本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一把撬棍,一台笔记本电脑,关上ATM,推上小推车,嗯,牢饭真香

从犯罪成本的角度来看,在风险与收益之间,网络犯罪分子还是毅然而然的选择了”黑匣子攻击“,也就是使用电脑或者智能硬件对ATM进行直接连接并攻击。

而主要原因必要是因为这对于潜在的网络强盗的“入门要求”较低:嗯,只要有撬开ATM的勇气就行。

国外专家在2017 - 2018年调查了一个名为KoffeyMaker的工具包,当时许多东欧银行的ATM被搜刮一空。

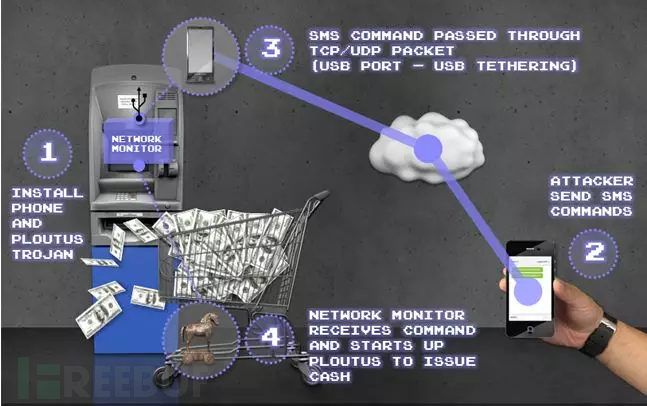

因此,专家们很快确定这是一个黑匣子攻击 :一个网络犯罪分子打开了自动取款机,将一台笔记本电脑连接到自动提款机,关闭了自动取款机,然后离开犯罪现场,将设备留在里面。

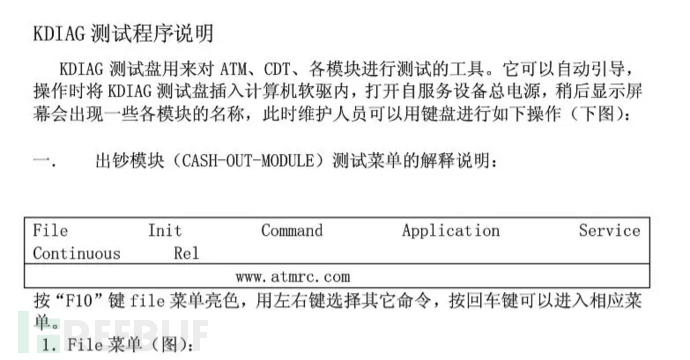

进一步的调查显示,“犯罪工具”是带有ATM的取款机驱动程序的笔记本电脑,并且装有修改后的KDIAG工具;

KDIAG是这个东西

随后会通过USB调制解调器(USB GPRS )插入电脑以便能够上网,并提供远程访问。

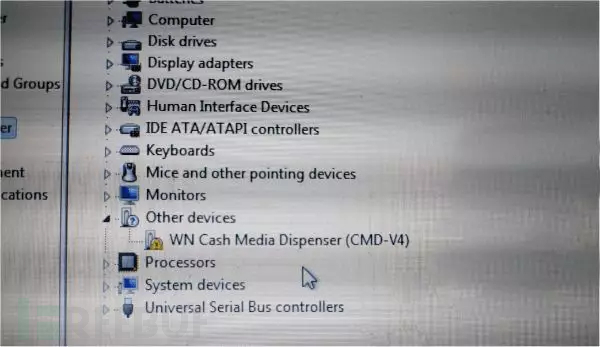

而笔记本的操作系统是Windows,很可能是XP,ME或7,由于ATM大多数系统版本老旧,因此为了获得更好的驱动程序兼容性而选择老版本Windows。

一些ATM的取款机设备不需要必要的驱动程序就可以连接到计算机(这。。)

在弄完上面的操作后,攻击者会在指定的时间返回并假装使用ATM,而远程连接到隐藏笔记本电脑的帮凶会运行KDIAG工具,并指示分配器发行钞票。然后拿走钱并取回笔记本电脑。

整个操作可以单独完成,但一般都是一个扛钱,一个在后方提供技术支持。

目前国外单个ATM可以吐出数万美元,只有ATM的PC端和其取款机之间的进行硬件加密可以防止发生攻击。

总的来说,这次攻击让人想起去年的Cutlet Maker,除了本次事件的软件和工具外,均能够复现KoffeyMaker的所有步骤,而找到所有必需的软件并没有太大的困难,因此说明了和过去的黑匣子攻击没什么区别。

除了修改过的KDIAG程序(病毒名:RiskTool.Win32.DIAGK.a)之外,还使用了合法工具来执行攻击。请注意,此程序的相同版本之前曾被著名金融APT组织Carbanak集团的使用过,了解这个集团的人都知道,老大虽被抓,但分支还是发展的很好,可以坐看后期报道。

总结:KoffeyMaker攻击与过去黑匣子攻击没啥区别,只是换了一套工具(改版KDIAG和ATM驱动程序),然后这套工具可以关联到著名金融APT组织Carbanak集团。

为了避免误解,ATM的PC端和取款机是分开的,连的其实是取款机。

相关链接:

2、https://securelist.com/koffeymaker-notebook-vs-atm/89161/

3、Cutlet Maker:https://www.freebuf.com/articles/terminal/151055.html

KoffeyMaker 的 IOC,有兴趣的人可以逆一下自己玩玩:

KDIAG, incl. patched files

49c708aad19596cca380fd02ab036eb2

9a587ac619f0184bad123164f2aa97ca

2e90763ac4413eb815c45ee044e13a43

b60e43d869b8d2a0071f8a2c0ce371aa

3d1da9b83fe5ef07017cf2b97ddc76f1

45d4f8b3ed5a41f830f2d3ace3c2b031

f2c434120bec3fb47adce00027c2b35e

8fc365663541241ad626183d6a48882a

6677722da6a071499e2308a121b9051d

a731270f952f654b9c31850e9543f4ad

b925ce410a89c6d0379dc56c85d9daf0

d7b647f5bcd459eb395e8c4a09353f0d

0bcb612e6c705f8ba0a9527598bbf3f3

ae962a624866391a4321c21656737dcb

83ac7fdba166519b29bb2a2a3ab480f8

Drivers

84c29dfad3f667502414e50a9446ed3f

46972ca1a08cfa1506d760e085c71c20

ff3e0881aa352351e405978e066d9796

4ea7a6ca093a9118df931ad7492cfed5

a8da5b44f926c7f7d11f566967a73a32

f046dc9e38024ab15a4de1bbfe830701

9a1a781fed629d1d0444a3ae3b6e2882

YARA规则

rule software_zz_patched_KDIAG

{

meta:

author = "Kaspersky Lab"

filetype = "PE"

date = "2018-04-28"

version = "1.0"

hash = "49c708aad19596cca380fd02ab036eb2"

strings:

$b0 = { 25 80 00 00 00 EB 13 FF 75 EC }

$b1 = { EB 1F 8D 85 FC FE FF FF 50 68 7B 2F 00 00 }

$s0 = "@$MOD$ 040908 0242/0000 CRS1.EXE W32 Copyright (c) Wincor Nixdorf"

condition:

(

uint16(0) == 0x5A4D and

all of ( $s* ) and

all of ( $b* )

)

}

推荐一部和网络安全有关的记录片 《Zero Days》,关注公众号回复

Zero Days 即可获得网盘资源。(回复 0day 也可以)