威胁概述

近期我们发现GlobeImposter3.0变种勒索病毒在国内较大范围内传播。GlobeImposter勒索病毒家族向来以垃圾邮件、扫描渗透和远程桌面服务密码暴破方式进行传播,通过分析本次捕获的最新样本并未发现样本具备其他新的传播方式。该家族加密的后缀名也随着变种的不同在进行变化,已经出现的变种加密后的后缀名有:.CHAK、.crypted!、.doc、.dream、.TRUE、..726、.Alcohol、.FREEMAN、.ALC0、.ALC02等,本次截获的最新本加密文件后会修改文件后缀名为“.Tiger4444”,该变种依旧是利用RSA+AES加密的方式,用户中招后无法对文件进行解密,江民网络安全实验室提醒广大用户及时采取应对措施。

恶意代码介绍

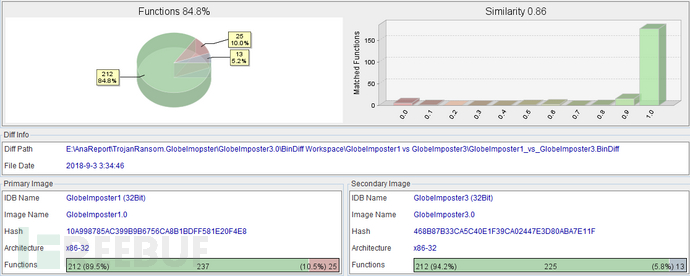

GlobeImposter勒索病毒家族是从2017年5月开始出现,并在2017年11月和2018年3月有两次较大范围的疫情爆发,江民防病毒软件在第一时间更新收录了该家族勒索病毒的特征,并在几次疫情爆发中有效阻止了病毒的勒索行为。在2017年11月前的GlobeImposter勒索病毒大部分被称为GlobeImposter1.0,此时的病毒样本加密后缀名以“.CHAK”较为常见,在2018年3月时出现了GlobeImposter2.0,此时的病毒样本加密后缀名以“.TRUE”,“.doc”较为常见,GlobeImposter也增加了很多新型的技术进行免杀等操作,最近爆发的GlobeImposter被各大厂商称为3.0版本,加密后缀名以“.Tiger4444”,“Ox4444”较为常见,GlobeImposter3.0版本主要是根据之前版本的代码简单改进得来,通过与GlobeImposter1.0对比可以发现其代码相似度高达86%,其核心代码基本没有变化,因此称其为GlobeImposter2.0+可能更加合适。

恶意代码危害

GlobeImposter3.0的主要危害依旧是会对受害者就行加密文件的勒索行为,由于采用的是RSA+AES的加密算法,用户在中招之后无法自行解密文件,最终造成文件数据的重大损失。

恶意代码传播方式

通过分析最新变种勒索软件发现并未具备其他传播途径,因此其主要传播方式还是垃圾邮件和RDP暴破植入。

恶意代码分析

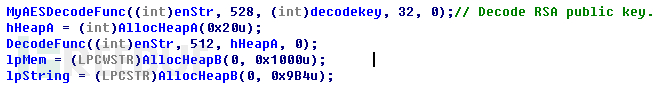

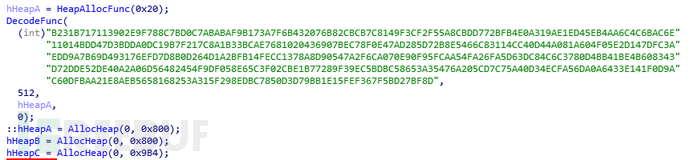

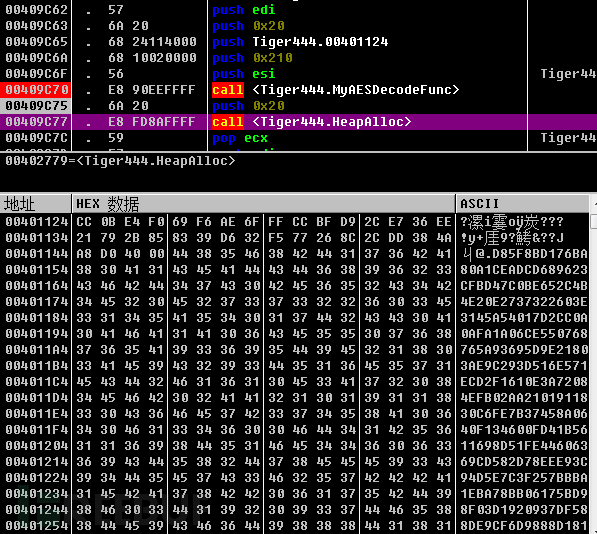

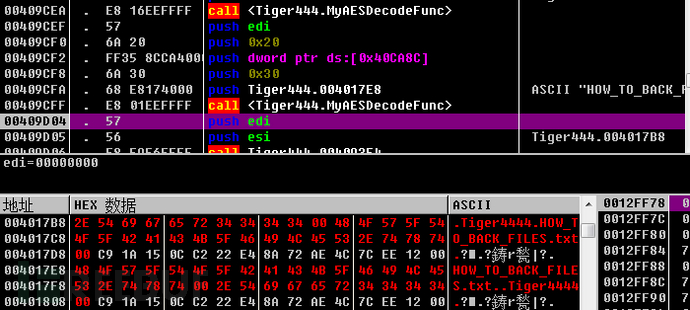

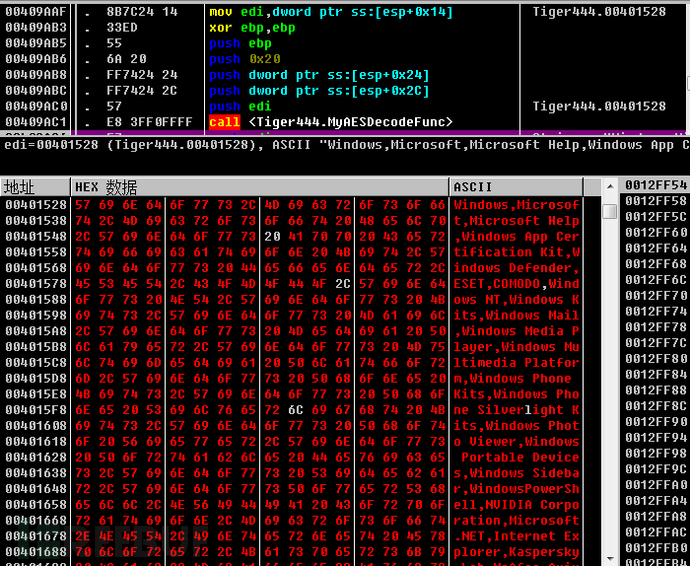

该变种样本的入口点起始函数与大部分GlobeImposter2.0的函数相同,都是通过AES算法解密勒索软件中的相关字符串和内置公钥信息,而GlobeImposter1.0中的上述信息都是通过明文直接写在代码中的。

图1.1 此次截获样本的入口点函数

图1.2 GlobeImposter1.0入口点起始函数

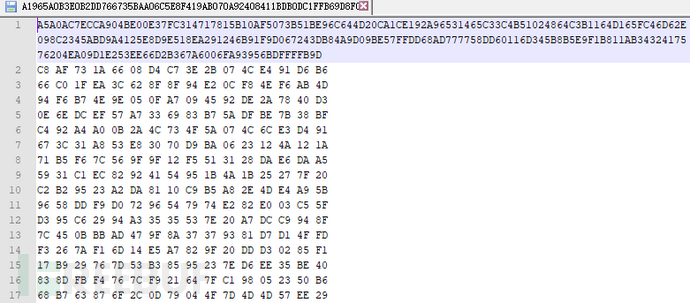

图1.3 通过AES算法解密出来的RSA公钥信息

依旧通过AES算法解密出后续需要的字符串信息,比如加密文件后的后缀名“.Tiger4444”以及生成的HOW_TO_BACK_FILSE.txt文件名。

图2.1 解密后续要用到的字符串信息

图2.2 解密后续可能用到的字符串

该勒索样本将在用户的C:\Users\public\文件夹下生成用户ID文件,该文件名为内置的公钥的SHA256哈希值,文件中保存了用户的ID信息。

图3 生成的用户ID文件

图3 生成的用户ID文件

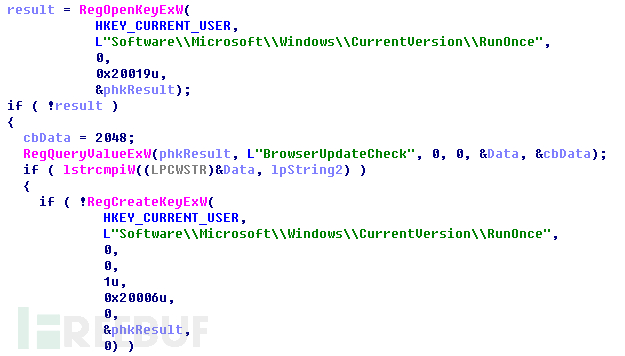

初始化过程中,检查是否具有%appdata%环境变量,如果存在则拷贝当前运行的病毒文件至%appdata%目录下,并设置注册表实现开机启动,在相应的注册表下新建BrowserUpdateCheck子键并设置值为拷贝到%appdata%目录下的病毒文件路径从而使得主机每次开机便会自动运行勒索软件。

图4 设置开机自启动

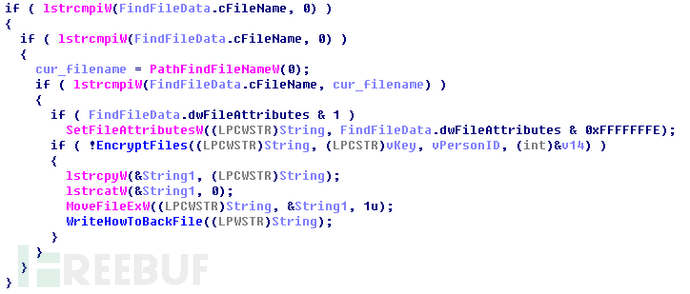

初始化过程完成后便是与之前GlobeImposter样本的行为一样开始执行加密操作,GlobeImposter1.0在加密前会遍历进程并结束相关的进程,从2.0版本后此功能就被取消了,病毒会直接进行加密文件的操作。此次捕获的样本也会加密html格式的文件,这也是该变种与2.0最大的不同。

图5 遍历加密文件

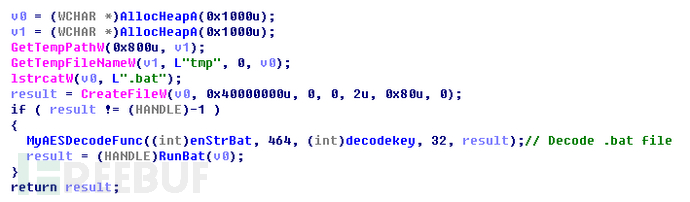

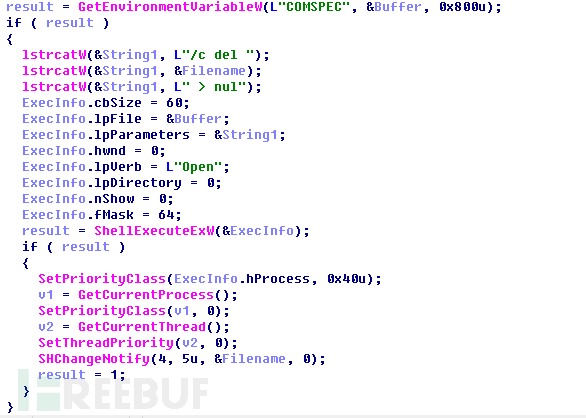

之后与GlobeImposter2.0病毒样本的操作一致,也是在系统%temp%生成.bat文件并执行删除远程桌面登录的信息,然后再删除bat文件自身,最后删除勒索软件自身。

图6.1 生成.bat文件清理远程桌面登录痕迹

图6.2 使用cmd命令实现自删除

处理方案

已经中招的用户暂时没有办法解密文件,可以将已加密的文件保管好等待互联网上安全人员研究并公开相关解密工具,不要寄希望于付费进行解密,在较大情况下都是骗局。用户应增强安全意识,完善安全防护体系,保持良好的上网习惯。江民网络安全实验室建议广大用户采取如下措施应对勒索软件攻击:

1. 不要轻易打开来历不明的邮件和邮件附件;

2. 设置高强度远程桌面登录密码并妥善保管;

3. 安装防病毒软件并保持良好的病毒库升级习惯;

4. 对重要的文件还需要做好合理的备份;

5. 对内网安全域进行合理划分,各个安全域之间限制严格的ACL,限制横向移动;

6. 关闭不必要的共享权限以及端口,如:3389、445、135、139。