本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

入侵检测的原理

入侵检测(Intrusion Detection),顾名思义,就是对入侵行为的发觉,通过从计算机网络或计算机系统中若干关键点收集信息,对访问行为、安全日志或审计数据或其它网络上可以获得的信息进行分析处理,从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。入侵检测的作用主要是检测记录入侵行为、响应入侵事件和攻击预测。

看起来好复杂啊,其实,入侵检测技术,起源于最简单的两种思想。

一种是凡是入侵行为,都有一定的特征,可称之为异常特征。将收集到的所有异常特征保存到数据库中。将采集到的特征与异常特征库中保存的所有异常特征进行匹配检测。当监测的用户或系统行为与库中的某一条记录相匹配时,即可认为这种行为是入侵,这种检测模型称为误用检测模型。误用检测模型需要预先知道异常行为的特征,对于已知的入侵,它可以详细、准确地报告出攻击类型,但是对未知攻击却效果有限。同时,为了能及时检测到最新入侵行为,特征库必须及时更新。

另一种是对正常的行为进行收集归纳,建立正常行为特征库。凡是与正常行为特征不符合的行为,均可认为是入侵行为。这种检测模型称为异常检测模型。异常检测模型不需要预先知道每一种入侵行为的特征,可以检测未知入侵。其特点是漏报率低,误报率高。这种模型的困难之处在于,建立完备的正常行为特征库。

随着技术的不断发展,为了能够及时、准确的发现未知入侵行为,陆续出现了好多新的技术,包括基于神经网络的入侵检测技术、基于机器学习的入侵检测技术、基于人工智能的入侵检测技术、基于大数据的入侵检测技术等;同时随着网络带宽的提高,对IDS的处理能力也提出更高的要求,于是出现了入侵检测专用芯片、多级检测等新的IDS架构,在一定程度上提高了IDS的系统处理能力和检测的精确度。

IDS系统结构

入侵检测系统有从网络抓取网络日志和数据包进行分析的入侵检测系统(IDS,Intrusion Detection System),可称为基于网络的入侵检测系统(NIDS);也有从终端抓取系统日志和各种应用程序日志进行分析,从而发现入侵行为的IDS,可称为基于主机的入侵检测系统(HIDS)。

通过研究IDS的工作流程和主要组成部分,可以把IDS分为数据采集部分、数据处理部分、特征数据库和检测结构呈现部分以及各部分进行通信采用的协议。

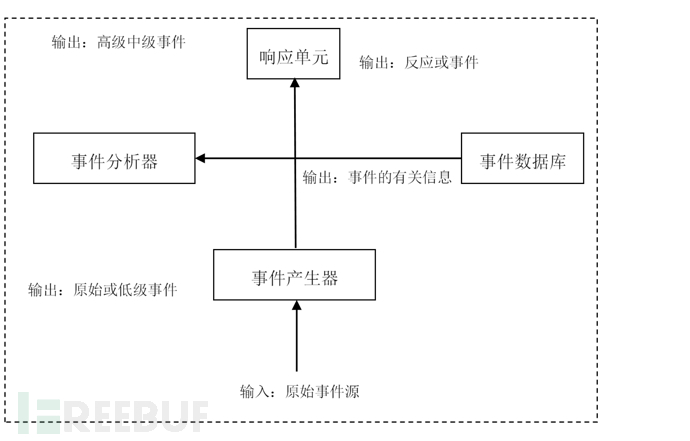

为了提高IDS产品、组件及与其他安全产品之间的互操作性,美国国防高级研究计划署(DARPA)和互联网工程任务组(IETF)的入侵检测工作组(IDWG)发起制订了一系列建议草案,从体系结构、API、通信机制、语言格式等方面对IDS进行了规范化。其中的CIDF体系结构将入侵检测系统分为四个基本组件:事件产生器、事件分析器、响应单元和事件数据库。其结构图如下。

事件产生器、事件分析器、事件数据库和响应单元都是逻辑组件。事件产生器、事件分析器和响应单元通常以应用程序的形式出现,而事件数据库则往往是文件或数据库表的形式表现出来,还有可能以分布式的方式进行部署。有一些IDS厂商以数据收集部分、数据分析部分和控制台部分来分别代替事件产生器、事件分析器和响应单元。

那么这些组件之间,又是如何协调工作,从而发现入侵行为呢?请关注下期入侵检测技术漫谈之三:IDS工作流程。

IDS工作流程

上期和大家一起学习了入侵检测的体系结构,这一期我们一起学习入侵检测系统的结构。

在CIDF体系结构中,入侵检测系统分为四个基本组件:事件产生器、事件分析器、响应单元和事件数据库。这四个组成部分各司其职,共同完成入侵事件的检测。

事件产生器,负责从网络中抓取数据或者从主机读取各种日志,并进行预处理,例如协议数据包的解析、多余日志信息的去除等,形成原始的事件数据。

事件分析器,根据一定的检测规则,从事件数据库读取相关记录,并与事件产生器传来的数据进行匹配,然后把匹配的结果发送给响应单元。

事件数据库,事件数据库保存了各种恶意事件的特征或者正常事件的特征,并为事件分析器提供这些特征,共同完成事件的判别。

响应单元,根据分析器的处理结果,进行一系列操作,包括记录事件、告警、通过、与防火墙进行通信、进行进一步处理等。

为了向IDS系统下发事件检测规则并接收来自响应单元的结果,还需要有一个管理控制台。管理控制台就是人与IDS系统进行交互的组件。

到此,大家就明白了IDS系统的工作流程了,那么,IDS系统事件数据库中的数据,为什么有恶意事件的特征或者正常事件的特征的区别呢?这其实是两种思路,一种是将所有恶意事件的特征都存入事件数据库,如果检测到与数据库中某个事件相匹配的事件,则该事件即为恶意事件或入侵事件,否则为正常事件;另一种是,将所有正常的事件特征,存入事件数据库,如果检测到与数据库中某个事件相匹配的事件,则该事件即为正常事件,否则为异常事件或入侵事件。根据第一种思路,开发的IDS系统称为误用检测方式的IDS;根据第二种思路开发的IDS系统称为异常检测的IDS。由于,对恶意事件进行特征提取相对较容易,对正常事件进行特征提取难度较大,一般来讲,各种实用的IDS系统多为误用检测系统,也就是事件数据库中保存的是恶意事件的特征。

至此,入侵检测的工作流程大家都明白了吧。那么,事件数据库中,保存的究竟是什么呢?请关注下期入侵检测技术漫谈之四:IDS的弹药库——事件数据库。如果有疑问,可关注“360网络安全学院”微信公众号进行在线交流。