0x1 概况

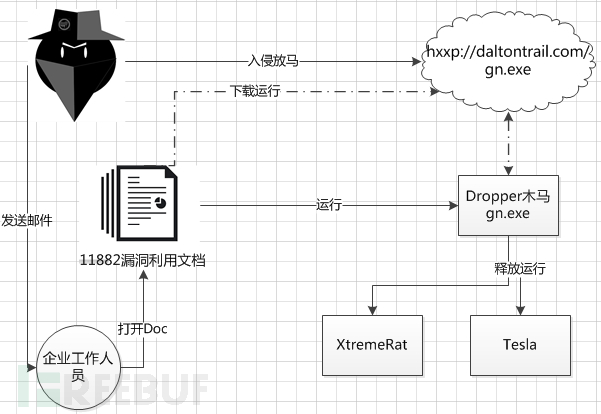

近日,腾讯电脑管家监控拦截到一起利用CVE-2017-11882漏洞文档针对企业所进行的鱼叉式双远控商贸信定向攻击,攻击者向目标发送具有诱惑性的邮件,促使企业相关人员打开邮件中的漏洞利用文档。当未修复该漏洞的受害者打开邮件内的doc后,便会触发doc内的恶意ole对象,进而从http[:]//daltontrail[.]com/gn.exe下载Dropper木马gn.exe到temp目录运行。Dropper运行后则进一步释放其它攻击模块。

(图1:流程图)

通过观察Dropper的下载URL可知,该URL所在网站是一个正规的旅游信息相关站点,疑似该网站已经被攻击者入侵并完全控制,攻击者可以在网站上添加任意的恶意代码。Dropper 放置在正规网站服务器上的做法也进一步隐蔽了攻击者的行踪。

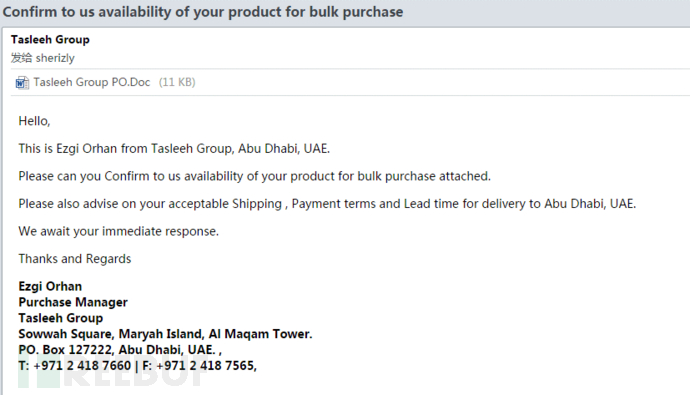

(图2:邮件内容)

0x2 分析

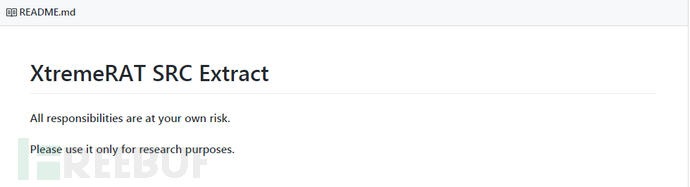

Dropper运行后会先在系统临时目录下释放运行server.exe。该文件是一个修改定制版本的开源远控XtremeRat木马,XtremeRat至少从2010年开始提供,用Delphi编写。代码由其他几个Delphi RAT项目共享,包括SpyNet,CyberGate和Cerberus。目前XtremeRAT已经开源,github地址:

https[:]//github[.]com/mwsrc/XtremeRAT,正因如此,这款RAT有各种“私有”版本,RAT的正式版本及其许多变体被攻击者广泛使用。

(图3:GitHub已开源)

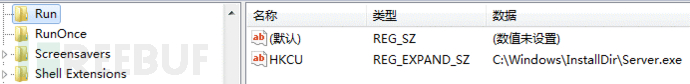

Server.exe运行后在Windows目录下创建IntallDir目录,把自身拷贝到该目录运行,并添加注册表启动项。

(图4:木马启动项)

运行后的木马首先使用多种方法来进行反调试,反虚拟机,反沙箱,主要有以下手段:

1.通过检测VboxServixe.exe判断当前是否运行在Vbox虚拟机。

2.通过是否加载SbieDll.dll模块来判断是否在沙箱中。

3.通过查询注册表ProductId键值来反沙箱。

4.通过IsDebuggerPresent来判断是否被调试。

5.通过判断当前用户名确认是否在沙箱中。

6.通过打开部分调试器所使用的设备对象来判断是否有调试器存在。

7.通过判断代码执行时间差来反调试。

(图5:反沙箱检测代码块)

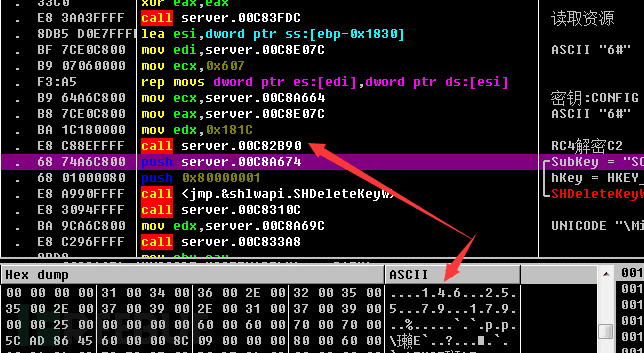

当木马确认自己所处环境为物理真实环境后,通过读取解密资源然后使用密钥CONFIG来解密出明文C&C地址:146.255.79.179准备进行下一步与控制端通信。

(图6:RC4算法解密C2)

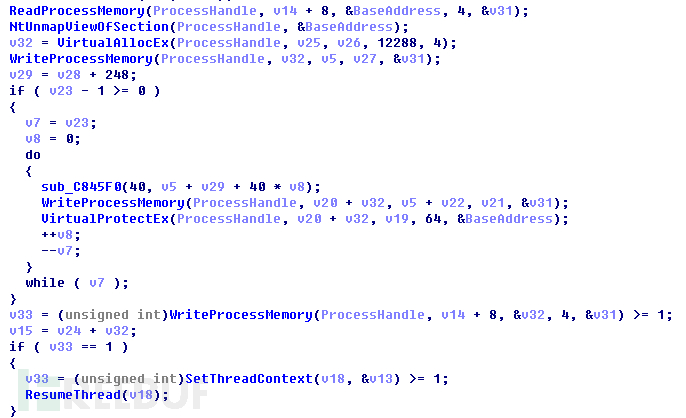

为了更加隐蔽自身的行踪,木马还会启动一个IE浏览器进程,然后使用Process Hollowing注入方法,把自身注入到IE进程中,实现“僵尸”进程执行恶意代码。

(图7:Process Hollowing注入)

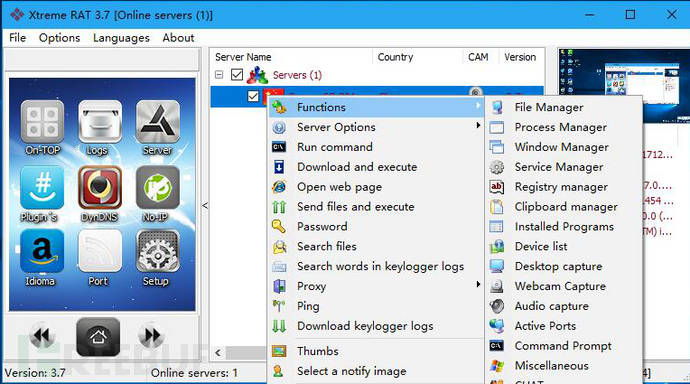

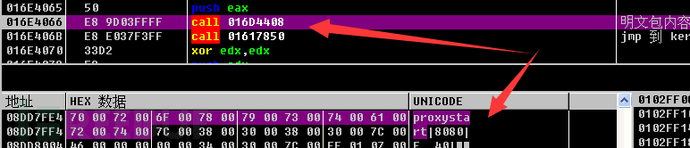

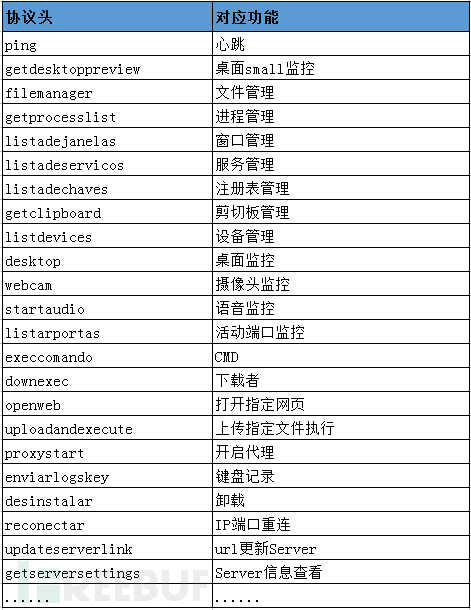

作为一款专业的商业间谍软件,XtremeRAT功能丰富,可以对目标进行专业的文件、进程、注册表、服务、代理、键盘、视屏、摄像头、操作与监控。木马通信协议解密后使用符号“|”分割UNICODE字串解析,分隔符前为功能识别的包头协议,后跟该条协议具体操作数据,例如下图中“proxystart|8080”的含义即为使用8080端口开启代理。

(图8:Xtreme控制端)

(图9:开启代理明文包)

(图10:主要协议对应功能)

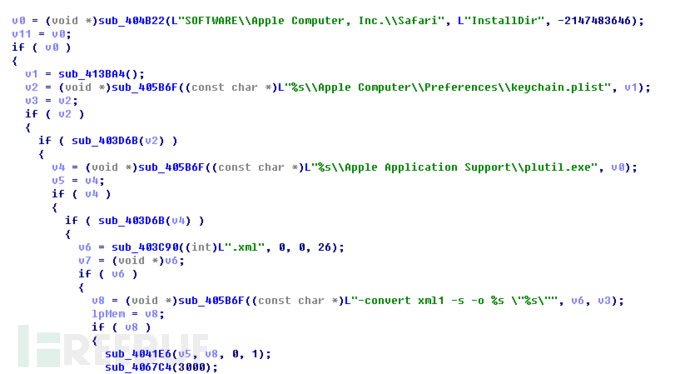

在本次攻击事件中,黑客为实现万无一失的窃密行为,采取了双远控的手法,恶意文档不仅会向受害者投递Xtreme木马,还另外附带了一个Tesla商业级木马。Tesla木马最终使用C2地址166.62.27.150连接黑客,Tesla木马原本是一个简单的键盘记录器(Keylogger),记录用户的按键行为,并回传至黑客服务器。经多年发展,该木马恶意程序开发团队不断迭代新的功能,将它从一个简单的键盘记录器演化成了一个模块化的间谍软件,并通过互联网进行出售,而买家可以按需购买Tesla木马模块,进而方便地部署利用Tesla木马。

(图11:Tesla木马窃取Safari浏览器存储密码)

Tesla木马腾讯安全团队已有详细分析,此处不再过多描述,感兴趣的同学可到此地址阅读文章《“商贸信”病毒:外贸行业的梦魇》了解更多信息:

http://www.freebuf.com/column/156458.html

0x3 安全建议

近年来,使用Office漏洞利用文档+鱼叉式攻击的案例时有发生。CVE-2017-11882漏洞修复补丁发布至今已有半年,但修复率仍不足15%,电脑管家再次提醒大家及时完成Office版本更新升级并安装官方安全补丁;推荐使用腾讯电脑管家或腾讯企业安全“御点”,可有效查杀利用Office公式编辑器漏洞展开攻击的病毒及其变种,保障个人和企业用户的网络信息安全。

0x4 IOCs

MD5

180C53B7CA3DE10E669F29FAE48589CB

BD4E188128F91CE4E38F76648C2A3396

684B270B98F9118005C3332EDFCF6727

FF006204C593B6440A2DFB2FBF8A7F78

C2

146.255.79.179

166.62.27.150

URL

http[:]//daltontrail[.]com/gn.exe