本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

1.概述

随着Internet应用的发展,匿名通信技术在保护隐私方面发挥着非常重要的作用。匿名通信的目的是隐藏每个最终用户的机密信息,包括身份和内容,并避免被第三方观察和发现。但是,对于匿名通信系统,匿名和通信效率一直是一种权衡。通常,系统匿名性越好,通信效率越差。这是因为匿名增强通常伴随着通信过程的复杂性,这也将导致通信效率的降低。因此,针对不同的业务场景需要匹配不同的匿名通信技术,达到匿名性和通信效率的平衡。

匿名组网技术系统能够根据业务需求,利用特定节点设备在当前国际互联网中组建高度安全的通讯网络,相关人员可以通过此组网技术构建匿名通讯平台,采用多层加密、流量混淆、特征隐藏等技术手段,以保护相关人员的实际互联网及物理身份,在保障安全可靠的情况下,支撑相关人员访问特定目标并开展相关业务,同时需要具备良好的抗干扰能力,在当前的国际互联网中能够提供安全、稳定、可靠、高效的匿名网络支撑服务。

2.关键技术及思路

(1)Tor网络和I2P网络技术

匿名网络通过将其数据中继到多个匿名节点,每个节点修改、填充和转发数据包,使得消息通过从发送者到接收者的若干节点,以便匿名地到达最终目的地来为用户提供隐私,通过多层加密用于保护用户的隐私免受攻击,从而实现对身份和通信关系的保护。Tor和I2P是匿名网络的典型代表,它们允许用户访问不同的服务,同时保留其在线匿名性,其中用户的真实身份与其指定系统的身份分离。

Tor和I2P的设计理念区别关键在于:I2P试图将现有的互联网服务转移到I2P网络,并在框架内提供服务实现,而Tor则允许匿名访问分别实施和操作外部的互联网服务。因此,Tor是一个“覆盖网络”,而I2P是一个“虚拟互联网”。

(2)匿名通讯网络设计思路

匿名通讯网络构建思路是结合Tor网络和I2P网络的设计优势,以Tor网络技术为基础,融入I2P网络中的一些关键和优势技术,形成一套充分兼顾较高匿名特性和通信效率的融合的匿名通讯网络,可以根据业务和任务具体情况和需求,用户自定义或者系统智能选择网络构建和数据通信方法,并在业务进行过程中,根据网络情况和安全态势,自适应进行路由切换和动态调整,确保在安全状态下高效完成业务目标。

集中式和分布式融合架构:

匿名通讯网络以Tor网络技术为基础,采用集中式目录来存储网络源数据,网络中部署可信节点作为匿名通讯网络的核心监控节点。通过可信节点协调全部的节点,该包含每个列出的OR (Onion Router)的路由器描述符和网络状态文档,每个OR还维护两个密钥:一个长期身份密钥,用于签署TLS证书、路由器描述符和目录;一个短期的洋葱密钥,用于解密用户建立电路的请求并协商短期对称密钥。路由器描述符唯一地标识每个OR(Onion Router)并包含要联系的所有相关数据:公钥、IP地址、带宽、退出策略等,网络状态文档包含OR的测量带宽,提供网络的整体视图和统计检索。

自适应隧道构建:

匿名通讯网络可以根据业务需求,自适应进行隧道构建和调整。包括:自适应选择创建单向或双向隧道,单个隧道可自适应选择0-7跳路由节点,请求数据包和响应数据包可以自适应从一个或多个(3-7个)隧道传输。

自适应消息接口:

匿名通讯网络充分结合Tor网络和I2P网络接口技术优势,可以提高通过Internet进行匿名通信的应用程序的工作量和能力,数据可以在TCP和UDP之间进行选择,可以在使用某些应用程序时提供更好的性能。

自适应节点选择算法

Tor网络和I2P网络都运行特定的节点选择算法,以提高性能并防范攻击者。Tor是基于带宽的对等体(Peers)选择,I2P是基于性能的对等体选择。对等体选择的目的是快速地构建电路或隧道。

3.系统架构

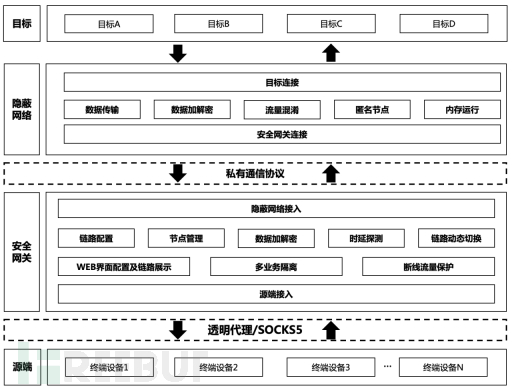

匿名通信网络系统是利用互联网中的特定设备组建高安全性的网络并构建匿名通讯平台,保证系统使用人员的位置信息安全和身份信息安全。系统架构如下图所示:

(1)安全网关

安全网关是客户端与隐秘网络的桥梁,客户端要通过安全网关连接到隐秘网络中。安全网关具备人机交互的WEB界面,为用户提供简单易操作的配置界面,同时针对提供可视化的链路状态展示功能。

主要功能包括:WEB界面配置及链路展示功能,链路配置功能、网络节点管理功能、链路时延探测功能、数据加解密功能、接入认证功能、多任务隔离功能、链路动态切换功能和断线流量保护功能。

(2)隐秘网络

隐秘网络是由分布在全球互联网上的匿名节点组成,负责用户业务数据的代理转发功能,可以承载传输层以上所有应用层以上协议的流量,同时支持网络层ICMP的流量代理转发。底层数据转发具备TCP和UDP两种传输协议进行数据转发。同时在传输的过程中提供安全保障。主要功能包括:数据传输功能、数据加解密功能、流量混淆功能和内存运行功能。

4.工作原理

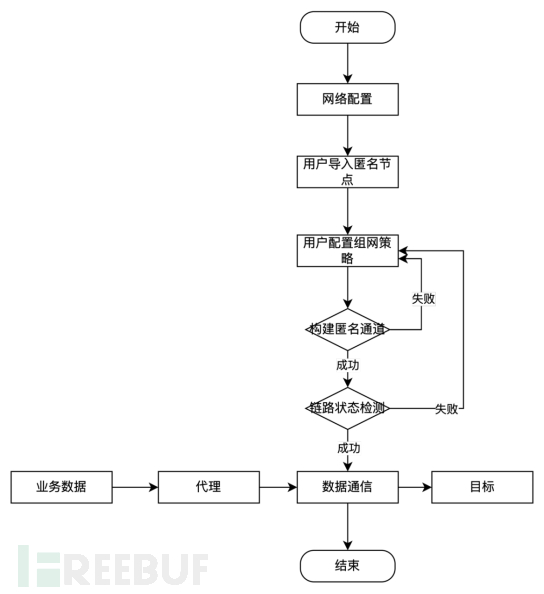

用户在初次使用产品时,大致的使用流程如下:

登陆到系统中以后进行网络配置,确保网关设备正常连接互联网;

在网关设备中导入使用的节点;

配置组网策略,包括链路跳数设置,节点选择等;

系统自动根据组网策略进行组建链路;

链路组建完成后,在系统中会展示当前链路状态;

用户正常访问业务数据,系统会自动代理业务数据,通过各级跳板节点进行数据转发到达目标;

- 通信完成后,断开链路即可。

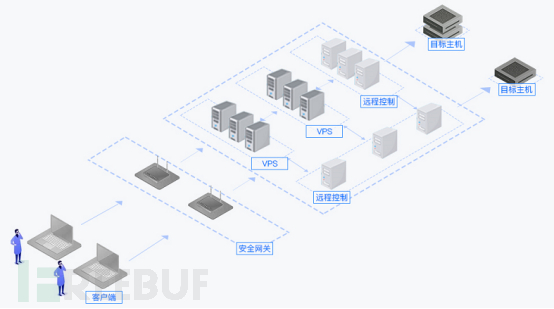

5.系统部署

(1)部署模式

安全网关是连接源端和隐秘网络的中间桥梁,隐秘网络作为源端到目标的中间层,由多个匿名节点组成。客户端通过接入安全网关,与隐蔽网络进行通信,通过隐蔽网络与目标主机进行通信。

(2)网络配置

安全网关连接互联网支持有线和无线两种方式,有线模式支持手工和DHCP两种方式配置IP地址。