攻防演练 | 得分规则

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

又要到护网的时候了,我总结了护网的加分规则,可以查看下表,但内容上有一些是我自己补充的,不可能完整的和组委会完全一致。但可以根据这个来学习,并根据内容分配自己的队伍。

又要到护网的时候了,我总结了护网的加分规则,可以查看下表,但内容上有一些是我自己补充的,不可能完整的和组委会完全一致。但可以根据这个来学习,并根据内容分配自己的队伍。

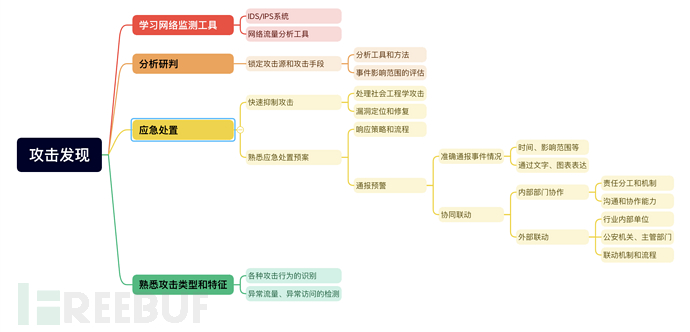

以我个人为例,因为我的主要工作内容为蓝队方向,所以我这次的学习路线如下:

| 加分规则 : 1、防守方的扣分是多支攻击队从该防守方获取的成果总分。 2、防守方加分包括:基础得分与附加分。 3、基础得分是根据防守方提交的成果报告逐一打分后累加的总得分,每个报告对应一起攻击事件的处置,分别从监测发现、分析研判、应急处置、 通报预警、协同联动、追踪溯源6方面打分,具体公式为:该起攻击事件被扣分数x各评分点实际得分(百分比)x80%。注:基础得分的上限是攻 击方战果得分的80%。 4、防守方提交的每一份报告围绕一起攻击事件编写,只有属于演习范畴的安全事件(属于已认定的攻击方战果)方可得分,同一起事件不允许出 现在多份报告中。 5、附加分上限为3000分,所有防守方单位都可以提交。 6、防守方提交的报告数量上限为50个。 7、报告要有逻辑性,要提供确凿证据的文字描述和日志、设备界面截图等。 8、本次演习设计了"防护值"公式:(1)防守方被扣分情况下:防护值=(基础得分/扣分+附加分/3000*0.2)*10000; (2)防守方未扣分情况 下:防护值=(0.8+附加分-3000x0.2)x10000。 | |||

| 序号 | 评分点 | 具体评分点 | 评价具体指标 |

| 1 | 监测发现(25%) | 及时性(防守方自证,5%) | 提交攻击时间、发现时间等 |

| 2 | 采用工具或手段(3%) | 提交监测发现使用的工具或手段包括但不限于:安全设备、态 势感知平台、流量分析等 | |

| 3 | 覆盖率(结束的时候算总的覆盖率,9%) | 防守方发现的被控IP(填写被控IP地址、URL、被攻击单位名 称等),占各攻击队控制其IP的总数CSD | |

| 4 | 监测发现(25%) | 有效性(是否能够发现攻击方有效攻击手段, 3%) | 18 种攻击方有效攻击手段:①互联网侧信息收集②步"重点人 敏感信息收集③供应链信息收集④应用层漏洞利用⑤系统层漏 洞利用⑥钓鱼邮件攻击⑦社工欺骗利用攻击⑧弱☐令攻击⑨网 站木马攻击回内核/内存木马攻击①无线网络攻击②物理接触 攻击③权限提升④授权、认证机制绕过⑤搭建隐蔽通道⑥内网 敏感信息搜集利用国供应链打击⑧内存☐令提取 |

| 5 | 分析研判(15%) | 锁定涉事单位及关联单位(3%) | 确定该起事件涉及的资产范围、资产所属单位、运营单位等 |

| 6 | 锁定主要责任人及相关责任人(3%) | 确定该起事件的主要责任人、直接责任人、其他具体负责人员 等人员及其相关责任 | |

| 7 | 分析研判(15%) | 明确事件性质以及应采取的措施(3%) | 按照涉事件单位网络安全分级分类管理办法和应急处置预案确 定事件性质及应有的处置方案 |

| 8 | 研判攻击的影响范围(3%) 7 | 确定攻击事件对业务连续性、稳定性、数据安全性等带来的影 向,并明确影响范围 | |

| 9 | 7 分析研判采用的工具或手段(3%) | 在分析研判过程中采用的工具或手段,例如日志提取工具、关 联分析工具及方法、情报提取工具及方法等及发挥的具体作用 | |

| 10 | 应急处置(25%) | 抑制攻击的能力(9%) | 阻断有效攻击源(如IP、物理接口、服务等)(6%) |

| 11 | 处置社会工程学攻击的方式与效果(如何处置)(3%) | ||

| 12 | 根除攻击的能力(8%) | 漏洞定位与修复能力(定位漏洞位置,快速修复漏洞)(小时 級)(4%) | |

| 13 | 清除或处理攻击工具、异常账号等攻击载体(4%) | ||

| 14 | 恢复能力(8%) | 业务整改恢复能力(按时间评分) | |

| 15 | 通报预警(15%) | 准确性(5%) | 是否能将涉及该事件的时间、影响范围、 危害以及对策措施等 情况,详实准确的通过文字、 图表等形式表达出来 |

| 16 | 穿透性(5%) | 能否将通报预警信息及时传递到一线实战部门和具体责任人 | |

| 17 | 有效性 (5%) | 计对该起事件,相关方在接到通报后已在开展陆息治除工港 | |

| 18 | 协同联动(10%) | 针对该起事件单位内部安全部门、业务部门、管理1 单位内部各部门之间的联动(2%) 部门等相关部门在处置事件过程中的联动机制、责 任分工及产生的实际效果 | |

| 19 | 行业内部的各单位的联动(3%) | 针对该起事件单位行业内部相关单位在处置事件过 程中的联动机制、责任分工及产生的实际效果 | |

| 20 | 与公安机关、主管部门联动(3%) | 针对该起事件与属地公安机关、主管部门的联动机 制、联动防御体系、联动效率及产生的实际效果 | |

| 21 | 与下属单位的联动(2%) | 针对该起事件单位与下属单位在处置事件过程中的 联动机制、责任分工及产生的实际效果 | |

| 22 | 追踪潮源(10%) | 溯源到场内攻击队设备信息(4%) | 根据路径长度、路径还原完整度和复杂度酌情给分 |

| 23 | 溯源到场外攻击队设备信息(2%) | 根据路径长度、路径还原完整度和复杂度的情给分 | |

| 24 | 溯源到攻击队员虚拟身份(2%) | 根据路径长度、路径还原完整度和复杂度酌情给分 | |

| 25 | 追踪溯源攻击主机或攻击控制主机(2%) | 根据攻击主机或控制主机的可信度、路径长度、路 径还原完整度和复杂度酌情给分 | |

| 26 | 附加分项 | 零日漏洞的发现和处置(上限1500分) | 在演习期间发现零日漏洞攻击事件(提交漏洞特征 原理、利用方法等说明文档,以及POC程序),处 置和采取应对措施及时有效 |

| 27 | 附加分项 | 上报涉及本单位非法攻击线索(在演习期间发 生,在演习范畴之外),并对攻击者画像(上 限1500分) | 例如木马、后门、逻辑轰炸等,并尝试对攻击者画像,提交攻 击者组织属性或个人属性、所使用的攻击工具、所拥有的攻击 设施,网络活动规律、攻击手法及特点等 |

| 二、减分规则 | |||

| 序号 | 类型 | 扣分规则 | 备注 |

| (一) 非正常防守 | |||

| 发现防守方对任意系统非 正常防守,包括封C段,网 站不可用,网站首页被改 为图片,被发现并提交确 切证据 | 每30分钟减10分,5个小时仍来整改的,每30分 钟减20分 | 指挥部研发专门的系统,由攻击队提交防守方非正常防守的线 索证据,系统核验并通知防守方,并给予2个小时处置时间,2 小时后开始扣分,采用滴血式扣分方式,直到防守方改正行为 | |

| (二)系统或网络被控:攻击方获得系统权限或突破网络边界,防守方相应扣分 | |||

| 1 权限被控 | |||

| 2 | 陂获取参演单位的域名控 制权限 | 一级域名10 | |

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐