本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

MS Exchange攻击日志分析二

书接上文,在上文中已经介绍了客户端访问协议体系结构,对Exchange攻击活动中,有价值的Windows事件日志,以及如何使用这些数据来检测CVE-2020-0688的攻击行为,在本文中将介绍如何使用这些日志数据来检测CVE-2020-16875、CVE-2020-17144漏洞攻击行为。

CVE-2020-0688

在上文已经讲到如何使用IIS日志和Windows安全日志进行检测,在此基础上,也看到一些使用Windows应用日志进行检测0688漏洞利用行为。Sigma监测规则如下:

title: Monitoring CVE-2020-0688 using Windows application logs

description: windows server 2016

author: DHZN

logsource:

product: windows

service: Application

detection:

selection:

EventID: 4

Message|contains: '__VIEWSTATE'

condition: selection

level: medium

但是,在本人实际模拟0688漏洞攻击时,并未产生此特征记录。建议在分析时作为参考特征,辅助分析人员进行研判。

CVE-2020-16875

由于对cmdlet参数的验证不正确,Microsoft Exchange服务器中存在一个远程执行代码漏洞。成功利用此漏洞的攻击者可以在系统用户的上下文中运行任意代码。利用此漏洞需要拥有以某个Exchange角色进行身份验证的用户权限。

**利用条件:利用此漏洞需要拥有以某个Exchange角色进行身份验证的用户权限。**因此在环境部署完成后需要新建一个用户“dahe”,同时也要为其开启DLP权限。

New-RoleGroup -Name "dlp users" -Roles "Data Loss Prevention" -Members "user"

Get-RoleGroup "dlp users" | Format-List

针对此漏洞的攻击将依次执行以下步骤:

在给定帐户下进行身份验证。

通过访问DLP策略管理功能获取参数。

添加新的恶意DLP策略,其中包含从PowerShell运行的可执行命令。

ECP的访问日志包含成功添加新DLP策略的事件:

2023-11-23 14:29:29 192.168.101.133 POST /ecp/DLPPolicy/ManagePolicyFromISV.aspx &CorrelationID=<empty>;&cafeReqId=10f1f578-5522-4d1f-83be-7aca55c74775; 443 abd.com\user 192.168.101.128 Mozilla/5.0+(Windows+NT+10.0;+WOW64;+Trident/7.0;+rv:11.0)+like+Gecko https://192.168.101.133/ecp/DLPPolicy/ManagePolicyFromISV.aspx 200 0 0 18

使用IIS日志监测创建新DLP策略:

title: Creating a new DLP policy using IIS log monitoring

description: windows server 2016

author: DHZN

logsource:

product: windows

service: IIS

detection:

selection:

http_method: POST

http_code: 200

url_path|contain: '/ecp/DLPPolicy/ManagePolicyFromISV.aspx'

condition: selection

level: medium

想要利用该漏洞,必须创建一个新的策略,这个行为也会被记录在MSExchange管理日志中。在该事件的参数中包含恶意载荷:TemplateData。

Cmdlet suceeded. Cmdlet New-DlpPolicy, parameters -Mode "Audit" -State "Enabled" -Name "111" -TemplateData PD94bWwgdmVyc2lvbj0iMS4wIiA=[...].

使用MSExchange管理日志监测创建新DLP策略:

title: Creating a new DLP policy using powrshell log or MSExchange Management Log monitoring

description: windows server 2016

author: DHZN

logsource:

product: windows

service: MSExchange Management Log

detection:

selection:

EventID: 1

Message|contains|all:

- 'New-DlpPolicy'

- '-TemplateData'

condition: selection

level: medium

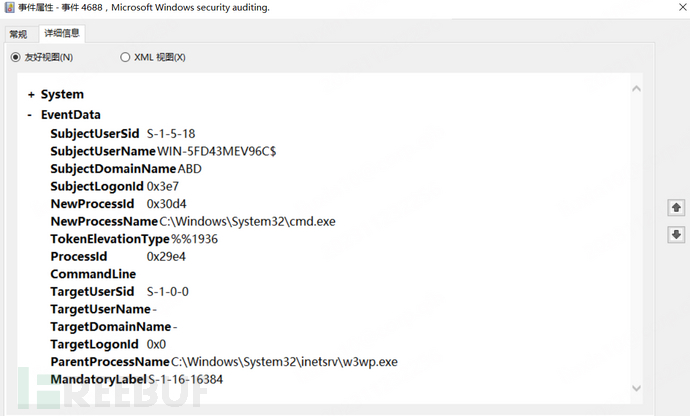

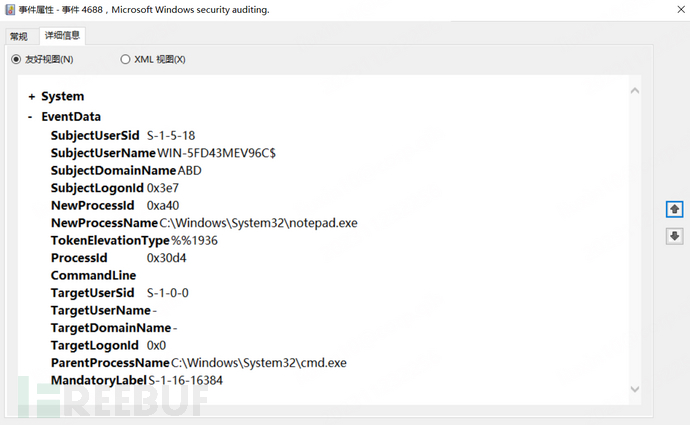

利用此漏洞启动记事本。查看安全日志中的进程启动事件,看到该进程是由具有系统权限的父进程启动的。

使用Windows安全日志监测是否成功利用了CVE-2020-16875

title: Monitoring CVE-2020-16875 utilization behavior using Windows security logs

description: windows server 2016

author: DHZN

logsource:

product: windows

service: Security

detection:

selection:

EventID: 4688

proc_parent_file_path|endswith: 'w3wp.exe'

proc_file_path|contains|endswitch:

- 'cmd.exe'

- 'powershell.exe'

condition: selection

level: high

CVE-2020-17144

Microsoft Exchange在处理内存中的对象时,由于Exchange对cmdlet参数的验证不正确。经过身份认证的攻击者可利用此漏洞以system用户权限在目标系统上执行任意代码。此漏洞只需要NTHash即可,利用成功后将直接进行持久化。

该漏洞和CVE-2020-0688类似,也需要登录后才能利用,不过在利用时无需明文密码,只要具备NTHash即可。除了常规邮件服务与 OWA外,EWS接口也提供了利用所需的方法。漏洞的功能点本身还具备持久化功能,但仅影响Exchange2010服务器。

在模拟测试过程中,并未观察到有效的攻击载荷信息。在IIS日志中我们可以看到存在一些链接性行为:

2023-11-22 08:25:14 10.211.55.72 POST /ews/Exchange.asmx - 443 - 10.211.55.68 ExchangeServicesClient/2.2.1.0 - 401 0 0 0

2023-11-22 08:25:14 10.211.55.72 POST /ews/Exchange.asmx - 443 AAA\user 10.211.55.68 ExchangeServicesClient/2.2.1.0 - 200 0 0 156

2023-11-22 08:25:14 10.211.55.72 POST /ews/Exchange.asmx - 443 - 10.211.55.68 ExchangeServicesClient/2.2.1.0 - 401 0 0 8

2023-11-22 08:25:14 10.211.55.72 POST /ews/Exchange.asmx - 443 AAA\user 10.211.55.68 ExchangeServicesClient/2.2.1.0 - 200 0 0 15

2023-11-22 08:25:14 10.211.55.72 POST /ews/Exchange.asmx - 443 - 10.211.55.68 ExchangeServicesClient/2.2.1.0 - 401 0 0 0

2023-11-22 08:25:14 10.211.55.72 POST /ews/Exchange.asmx - 443 AAA\user 10.211.55.68 ExchangeServicesClient/2.2.1.0 - 200 0 0 14

通过上述日志可以看到访问了"/ews/Exchange.asmx",但这并不能作为一个有效的监测特征,实际分析过程中需要结合上下文行为进行分析,以下特征仅供参考。

title: Analyzing Exchange Vulnerability Explosions Using IIS Log Monitoring for CVE-2020-17144

description: windows server 2012

author: DHZN

logsource:

product: windows

service: IIS

detection:

selection:

http_method: POST

url_path|contain: '/ews/Exchange.asmx'

condition: selection

level: low

总结

本文主要对CVE-2020-0688漏洞利用监测分析特征进行了补充,以及新增了CVE-2020-16875、CVE-2020-17144漏洞利用监测分析特征。在实际研判分析过程中,通过监测特征发现攻击点,结合上下文进行分析,由点到线还原出攻击者真实攻击路径。最后,给大家拜个早年,新年快乐。