记一次前端用户名,密码加密逆向

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前些日子看了js逆向的视频,但一直都没有去实操,已经忘得差不多了,今天去大致过一遍,看了几分钟,实在看不下去了,打算边逆向边学。感觉大多数视频培训讲的太墨迹,几句话的事能讲一个小时。

之前把挖洞时前端加密的网站记录了一下,今天拿他练练手。

输入用户名密码,可以看到数据包里的user和pass已经加密了。

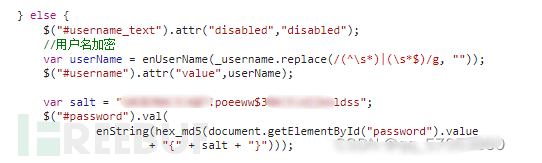

全局搜索了一下password,妥妥的(一定要在前端提交用户名密码后再去搜索,要不搜不到)

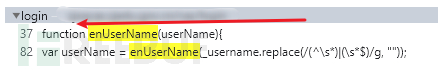

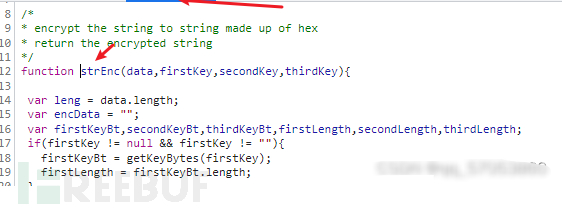

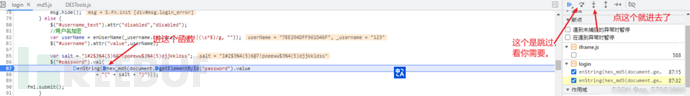

先看一下username的加密,直接复制enUderName全局搜。(有的时候会跳出来很多,就盯着function,会很快找到)

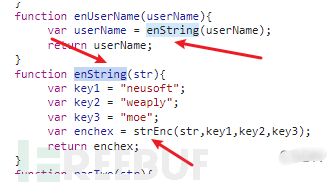

这不就找到了strEnc函数进行的加密

搜strEnc,发现是DES的,直接用这个插件(GitHub - c0ny1/jsEncrypter: 一个用于前端加密Fuzz的Burp Suite插件)

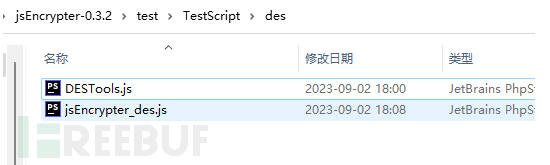

开搞,先看一下目录

DESTools.js是目标网站直接下载下来的js加密文件。

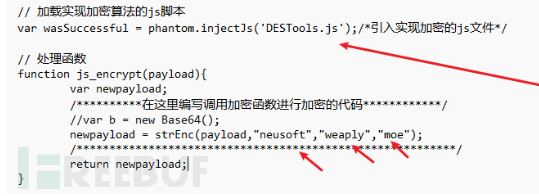

接着去改js...._des.js,填上三个key就OK。三个key上面图里有。看一下就知道在哪了。

运行就完了(一模一样)

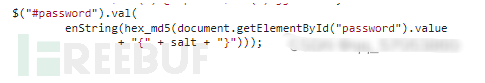

接着去搞password,很简单在des的基础上加了MD5和盐,思路是搞hex_md5的加密结果,之后在DES

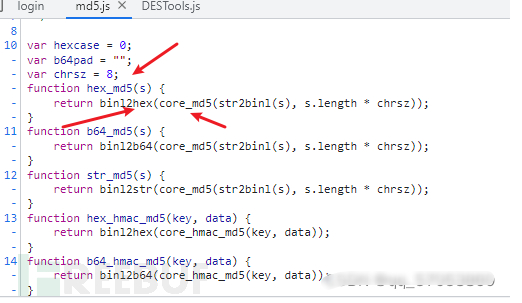

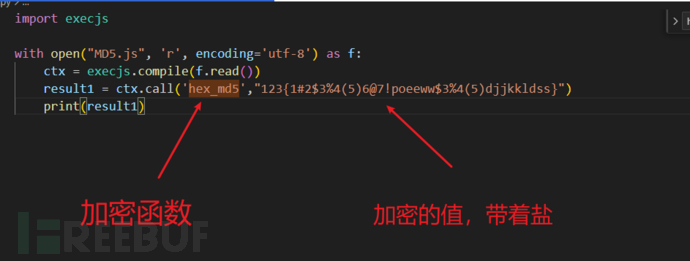

搜hex_md5

加密函数啥的全在一个文件了,下载下来,启动vscode。

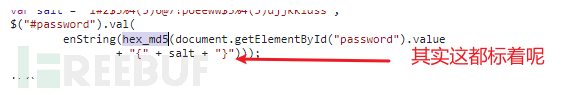

有个坑点,开始直接用123+盐,加密后值对不上,接着就js断点了一下发现有{}

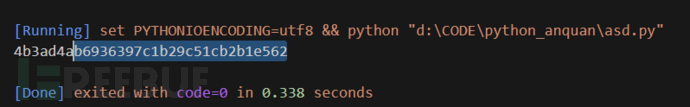

运行一下

把这个值在搞到burp那个加密插件里,妥了

看一下js断点调试,测试肯定要会的,不怎么会的有缘人,可以浅看一下。

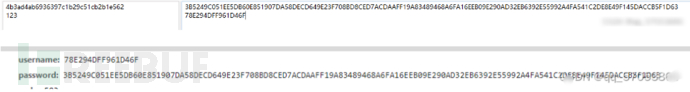

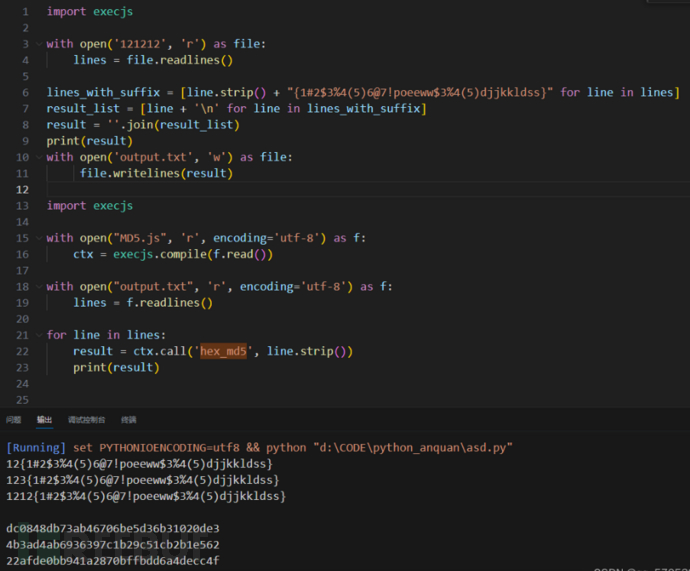

加密有了,在搞个字典,打开121212的文件是原始字典,保存的output是到带着盐的,之后在for循环加密。

直接burp爆破就好了

有不懂的可以私信我,欢迎沟通,共同进步。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐