舍友服务器被入侵的一次复盘演练记录

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

事情背景

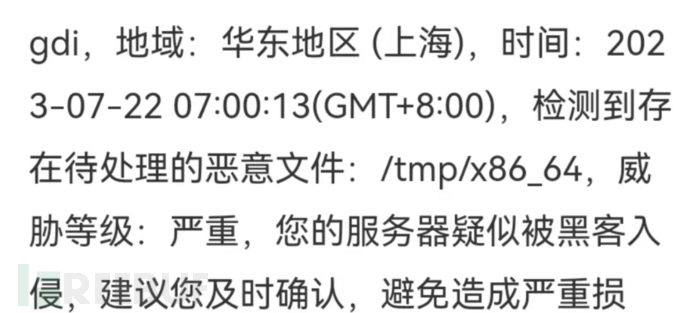

某天舍友的手机收到服务器被入侵的提醒短信:

作为一个安全从业者,职业病犯了,肯定是要来复盘总结一下的,正好国光哥最近一直催去他的社区发些文章,这不素材就来了嘛?

做个笔录

大致问了一下,他表示说并没有什么服务,tmp下面也没有通知中的恶意文件

大概率因为这个文件,当时会对外发起很多请求,导致舍友没法正常使用。目前知道舍友服务器上有一些服务,并且都是 docker 容器运行的。看样子攻击者很可能是通过服务拿到 docker 容器并且实现了逃逸。

遏制恢复

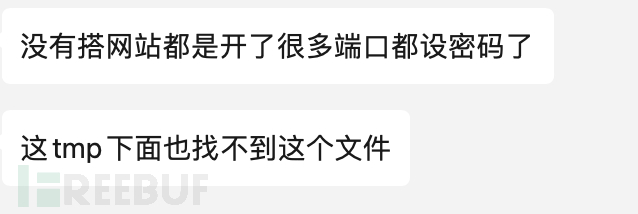

先登陆服务器看一下,使用 top 命令看到占用 CPU 最高的为 Sofi 进程 PID 为 20436(当时截图已经没有了)

查看 PID 为 20436 的进程相关文件 :

发现告警中的 tmp 目录下并没有此文件,很可能是运行之后把文件给删了。我们直接 kill 掉了此进程。服务器下并没有其他后门了,服务器暂时恢复正常。

跟踪总结

接下来我们完全以黑盒的角度去模拟一下攻击者。看看服务器到底是怎么被入侵的?

信息收集

扫了一下端口,发现确实有很多服务

x.x.x.x:9000 open

x.x.x.x:9200 open

x.x.x.x:6379 open

x.x.x.x:3000 open

x.x.x.x:9010 open

x.x.x.x:8858 open

x.x.x.x:3306 open

x.x.x.x:8848 open

x.x.x.x:22 open

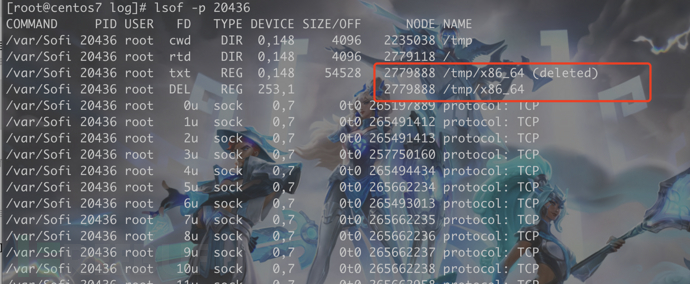

[*] WebTitle: http://x.x.x.x:9200 code:200 len:541 title:None

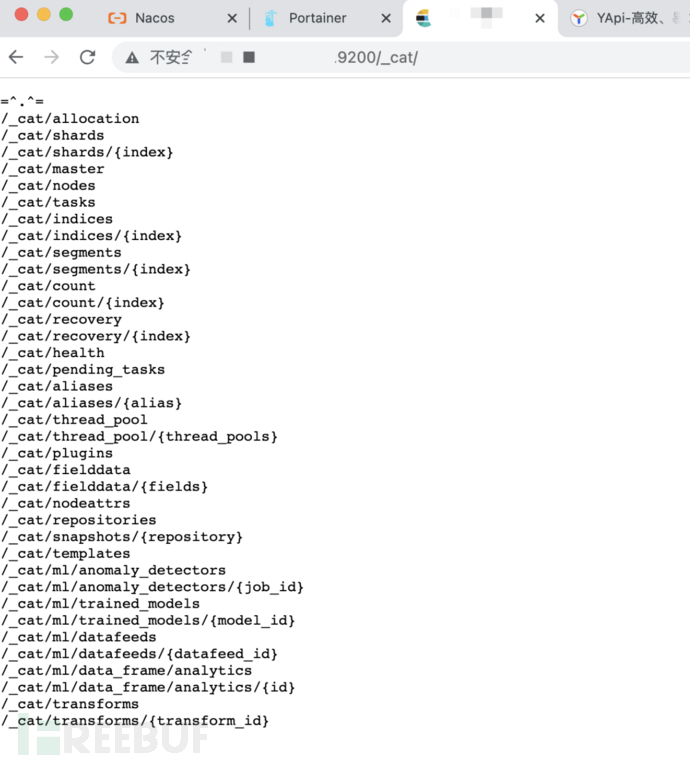

[*] WebTitle: http://x.x.x.x:3000 code:200 len:1746 title:YApi-高效、易用、功能强大的可视化接口管理平台

[*] WebTitle: http://x.x.x.x:8848 code:404 len:431 title:HTTP Status 404 – Not Found

[*] WebTitle: http://x.x.x.x:9000 code:200 len:23203 title:Portainer

elasticsearch 未授权访问漏洞

这个漏洞虽然有点危害,但是不至于 RCE 到服务器上执行命令:

YApi RCE

3000 端口的 YAPI 是存在漏洞的,YApi <1.12.0 版本存在远程命令执行

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录