CakeFuzzer:一款针对Web应用程序的安全漏洞自动化识别工具

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于CakeFuzzer

CakeFuzzer是一款针对Web应用程序的安全漏洞自动化识别工具,该项目旨在帮助广大研究人员通过自动化的方式持续扫描基于特定框架创建的Web应用程序中的安全漏洞,并且能够实现低误报率。

需要注意的是,当前版本的CakeFuzzer专为Cake PHP框架设计。

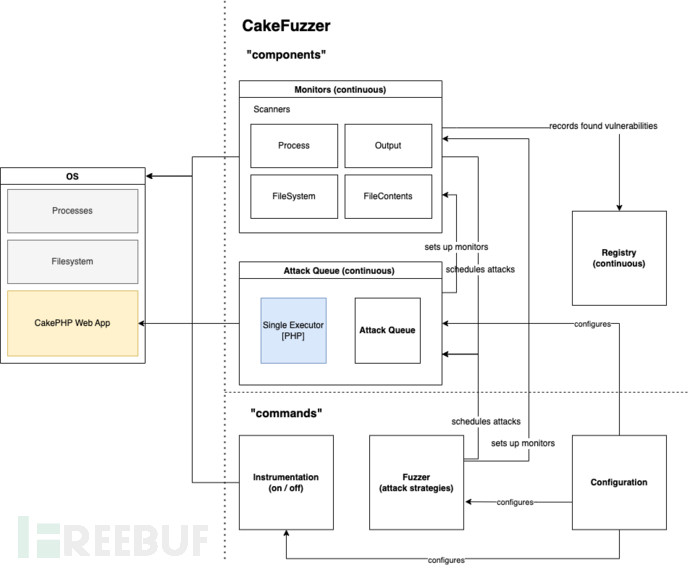

工具架构

当前版本的CakeFuzzer主要由三个服务器组成,以此实现针对CakePHP应用程序的动态漏洞测试:

1、AttackQueue:安排和执行攻击场景;

2、Monitors:监视给定的实体(执行器输出/文件内容/进程/错误等);

3、Registry:用于已发现漏洞的存储和分类,AttackQueue可以向监视器添加新的扫描程序,监视器可以调度新的攻击;

其他组件包括:

1、网络连接;

2、文件系统;

3、应用程序响应;

4、错误日志记录;

工具要求

CakePHP Web应用程序

PHP CLI

工具安装

首先,广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/Zigrin-Security/CakeFuzzer /cake_fuzzer

接下来,切换到项目目录中:

cd /cake_fuzzer

然后使用下列命令进入虚拟环境:

source /cake_fuzzer/precheck.sh

或

source venv/bin/activate

工具配置

cp config/config.example.ini config/config.ini

配置config/config.ini:

WEBROOT_DIR="/var/www/html" CONCURRENT_QUEUES=5 ONLY_PATHS_WITH_PREFIX="/" EXCLUDE_PATHS="" PAYLOAD_GUID_PHRASE="§CAKEFUZZER_PAYLOAD_GUID§" INSTRUMENTATION_INI="config/instrumentation_cake4.ini"

工具使用

在启动模糊测试脚本之前,请确保你的目标应用程序已经准备就绪:

python cake_fuzzer.py instrument check

并应用好所有未部署的更改:

python cake_fuzzer.py instrument apply

下列命令即可开启模糊测试任务(建议使用三个独立的终端窗口):

# 第一个终端窗口 python cake_fuzzer.py run fuzzer # 生成攻击,将其添加到队列中,并注册新的扫描器 python cake_fuzzer.py run periodic_monitors # 响应监控 # 第二个终端窗口 python cake_fuzzer.py run iteration_monitors # 响应监控 # 第三个终端窗口 python cake_fuzzer.py run attack_queue # 开启攻击队列 # 所有的攻击都执行完毕后 python cake_fuzzer.py run registry # 基于识别的漏洞生成results.json文件

针对MISP,我们建议在每一次执行模糊测试器之后运行下列命令:

sudo chown -R www-data:www-data /var/www/MISP/app/tmp/logs/

扫描完成后执行下列操作即可:

python cake_fuzzer.py instrument revert

许可证协议

本项目的开发与发布遵循GPL-3.0开源许可证协议。

项目地址

CakeFuzzer:【GitHub传送门】

参考资料

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录