本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

这是来自Tryhackme平台的一个流量分析的房间,具体链接:https://tryhackme.com/room/mastermindsxlq,使用新流量分析神器Brim进行分析。希望跟大家分享出自己的思考过程,也希望不足的地方请各位大佬指出。

老规矩,将流量包导入到Brim中

[感染1]

提供受害者的 IP 地址。

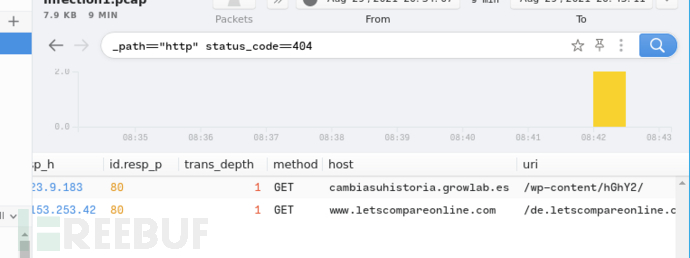

受害者试图与状态为“404 Not Found”的两个可疑域建立 HTTP 连接。提供请求的主机/域。

_path=="http" status_code==404

cambiasuhistoria.growlab.eswww.letscompareonline.com

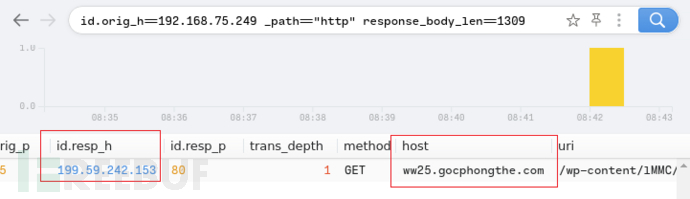

受害者与其中一个域建立了成功的 HTTP 连接,并收到了 1,309 的 response_body_len(从服务器传输的数据,未压缩内容大小)。提供域和目标 IP 地址

需要过滤 3 件事,害者的IP,http请求200和reponse_body_len 1309

id.orig_h==192.168.75.249 _path=="http" response_body_len==1309

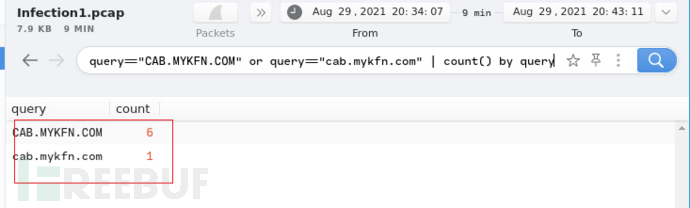

向 cab[.]myfkn[.]com 域(包括大写域)发出了多少个唯一的 DNS 请求?

受害者的 IP、协议 (dns) 和主机名 (bhaktivrind[.]com) 进行过滤,统计

_path=="dns" query=="CAB.MYKFN.COM" or query=="cab.mykfn.com" | count() by query

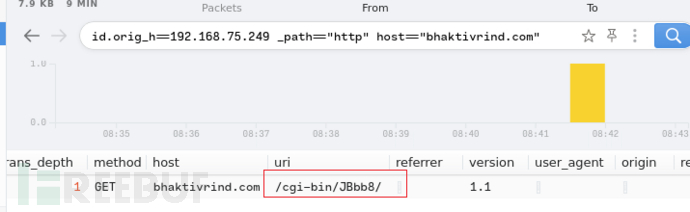

提供受害者通过 HTTP 访问的域 bhaktivrind[.]com 的 URI。

受害者的 IP、协议 (HTTP) 和主机名 (bhaktivrind[.]com) 进行过滤

id.orig_h==192.168.75.249 _path=="http" host=="bhaktivrind.com"

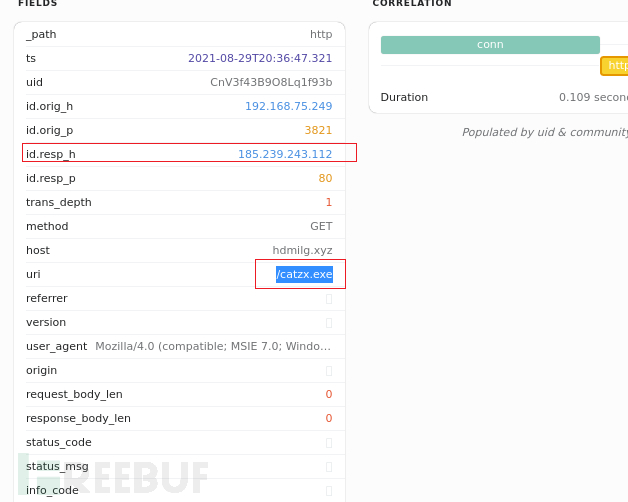

提供恶意服务器的 IP 地址和受害者从服务器下载的可执行文件。

或许只查找与单词“.exe”匹配的“ uri ”

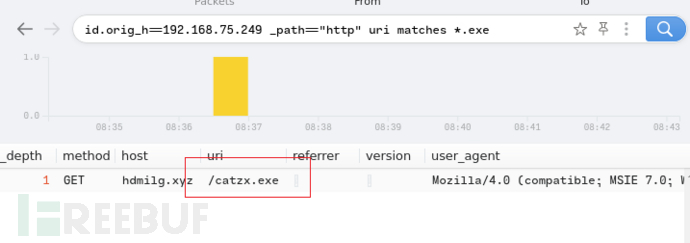

id.orig_h==192.168.75.249 _path=="http" uri matches *.exe

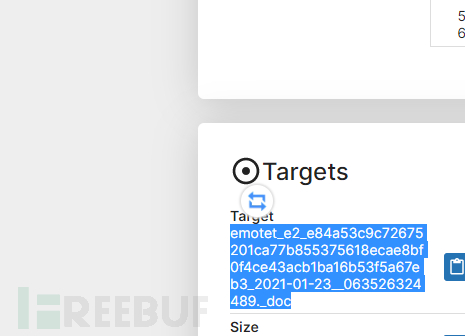

根据从第二个问题收集的信息,使用VirusTotal提供恶意软件的名称。

emotet

[感染2]

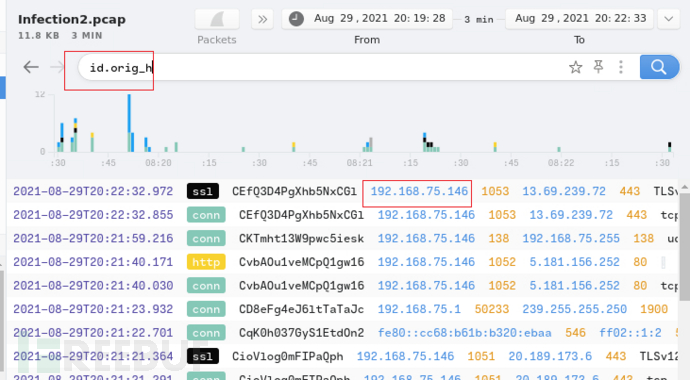

提供受害机器的 IP 地址。

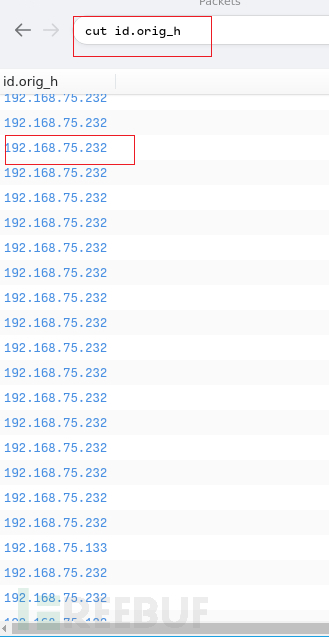

id.orig_h

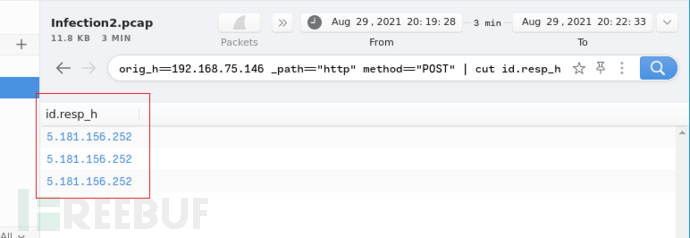

提供受害者建立 POST 连接的 IP 地址?

过滤出受害者ip,协议,方法 剪切出id.resp_h

id.orig_h==192.168.75.146 _path=="http" method=="POST" | cut id.resp_h

上一个问题中的 IP 地址建立了多少个 POST 连接?

可以发现只有三个

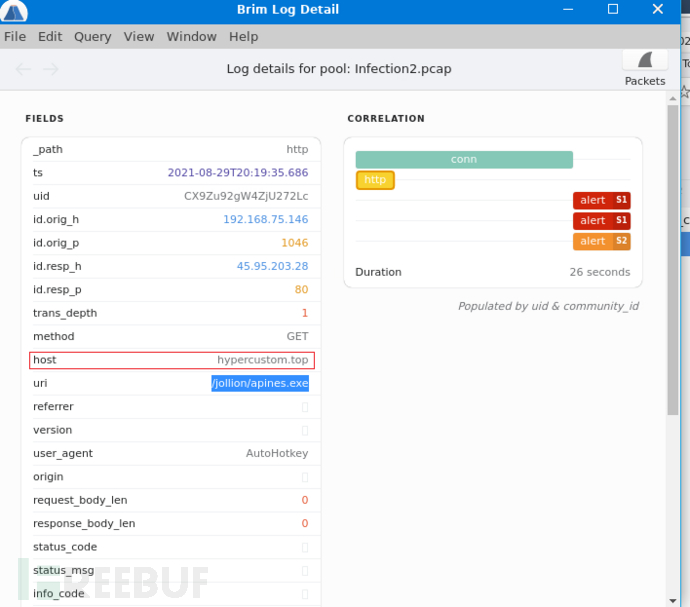

提供从中下载二进制文件的域。 ?

发现每次下载内容时都会执行 GET 请求

id.orig_h==192.168.75.146 _path=="http" method=="GET"

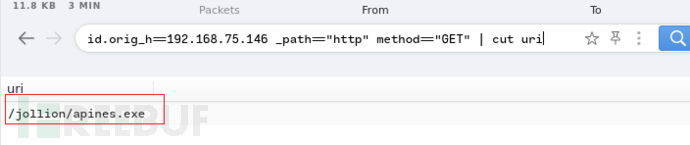

提供二进制文件的名称,包括完整的 URI。

id.orig_h==192.168.75.146 _path=="http" method=="GET" | cut uri

提供托管二进制文件的域的 IP 地址。

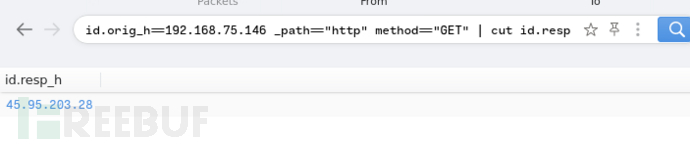

id.orig_h==192.168.75.146 _path=="http" method=="GET" | cut id.resp_h

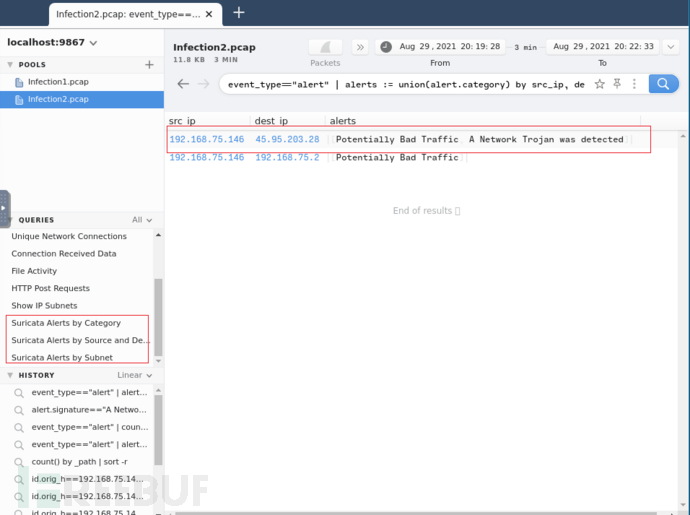

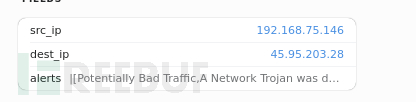

有 2 个 Suricata“A Network Trojan was detected”警报。源 IP 地址和目标 IP 地址是什么?

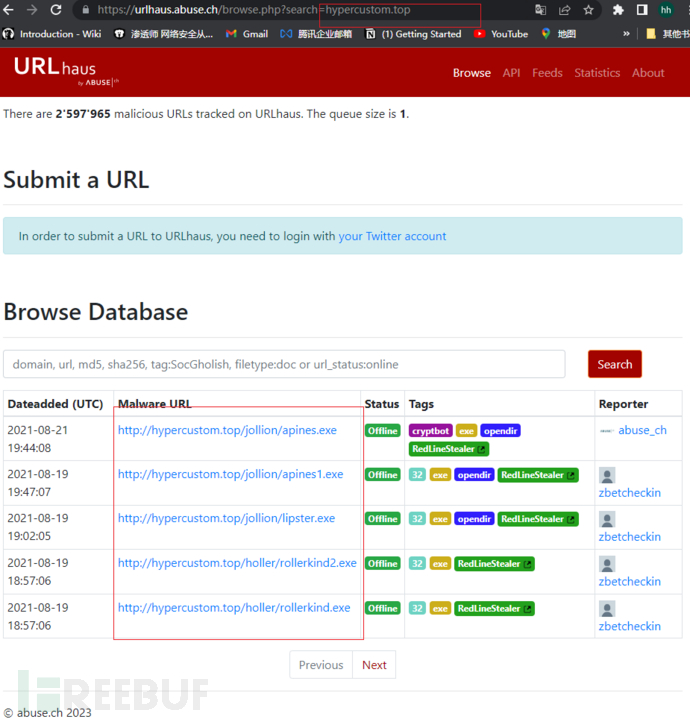

查看 HTTP 请求中的 .top 域,使用 URLhaus 数据库提供此数据包捕获中涉及的窃取程序(从系统收集信息的木马)的名称。

滤所有的 HTTP 流量并搜索包含单词“.top”的主机,

_path=="http" host matches *.top

https://urlhaus.abuse.ch/单击“URLaus 数据库”并输入您找到的域名

RedLine Stealer

[感染3]

提供受害机器的 IP 地址。

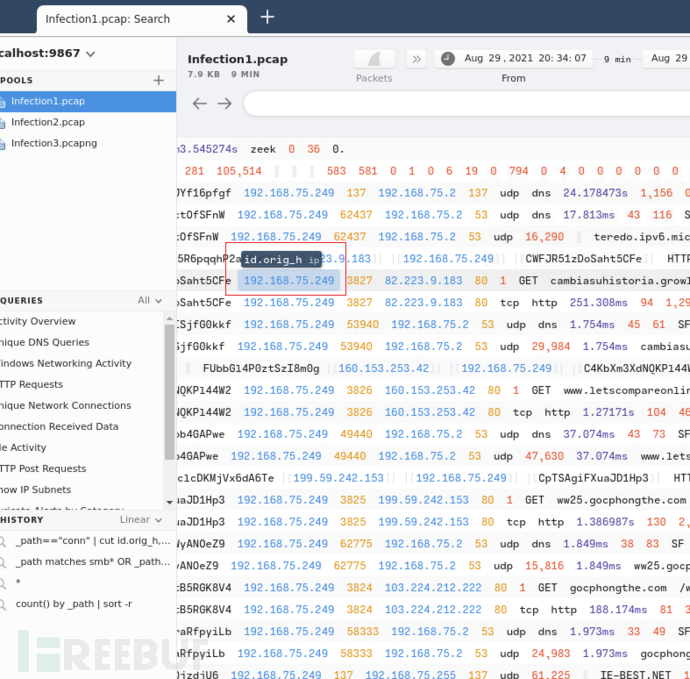

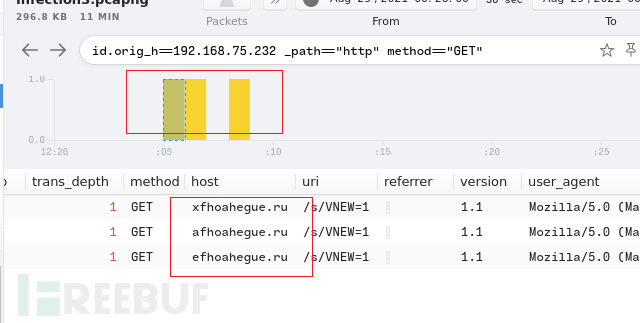

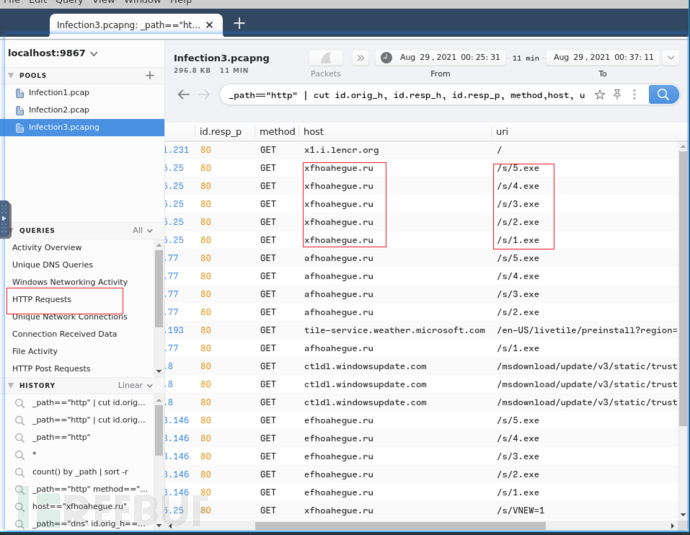

提供从中下载二进制文件的三个 C2 域(时间戳中从最早到最新开始)

http GET 时间戳

id.orig_h==192.168.75.232 _path=="http" method=="GET"

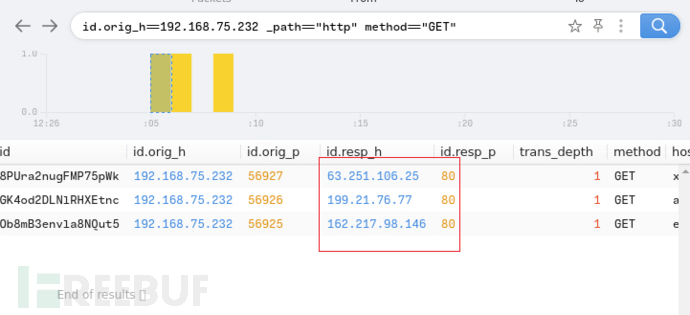

提供上一个问题中所有三个域的 IP 地址

id.orig_h==192.168.75.232 _path=="http" method=="GET"

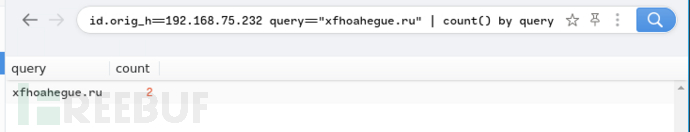

对与前一个答案的第一个 IP 地址关联的域进行了多少次唯一的 DNS 查询?

_path=="dns" id.orig_h==192.168.75.232 query=="xfhoahegue.ru" | count() by query

总共从上述域下载了多少个二进制文件?

_path=="http" | cut id.orig_h, id.resp_h, id.resp_p, method,host, uri | uniq -c

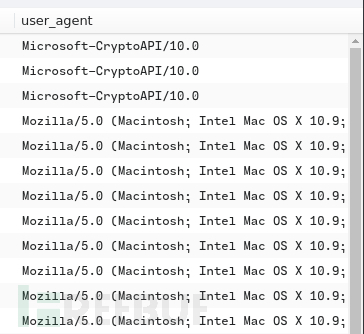

提供列出的用户代理以下载二进制文件。

检查“ user_agent ”列

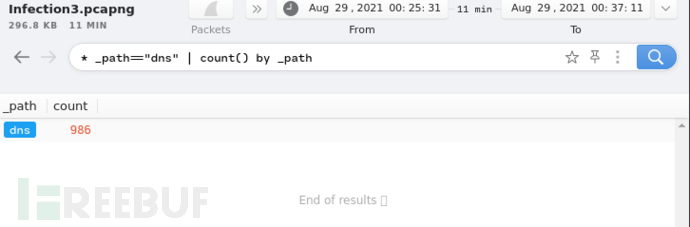

提供此数据包捕获的 DNS 连接总数。

让我们 count() 所有 DNS 连接

* _path=="dns" | count() by _path

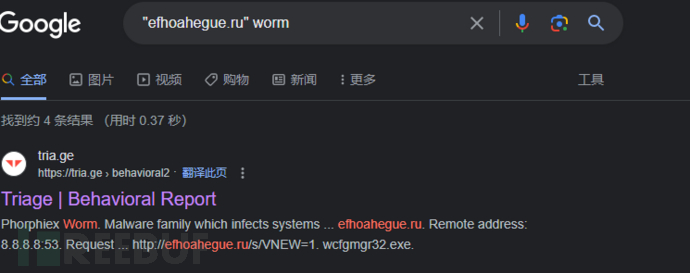

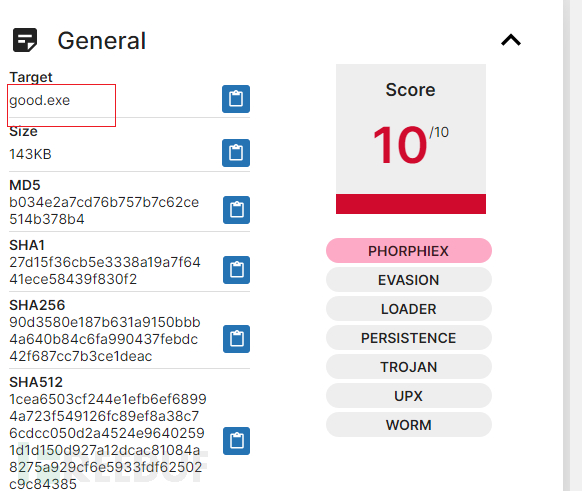

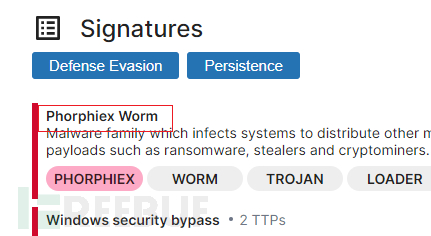

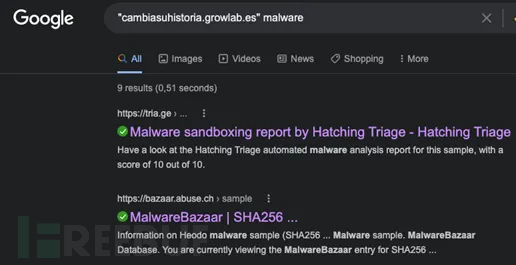

借助一些 OSINT 技能,从问题 2 中收集到的第一个域提供蠕虫的名称。(请在 Google 搜索中使用引号,不要在搜索中使用 .ru,并且不要与域直接交互)。