微信小程序反编译浅析及实战(二)

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

上次我讲述了微信小程序反编译的步骤过程(还没有学习的可以去看我上篇文章,点击此处查看),这次拿一个小程序举例进行一次水平越权漏洞的探寻:

一、反编译小程序找敏感数据

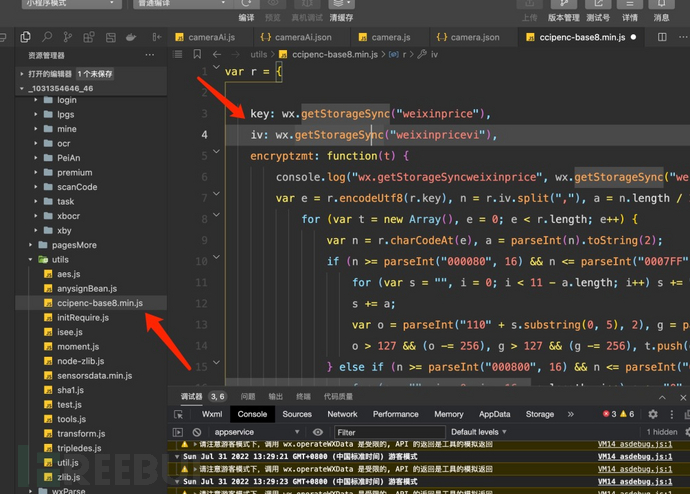

首先是反编译一个小程序源码(当然它已经做过混淆了),能够看到这个小程序里面是用AES加密处理数据之间的传输的。能够发现其中的key和iv值(其实开发一开始是直接给key和iv赋值的,后来通报漏洞之后,他仅仅隐藏了一下这两个值,然后这边调用。实际上漏洞还是没有修复):

二、敏感数据配合算法合并

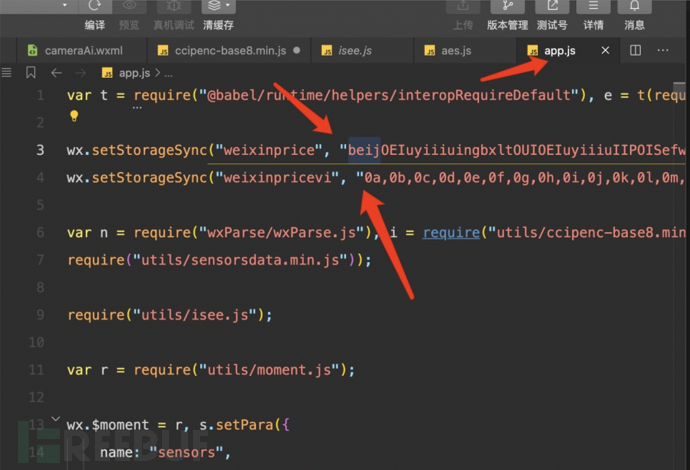

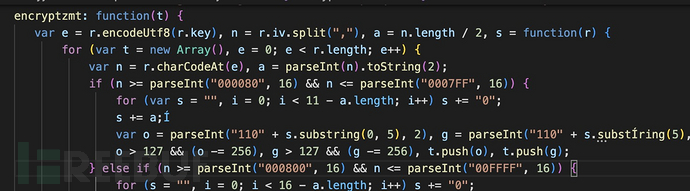

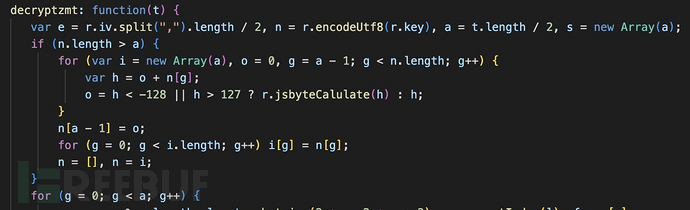

可以发现开发人员写好了key和iv值,然后去调用这两个值,然后还对这加密做了混淆处理(大致是这样encryptzmt加密,decrytzmt解密两个过程):

三、加解密数据

接下来将之前得到的key和iv值扣进来然后和这加解密函数放一起写成一个js文件,最后用html引用这个js文件,去尝试F12调用:

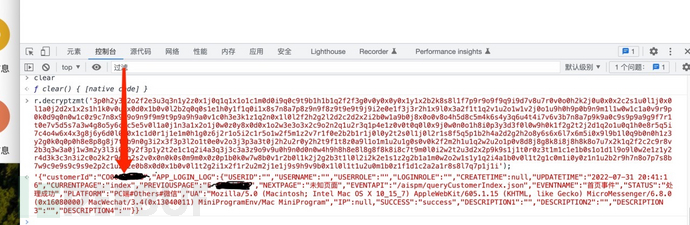

将小程序抓到的请求加密包进行解密操作:

能够发现成功解密,接下来就是对customerId进行遍历,将遍历好的ID值再加密,加密之后进行burpsuite重放,得到其他人信息加密的响应包,将加密的响应包再次解密就能看到敏感信息。至此证明水平越权漏洞存在。

能够发现成功解密,接下来就是对customerId进行遍历,将遍历好的ID值再加密,加密之后进行burpsuite重放,得到其他人信息加密的响应包,将加密的响应包再次解密就能看到敏感信息。至此证明水平越权漏洞存在。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录