本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

最近打了腾讯的T-star ,长亭的胖哈勃,还有网刃杯,然后遇到了几个比较有意思的misc题,这里简单总结下,文末也给了题目的附件,感兴趣的师傅可以去玩玩。

T-star-misc-破镜重圆

拿到一个压缩包,解压后是一个残缺的二维码和一个压缩包,残缺的二维码长这样:

用电脑上的截屏软件拼接一下,然后微信扫码,即可得到一个新的压缩包。

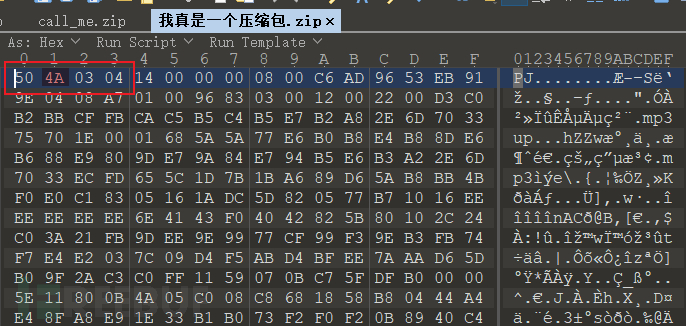

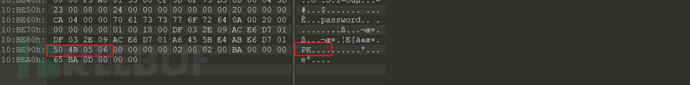

然后发现扫二维码解码得到的call_me这个压缩包解压需要密码,于是先看我真是压缩包.zip这个文件,尝试解压这个文件发现提示损坏,于是我尝试用010editor打开,发现压缩包头部被改成了50 4A 03 04而正常的zip文件头是50 4B 03 04 于是我尝试把4A改成4B,然后再次解压发现可以正常解压。

解压后得到一个mp3音频文件,于是用audacity打开。

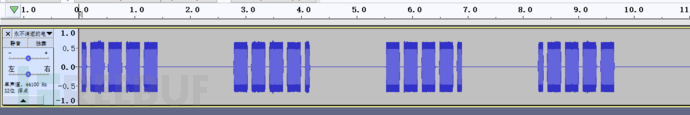

打开后缩小到合适的大小,发现是五个一组的条状,有粗有细,而且mp3的名字叫永不消逝的电波,所以我猜测可能是摩斯密码。

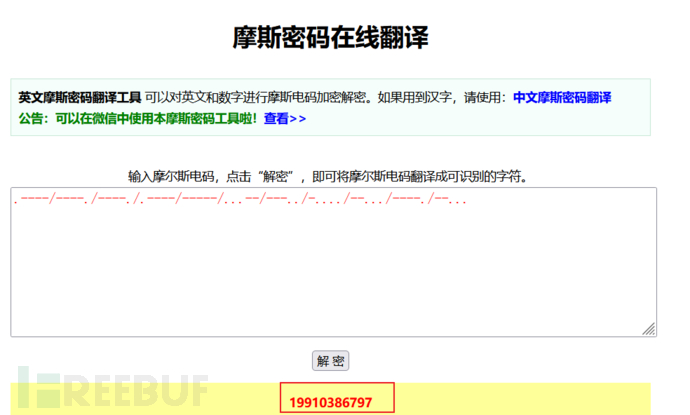

然后我把细的用.表示,粗的用-表示,五个一组,每组之间用/隔开,得到了下面这些摩斯密码。

.----/----./----./.----/-----/...--/---../-..../--.../----./--...

用现在网站解码后得到。

19910386797

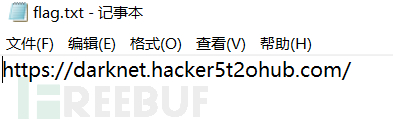

然后我们拿解密得到的这串数字当作密码成功的解压了call_me.zip这个压缩包,读到了flag.txt里面的flag。

T-star{https://darknet.hacker5t2ohub.com/}

pwnhub-misc-被偷的flag

首先拿到是个jpg图片

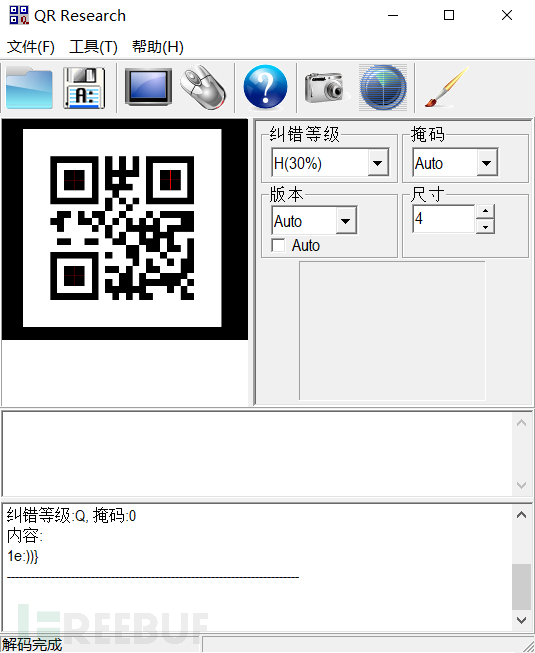

放进stegosolve里面看了看,发现了张二维码,

然后使用QR Research解码后,发现了flag的最后一部分 1e:))}

然后我又把misc.jpg放进了010editor里面看了看,发现了PK头,说明该图片里面有压缩包,

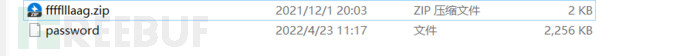

接着使用binwalk,分离出了一个带密码的压缩包和一个password字典。

binwalk misc.jpg -e

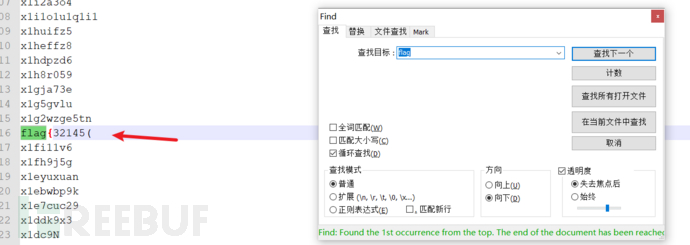

然后我使用notepad++打开搜索了flag字符串,发现了flag{32145(

我猜测这个可能是压缩包的解压密码,于是直接使用这个字符串成功解压了压缩包,解压出了flag.pyc文件和flag.txt文件。

然后再flag.txt文件里面发现了以下内容

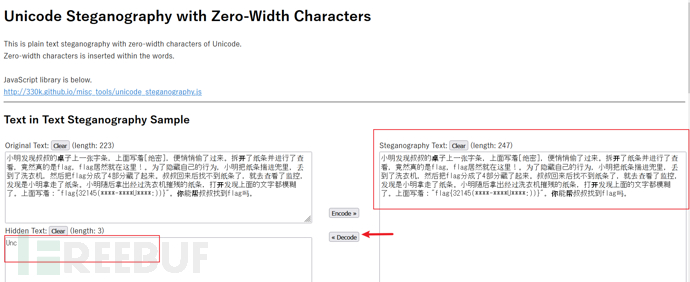

小明发现叔叔的桌子上一张字条,上面写着[绝密],便悄悄偷了过来。拆开了纸条并进行了查看,竟然真的是flag,flag居然就在这里!。为了隐藏自己的行为,小明把纸条揣进兜里,丢到了洗衣机,然后把flag分成了4部分藏了起来。叔叔回来后找不到纸条了,就去查看了监控,发现是小明拿走了纸条。小明随后拿出经过洗衣机摧残的纸条,打开发现上面的文字都模糊了。上面写着:" flag{32145(****-****U****:))}"。你能帮叔叔找到flag吗。

继续查看描述,发现里面说,flag就在这里,猜测是宽字节。

这里给出在线工具的链接:http://330k.github.io/misc_tools/unicode_steganography.html

解码得到一段字符Unc,此时我们已经可以拼接出flag的一部分。

flag{32145(****-****Unc1e:))}

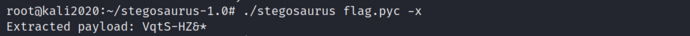

pyc文件可以使用stegosaurus脚本进行解密,解密后得到一串字符。

这里给出脚本下载地址:https://github.com/AngelKitty/stegosaurus/releases/tag/1.0

Extracted payload: VqtS-HZ&*

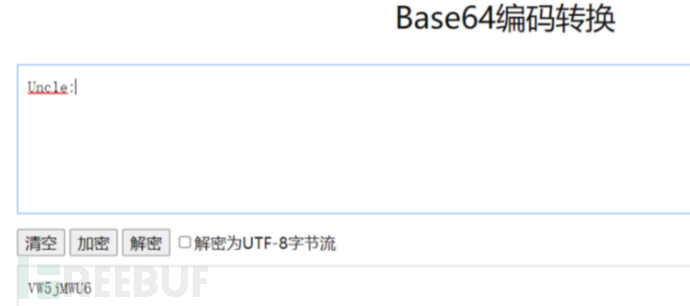

base58解码得到了,

base64(

到这里四部分我们都已经找到,所以现在拼接出来的flag是:

flag{32145(base64(Unc1e:))}

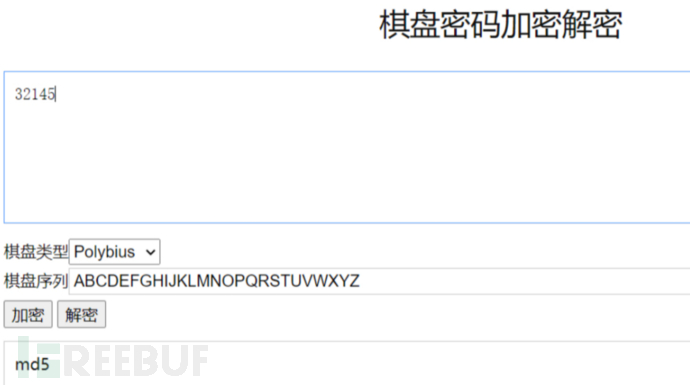

提交后发现不正确,根据题目描述,猜测32145可能为棋盘密码。解密得到md5字样。

所以flag为flag{md5(base64(Unc1e:))}即:

所以flag是:flag{5e95e915a52998c0b8b916f65f2d7f66}

网刃杯-ISC-xyp07

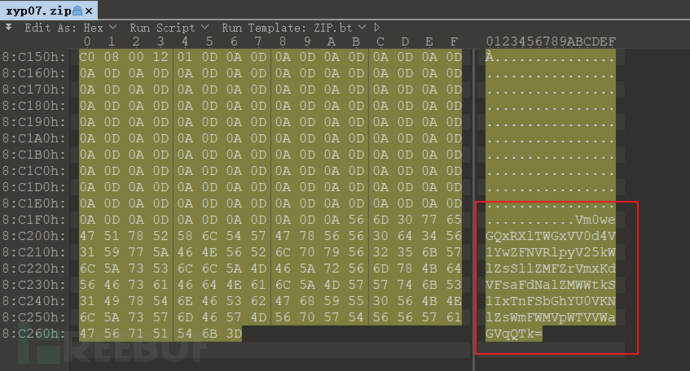

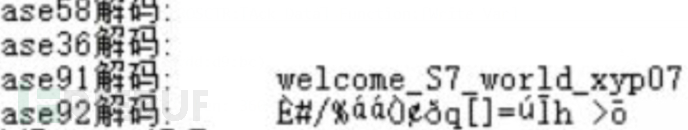

这道题下载完,发现压缩包有密码,当时尝试进行压缩包密码爆破没成功,用010editor打开后发现也不是伪加密,不过在最后发现了一串base64加密的字符串。

然后用在线网站base64解密了7次得到了压缩包密码。

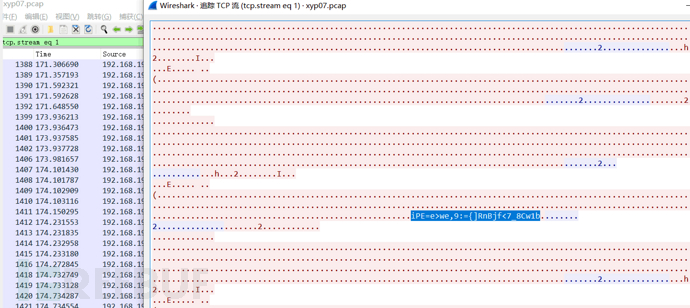

解压zip文件后得到了一个xyp07.pcap的包,然后就开始使用wireshark进行流量分析,追踪TCP流的过程中发现了一串奇怪的字符,应该是某种加密。

iPE=e>we,9:={]RnBjf<7_8Cw1b

脚本跑出来发现是base91解码,成功得到flag。

网刃杯-ICS-carefulguy

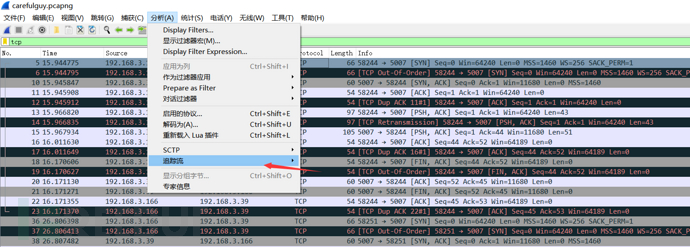

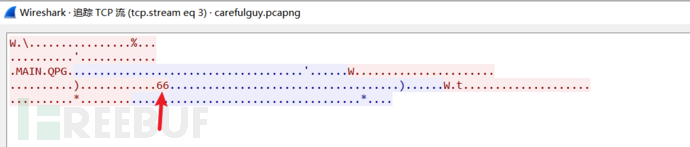

这道题使用wireshark分析tcp流。

然后不断的切换tcp流,发现该位置基本上一直有16进制字符,所以我把这个位置上的所有字符都记录了下来,得到如下16进制字符串,转字符得到flag。

666c61677b7034757333313576337279316e7433726573746963397d

题目附件链接

链接:https://pan.baidu.com/s/1tNLbmXjo4GJNfX1GC9WRlw

提取码:1111