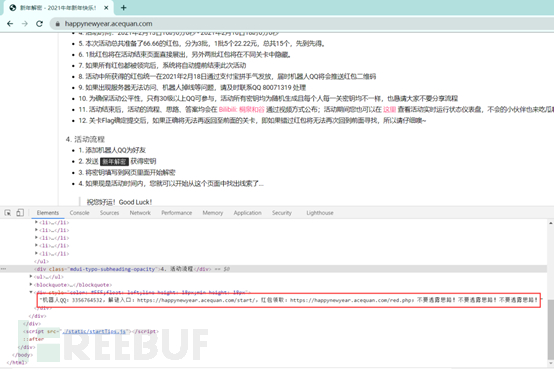

0x00寻找活动入口

活动网址:https://happynewyear.acequan.com

打开之后你会看见参加流程但是就是没有闯关地址和机器人QQ号F12之后你就会明白。

活动网址和参与方式都在源码里面隐藏着,获取密钥之后我们直接开始闯关。

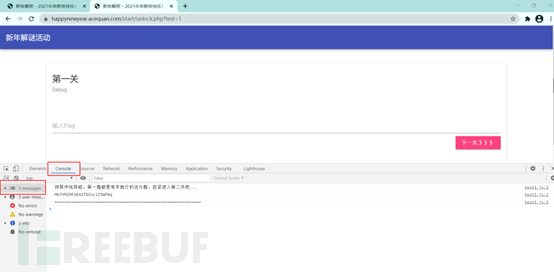

0x01第一关

一般来说第一题就是签到题没有难度F12直接出结果。

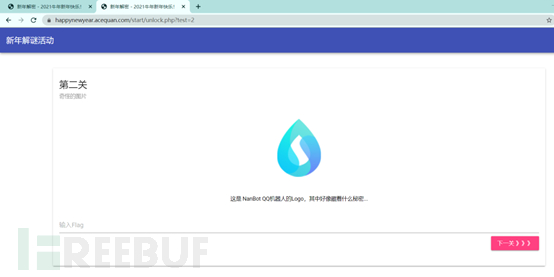

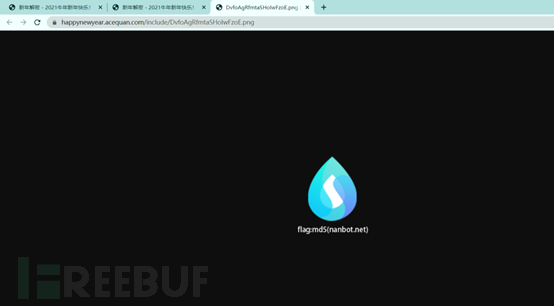

0x02第二关

第二题也是送分题,出题人提示给的很全面直接新窗口打开图片然后就会发现答案了。

0x03第三关

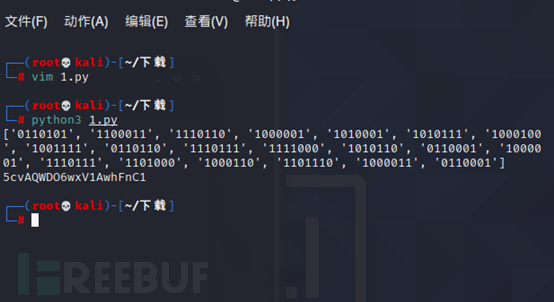

第三关是卡人最多的关卡,虽然提示有很多但是一般没有往那个方向去想。二极码是什么,结果是0和1组成的二维码中的黑白方块。然后按照从上到下的竖列排列成二进制的一个ASCII码值,而且提示也是刚刚20字符恰好满足。还有个迷惑行为就是隐藏另外一般二维码其实那一半没有用到一直误导解题方向。

保存上半部分二维码然后去转换成二进制格式然后竖列转换成ascii码字符拼接完成。写个python脚本简化操作。

from PIL import Image

l = []

def ha(png):

global l

for x in range(10,400,20):

s = ""

for y in range(10,140,20):

e = png.load()[x,y]

if 0 in e:

s+="1"

else:

s+="0"

l.append(s)

img1 = Image.open("66.png")#图片地址

ha(img1)

print(l)

for i in range(0,len(l)):

print(chr(int(l[i],2)),end='')

此时直接计算了flag值提交即可。

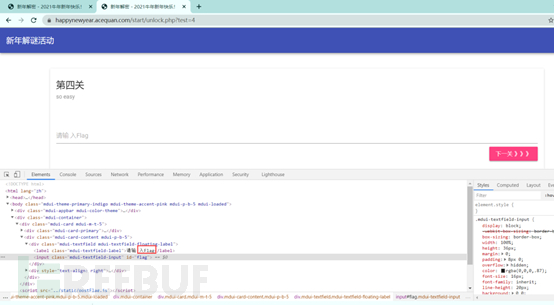

0x04第四关

第四关看着容易,好像没什么提示,这是要锻炼眼力的时候了,F12之后你会看到提交flag提示有问题,哪里后面几个字符居然就是flag值。

你说惊喜不让你搞半天结果这是答案。

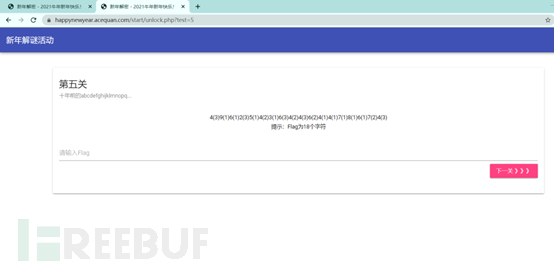

0x05第五关

第五题看似像第三题的ascii码的解法实则出题人的提示很重要,十年前的abcdefg那个时候可能老人机用的多,九键输入法才是解题秘籍。

看着九键输入是否熟悉,数字2中对应3个字母所以这道题就是一个个字母组出答案,例如4(3)就是数字4中第三个字母I,全部计算一次即可得到结果。

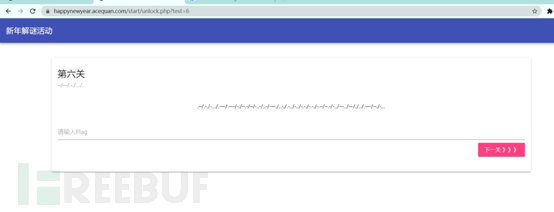

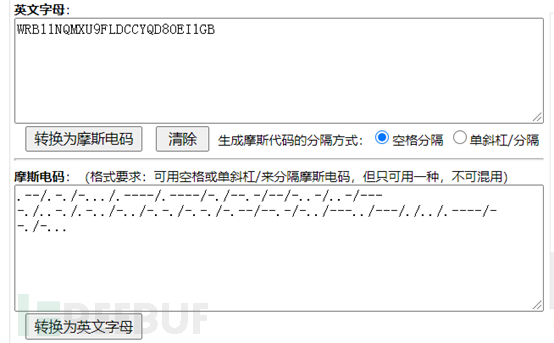

0x06第六关

第六题基本秒解就是摩斯电码直接找个解密站点解密一下即可。

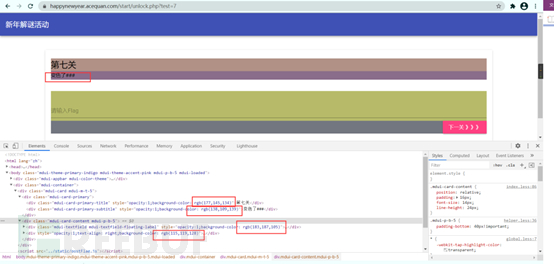

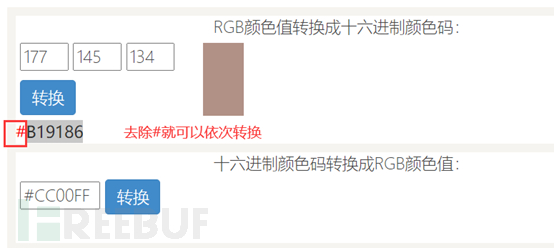

0x07第七关

第七题提示很完美,直接看着页面颜色转换成十六进制的颜色代码从上到下依次转一下即可得到flag值。

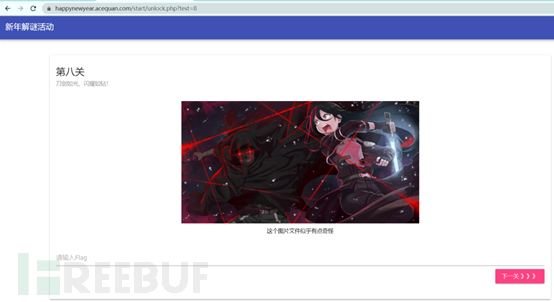

0x08第八关

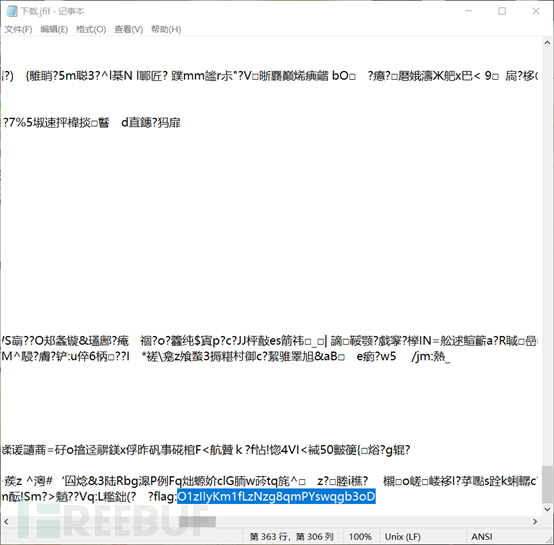

第八题看是一张图片,提示也说图片有问题。直接下载图片用记事本打开滑到最后就会看见flag。

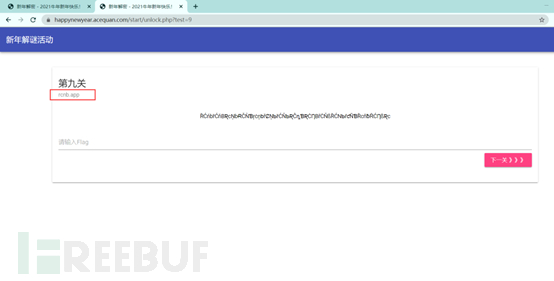

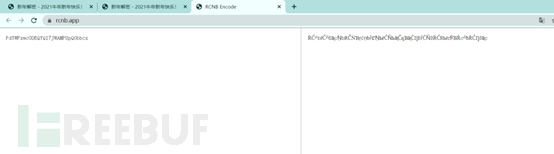

0x09第九关

第九关提示非常给力,直接给出一个类似网址的提示,直接当做网址居然就是解这个的网址,直接把那串不认识的字符复制进去解密即可。

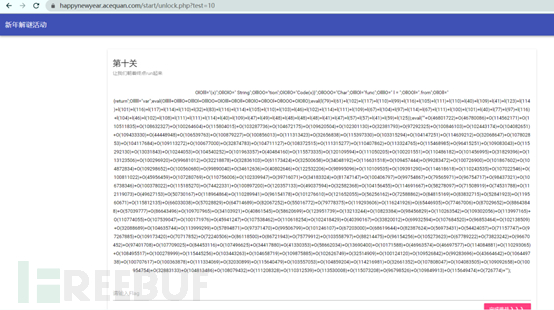

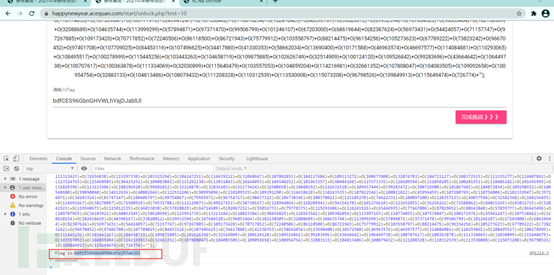

0x10第十关

第十题看着是js代码题,不知道如何下手,结果直接复制代码到console控制台粘贴回车即可获取flag。正确的解法应该是一层一层去剥离代码即可。因为第一层代码是由一个变量值拼成一句代码而来,既然能一次能出结果何必去拼接,梭一下完成闯关。

到此结束了十个关卡完成了新年解谜这个活动,总体来说还是比较友好的活动。